Kubernetes 已经成为容器编排的事实标准。它引入了强大的管理功能,但也带来了一些严峻的安全挑战——尤其是在多云环境中。其中包括缺乏对设置的可见性、镜像的滥用、通信故障和监控困难。

理解 K8s 的安全挑战

Kubernetes 挑战的核心是需要以高度协调的方式管理大量动态的云工作负载。了解各种组件的工作状态并消除所有安全漏洞至关重要。云工作负载保护 (CWP) 和云安全态势管理 (CSPM) 工具虽然非常有用,但无法提供 Kubernetes 在复杂的多云框架中所需的可见性和控制级别。

例如,CWP 扫描并监控容器中的漏洞、错误配置、恶意软件、异常行为和暴露的数据。它有助于确定这些风险的优先级,以便相关人员可以相应地分配和调整资源。但容器风险只是难题的一部分。

另一方面,CSPM 工具执行基本级别的配置风险分析、环境可视、合规性报告并检测的最佳实践的差距。但他们缺乏对跨容器和云的身份和授权组件的可见性,这需要云基础设施授权管理 (CIEM)。

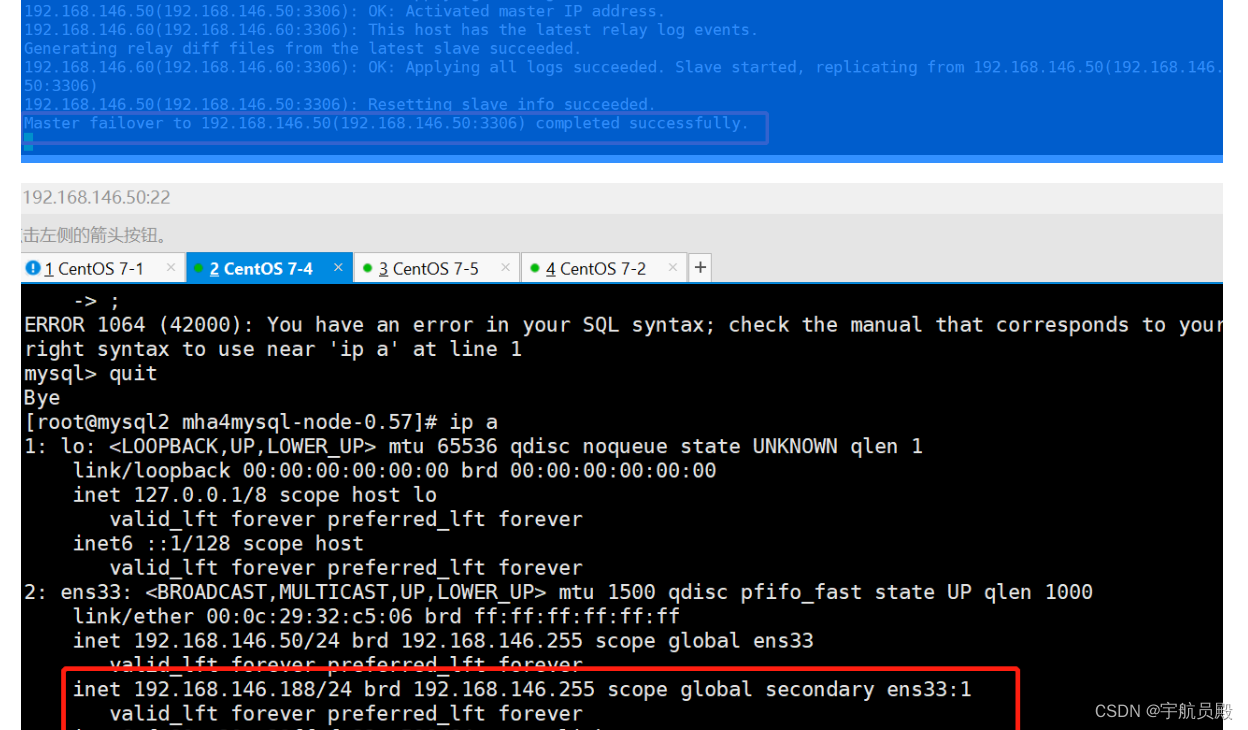

如果我们将以上的技术融合起来,可以达到对 Kubernetes 安全性的基线检测能力。例如,当 CWP 扫描云容器时,这些工具中的大多数无法看到管理容器的 Kubernetes 组件内部。因此,他们无法检测到经常未检测到的错误配置和其他风险。

然而,潜在的问题并不止于此。使用孤立的工具会引入高水平的误报,这会给使用者带来大量的降噪工作,并且跨多系统的降噪非常难于实现,这会影响他们的生产力并可能导致未解决的风险。

安全态势很重要

基于复杂的安全难题,开发专门的 KSPM,以实现完全而协调的整体安全框架能力,对于实现复杂的Kubernetes安全管理非常重要。Gartner的分析中进行了一种定义cloud-native application protection platforms, 也就是 CNAPP。他们将 CSPM、CWP 和 CIEM 统一在一个平台中,该平台解决了除容器安全之外的三个关键领域:

-

管理集群等服务资源。对 Kubernetes 级别设置和配置的深入分析非常重要,这会帮助管理人员提前发现安全问题,避免出现重大的安全事故。同时在管理平台中,应该提供对容器以外资源的可见性,包括虚拟机、无服务器功能和 Kubernetes 集群。

-

基于角色的访问控制 (RBAC) 的可见性。 RBAC极大程度的保护的Kubernetes的访问安全,在安全管理系统中应当将复杂而抽象的RBAC管理模型,转化为直观并易于理解的可视模型,以进行包括 Kubernetes IAM 机制在内的精细监督和控制。

-

网络配置。控制各种与网络相关的问题至关重要,包括 API 访问、 pod 之间进行未经授权访问的错误配置策略、不安全的通信和环境中存在的暴露面的仪表板。一个强大的 Kubernetes 身份管理框架确保只有那些被授权访问网络资源的人才能这样做。它还有助于审计和合规性,同时可以将可见性、风险检测、异常检测以及自动修复提升到更高、更安全的水平。

容器之外的安全

精心设计的 KSPM 框架提供持续的安全管理功能,以保护组织并确保其符合行业标准和法规。采用合适工具和方法的组织发现他们有能力在 Kubernetes 中构建足够的安全性和访问控制。这包括更好地保护容器镜像、监控威胁和执行定期有效的安全审计。

最佳实践 KSPM 方法不会打折 CWP、CSPM 和其他容器安全方法。所有这些资源继续提供有价值的功能,以增强保护并帮助构建更易于管理和安全的云框架。然而,单独来看,这些工具都不足以应对云、容器和 Kubernetes 的复杂性。

总结

这些技术的正确组合提供了一种安全结构,可以驯服 Kubernetes 的混乱和复杂性。当企业采用 KSPM 时,安全团队能够以最大化 Kubernetes 价值的方式关联、确定优先级和补救风险,并大规模释放云创新。

关于HummerRisk

HummerRisk 是开源的云原生安全平台,以非侵入的方式解决云原生的安全和治理问题。核心能力包括混合云的安全治理和云原生安全检测。

Github 地址:

https://github.com/HummerRisk/HummerRisk

Gitee 地址:

https://gitee.com/hummercloud/HummerRisk