CMU-CERT内部威胁数据集 Insider Threat

- CMU-CERT简介

- CMU-CERT版本

- CMU-CERT r1版本内容

- logon.csv内容

- decive.csv内容

- HTTP.csv内容

- LDAP and Administrative records

- 勘误

- 一些已知的缺陷

- CMU-CERT网站

CMU-CERT简介

首先解释一下CMU-CERT是什么意思。

“CMU”是卡内基梅隆大学(Carnegie Mellon University)的简称,具体这个学校的情况,请大家自行去搜索。

“CERT”是卡内基梅隆大学的一个研究中心叫“CERT”,主要研究内部威胁。

所以大家应该懂了为什么叫 CMU-CERT了。

CMU-CERT版本

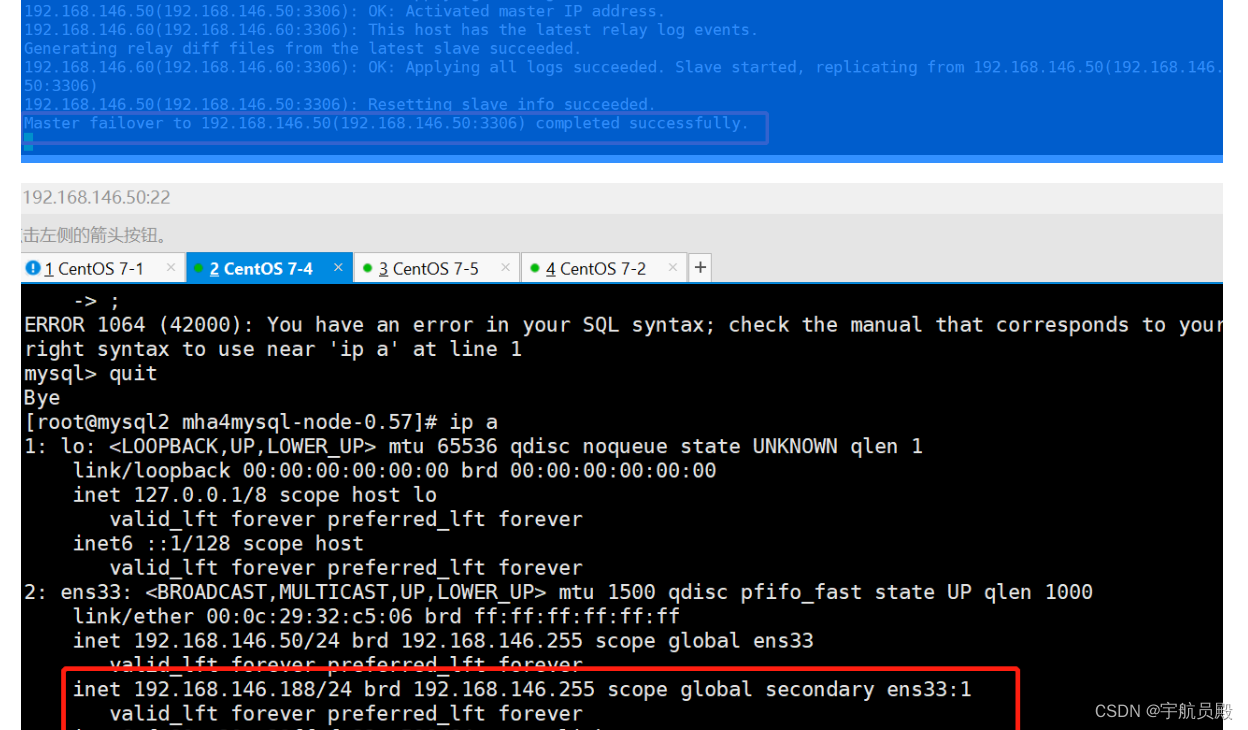

目前已经发布至r6.2版本

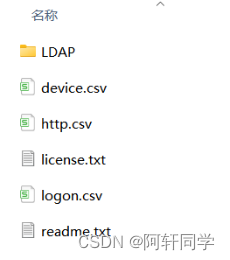

CMU-CERT r1版本内容

r1内容如下

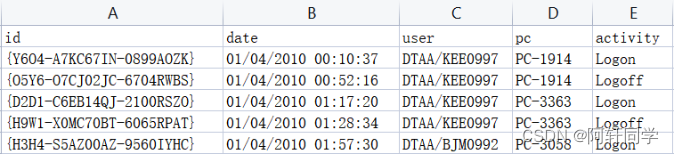

logon.csv内容

- 字段:id,date,user,pc,activity(logon/logoff)

- 注销需要先登录

- 一些登录在下班后进行

-下班后的登录和下班后的u盘使用是显著的。 - 登录先于其他PC活动

- 屏幕解锁记录为登录。屏幕锁定不被记录。

- 任何特定用户的日常习惯都会持续

-开始时间(+少量差异)

-工作日长度(+少量差异)

-下班后工作:一些用户会在下班后登录,大多数不会 - 5天工作周:每日用户登录只发生在工作日。

(用户可以在周五晚上下班后登录,直到周六早上才会注销) - 部分员工离开组织:从终止当天的默认开始时间开始,没有新的登录活动

- 1千名用户,每人分配一台电脑

- 一些用户除了分配给他们的PC外,还使用了100台共享机器。它们是在计算机实验室的意义上共享的,而不是在Unix服务器或Windows终端服务器的意义上。

- 12名具有全局访问权限的系统管理员(1000名用户中的12名:工作角色= IT管理员)

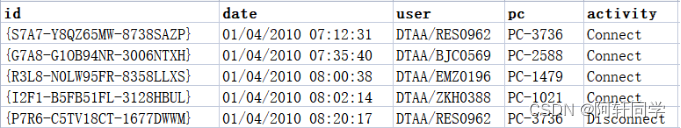

decive.csv内容

- 字段:id,date,user,pc,activity(Connect/Disconnect)

- 有些用户使用u盘

- 某些连接事件可能会遗漏断开连接事件,因为用户可以在移除驱动器之前将机器断电

- 用户要么是u盘用户,要么不是。这是二进制的。用户使用u盘的频率并不显著。

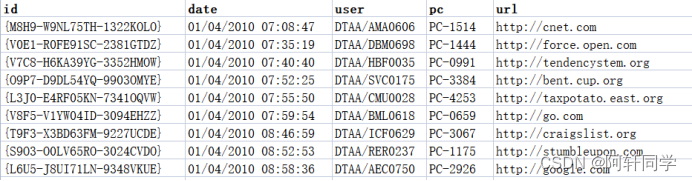

HTTP.csv内容

- 字段:id,date,user,pc, url

- 在每日登录和每日注销之间,每天最多访问15个url

- 每天下班后最多访问5个url

- 使用RTG (www.cs.cmu.edu/~christos/PUBLICATIONS/pkdd09_rtg.pdf)生成一些后期处理步骤。

- 警告:大多数域名是随机生成的,所以有些可能指向恶意网站。如果参观其中任何一个,请谨慎行事。

LDAP and Administrative records

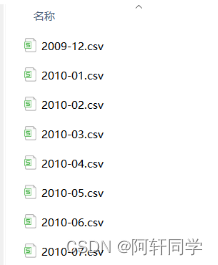

- 18个LDAP.csv文件

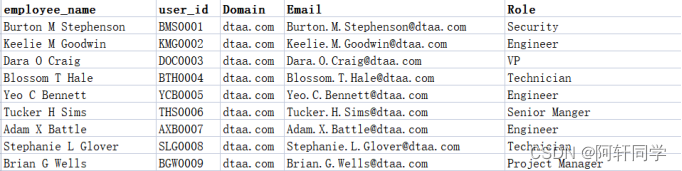

-字段:employee_name、user_id、email、Domain、Role

-每个LDAP文件在月末列出活跃的员工(涵盖的月份是LDAP文件名的一部分)。在月中离职/被终止的用户将在前一个月被列出,但不在他/她被终止的当月列出。

勘误

字段id在csv文件(login .csv, device.csv)中是唯一的,但可能不是全局唯一的。

一些已知的缺陷

- 用户要么倾向于使用u盘,要么不使用。但对于u盘用户来说,他们的使用频率没有显著性或趋势。

- 用户行为不受星期几的影响。

- 用户从不在周末登录,也不知道假期。

CMU-CERT网站

该网站是卡内基梅隆大学官网对CERT数据集的官方介绍

https://insights.sei.cmu.edu/blog/the-cert-insider-threat-database/