一种名为 Cactus 的新型勒索软件一直在利用 VPN 设备中的漏洞对“大型商业实体”的网络进行初始访问。

Cactus 勒索软件行动至少从 3 月开始就一直活跃,并正在寻求受害者的大笔支出。

虽然新的威胁参与者采用了勒索软件攻击中常见的策略——文件加密和数据窃取——但它增加了自己的手段来避免被发现。

Kroll 公司调查和风险咨询公司的研究人员认为,Cactus 通过利用 Fortinet VPN 设备中的已知漏洞获得对受害网络的初始访问权限。

该评估基于以下观察:在调查的所有事件中,黑客都使用 VPN 服务帐户从 VPN 服务器转向内部。

Cactus 与其他操作的不同之处在于使用加密来保护勒索软件二进制文件。攻击者使用批处理脚本通过 7-Zip 获取加密器二进制文件。

删除原始 ZIP 存档,并使用允许其执行的特定标志部署二进制文件。整个过程不寻常,研究人员认为这是为了防止检测到勒索软件加密器。

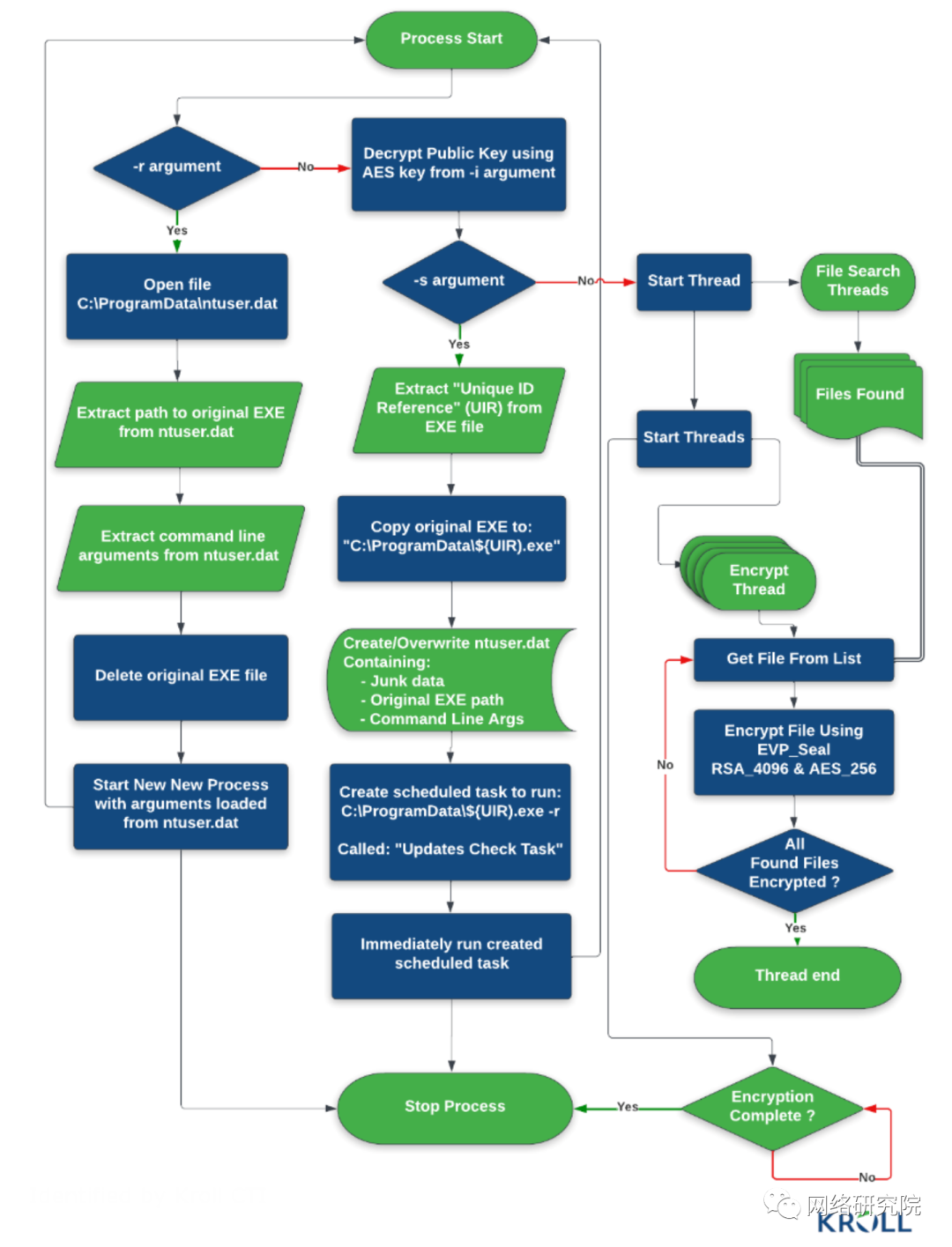

在一份技术报告中,Kroll 调查人员解释说,存在三种主要的执行模式,每种模式都使用特定的命令行开关进行选择:设置 ( -s )、读取配置 ( -r ) 和加密 ( -i )。

-s和-r参数允许威胁参与者设置持久性并将数据存储在C:\ProgramData\ntuser.dat文件中,加密器稍后在使用-r命令行参数运行时读取该文件。

但是,要使文件加密成为可能,必须使用-i命令行参数提供只有攻击者知道的唯一 AES 密钥。

此密钥是解密勒索软件的配置文件所必需的,也是加密文件所需的公共 RSA 密钥。它可以作为加密器二进制文件中硬编码的 HEX 字符串使用。

解码 HEX 字符串提供一段加密数据,可以使用 AES 密钥解锁。

CACTUS 本质上是对自身进行加密,使其更难被检测并帮助它逃避防病毒和网络监控工具。

使用正确的 -i (加密)参数密钥运行二进制文件可解锁信息并允许恶意软件搜索文件并启动多线程加密过程。

Kroll 研究人员提供了下图,以根据所选参数更好地解释 Cactus 二进制执行过程。

勒索软件专家 Michael Gillespie 还分析了 Cactus 如何加密数据,该恶意软件根据处理状态对其目标文件使用多个扩展名。

在准备加密文件时,Cactus 将其扩展名更改为 .CTS0。加密后,扩展名变为.CTS1。

Cactus 也有一个“快速模式”,类似于轻度加密通行证。在快速和正常模式下连续运行恶意软件会导致对同一个文件加密两次,并在每个过程后附加一个新的扩展名(例如 .CTS1.CTS7)。

Kroll 观察到,在归因于 Cactus 勒索软件的多起事件中,.CTS 扩展名末尾的数字各不相同。

进入网络后,威胁参与者使用可从命令和控制 (C2) 服务器访问的 SSH 后门使用计划任务进行持久访问。

据 Kroll 调查人员称,Cactus 依靠 SoftPerfect Network Scanner (netscan) 在网络上寻找有趣的目标。

为了进行更深入的侦察,攻击者使用 PowerShell 命令枚举端点,通过在 Windows 事件查看器中查看成功登录来识别用户帐户,并对远程主机执行 ping 操作。

研究人员还发现,Cactus 勒索软件使用了开源 PSnmap 工具的修改变体,它是nmap网络扫描仪的 PowerShell 等价物 。

为了启动攻击所需的各种工具,调查人员表示,Cactus 勒索软件尝试通过合法工具(例如 Splashtop、AnyDesk、SuperOps RMM)以及 Cobalt Strike 和基于 Go 的代理工具 Chisel 进行多种远程访问方法。

Kroll 调查人员表示,在提升机器权限后,Cactus 操作员会运行一个批处理脚本来卸载最常用的防病毒产品。

与大多数勒索软件操作一样,Cactus 也会窃取受害者的数据。对于此过程,威胁参与者使用 Rclone 工具将文件直接传输到云存储。

窃取数据后,黑客使用名为 TotalExec 的 PowerShell 脚本(通常出现在 BlackBasta 勒索软件攻击中)来自动部署加密过程。

Gillespie 告诉我们,Cactus 勒索软件攻击中的加密程序是独一无二的。尽管如此,它似乎并不是 Cactus 特有的,因为最近 BlackBasta 勒索软件团伙也采用了类似的加密过程。

目前还没有关于仙人掌向受害者索要赎金的公开信息,但从消息来源获悉,赎金数以百万计。

即使黑客确实从受害者那里窃取了数据,他们似乎也没有像其他涉及双重勒索的勒索软件操作那样设置泄漏站点。

然而,威胁者确实威胁受害者发布被盗文件,除非他们得到报酬。这在赎金记录中是明确的:

目前无法获得有关 Cactus 行动、他们针对的受害者以及黑客是否遵守诺言并提供可靠的解密器(如果付费)的详细信息。

显而易见的是,到目前为止,黑客的入侵很可能是利用了 Fortinet VPN 设备中的漏洞,并遵循标准的双重勒索方法,即在加密数据之前窃取数据。

应用来自供应商的最新软件更新、监控网络以执行大型数据渗漏任务并快速响应应该可以防止勒索软件攻击的最后和最具破坏性的阶段。

![【LeetCode】数据结构题解(8)[链表中的入口节点]](https://img-blog.csdnimg.cn/5f7e86acd20140ad88a2198c710a54ab.png#pic_center)