目录

一、基本介绍(Introduction)

二、进化发展(Evolution)

三、PHY帧((PHY Frame )

四、MAC帧(MAC Frame )

五、协议(Protocol)

六、安全(Security)

七、802.11ac标准

八、802.11ad标准

九、802.11ax (WiFi 6)标准

十、WiFi直接连接(WiFi Direct)

十一、测试(Testing)

十二、WiFi射频测量(WiFi RF Meas.)

https://www.sharetechnote.com/

六、安全(Security)

WLAN安全是一种特殊的机制,只允许特定的人(机器)访问(get access to)特定的WLAN网络。更正式地说(In more formal term),它是一种确保(assure)WLAN网络上数据流的机密性和完整性(confidentiality and integrity)的机制。

由于这很容易成为一个非常枯燥的话题(dry topic),而且我对这些算法(algorithm)没有专家级的(expert level)知识,所以我想尝试用更实用、更直观的(more practical and intuitive)水平来描述这一点。

● WLAN安全类型(WLAN Authentication Types)

○ WEP

○ WPA

○ WPA2

○ WPA 3

● WLAN身份验证类型(WLAN Authentication Types)

○ Open system authentication

○ Shared Key Authentication

○ WPA-Personal / WPA2-Personal / WPA3-Personal (Pre-shared Key)

○ WPA-Enterprise / WPA2-Enterprise / WPA3-Enterprise (802.1X Authentication)

○ Captive Portal

○ Authentication using SSID of AP

○ MAC address filtering

● 身份验证和安全中的WPA(WPA in Authentication and Security)

在你阅读一堆(a bunch of)关于安全性的无聊文档之前,我建议你熟悉(get familiar with)一下技术文档中会遇到(come across)的一些术语(terminology)。一个熟悉的好方法是有一些时间仔细看看(take a little bit closer look at)一些几乎每个人都在某个时候使用过但从未密切关注(pay closer attention)过的工具。

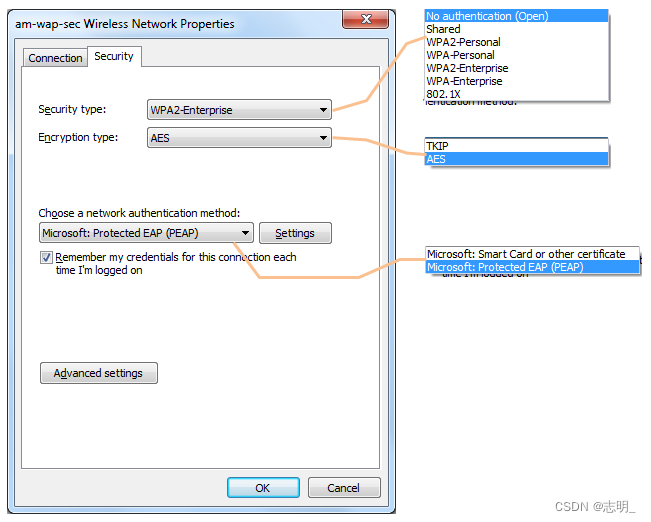

第一个例子是在允许我使用的网络上,在我自己的电脑上设置WLAN。我的WLAN接口(interface)具有以下类型的安全选项(Security option)。您可能会在电脑和WLAN网络上看到不同的选项。不要试图在这里详细了解每一件事。只要熟悉一些WPA、WPA2或AES等术语即可。

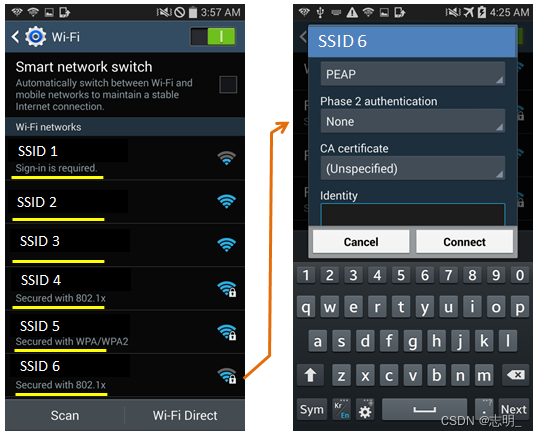

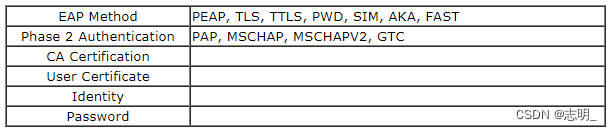

下面是另一个例子。以下是我手机上显示的一个WiFi选项。你也会在这里看到很多新的术语(terminology)。再说一遍,试着熟悉一下术语…

现在,您可能想知道这些算法(algorithm)在WiFi连接(attach)或数据通信过程中到底在哪里以及如何发挥作用(play roles)。为此,我建议您浏览(go through)WiFi协议页面( WiFi Protocol)并全面了解WiFi协议。然后仔细查看WiFi Aattach过程的样本日志(Sample log)的步骤4、5、8、9、10、11。(每个步骤中的详细过程procedure和参数会因每个算法的不同而有所不同,但你会从页面上看到一幅大图)。

现在,通过对基本关键字的一点熟悉(a little bit of familiarity)和对协议的全面理解,让我们深入了解(take a small step into)一些常用的安全算法。

你可以从页面底部的视频教程列表中获得一个很好的WLAN安全整体概念教程(tutorial)。

1、WLAN安全类型

无线局域网安全是无线网络的一个重要方面(essential aspect),因为它有助于保护您的网络免受未经授权的访问(unauthorized access),并确保您的数据安全。多年来(Over the years),已经为WLAN开发了几种安全协议,每种协议都具有不同的保护级别。以下是主要的WLAN安全类型

1)< WEP >

WEP是为Wi-Fi网络引入的第一个安全协议(security protocol)。它使用RC4流密码(stream cipher)进行加密(encryption),并支持64位和128位加密密钥(encryption key)。然而,WEP存在严重的安全漏洞(significant security vulnerability),被认为是过时和不安全的(outdated and insecure)。不建议在现代无线局域网中使用。

WEP代表( stand for)有线等效隐私(Wired Equivalent Privacy),它具有以下属性/功能(property/functionality):

● 使用“共享密钥(shared key)”执行(Perform)身份验证(Authentication)

● 使用RC4流密码加密(stream cipher encryption)执行保密(Confidentiality)

● 使用CRC-32完整性机制(integrity mechanism)执行完整性检查

● 不进行密钥管理

● 无法防止重放攻击(replay attack)

WEP的缺点(Drawback):由于没有密钥管理,并且使用共享密钥,因此每个无线站和AP都有相同的“预共享(preshared)”密钥,用于身份验证和加密(authentication and encryption)。这意味着您必须手动将密钥分发(distribute)到每个设备和每个AP,更改密钥将非常麻烦(cumbersome),因为一旦您更改密钥,您就必须手动重新分发(redistribute)所有密钥。因此,通常每个设备都会长时间使用相同的/静态密钥(same/static key),这给黑客(hacker)破坏(break )系统提供了更多机会。

2)< WPA >

WPA代表(stand for)WiFi保护访问(Access)。它被提议作为(It is proposed as)临时解决方案(Interim solution),使用802.1X身份验证框架(authentication framework)提供密钥管理,并执行(perform)改进的(improved)加密(encryption)和完整性检查( integrity checking)。

WPA是作为一种临时解决方案(Interim solution)引入的,以解决WEP的安全弱点(security weakness)。它使用临时密钥完整性协议(TKIP:Temporal Key Integrity Protocol)进行加密(encryption),这是对WEP的改进(improvement),还结合(incorporate)了消息完整性检查(MIC:Message Integrity Check)来防止数据篡改(data tampering)。然而,WPA仍然使用RC4流密码,它存在已知的漏洞(vulnerability),使其不如最近的(recent)安全协议安全。

它具有以下属性/功能 (property/functionality):

● 使用802.1X框架(framework)执行(perform)身份验证(Authentication)

● 使用TKIP加密(encryption)执行保密(Confidentiality)

● 使用“Michael”协议执行完整性检查(Integrity checking)

● 使用802.1X框架执行密钥管理(也可以使用预共享preshared密钥)

● 对重放攻击(replay attack)执行保护。

3)<WPA2>

这是一种WPA演进(evolution),在IEEE 802.16i中有规定。在大多数情况下,它与WPA相同,但它使用了一种称为AES的改进加密机制(improved encryption mechanism)。

WPA2是一种更安全且广泛使用的WLAN安全协议。它用更强大的(robust)高级加密标准(AES:Advanced Encryption Standard)密码(cipher)代替了TKIP进行加密(encryption),提供了更高级别的安全性。WPA2支持两种身份验证(authentication)方法:用于家庭和小型办公室网络的WPA2 Personal(也称为WPA2-PSK),它使用预共享密钥;用于大型网络的WPA2-Enterprise,它依赖(rely on)RADIUS服务器进行身份验证。

4)<WPA 3>

WPA3是最新的(the latest)安全协议,它比WPA2提供了一些增强功能(enhancement)。它通过等式的同时身份验证(SAE:Simultaneous Authentication of Equals)方法提供了更强的加密(encryption),该方法用更安全的密钥交换(key exchange)取代了WPA2 Personal中的预共享密钥。WPA3Enterprise通过192位加密(192-bit encryption)提供了更高级别的安全性。WPA3还通过机会性无线加密(OWE:Opportunistic Wireless Encryption)提高(improve)了公共Wi-Fi网络的安全性。

2、WLAN身份验证类型

WLAN身份验证(authentication)是验证(verify)试图连接到无线网络的设备的身份(identity)的过程。身份验证有助于防止未经授权的访问(unauthorized access),并保护您的网络免受潜在威胁( potential threat)。

有许多不同类型的WLAN身份验证方法,并且列表越来越长。以下是一些常见的方法,我会随着了解更多而不断更新。

● 开放系统身份验证(Open system authentication)

● 共享密钥身份验证 (Shared Key Authentication)

● WPA个人/WPA2个人/WPA3个人(预共享密钥Pre-shared Key)

● WPA企业/WPA2企业/WPA3企业(802.1X身份验证)

● 强制门户(Captive Portal)

● 使用接入点(AP:Access Point )的设备名字(SSID:Service Set Identifier)进行身份验证

● MAC地址过滤 (MAC address filtering)

1)开放系统身份验证 (Open system authentication)

开放系统身份验证不需要任何身份验证或凭据(credential)即可连接到Wi-Fi网络。设备可以在不提供任何标识(identification)的情况下进行连接,这使其成为最不安全的(the least secure)身份验证方法。开放式网络通常出现在咖啡店、图书馆或机场(airport)等公共场所,这些场所的首要任务是方便访问(access),而不是安全。

事实上,“开放系统身份验证”意味着“无身份验证”。你会问“有人真的用这个吗?”。

答案是肯定的,主要有两个原因(largely for two reason)。一种只是将接入点(Access Point)用于特殊的测试目的,而在另一种更常见的情况(situation)下,你不在AP(接入点)级别上进行任何身份验证,所以你会在AP安全中设置“打开”,但你让数据包( packet)通过位于AP后面的附加(additional)安全系统。你会看到很多公司都在使用这种方法。

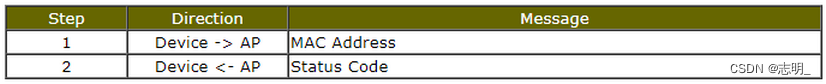

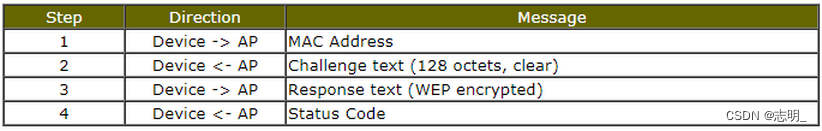

状态码(Status Code)携带(carry)802.11中定义的各种(various)信息,它包括连接(attach)是否成功的状态。有关代码的详细信息,请参阅(Refer to) 802.11 Association Status, 802.11 Deauth Reason codes。

2)共享密钥身份验证 (Shared Key Authentication)

共享密钥身份验证是一种较旧的方法,它使用客户端(client)和接入点都知道的预共享密钥(PSK:pre-shared key )。客户端和接入点交换加密消息(encrypted message)以相互验证。然而,共享密钥身份验证被认为是不安全的,因为(due to)它依赖于有缺陷的(flawed)WEP安全协议,因此不建议使用。

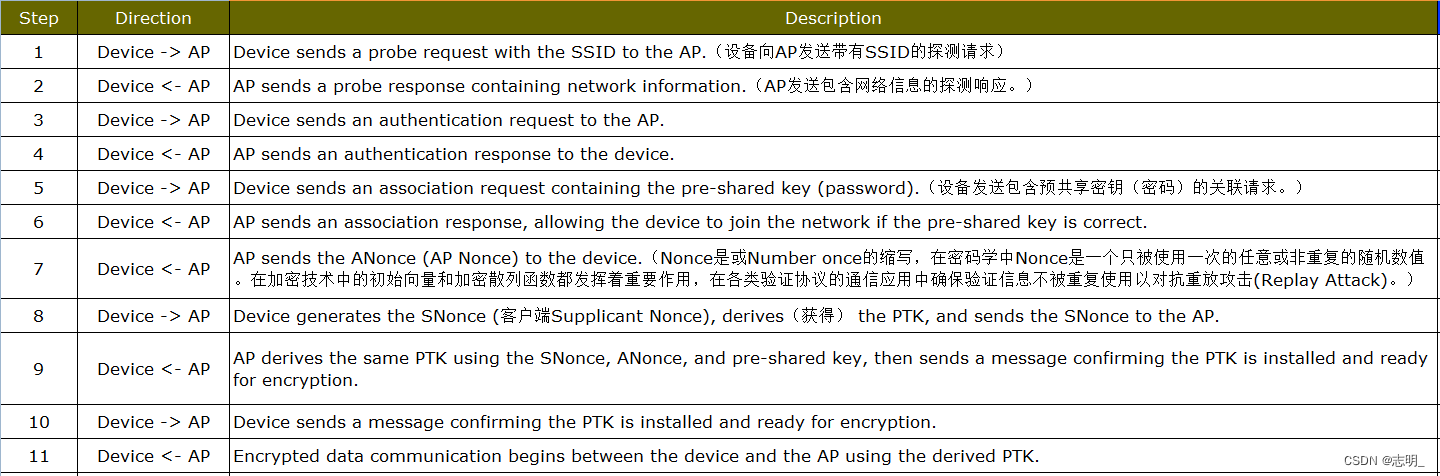

3)WPA个人/WPA2个人/WPA3个人(WPA-Personal / WPA2-Personal / WPA3-Personal (Pre-shared Key))

WPA个人、WPA2个人和WPA3个人使用预共享密钥(PSK:pre-shared key)进行身份验证。所有连接到网络的设备都需要提供正确的PSK才能获得访问权限(gain access)。这种方法设置简单(straightforward),适用于(be suitable for)家庭和小型办公网络。PSK方法的安全性取决于密码的强度和所使用的加密协议encryption protocol(WPA、WPA2或WPA3)。

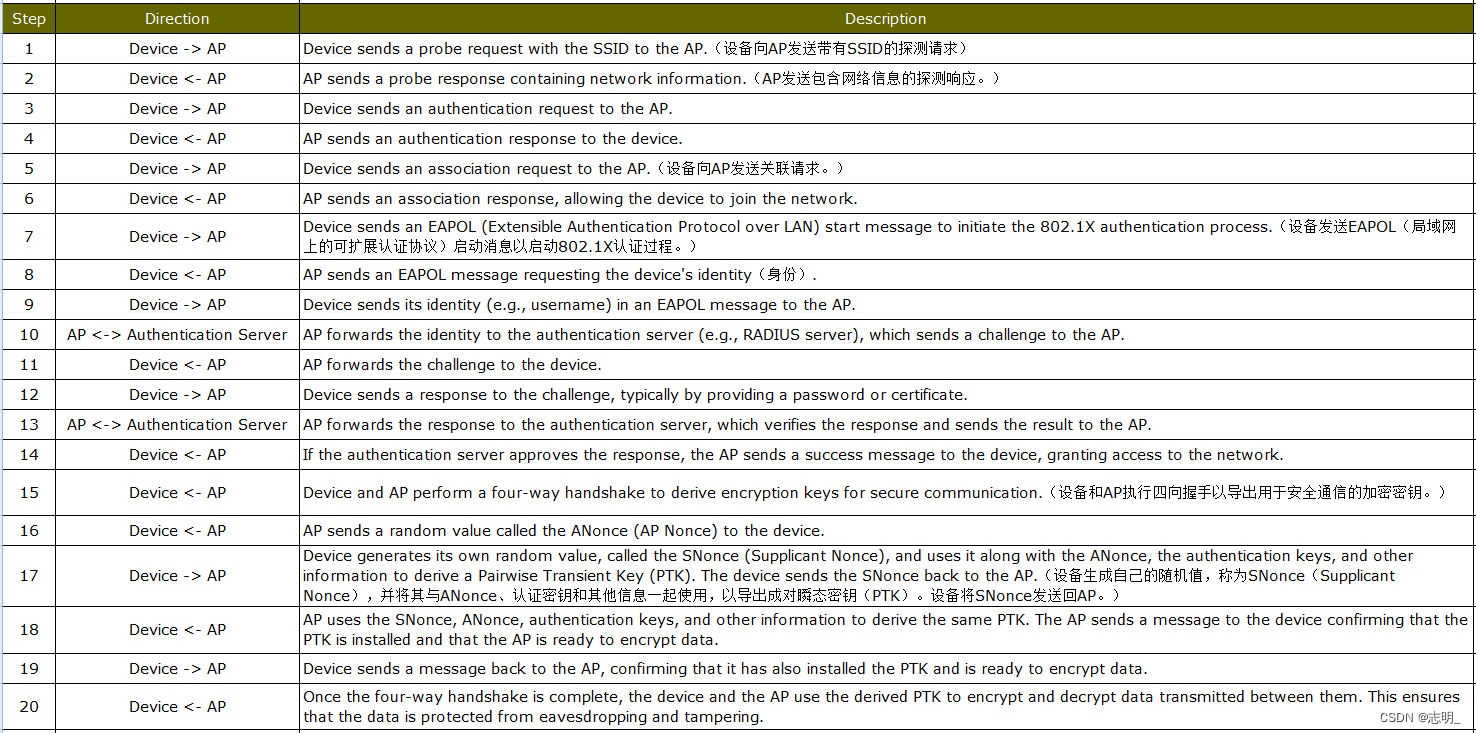

4)WPA企业/WPA2企业/WPA3企业(WPA-Enterprise / WPA2-Enterprise / WPA3-Enterprise (802.1X Authentication))

WPA企业版、WPA2企业版和WPA3企业版使用802.1X身份验证框架(authentication framework),该框架为更大的网络提供了更健壮和可扩展的(robust and scalable)身份验证解决方案。它依赖于RADIUS服务器或另一个身份验证服务器来管理用户凭据(credential)和访问策略(access policy)。这种方法允许个人用户(individual user)身份验证,使其适用于需要更高级别安全性和访问控制(access control)的公司或企业(corporate or enterprise)网络。

5)强制门户(Captive Portal)

Captive Portal是一种经常在酒店或咖啡馆等公共Wi-Fi网络中使用的身份验证方法,用户需要在访问网络之前提供额外(additional)信息或同意条款和条件(term and condition)。当连接到强制门户(captive portal)时,用户会被重定向(redirect)到一个网页,在那里他们需要输入凭据(credential),如用户名和密码,或提供其他详细信息,如电子邮件地址。

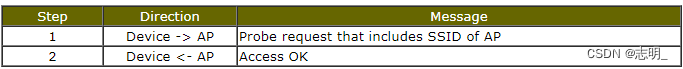

6) 使用接入点的设备名字进行身份验证 (Authentication using SSID of AP)

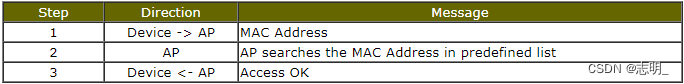

7) MAC地址过滤 (MAC address filtering)

3、身份验证和安全中的WPA(WPA in Authentication and Security)

您会注意到WPA家族同时用于身份验证过程和安全过程。两者之间有什么主要区别吗?

WPA身份验证是为了验证(verify)试图连接到Wi-Fi网络的设备的身份(identity),而WPA安全算法(algorithm)则侧重于(focus on)用于保护通过网络传输的数据的加密方法(encryption method)。

1)WPA身份验证:

WPA身份验证是指(refer to)当设备试图连接到Wi-Fi网络时验证(verify)其身份(identity)的过程。WPA身份验证可以是“WPA Personal”(也称为WPA-PSK)或“WPA Enterprise”(也称称为WPA-802.1X)。WPA Personal使用预共享密钥(PSK)进行身份验证,这是设备和接入点都知道的密码短语(passphrase)。WPA Enterprise使用身份验证服务器,如RADIUS服务器,根据用户的个人凭据individual credential(如用户名和密码或数字证书digital certificate)对用户进行身份验证。

2)WPA安全算法:

WPA安全算法(security algorithm)侧重于(focus on)用于保护通过Wi-Fi网络传输的数据的加密方法(encryption method)。对于WPA,主要的安全算法是临时密钥完整性协议(TKIP:Temporal Key Integrity Protocol)。TKIP旨在提高(improve)旧的有线等效隐私(WEP:Wired Equivalent Privacy)标准的安全性,而不需要新的硬件。然而,TKIP有其自身的局限性和漏洞(limitations and vulnerabilities)。

Video Tutorial

ICND1 Understanding WLAN Security

Wireless Security - Rogue AP & AirPcap