作者:l浪费的时间

黑客这一群体,在普通人眼中就是神一般的存在。

黑客差钱吗?他们不差钱。当然是靠装逼活着,很多黑客只想钻研技术攻破个大公司玩玩,搞得轰轰烈烈,就能吹一辈子牛了。

一、黑客靠什么赚钱?

再牛的人,也不能断了经济来源。互联网发展初期的黑客,他们赚钱的方式比较单一。无非就是搞点病毒,盗点账号,有些胆子大的则制作一些非法网站来获利。

随着时代的进步,黑客赚钱的方式也在改变。

从去年开始,如勒索病毒,全国多省爆发大规模软件升级劫持攻击,DDos攻击,网页被嵌入挖矿代码在湖南江苏集中爆发等犯罪形式不断出现。

其中,货币挖矿、针对性攻击、移动恶意软件都呈上升趋势,勒索蠕虫的变种增加,牟利形式也在发生变化。

据赛门铁克观察,黑客已经将勒索软件当做商品在黑市进行交易,而不仅仅是直接用来勒索终端用户,等于扩大了勒索软件的应用范围,降低了犯罪难度,也降低了勒索成本,因此勒索金额也有所下降。

二、电脑黑客,并不神秘

以前说起电脑黑客,大家伙都觉得这人真是天才。就好比当年火爆整个网络的熊猫烧香。

认识一些黑客朋友,以前觉得他们好厉害,破这个破那个,觉得很了不起,现在混得却一般。关于黑客吧,高难度的要天分,话说你真以为个个都能秒开bug,畅游网络世界?还上帝视角呢!

黑客不是一个人的存在,而是一个群体,最根本的区别在于黑客专门搞破坏、倒入他人信息。黑客进军计算机范围,最早可追溯到上世纪60年代,由于人的追求喜好和看待事物的态度不同,导致出现了黑客和骇客两个极端的差别。黑客的产生,与其操纵者和执行者的学习态度、生活方式有很大联系。

三、黑客为什么不敢攻击银行?

说到黑客们的赚钱方式,那是很多样化的。那么问题来了,为什么黑客们不敢攻击银行呢?要知道银行可是满地的钞票啊。

黑客拥有以下技能

1、黑客能发现银行漏洞

2、黑客发现的漏洞是包含帐号密码的

3、黑客能隐藏攻击时的ip地址

4、黑客拥有安全的收款卡号或者洗钱通道

其实黑客也想黑银行,可如今的银行安全措施是非常的便利。

我举一个网络的例子,一个物理的例子:

1、个别银行向客户提供的 WiFi 接入和自己的办公网是连着的。

2、我看过一个城商行安防系统设计,里面强调了这套东西的先进性:关键的几道门可以由行长通过 GSM 短信远程开关。

无论多么严密的系统和安全措施,终究是人在操控,人才是漏洞的根源。

无需任何技术,小学以上文化水平,智力不低于人类平均水平,就能实施黑客攻击。

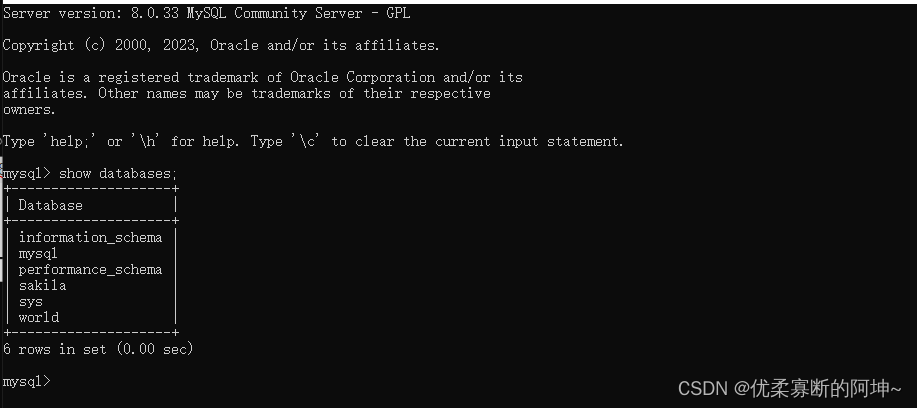

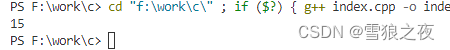

*** 弱口令批量入侵**

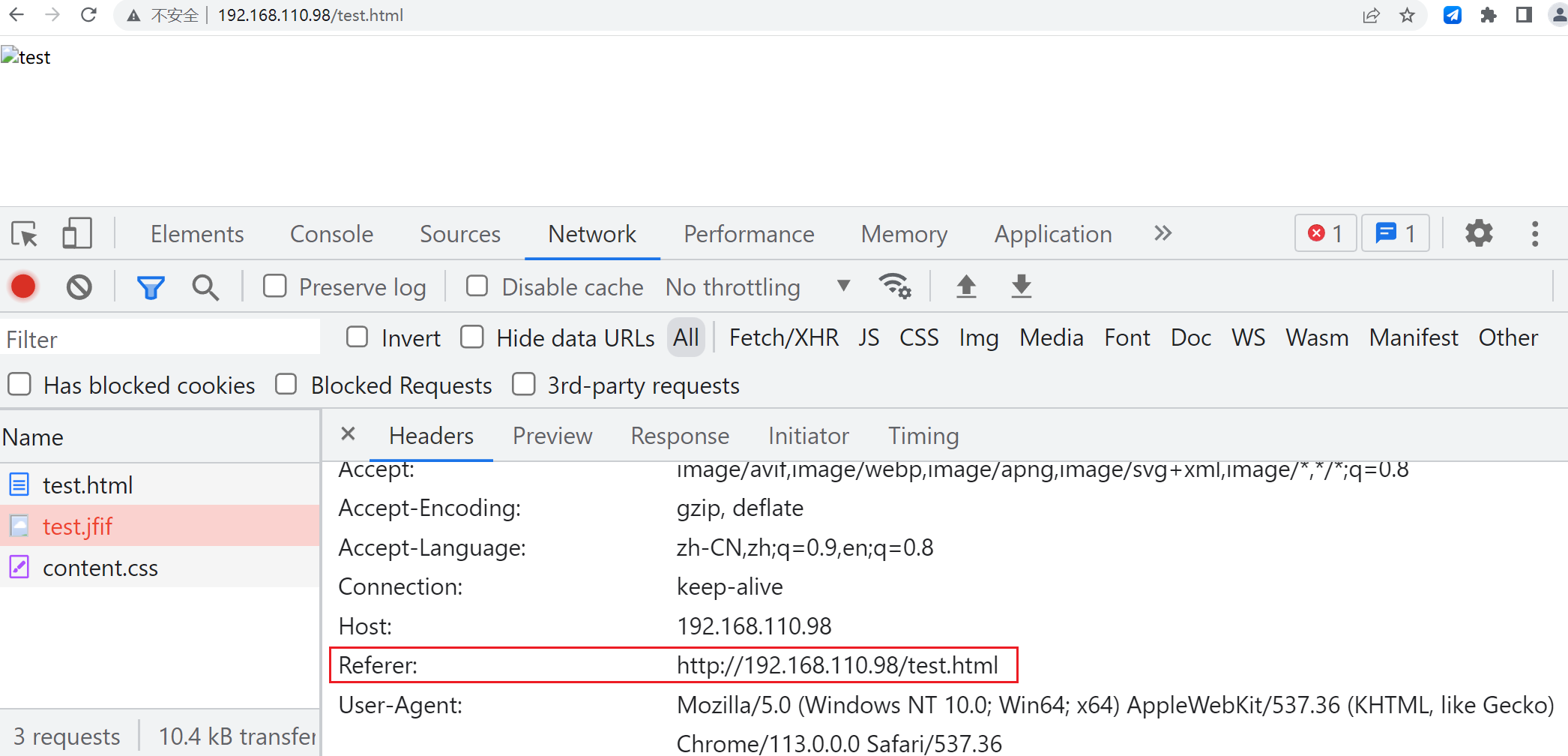

做网站时,先要将网站源码上传到服务器。

FTP就是上传源码到服务器的软件,因此只要获得网站的FTP密码,这个网站的所有数据就唾手可得。

总会有一些网站的密码非常简单,如上图某网站的密码是123456;

通过搜索引擎采集大量网址,然后用软件自动扫描,成千上万个网站中,总会有那么几个网站的密码很简单。

根据我的测试,此方法有0.03%的成功率,1万个网站中有3个是弱密码。

黑产可以倒卖这些网站的数据获利,也可以用这些网站发广告赚钱,尤其是博彩行业最喜欢这么干,收获颇丰。

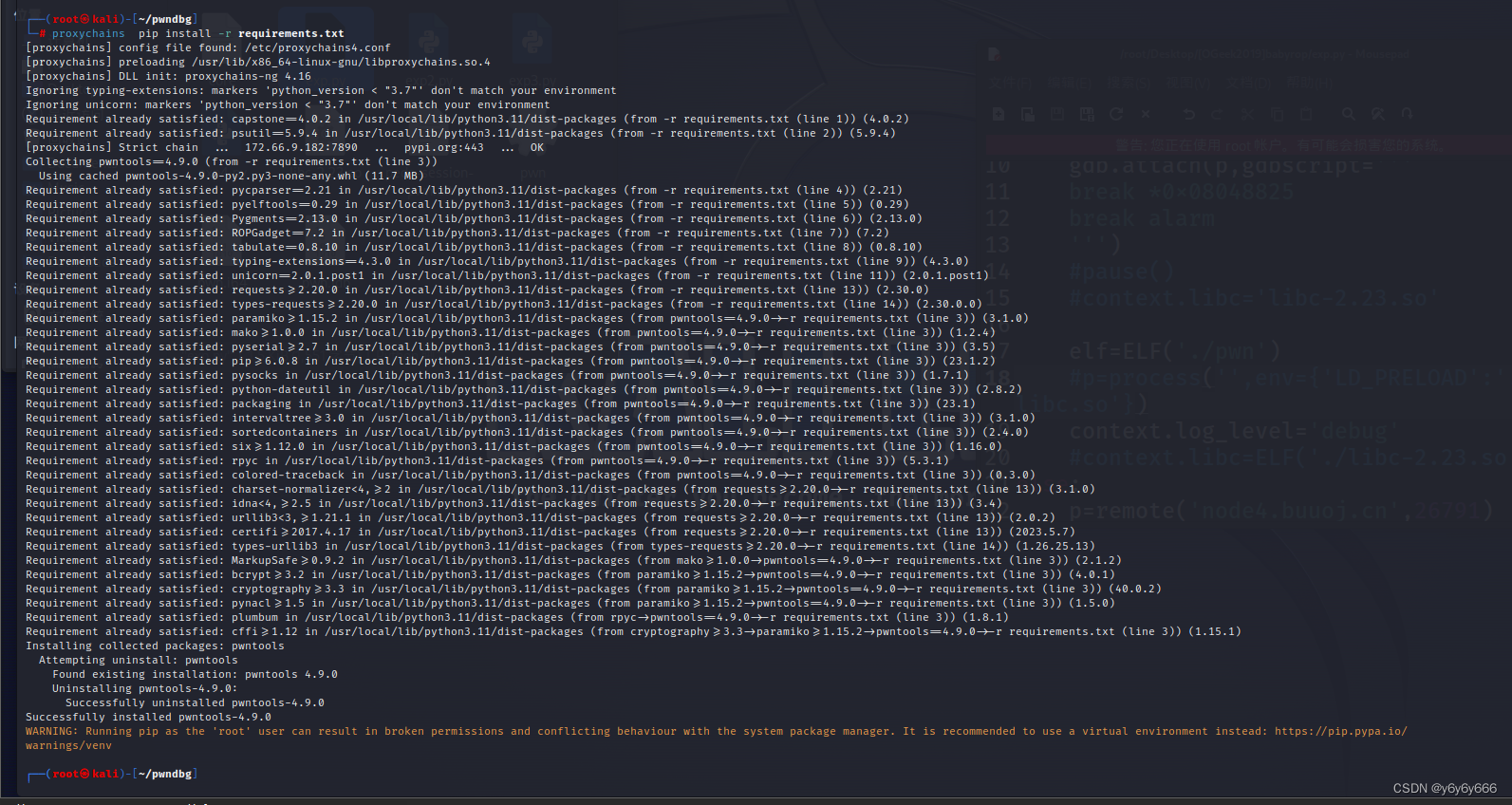

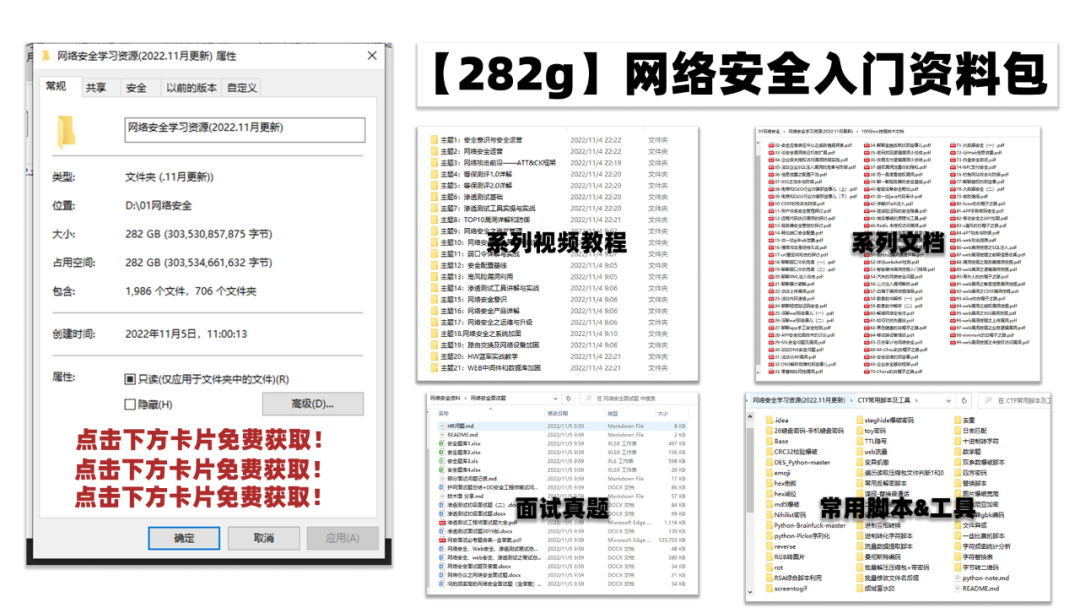

网安&黑客学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

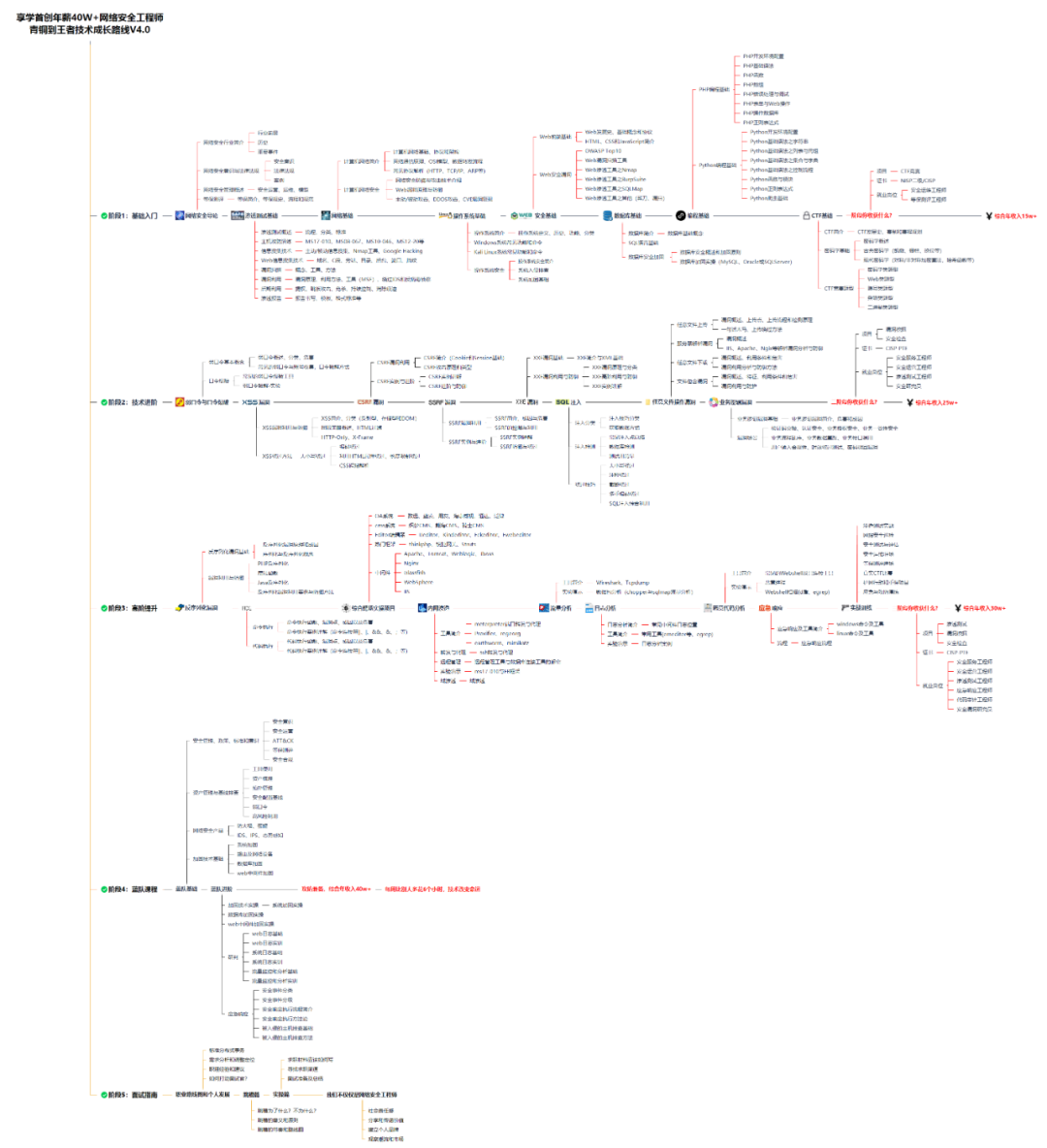

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果需要可以点击链接免费领取或者滑到最后扫描二v码

👉[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享](安全链接,放心点击)

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料,朋友们如果需要可以点击链接免费领取或者扫描下方二v码

👉[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享](安全链接,放心点击)

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

👉[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享](安全链接,放心点击)