物理环境与网络通信安全

- 物理和环境安全

- 环境安全

- 设施安全-安全区域与边界防护

- 传输安全

- OSI七层模型

- ISO/OSI七层模型结构

- OSI模型特点

- OSI安全体系结构

- TCP/IP协议安全

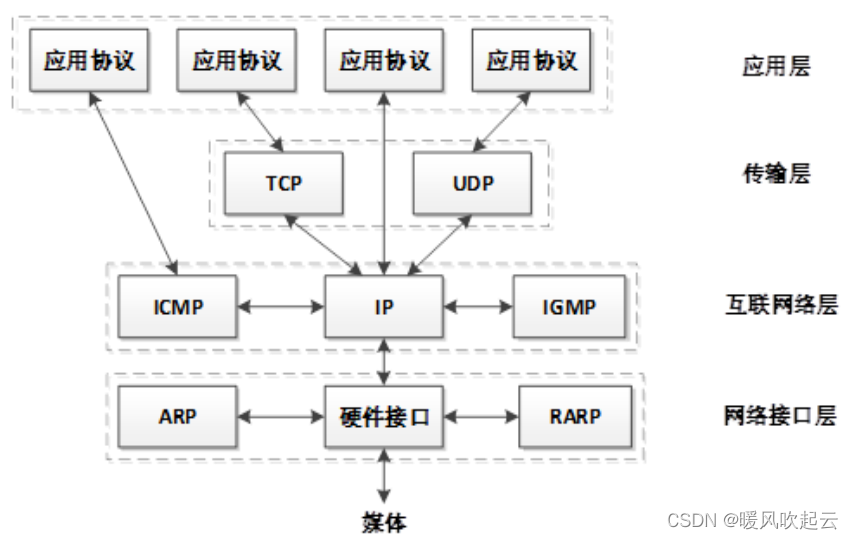

- TCP/IP协议结构

- 网络接口层

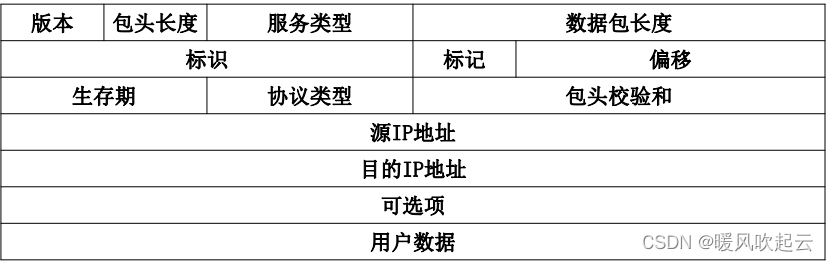

- 网络互联层核心协议-IP协议

- 传输层协议-TCP(传输控制协议)

- 传输层协议-UDP(用户数据报协议)

- 应用层协议

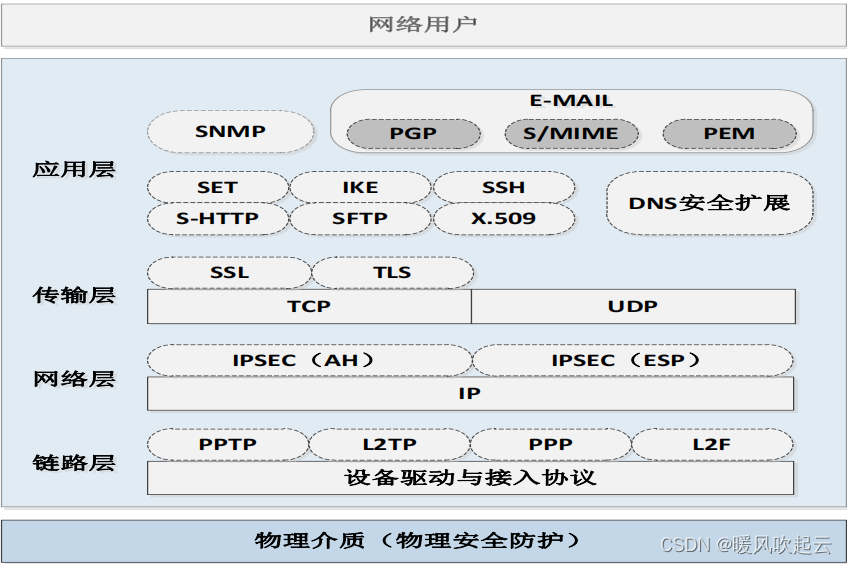

- 基于TCP/IP协议簇的安全架构

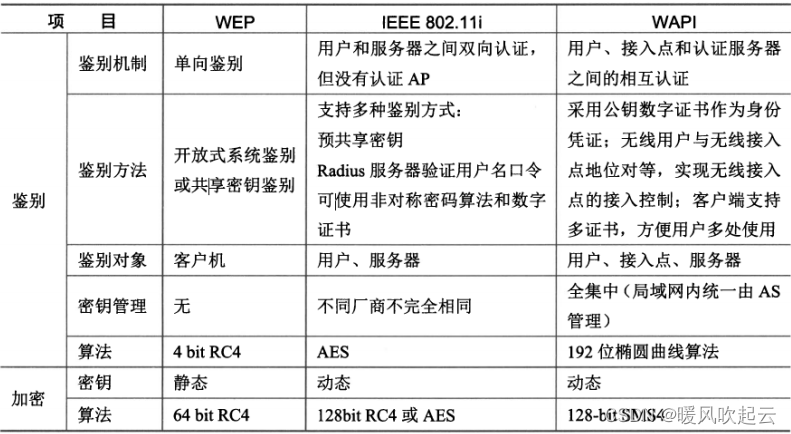

- 无线通信安全

- 无线局域网安全协议-WEP

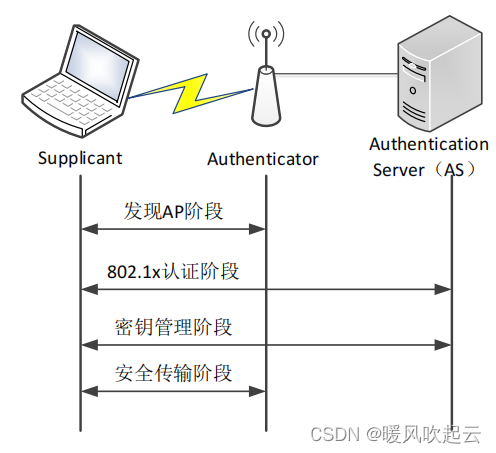

- 无线局域网安全协议-WPA、WPA2

- WAPI无线安全协议

- 无线安全协议比较

- 无线局域网应用安全策略

- 近距离无线通信安全-蓝牙

- 近距离无线通信安全-RFID

- 典型网络攻击与防范

- 电子欺骗( ARP欺骗、IP欺骗、DNS欺骗)

- ARP欺骗实现

- 典型攻击:IP欺骗

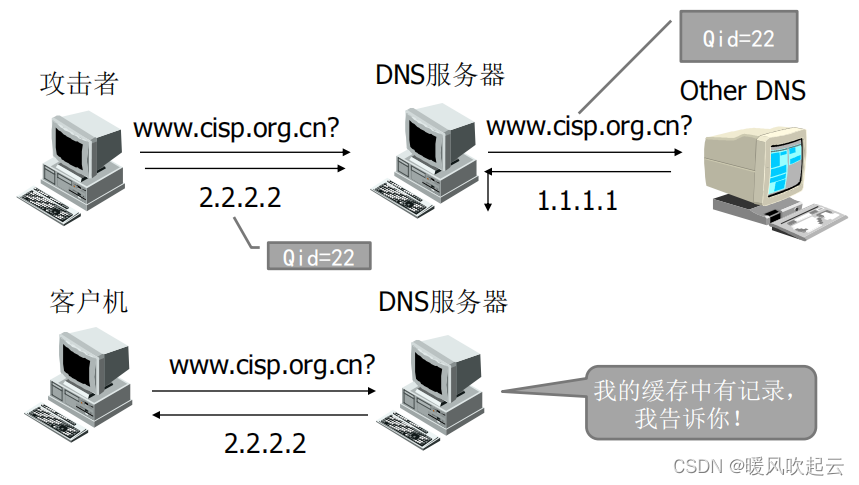

- DNS欺骗-攻击实现

- 拒绝服务攻击(SYN Flood、UDP Flood、Teardrop)与分布式拒绝服务攻击

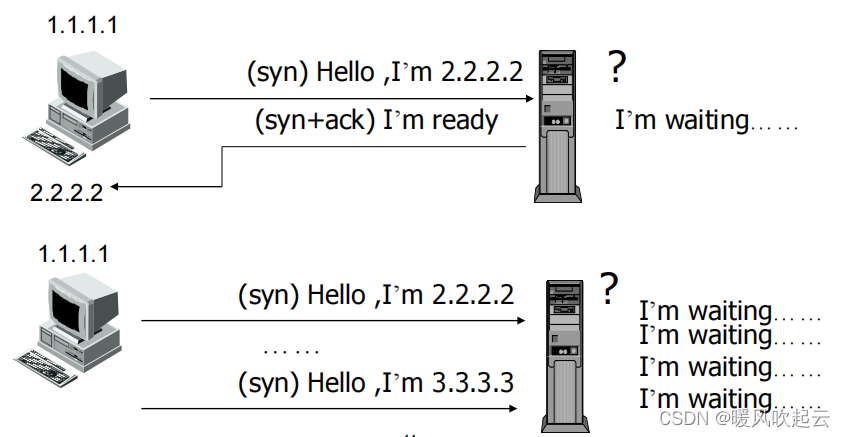

- 典型攻击:SYN Flood

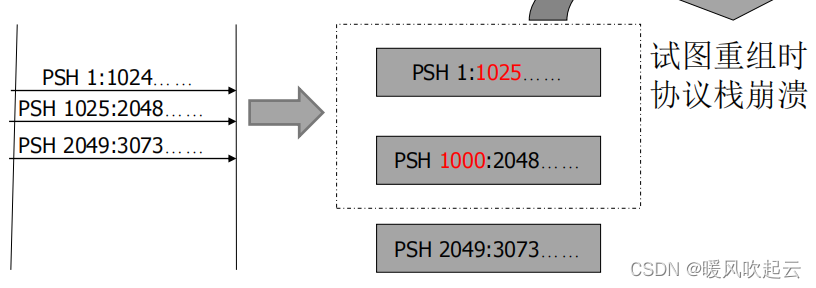

- 网络攻击与防范-拒绝服务攻击

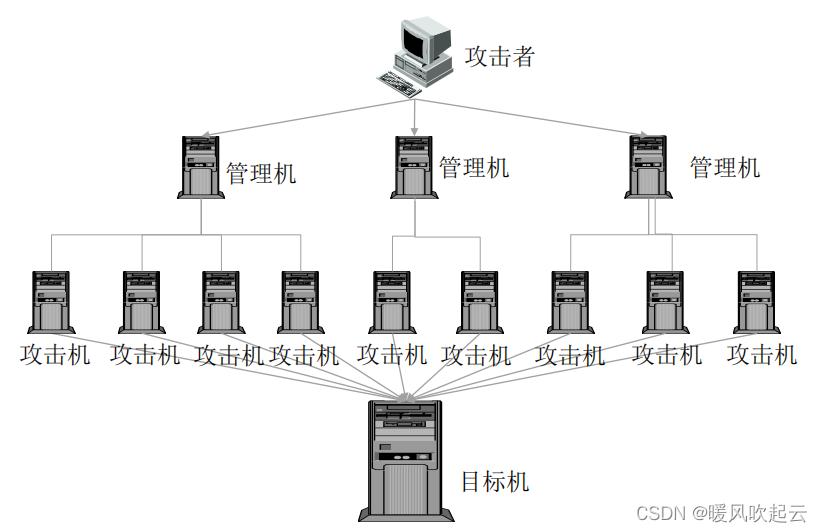

- 网络攻击与防护-分布式拒绝服务攻击(DDoS)

- 拒绝服务攻击的防御

- 网络安全设备

- 防火墙、网闸、IDS、VPN等

- 边界安全防护-防火墙

- 边界安全防护-网闸等

- 检测与审计-入侵检测

- 接入管理-VPN

- 虚拟专网-IPSEC VPN

- 虚拟专网-TLS

物理和环境安全

环境安全

物理安全的重要性

信息系统安全战略的一个重要组成部分

物理安全面临问题

环境风险不确定性

人类活动的不可预知性

典型的物理安全问题

自然灾害(地震、雷击、暴雨、泥石流等)

环境因素(治安、交通、人流及经营性设施风险)

设备安全、介质安全、传输安全

场地选择

区域:避开自然灾害高发区域

环境:远离可能的危险因素

▪ 治安、人流量等

▪ 加油站、化工厂等

其他:消防、交通便利

抗震及承重

❖抗震:国标 《结构抗震设计规范》)

▪ 特殊设防类

▪ 重点设防类

▪ 标准设防类

❖承重

▪ 考虑设计(建筑的设计是否考虑了应对可能的偶然事件)

▪ 考虑时间因素(建筑有效期)

▪ 考虑使用因素(正常使用、正常维护)

火灾

❖预防:防火设计及阻燃材料

❖检测:火灾探测器

▪ 感烟

▪ 感温

▪ 感光

▪ 可燃气体探测

❖抑制

▪ 水(较少使用,通常做周边防护)

▪ 气体:二氧化碳、七氟丙烷、三氟甲烷等

防水

▪ 远离水浸威胁(参考场地选择)

▪ 检测:水浸探测器

▪ 处置:在应急事件处置中要安排相应的处置流程

❖供电

▪ 双路供电

▪ 发电机

▪ UPS

❖空气调节

电磁防护

▪ 解决电磁辐射产生的信息泄露问题

• 电磁屏蔽:屏蔽线、屏蔽机柜、屏蔽机房

• 信号干扰:避免信息还原

• Tempest技术:对电磁泄漏信号中所携带的敏感信息进行分析、测试、接收、还原以及防护的一系列技术领域的总称

❖雷击及静电

▪ 直击雷:避雷针、法拉第笼

▪ 感应雷:电涌保护器

▪ 静电:放电、防静电服

设施安全-安全区域与边界防护

安全区域

▪ 建立安全区域,明确物理安全边界

▪ 对受控区域进行保护,建立屏蔽及访问控制机制

❖边界防护

▪ 所有物理出入通道的防护

• 门:锁、门禁

• 窗:铁栅栏

• 通风口

审计及监控

▪ 对安全区域的出入行为进行记录

▪ 对非法闯入进行检测

❖实现方式

▪ 出入记录(登记、门禁)

▪ 闭路电视(CCTV)

▪ 非法闯入探测(红外微波双鉴探头、玻璃破碎探测

器等)

▪ 安保人员

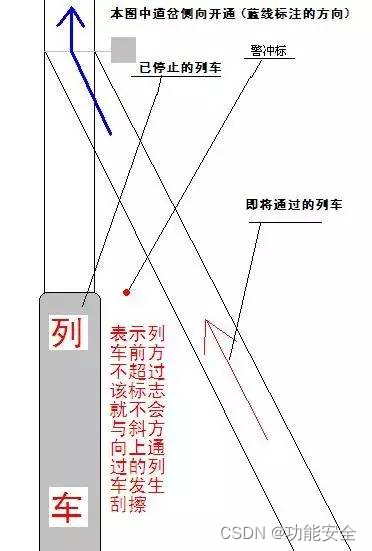

传输安全

传输安全

❖有线传输:同轴电缆、双绞线、光纤

▪ 安全风险:非法接入、破坏

▪ 防护措施:保护措施(深埋、套管)、标识

❖无线传输

▪ 安全风险:开放信道

▪ 防护措施:加密

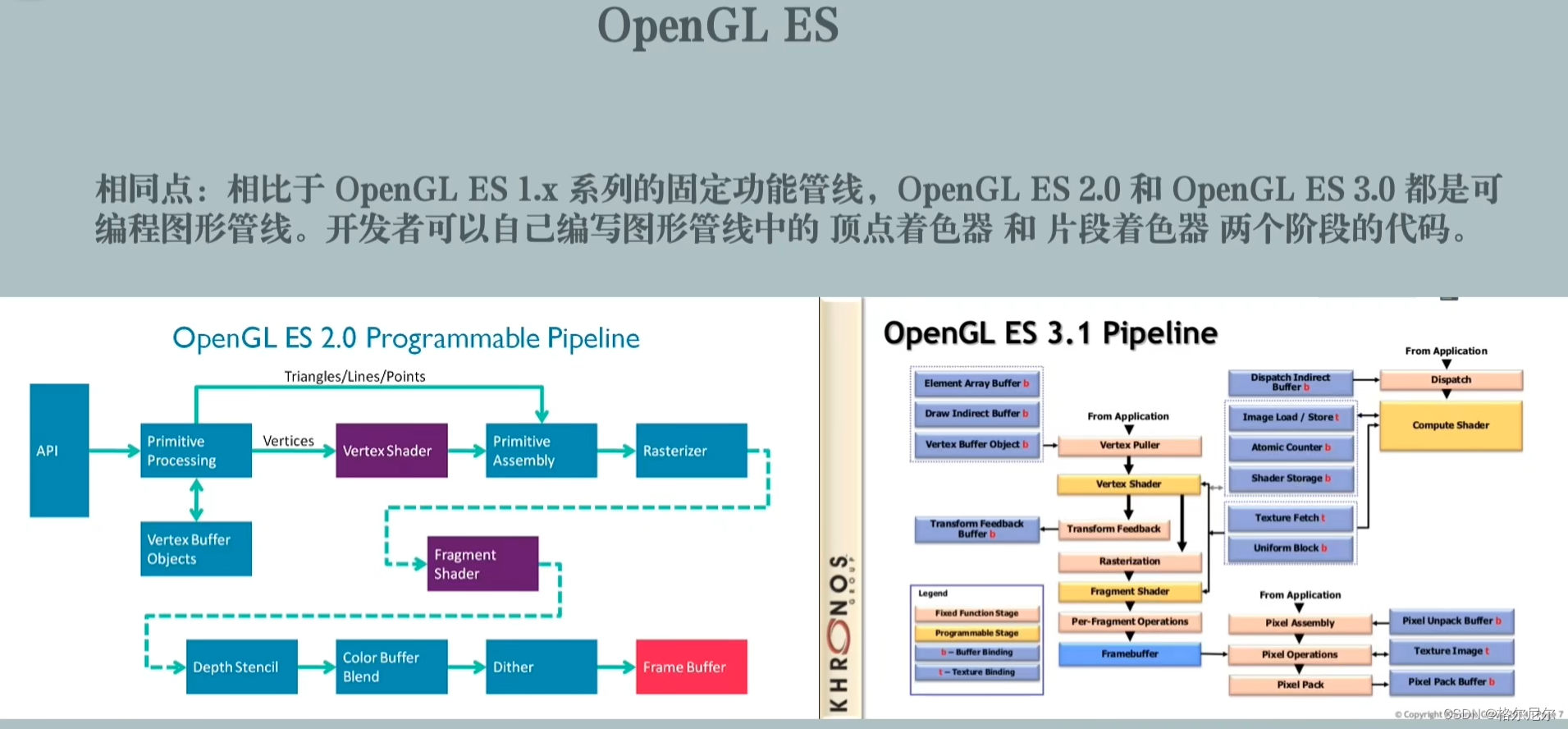

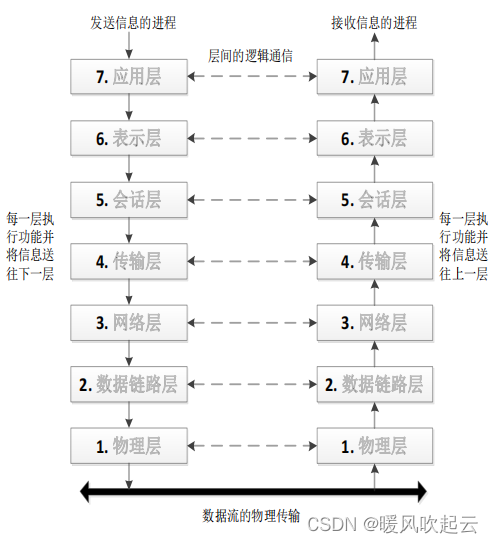

OSI七层模型

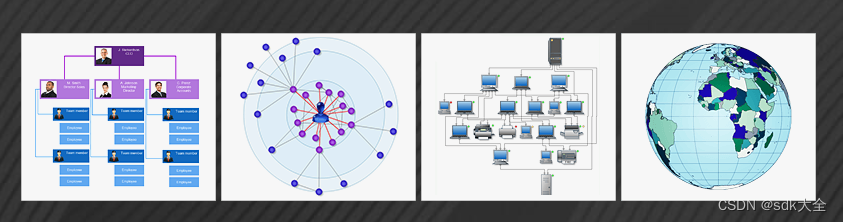

ISO/OSI七层模型结构

模型定义了网络中不同计算机系统进行通信的基本过程和方法

❖底层协议

▪ 偏重于处理实际的信息传输,负责创建网络通信连接的链路,包括物理层、数据链路层、网络层和传输层

❖高层协议

▪ 处理用户服务和各种应用请求,包括会话层、表示层和应用层速记:巫术网传会变(表)鹰

OSI模型特点

分层结构的优点

▪ 各层间相互独立

▪ 降低复杂性

▪ 促进标准化工作

▪ 协议开发模块化

❖数据封装与分用(解封装)

OSI安全体系结构

目标

▪ 保证异构计算机进程与进程之间远距离交换信息的安全

❖五类安全服务

▪ 鉴别服务、访问控制服务、数据完整性服务、数据保密性服务和抗抵赖服务

❖八种安全机制

▪ 加密、数据签名、访问控制、数据完整性、鉴别交换、业务流填充、路由控制和公正

TCP/IP协议安全

TCP/IP协议结构

网络接口层

❖主要协议

▪ ARP

▪ RARP

❖安全问题

▪ 损坏:自然灾害、动物破坏、老化、误操作

▪ 干扰:大功率电器/电源线路/电磁辐射

▪ 电磁泄漏:传输线路电磁泄漏

▪ 欺骗:ARP欺骗

▪ 嗅探:常见二层协议是明文通信的

▪ 拒绝服务:mac flooding,arp flooding等

网络互联层核心协议-IP协议

❖IP是TCP/IP协议族中最为核心的协议

❖目前广泛使用的IPv4提供无连接不可靠的服务

私网地址: A类:10.../8

B类:172.16../16——172.31../16

C类:192.168..*

网络互联层安全问题

❖拒绝服务:分片攻击(teardrop)/死亡之ping

❖欺骗:IP源地址欺骗

❖窃听:嗅探

❖伪造:IP数据包伪造

传输层协议-TCP(传输控制协议)

❖提供面向连接的、可靠的字节流服务

❖提供可靠性服务

▪ 数据包分块、发送接收确认、超时重发、数据校验、数据包排序、控制流量

传输层协议-UDP(用户数据报协议)

❖提供面向事务的简单不可靠信息传送服务

❖特点

▪ 无连接、不可靠

▪ 协议简单、占用资源少,效率高

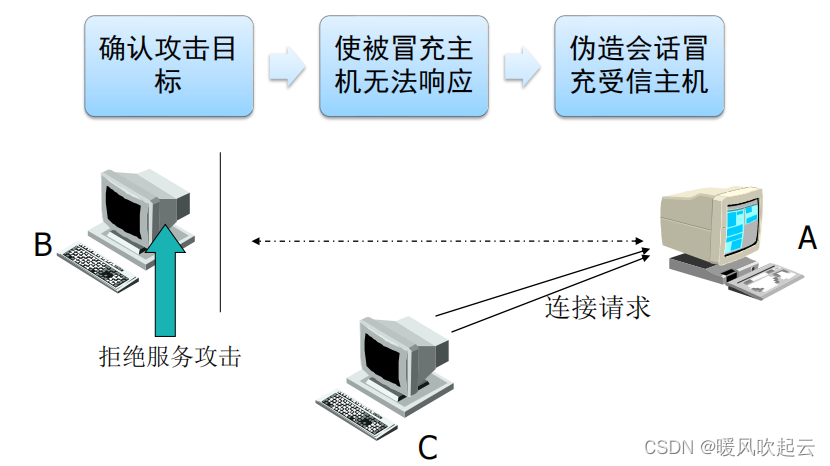

传输层安全问题

❖拒绝服务:syn flood/udp flood/Smurf

❖欺骗:TCP会话劫持

❖窃听:嗅探

❖伪造:数据包伪造

应用层协议

❖应用层协议定义了运行在不同端系统上的应用程

序进程如何相互传递报文

❖典型的应用层协议

▪ 域名解析:DNS

▪ 电子邮件:SMTP/POP3

▪ 文件传输:FTP

▪ 网页浏览:HTTP

应用层协议安全问题

❖拒绝服务:超长URL链接

❖欺骗:跨站脚本、钓鱼式攻击、cookie欺骗

❖窃听:数据泄漏

❖伪造:应用数据篡改

❖暴力破解:应用认证口令暴力破解等

基于TCP/IP协议簇的安全架构

无线通信安全

无线局域网安全协议-WEP

❖提供功能

▪ 传输加密

▪ 接入认证(开放式认证、共享密钥认证)

❖开放式认证系统

▪ 通过易于伪造的SSID识别,无保护、任意接入

▪ MAC、IP地址控制易于伪造

❖共享密钥认证

▪ 弱密钥问题

▪ 不能防篡改

▪ 没有提供抵抗重放攻击机制

无线局域网安全协议-WPA、WPA2

❖802.11i

▪ WPA(802.11i草案)

▪ WPA2(802.11i正式)

❖802.11i运行四阶段

▪ 发现AP阶段

▪ 802.11i认证阶段

▪ 密钥管理阶段

▪ 安全传输阶段

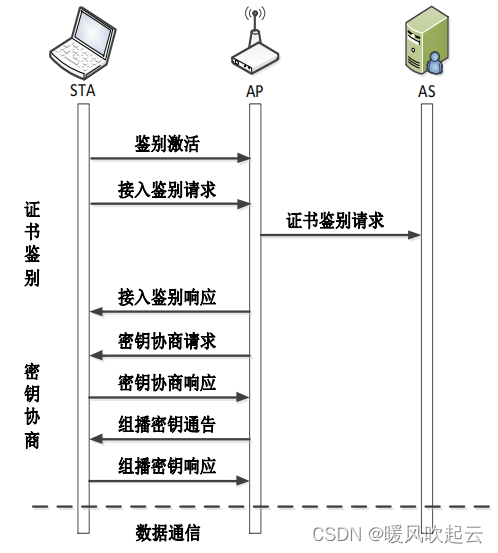

WAPI无线安全协议

❖WAPI的构成

▪ WAI,用于用户身份鉴别

▪ WPI,用于保护传输安全

❖WAPI的安全优势

▪ 双向三鉴别(服务器、AP、STA)

▪ 高强度鉴别加密算法

无线安全协议比较

无线局域网应用安全策略

❖管理措施

▪ 组织机构安全策略中包含无线局域网安全管理策略

▪ 结合业务对无线局域网应用进行评估,制定使用和管理策略

❖技术措施

▪ 加密、认证及访问控制

▪ 访客隔离

▪ 安全检测措施

近距离无线通信安全-蓝牙

❖安全威胁

▪ 保密性威胁:密钥生成基于配对的PIN

▪ 完整性威胁:未授权设备实施的中间人攻击

▪ 可用性威胁:拒绝服务

▪ 非授权连接

❖蓝牙安全应用

▪ 蓝牙设备选择:技术上应具备抵抗以上威胁的能力

▪ 蓝牙设备使用:企业应用应建立管理要求

近距离无线通信安全-RFID

❖安全威胁

▪ 针对标签攻击:数据窃取、标签破解及复制

▪ 针对读写器的攻击:拒绝服务、恶意代码

▪ 针对无线信道的攻击:干扰、嗅探

❖安全防护

▪ 重要的RFID标签(例如用于身份鉴别),支持Kill和休眠的标签

▪ 使用高安全加密算法的标签

▪ 涉及资金的应用使用在线核查方式

典型网络攻击与防范

电子欺骗( ARP欺骗、IP欺骗、DNS欺骗)

欺骗攻击(Spoofing)

▪ 通过伪造源于可信任地址的数据包以使一台机器认证另一台机器的复杂技术

❖常见类型

▪ IP欺骗

▪ ARP欺骗

▪ DNS欺骗

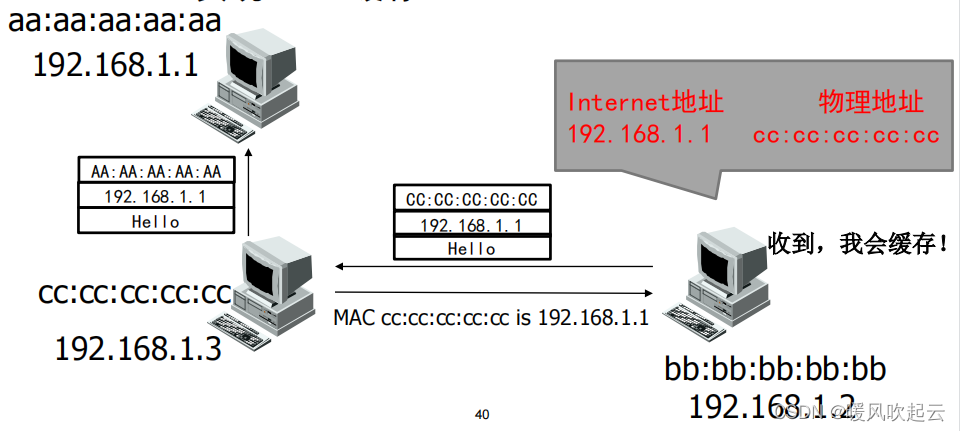

ARP欺骗实现

❖ARP协议实现特点

▪ ARP协议特点:无状态,无需请求可以应答

▪ ARP实现:ARP缓存

典型攻击:IP欺骗

❖IP欺骗是一系列步骤构成的攻击

DNS欺骗-攻击实现

拒绝服务攻击(SYN Flood、UDP Flood、Teardrop)与分布式拒绝服务攻击

拒绝服务攻击

▪ 让被攻击的系统无法正常进行服务的攻击方式

❖拒绝服务攻击方式

▪ 利用系统、协议或服务的漏洞

• 利用TCP协议实现缺陷

• 利用操作系统或应用软件的漏洞

▪ 目标系统服务资源能力

• 利用大量数据挤占网络带宽

• 利用大量请求消耗系统性能

▪ 混合型

拒绝服务是一类攻击方式的统称!

典型攻击:SYN Flood

原理:伪造虚假地址连接请求,消耗主机连接数

网络攻击与防范-拒绝服务攻击

UDP Flood

▪ 利用UDP协议实现简单、高效,形成流量冲击

❖Teardrop

▪ 构造错误的分片信息,系统重组分片数据时内存计算错误,导致协议栈崩溃

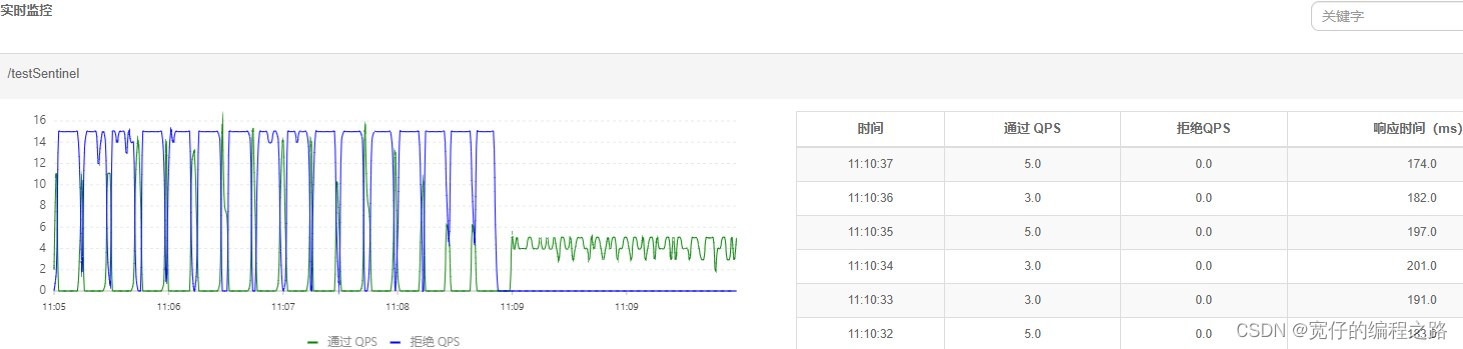

网络攻击与防护-分布式拒绝服务攻击(DDoS)

拒绝服务攻击的防御

❖管理防御

▪ 业务连续性计划(组织共同承担,应对DoS攻击)

▪ 协调机制(运营商、公安部门、专家团队)

❖技术防御

▪ 安全设备(防火墙、抗DoS设备)

▪ 增强网络带宽

▪ 自身强壮性(风险评估、补丁、安全加固、资源控制)

❖监测防御

▪ 应急响应(构建监测体系)

网络安全设备

防火墙、网闸、IDS、VPN等

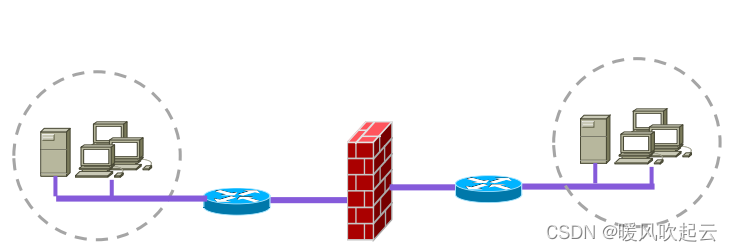

边界安全防护-防火墙

❖控制:在网络连接点上建立一个安全控制点,对进出数据进行限制

❖隔离:将需要保护的网络与不可信任网络进行隔离,隐藏信息并进行安全防护

❖记录:对进出数据进行检查,记录相关信息

防火墙的主要技术

❖静态包过滤

▪ 依据数据包的基本标记来控制数据包

▪ 技术逻辑简单、易于实现,处理速度快

▪ 无法实现对应用层信息过滤处理,配置较复杂

❖应用代理

▪ 连接都要通过防火墙进行转发

▪ 提供NAT,隐藏内部网络地址

❖状态检测

▪ 创建状态表用于维护连接,安全性高

▪ 安全性高但对性能要求也高

▪ 适应性好,对用户、应用程序透明

防火墙的部署

❖防火墙的部署位置

▪ 可信网络与不可信网络之间

▪ 不同安全级别网络之间

▪ 两个需要隔离的区域之间

❖防火墙的部署方式

▪ 单防火墙(无DMZ)部署方式

▪ 单防火墙(DMZ)部署方式

▪ 双防火墙部署方式

边界安全防护-网闸等

❖物理隔离与交换系统(网闸)

▪ 外部处理单元、内部处理单元、中间处理单元

▪ 断开内外网之间的会话(物理隔离、协议隔离)

▪ 同时集合了其他安全防护技术

❖其他网络安全防护技术

▪ IPS

▪ 防病毒网关

▪ UTM

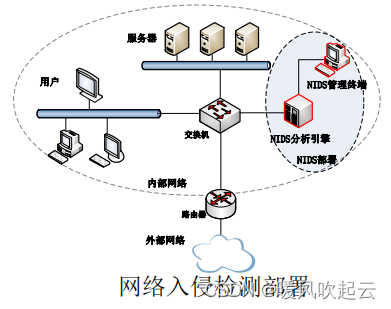

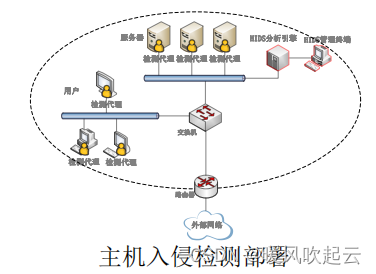

检测与审计-入侵检测

❖入侵检测系统的作用

▪ 主动防御,防火墙的重要补充

▪ 构建网络安全防御体系重要环节

❖入侵检测系统功能

▪ 发现并报告系统中未授权或违反安全策略行为

▪ 为网络安全策略的制定提供指导

分类

▪ 网络入侵检测

▪ 主机入侵检测

❖检测技术

▪ 误用检测(特征检测)

▪ 异常检测(行为检测)

❖部署

❖局限性

接入管理-VPN

❖虚拟专用网络(Virtual Private Network,VPN)

▪ 利用隧道技术,在公共网络中建立一个虚拟的、专用的安全网络通道

❖VPN实现技术

▪ 隧道技术

• 二层隧道:PPTP、 L2F、L2TP

• IPSEC

• SSL

▪ 密码技术

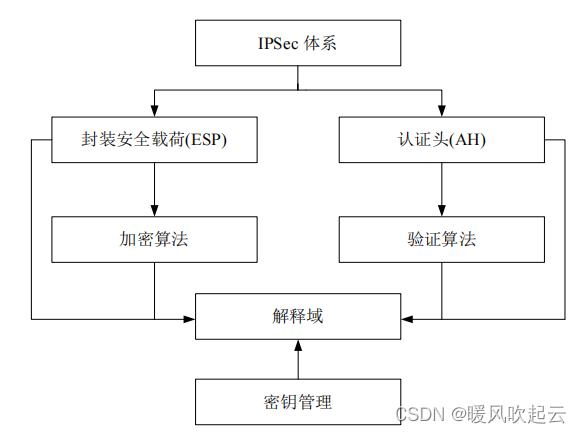

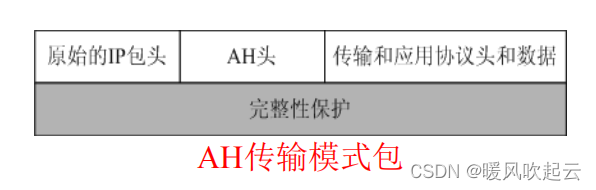

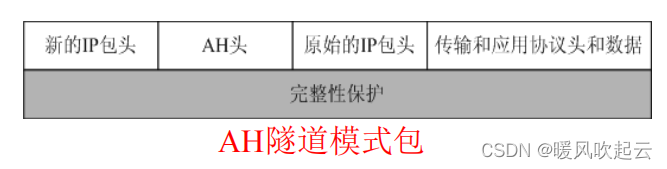

虚拟专网-IPSEC VPN

IPSec协议实际上是一个协议包(AH\ESP\KMP)

认证头协议

▪ AH(Authentication Header)

▪ 由RFC 2402定义

❖ 安全特性

▪ 可以提供无连接的数据完整性、数据源验证和抗重放攻击服务

▪ 不提供机密性服务,不加密所保护的数据包

❖ 包含两种模式

▪ 传输模式

▪ 隧道模式

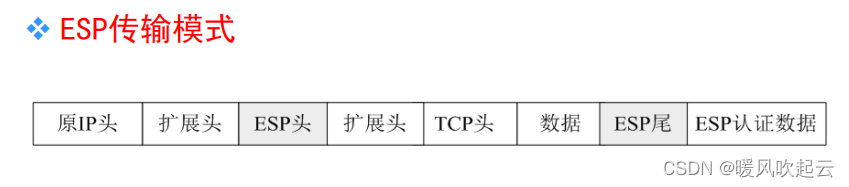

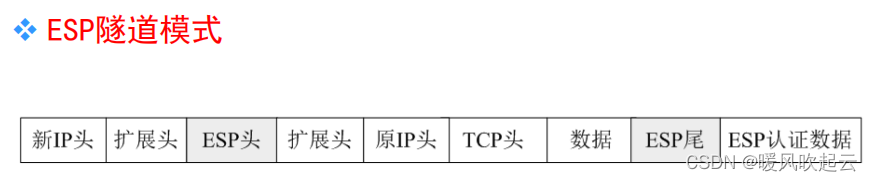

封装安全载荷

▪ ESP(Encapsulating Security Payload)

▪ 也是一种增强IP层安全的IPSec协议

▪ 由RFC 2406定义

❖ 安全特性

▪ 具备AH功能:无连接完整性、数据源认证和抗重放攻击

▪ 独有的功能:提供数据包加密和数据流加密服务

❖ ESP可以单独使用,也可以和AH结合使用

SSL Handshake Protocol

▪ 鉴别、协商加密算法和密钥

▪ 提供连接安全性

• 身份鉴别,单向/双向鉴别

• 协商过程可靠,防中间人攻击

• 协商密钥安全,

❖ SSL Record Protocol

▪ 在TCP之上,用来封装更高层的协议

▪ 提供连接安全性

• 保密性,使用了对称加密算法

• 完整性,使用HMAC算法

虚拟专网-TLS

❖ TLS基本介绍

• TLS是传输层安全协议(英语:Transport Layer Security)的缩写,是一种安全协议。

• TLS协议采用主从式架构模型,其目的在于提供两个应用程序间,通过网络的一个不安全通道,创建起安全的连接,来交换数据,防止数据受到窃听及篡改。

• TLS按照七层属于4.5层,按照TCP/IP四层属于应用层。

TLS1.0、TLS1.1有漏洞,TLS1.2版本可以使用,TLS1.3版本是2018年4月IETF伦敦通过的。