引言

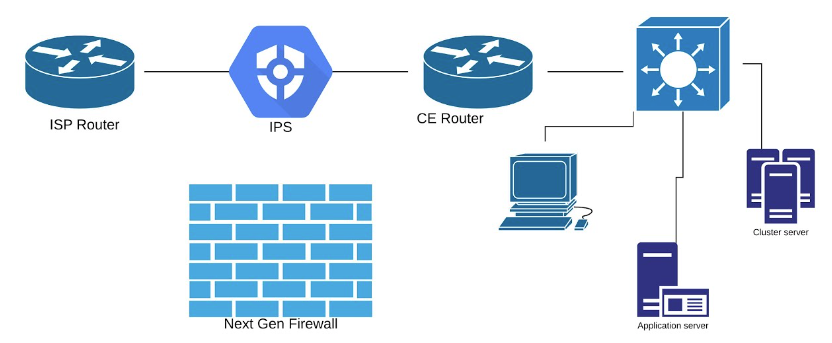

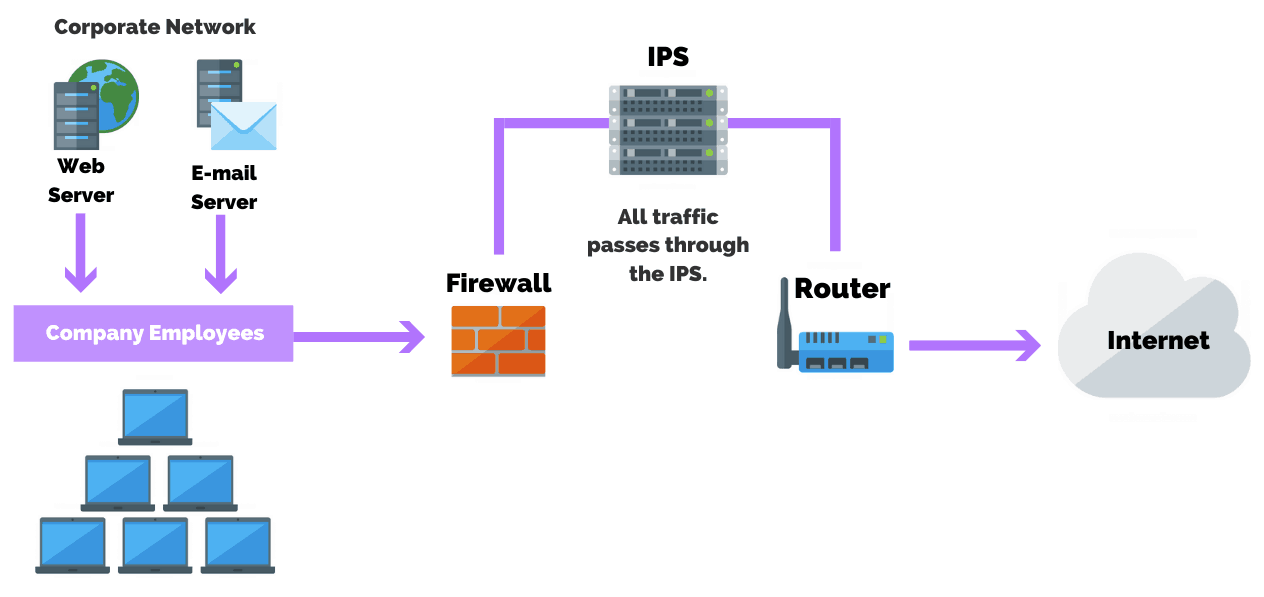

随着网络攻击的日益增多,防火墙和入侵防御系统(Intrusion Prevention System, IPS)已成为企业网络安全的必备设备。然而,传统的防火墙和IPS已经无法满足复杂多变的网络安全威胁,因此,下一代防火墙和IPS已经成为网络安全领域的研究热点。本文将详细介绍下一代防火墙和IPS的相关概念、技术和应用。

下一代防火墙

定义

下一代防火墙(Next-Generation Firewall, NGFW)是指一种集成多种安全功能的网络安全设备,它不仅具备传统防火墙的基本功能,还能够对网络应用程序进行深度检测、识别和控制。它还可以提供威胁情报、应用程序可见性和控制、用户和终端设备识别、网络访问控制等功能。

技术

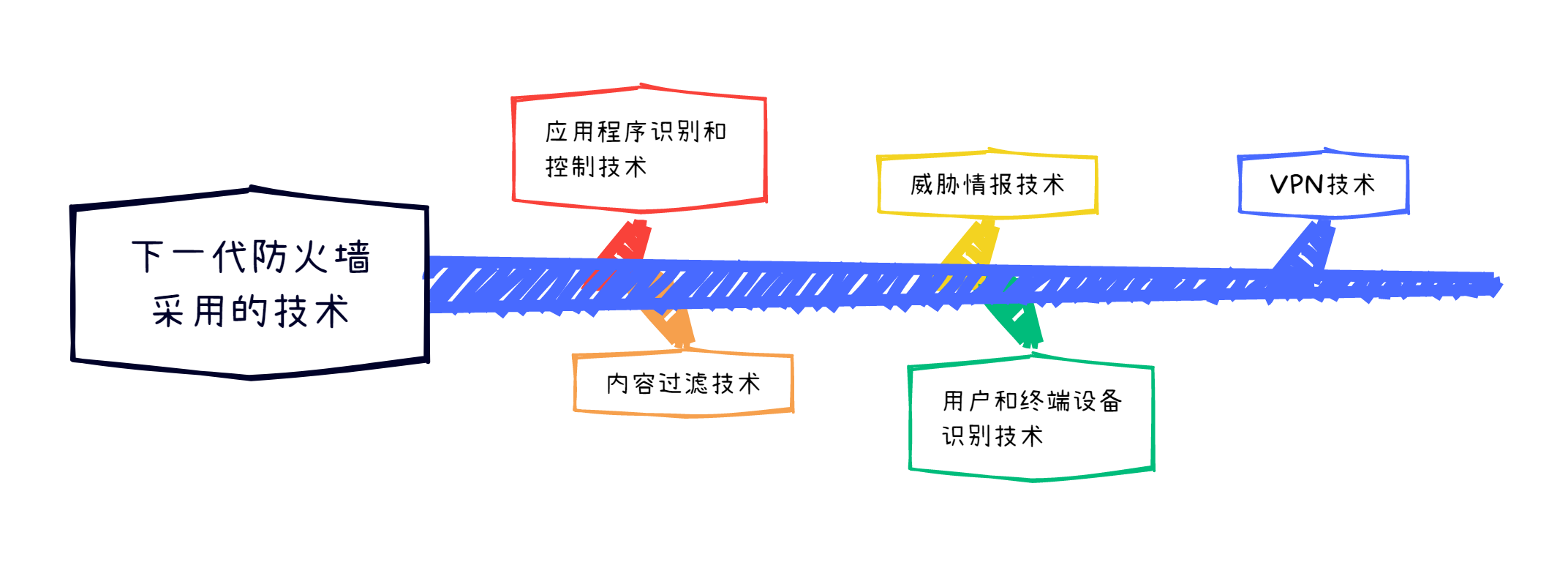

下一代防火墙采用了许多先进的技术,包括:

- 应用程序识别和控制技术:能够对网络应用程序进行深度检测,实现应用程序的可见性和控制,包括Web应用程序、文件共享、即时通讯等。

- 内容过滤技术:能够对网络流量进行深度过滤,包括URL、文件类型、协议、关键字等。

- 威胁情报技术:能够实时获取全球威胁情报,包括黑名单、恶意软件、漏洞等,从而快速响应网络攻击。

- 用户和终端设备识别技术:能够识别用户和终端设备,并根据其身份、权限、设备状态等进行访问控制。

- VPN技术:能够提供VPN功能,保证远程用户的安全访问。

- 高可用性技术:能够提供冗余、故障转移和负载均衡等高可用性功能。

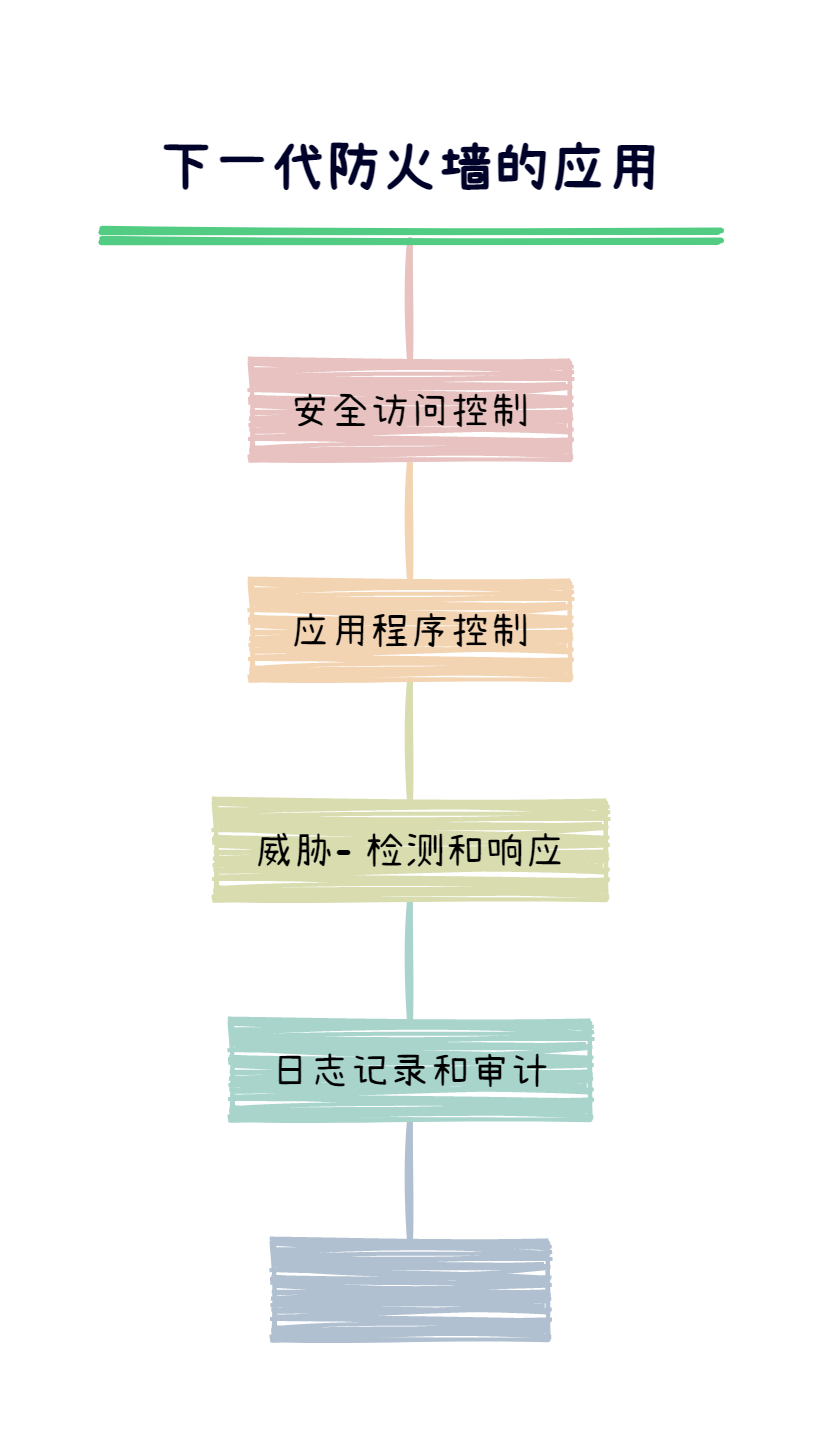

应用

下一代防火墙广泛应用于企业、政府和云服务提供商等网络安全领域,主要用于以下方面:

- 安全访问控制:能够控制不同用户和终端设备的访问权限,保障网络安全。

- 应用程序控制:能够对各种网络应用程序进行识别和控制,保证网络资源的合理分配和安全使用。

- 威胁- 检测和响应:能够对网络流量进行实时检测,快速响应网络攻击,减少网络威胁。

- 日志记录和审计:能够记录网络流量、用户行为、安全事件等信息,为安全审计提供依据。

- VPN接入:能够提供VPN接入功能,保证远程用户的安全访问。

下一代IPS

定义

下一代IPS(Next-Generation Intrusion Prevention System, NGIPS)是指一种基于网络流量的入侵防御系统,它能够对网络流量进行深度分析,及时发现和阻止网络攻击。与传统的IPS相比,下一代IPS具有更强的威胁情报、用户和应用程序识别能力,以及更高的检测和防御效率。

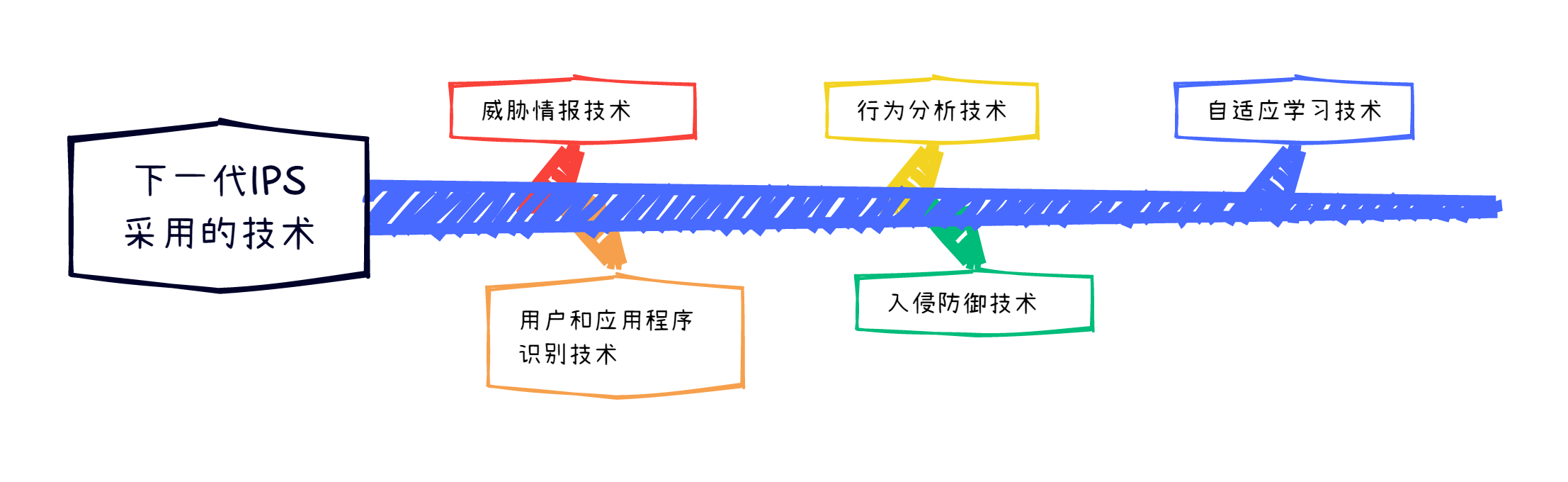

技术

下一代IPS采用了许多先进的技术,包括:

- 威胁情报技术:能够实时获取全球威胁情报,包括黑名单、恶意软件、漏洞等,从而快速响应网络攻击。

- 用户和应用程序识别技术:能够识别用户和应用程序,并根据其身份、权限、设备状态等进行访问控制和威胁检测。

- 行为分析技术:能够对网络流量进行深度分析,识别恶意行为、异常流量等。

- 入侵防御技术:能够对各种网络攻击进行检测和防御,包括漏洞利用、拒绝服务攻击、恶意软件等。

- 自适应学习技术:能够根据网络环境和威胁情报进行自适应学习,提高威胁检测和防御效率。

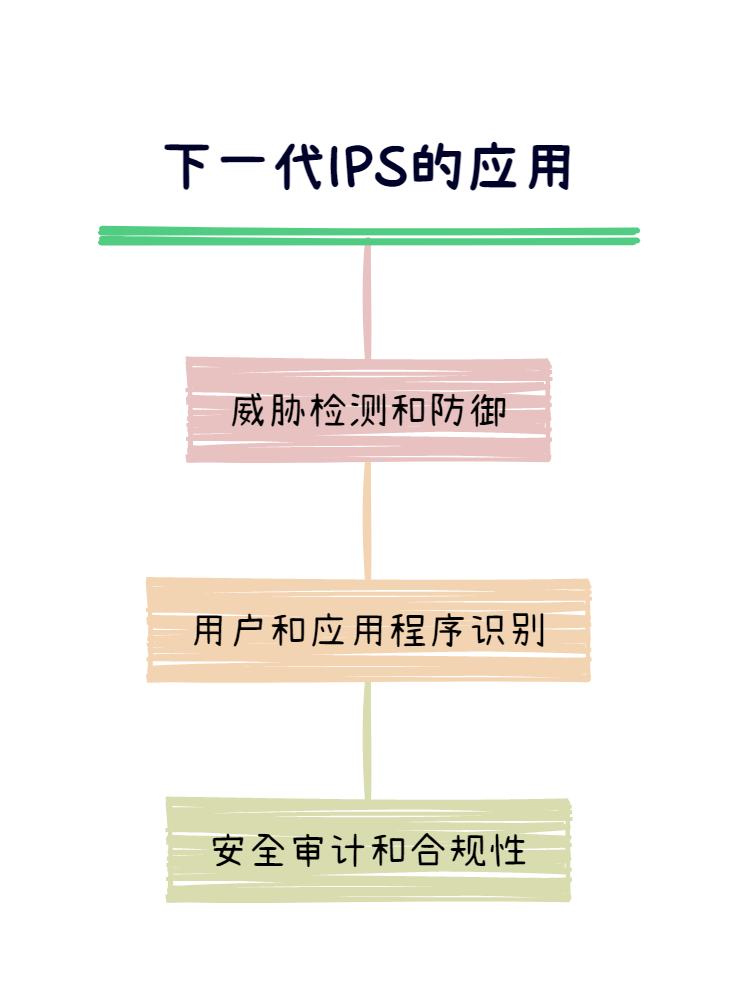

应用

下一代IPS主要应用于企业、政府和云服务提供商等网络安全领域,主要用于以下方面:

- 威胁检测和防御:能够及时发现和阻止各种网络攻击,保护网络安全。

- 用户和应用程序识别:能够识别用户和应用程序,实现精细化的访问控制和威胁检测。

- 安全审计和合规性:能够记录网络流量、用户行为、安全事件等信息,为安全审计和合规性提供依据。

总结

下一代防火墙和IPS是网络安全领域的研究热点,它们集成了多种安全功能,具有更强的威胁情报、用户和应用程序识别能力,以及更高的检测和防御效率。下一代防火墙和IPS能够帮助企业、政府和云服务提供商等网络安全领域实现精细化的访问控制和威胁检测,保护网络安全并提高安全审计和合规性。

在未来,随着网络安全威胁的不断增加和网络技术的不断发展,下一代防火墙和IPS也将不断升级和改进,提高其安全性和效率。同时,随着人工智能、大数据等技术的应用,下一代防火墙和IPS也将更加智能化和自适应化,进一步提高网络安全的水平。