2023年宜昌市中等职业学校技能大赛 “网络搭建与应用”竞赛题

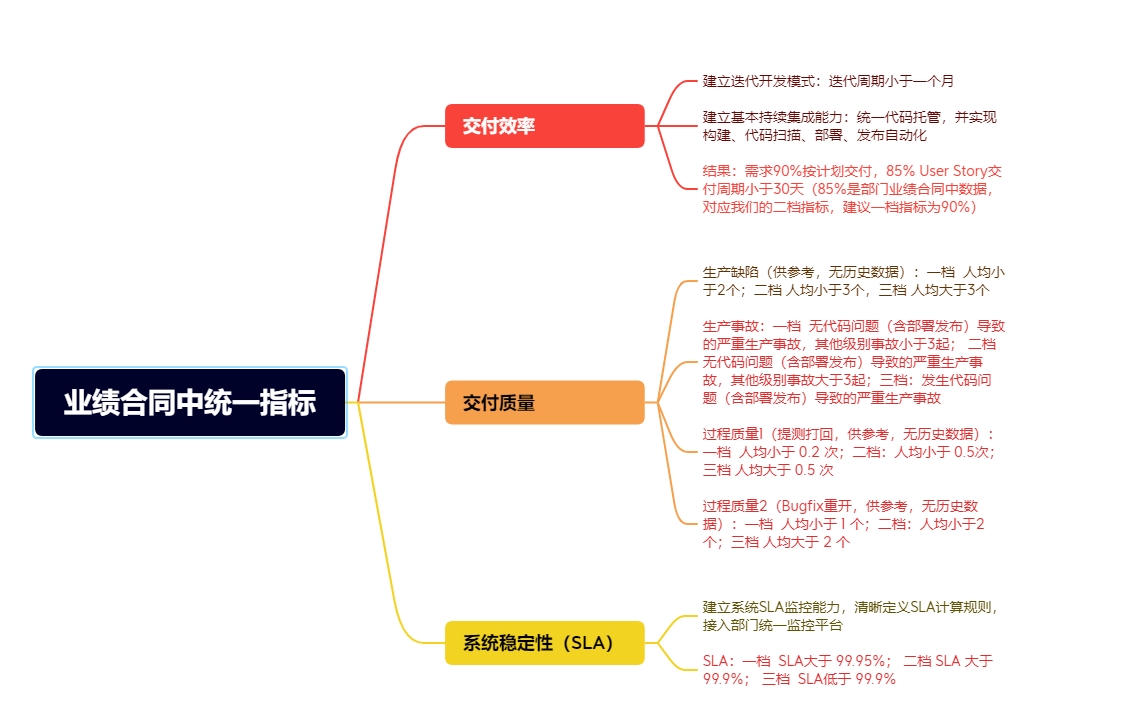

一、竞赛内容分布

“网络搭建及应用”竞赛共分二个部分,其中:

第一部分:企业网络搭建部署项目,占总分的比例为50%;

第二部分:企业网络服务配置及应用项目,占总分的比例为50%;

项目背景及网络拓扑

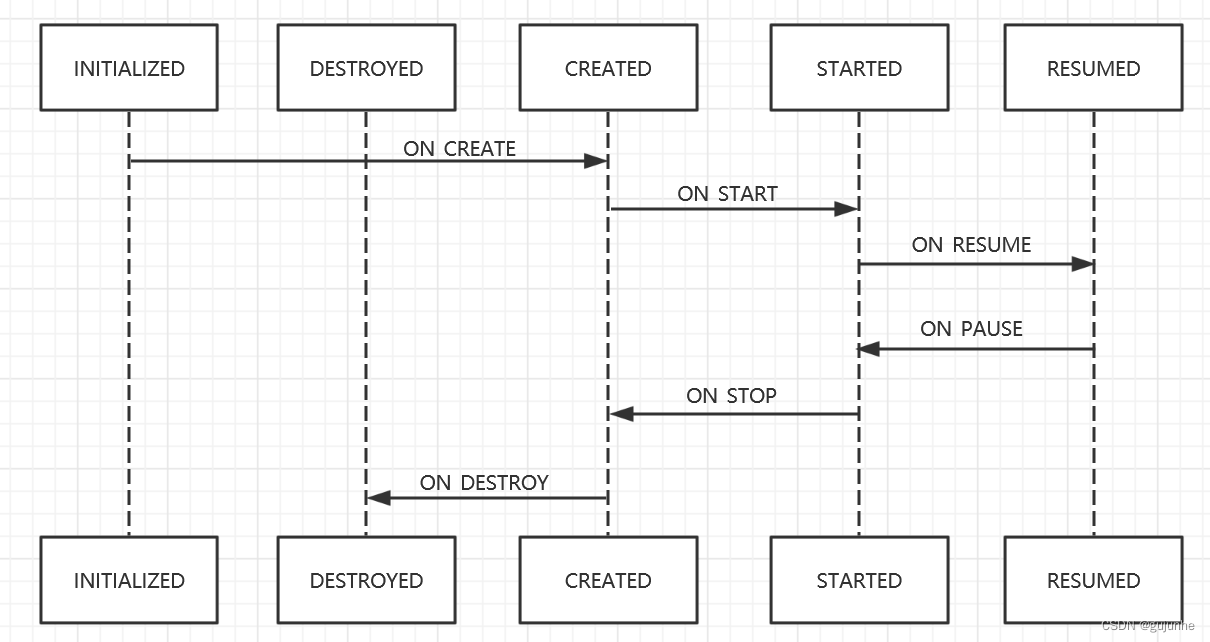

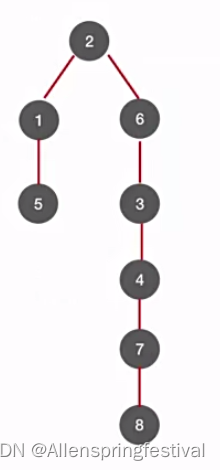

某集团公司新建公司网络,计划使用ospf技术作为主要运维技术,为保障公司核心网络冗余计划使用MSTP与VRRP作为公司网关保障,该公司网络具体拓扑结构如图1所示。

请你帮助公司网络管理员进行网络调试与改造,完成相关任务

表1:网络拓扑图

表2:设备连接表

| A设备连接至B设备 | |||

| 设备名称 | 接口 | 设备名称 | 接口 |

| RT1 | G0/3 | SW1 | E1/0/24 |

| RT1 | G0/4 | SW2 | E1/0/24 |

| RT1 | G0/5 | FW1 | E0/2 |

| RT2 | G0/3 | FW1 | E0/1 |

| RT2 | G0/4 | FW2 | E0/1 |

| RT3 | G0/3 | SW4 | E1/0/24 |

| RT3 | G0/4 | DCWS | E1/0/1 |

| RT3 | G0/5 | FW2 | E0/2 |

| SW1 | E1/0/21-22 | SW2 | E1/0/21-22 |

| SW1 | E1/0/23 | SW3 | E1/0/23 |

| SW2 | E1/0/23 | SW3 | E1/0/24 |

| SW4 | E1/0/1 | AP | |

| SW2 | E1/0/10 | Server1 | |

| SW2 | E1/0/11 | Server2 | |

| SW2 | E1/0/12 | Server3 | |

表3.网络设备IP地址分配表

| 设备 | 设备名称 | 设备接口 | IP地址 |

| 路由器 | RT1 | G0/3 | 10.0.0.5/30 |

| G0/4 | 10.0.0.9/30 | ||

| G0/5 | 10.0.0.1/30 | ||

| RT2 | G0/3 | 202.103.100.1/24 | |

| G0/4 | 202.103.150.1/24 | ||

| RT3 | G0/3.100 | 192.168.100.0/24 | |

| G0/3.110 | 192.168.110.0/24 | ||

| G0/3.120 | 192.168.120.0/24 | ||

| G0/4 | 10.1.1.5/30 | ||

| G0/5 | 10.1.1.1/30 | ||

| 交换机 | SW1 | VLAN10 | 172.16.10.0/24 |

| VLAN20 | 172.16.20.0/24 | ||

| VLAN30 | 172.16.30.0/24 | ||

| VLAN40 | 172.16.40.0/24 | ||

| VLAN1000 | 10.0.0.6/30 | ||

| Vlan[工位号] | 连接DCM的网段 | ||

| Loopback1 | 1.1.1.1/32 | ||

| SW2 | VLAN10 | 172.16.10.0/24 | |

| VLAN20 | 172.16.20.0/24 | ||

| VLAN30 | 172.16.30.0/24 | ||

| VLAN40 | 172.16.40.0/24 | ||

| VLAN1001 | 10.0.0.10/30 | ||

| Loopback1 | 1.1.1.2/32 | ||

| 防火墙 | FW1 | E0/1 | 202.103.100.2/24 |

| E0/2 Tunnel | 10.0.0.2/30 172.16.1.1/24 | ||

| 远程办公 | 10.10.10.10 | ||

| 远程办公地址池 | 10.10.10.10-10.10.10.20 | ||

| FW2 | E0/1 | 202.103.150.2/24 | |

| E0/2 | 10.1.1.2/30 | ||

| Tunnel | 172.16.1.2/24 | ||

| 无线控制器 | DCWS | VLAN1002 | 10.1.1.6/30 |

表4.虚拟主机信息表

| 虚拟主机名称 | 镜像模板 (源) | 云主机类型(flavor) | VCPU 数量 | 内存、硬盘信息 | 网络名称 | 备注 |

| 云主机1 | WindowsServer2019 | windows-440 | 1 | 4G、40G | Vlan工位号 | |

| 云主机2 | WindowsServer2019 | windows-440 | 1 | 4G、40G | ||

| 云主机3 | WindowsServer2019 | windows-440 | 1 | 4G、40G | ||

| 云主机4 | Centos8.3 | CentOS-220 | 1 | 2G、20G | ||

| 云主机5 | Centos8.3 | CentOS-220 | 1 | 2G、20G | ||

| 云主机6 | Centos8.3 | CentOS-220 | 1 | 2G、20G |

企业网络搭建部分

【注意事项】

设备console线有两条。交换机, AC,防火墙使用同一条console线,路由器使用另外一条console线。

设备配置完毕后,保存最新的设备配置。请将截图填写进答题卡。

第一部分 网络搭建

二、交换机设置

(一)、在核心交换机SW1和SW2之间采用业务容错技术来实现所有业务网关的备份冗余。要求所有业务Vlan及管理Vlan都使用各自Vlan的最后一个可用IP作为本Vlan的虚拟地址、SW1使用本Vlan的倒数第二个可用地址、SW2使用本Vlan的倒数第三个可用地址。同时要求SW2作为销售1组、销售2组二个业务群组主网关设备,SW1作为行政、技术支持两个业务群组的主 网关设备,并且SW1与SW2业务网关相互备份。

(二)、在交换机SW1、SW2和SW3之间通过冗余协议来实现销售1组、销售2组等业务优先通过SW2转发,行政、技术支持等业务优先通过SW1转发,从而实现VLAN流量的负载分担与相互备份;为确保网络的稳定运行。

(三)、根据下述Vlan规划信息表的要求,在交换机上创建对应的Vlan,并将交换机的相应端口加入对应的Vlan,端口均为Access类型。要求SW1、SW2、SW3之间互联接口设置为Trunk接口,且只允许相关业务Vlan及管理Vlan通过;

|

| VLAN编号 | VLAN名称 | 端口 | 说明 |

| SW3 | VLAN10 | XZ | E1/0/3-5 | 行政 |

| VLAN20 | XS-1 | E1/0/6-8 | 销售1组 | |

| VLAN30 | XS-2 | E1/0/9-11 | 销售2组 | |

| VLAN40 | JS | E1/0/12-14 | 技术 |

(四)、SW1、SW2上设置启用SSH服务,远程登录账户仅包含“ChinaWSC”,密码为明文“ChinaWSC-ssh”,采用SSH方式登录设备时需要输入enable密码,密码设置为明文“enable”。要求最多允许8个用户同时SSH登陆设备;

(五)、公司为通过等级保护规范要求,计划在公司内部署多个安全设备对公司内部全部用户数据进行实时监控及安全审计。现需要把多个安全设备分别连接到SW1、SW2是设备的1/0/18-19口,通过端口镜像技术把两台核心交换机到防火墙、接入交换机的所有数据流量提交给安全设备进行监控分析,目的端口为e1/0/20。

(六)、SW3两台接入交换机为防止终端产生MAC地址泛洪攻击,在E1/0/18-19设置开启端口安全功能,配置端口允许的最大安全MAC数量为5,发生违规阻止后续违规流量通过,关闭端口,并在180s后恢复端口

(七)、为防止网络内用私自在交换机上私自插拔网线,而造成的网络环路,要求在SW3的所有业务端口上开启单端口环路检测功能,存在环路时30秒发送1次,无环路时15秒发送1次,发现有环路自动关闭端口避免对其他用户造成影响;

(八)、在SW1和SW2两台交换机上开启ARP防护功能,设置每个IP每秒上的ARP报文上限为10。

(九)、核心交换机SW-1、SW-2分别配置简单网络管理协议,计划启用V3版本,V3版本在安全性方面做了极大的扩充。配置引擎号分别为62001、62002;创建认证用户为2023,采用3des算法进行加密,密钥为:20232023,哈希算法为SHA,密钥为:20232023;加入组,采用最高安全级别;配置组的读、写视图分别为:2023_R、2023_W;当设备有异常时,需要使用本地的环回地址Loopback1发送Trap消息至集团网管服务器10.60.15.120,采用最高安全级别;当行政户接口发生UP/DOWN事件时禁止发送trap消息至上述集团网管服务器。s

三、互联访问设置

- FW-1、RT1、SW1、SW2之间规划使用OSPF协议,进程号为1,按照下表配置设备route-id。FW、RT1与SW-1、SW-2之间属于骨干区域,业务网段、服务器网段与管理网段属于Area 0,同时要求业务网段不发送协议报文;RT1与SW1、SW2之间采用接口MD5认证,认证密钥为12345678。

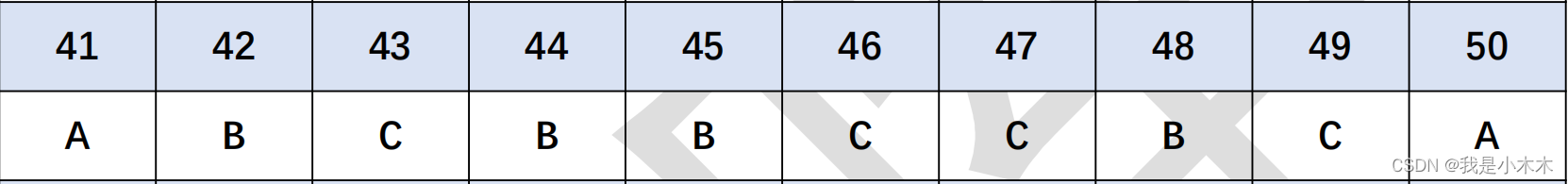

| 设备名称 | RID |

| RT1 | 1.1.1.1 |

| SW1 | 2.2.2.2 |

| SW2 | 3.3.3.3 |

| FW1 | 4.4.4.4 |

- FW2、RT3、DCWS之间用RIP V2版本发布直连网段保证互通

- 配置isp网络,使FW1、RT2、FW2,之间网络畅通。

- FW1实现行政&两个销售业务组网段统一通过访问Internet,使用NAT地址范围为:202.103.100.10-20/24,配置多对一地址转换;实现通过Internet任意位置访问202.103.100.1/32的80端口都可以访问至总部行政考勤平台192.168.80.100/32的web服务进行数据访问

- FW2实现无线用户业务组网段统一通过防火墙访问Internet,使用NAT地址范围为:202.103.150.10-20/24,配置多对一地址转换;

- 在 FW1和防火墙FW2通过使用 gre or IPSec隧道进行传输 ,共享密钥为 123456。完成加密连接后,使用ospf与rip进行重发,使分公司获得总公司服务器的路由。

- 将分公司通过路由器上网的用户上传下载速率将上传速率限制为1Mbps下载速率限制为10Mbps

四、无线配置

- RT3与SW4之间采用单臂路由,所有无线业务网关均位于RT3上。

SW4上有三个vlan,vlan100为AP的管理vlan,vlan110,vlan120为业务vlan。使用DHCP服务为用户和AP自动下发地址,DCWS做为DHCP服务器。

- 设置两个SSID USER1、USER2,具体要求如下:

- SSID USER1:访问总部业务,VLAN110,采用WPA个人密钥鉴别方式,配置密钥为Net12345678,信号隐藏;

- SSID USER2:访问Internet,VLAN120,采用开放接入;

- 配置所有无线接入用户相互隔离,Network模式下限制SSID USER1每天早上0点到6点禁止终端接入,开启SSID USER2 ARP抑制功能。

五、安全策略设置

- 开启 FW1 的 SNMP 服务,SNMP主机地址为192.168.80.200,版本为V2C,配置只读共同体为“SM123456”;

- 针对FW的untrust区域开启所有攻击防护,发现攻击时丢弃;

- FW1要求限制行政&两个个销售业务组仅在工作日(周一到周五,9:00-18:00)允许访问互联网,但禁止使用QQ聊天;

- 公司为确保上班的工作效率,要求在工作日(周一到周五,9:00-18:00)期间禁止访问财经的网站,同时为了防止垃圾邮件, 配置邮箱过滤,禁止发送邮件内容含有“发票”字样的邮件并记录相关日志;

- FW1禁止访问www.taobao.com

- FW2禁止访问www.jd.com

- FW2为了保证带宽的正常使用,限制P2P应用的下行带宽最高为10M。

- FW2对关键字为“暴力”的网页内容进行过滤。

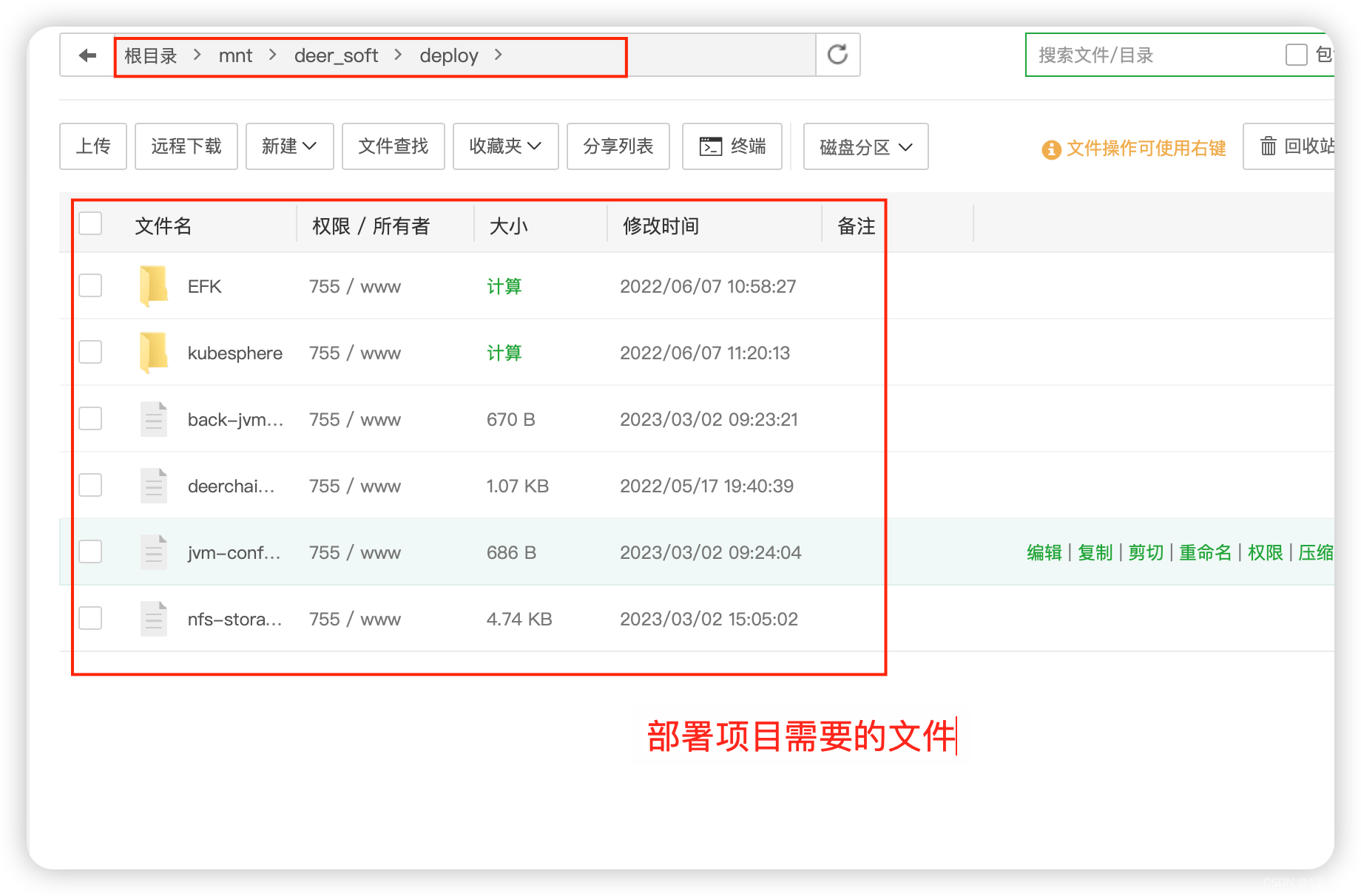

第二部分 信息系统部署与应用

一、云平台配置

- 云平台相关说明:

注:每个工位上有个网线连接的电脑,ip地址是本工位号(如:工位是1,地址这是192.168.101.0/24),访问云平台地址为192.168.0.100

- DCM登录ip地址默认为192.168.0.100,访问地址http://192.168.0.100/dashboard默认账号密码当成发放。

- 云实训平台中提供镜像环境,镜像的默认用户名密码以及镜像信息如下表所示。

- 所有windows主机实例在创建之后都直接可以通过远程桌面连接操作,centos8.3可以通过CRT软件连接进行操作,所有linux主机都默认开启了ssh功能,Linux系统软件镜像位于”/opt”目录下。

- 要求在云实训平台中保留竞赛生成的所有虚拟主机。

| 名称 | 用户名 | 密码 | ssh | rdp |

| Windows-server 2019 | administrator | Qwer1234 | 否 | 是 |

| Centos8.3 | root | 123456 | 是 | 否 |

- 云实训平台安装与运用

-

- 创建虚拟主机

-

- 按照“表4:虚拟主机信息表”所示,按要求生成虚拟主机;

二、Windows系统配置

- 在云主机1上完成如下操作;

- 完成主域控制器服务器的部署;

- 将其升级为skills.com的主域控制器,其完全域名为dc.skills.com;

- 按照下表所示,创建域用户和创建域用户组;

- 设置组策略的“print spooler”服务改为手动启动;设置组策略对“不显示最后的登录名”选项已启用;设置组策略禁用“将everyone权限应用于匿名用户”;更改组策略密码策略为无复杂性要求;

- 创建组织单元,名称为研发部,该组织单元包含sys组、adm1用户、云主机1和云主机2;设置该组织单元组策略,命名为“研发部GPO”,要求关闭windows自动更新,并禁止修改IE浏览器的主页;

| 域用户名 | 登陆时间 | 域用户组 | 组作用域 | 组类型 |

| adrms1 | 周三至周日8点至17点 | Enterprise Admins | 全局 | 安全组 |

| adrms2 | 周三至周日8点至17点 | |||

| sale1 | 周三至周日8点至17点 | sale | 全局 | 通讯组 |

| sale2 | 周三至周日8点至17点 | |||

| sys1 | 周一至周日8点至20点 | sys | 本地域 | 安全组 |

| sys2 | 周一至周日8点至20点 |

- 完成域名服务器的部署

- 将此服务器配置为主DNS服务器,按照看下表创建对应服务器主机记录,正确配置skills.com域名的正向及反向解析区域;并关闭网络掩码排序功能。设置DNS服务正向区域和反向区域与活动目录集成,启用Active Directory的回收站功能。

| 虚拟机名称 | 完全限定域名 |

| 云主机5 | adrms.skills.com. |

| 云主机6 | iscsi.skills.com. |

- 完成分布式文件系统服务器部署

- 配置DFS服务,与sdc.win.skills.com做文件夹同步,在C盘创建文件夹dfs-root作为复制对象,复制组为dfs-backup,设置复制在周六和周日带宽为完整,周一至周五带宽为64M,拓扑采用交错方式。

- 在云主机2上完成如下操作:

- 子域控制器服务器的部署

- 升级为子域控制器,域名为win.skills.com,其完全域名为sdc.win.skills.com

- 完成CA证书服务器的部署

- 安装证书服务,有效期为5年,为企业内部自动回复证书申请。

- 完成域名服务器的部署

- 配置DNS服务,正确配置win.skills.com域名的正向及反向解析区域,如“表10:域名信息表2”创建对应服务器主机记录。

| 虚拟机名称 | 完全限定域名 |

| 云主机2 | sdc.win.skills.com |

| 云主机3 | iis.win.skills.com |

| web.win.skills.com | |

| www.win.skills.com | |

| sec.win.skills.com | |

| ftp.win.skills.com | |

| ftp1.win.skills.com |

- 完成分布式文件系统服务器部署

- 配置DFS服务,与dc.skills.com做文件夹同步,在C盘创建文件夹dfs-root作为复制对象,复制组为dfs-backup,设置复制在周六和周日带宽为完整,周一至周五带宽为64M;拓扑采用交错方式。

- 在云主机3上完成如下操作:

- 完成网站服务器部署

- 将此服务器加入win.skills.com域,其完全域名为iis.win.skills.com。

- 创建web.win.skills.com站点,主目录为C:\web_root,默认文档:index.html,主页显示内容为“热烈庆祝年XXX选拔赛开幕”,同时设置网站的最大连接数为1000,网站连接超时为60s,网站的带宽为1000KB/S。

- 创建www.win.skills.com站点,主目录为C:\www_root,默认文档:auto.htm,主页显示内容为“传承技术技能、促进就业创业”;设置该网站虚拟目录为vdir,虚拟目录内容为“劳动光荣,技能宝贵”;访问端口为1080,编辑匿名用户身份验证凭据:用户名为webuser,密码为skills.com。

- 配置web服务器,创建sec.win.skills.com站点,主目录为C:\sec_root,默认文档:sec.htm,主页显示内容为“人人皆可成才、人人尽展其才”,通过加密认证方式访问该网站,其中CA证书从云主机2获取。

2.完成文件传输服务器部署

- 建立ftp站点ftp1.win.skills.com,站点主目录为C:\ftp_root,不允许匿名登录,所有用户只具有读取和写入文件权限;FTP站点欢迎消息为:“欢迎访问网络搭建FTP服务器!”,并且用命令浏览文件时使用UNIX方式显示;日志文件记录到C:\ftp_root\LogFiles目录下。

- 为ftp1.win.skills.com设置域用户隔离,在域控制器中创建域用户ftpuser1和ftpuser2,密码为skills.com,设置两个用户主目录分别为网络文件夹\\ftp_root\ftpuser1、\\ftp_root\ftpuser2;限制用户上传最大空间为100M,超过80M预警,预警采用电子邮件和记录事务日志,限制用户文件夹内不可以保存*.xlsx和*.pptx文档。

三、Linux系统配置

- 在云主机4上完成如下操作

- 完成授权DNS服务器及证书服务器的部署

- 配置云主机4的IP地址,并安装bind软件包;

- 修改相应配置文件,在其中添加“skillschina.com”区域,并且能负责区域“skillschina.com”内主机解析,主机分别为dns1.skillschina.com(授权DNS服务器)、dns2.skillschina.com(纯缓存DNS服务器)、ftp.skillschina.com、www.skillschina.com,market.skillschina.com,mail.skillschina.com,并且做好正反向DNS服务解析;

- 将此服务器配置成CA证书服务器(CA认证中心),负责Web服务器的证书发放工作;

- 使用脚本/etc/pki/tls/misc/CA来创建CA认证中心,要求CA证书路径为/etc/pki/CA/cacert.pem;

- 签发数字证书,颁发者:

- 通用名称=“xxzx.skillschina.com”;

- 组织=“xxzx”;

- 组织单位=“DCN”;

- 城市/地点 =“GZ”;

- 省/市/自治区=“GD”;

- 国家/地区=“CN”;

- 完成时间服务器Chrony的部署

- 在此服务器上实现网络时间服务Chrony的配置,使得192.168.90.0/24网络中的其它计算机通过此服务器进行网络校时;

3.完成FTP服务器的部署

- 搭建匿名用户的FTP服务器

- 创建存放下载资源的目录/var/ftp/course

- 要求匿名用户可以在此目录中下载、上传文件,并可以对上传的文件进行改名

- 搭建虚拟用户的FTP服务器

- 创建不可登录系统的本地用户vuser;

- 创建两个虚拟用户的登录目录/data1与/data2,将登录目录的所有者设置为vuser,设置登录目录的访问权限为755;

- 创建虚拟用户lily与lisa的文本文件,并使用db_load工具将该文本文件转换为数据库文件,并且修改数据库文件的权限为600(只有root用户可读写);

- 建立支持虚拟用户登录时进行验证的PAM认证文件;

- 修改/etc/vsftpd/vsftpd.conf主配置文件,添加虚拟用户支持;

- 为虚拟用户lily与lisa分别建立满足各自要求的配置文件,其中lily用户可以浏览、下载文件资料,lisa用户可以下载、上传、删除文件(夹)和创建目录;

- 在客户端上,使用匿名用户、虚拟用户lily与lisa分别登录FTP服务器进行访问,测试是否满足上述要求。

- 配置系统防火墙firewalld,关闭除提供系统服务(80、443、25、22、110、53)以外的端口;

4.完成计划任务

- 通过at设置定时任务,在两分钟后向所有登录用户端发送消息”hello“,在二十分钟后重启系统;

- 通过crontab设置计划任务,实现每天每小时的30分,将/home目录实施压缩打包,打包的文件名为/home.tar.xz

- 在云主机5上完成如下操作

- 完成纯缓存DNS服务器及Apache服务器的部署

- 配置云主机8的IP地址,并安装bind软件包;

- 编辑相应配置文件,在其添加“skillschina.com”区域、添加转发地址,将其转发到云主机7的授权DNS服务器上;

- 在此服务器中安装Apache服务,建立虚拟主机站点www.skillschina.com:

- 网站主目录为/ skillschina/www,主页的内容为”欢迎参加年XXX选拔赛“;

- 配置访问日志路径和名称为/var/log/httpd/www.skillschina.com-access_log,日志记录格式为普通型;

- 完成E-MAIL服务器的部署

- 在此服务器上安装配置postfix与dovecot邮件服务,具体要求为:

- 创建三个邮箱用户stu1,stu2,stu3,用户密码为123,不允许本地登录;

- 当发送邮件给student时,将会发送给stu1,stu2,stu3三个用户;

- 邮件服务器的域名后缀为skillschina.com,邮件服务器要在所有IP地址上进行侦听;

- SMTP认证的配置:

- 安装用于认证的软件包Cyrus-SASL;

- 修改配置文件/etc/postfix/mail.cf,添加实现shadow验证的SMTP认证的配置参数;

- 修改配置文件/etc/sysconfig/saslauthd文件,将系统密码认证方式修改为shadow;

- 修改/etc/sasl2/smtpd.conf,使Cyrus-SASL支持SMTP认证;

- 编辑/etc/postfix/mail.cf文件,使Postfix支持SMTP认证。

- 测试

- 在PC2中,使用outlook(D盘下的off2020里面)建立stu1@skillschina.com账户,并启用认证支持,以发送认证邮件;

- 让stu1@skillschina.com给stu2@skillschina.com发送邮件,主题为”hello,stu2“,正文为”你好,我是stu1“。

3.完成Samba服务器的部署

- 配置Samba服务,按下表要求共享目录:

| 共享目录 | 共享要求 |

| /share/public | 所有师生员工只读 |

| /share/jwc | 教务处本部门用户cici、vega只能看到jwc与public的共享名,并且jwc只允许本部门用户可写入,其他用户禁止访问 |

| /share/zsb | 招生办本部门用户lily、lisa只能看到zsb与public的共享名,并且zsb只允许本部门用户可写入,其他用户禁止访问 |

- 分别对上述共享目录进行测试;

4.完成NFS服务的部署

- 配置NFS服务,按下表要求共享目录:

| 共享目录 | 共享要求 |

| /data | 本服务器网段的用户具有读写权限,其它只读,客户端任何用户写入文件的用户名映射为mail |

- 在云主机6上完成如下操作

- 完成Apache服务器的部署

- 在此服务器中安装Apache服务,建立安全站点market.skillschina.com;

- 网站主目录为/ skillschina/market,网页的内容是”欢迎访问网上交易系统“;

- 配置此网站的SSL连接,具体要求为:

- 设置仅支持https协议连接;

- 密钥路径为/etc/pki/tls/certs/server.key;

- 证书路径为/etc/pki/tls/certs/server.crt;

- 创建证书申请时,证书必需信息为:

- 通用名称=“market.skillschina.com”;

- 组织=“market”;

- 组织单位=“DCN”;

- 城市/地点 =“GZ”;

- 省/市/自治区=“GD”;

- 国家/地区=“CN”;

- 完成数据库服务器的部署

- 安装MariaDB服务器,启动并启用MariaDB,将登录的root密码设置为redhat,并仅帧听在本机。

- 配置MariaDB服务器,支持汉字数据处理。

- 创建数据库为myclass,在库中创建表为mystudent,结构如下表所示,在表中创建2个用户,分别为(1,张三,1996-7-1,女),(2,李四,1997-9-1,男),Password是姓名拼音的首字母。

- 创建文本文件mysql.txt,并输入两行记录(3,王五,1999-7-1,女,haha)和(4,赵六,1999-12-10,男,hehe)将mysql.txt中的内容导入到mystudent表中;

| 字段名 | 数据类型 | 主键 |

| ID | Int | 是 |

| Name | varchar(10) | 否 |

| Birthday | Datetime | 否 |

| Sex | char(8) | 否 |

| Password | char(128) | 否 |

创建用户user1,此用户仅对mystudent表有查询功能。