6.1 网络管理技术

CMIP

采用委托监控机制。

CMIP协议是由IS0组织制定的一种管理协议。管理进程根据事件发生时对网络服务影响的大小来划分事件的严重等级,然后再产生相应的故障处理方案。CMIP的所有功能都要映射到应用层的相关协议上实现。操作和事件报告是通过远程操作协议ROP实现的。

管理信息库(MIB)是TCP/IP网络管理协议标准框架的内容之一,MIB定义了受管设备必须保存的数据项、允许对每个数据项进行的操作及其含义,即管理系统可访问的受管设备的控制和状态信息等数据变量都保存在MIB中。SNMP管理器在与其他代理连接时,通过MIB中的信息,来识别该代理上的信息是如何组织的。

RMON提供补充功能。

TCSEC(可信任计算机标准评估准则)标准是美国国家计算机安全中心制定的关于计算机系统安全评估的第一个正式标准,也叫橘皮书。TCSEC将计算机系统的安全从高到低划分为A、B、C、D共4个等级、7个级别。其中A类安全等级最高;D类安全等级最低,属于非安全保护类。B类系统属于强制性安全保护类型,分为3个级别:B1、B2与B3级。C类系统是用户能定义访问控制要求的自主保护类型,分为C1级和C2级两个级别。

C2等级具有受控的访问控制,存取控制以用户为单位,用户与数据分离,安全性高于C1.B1是标记安全保护,除了C2级的安全要求外,增加安全策略模型,数据标号(安全和属性),托管访问控制等。

CMIP针对OSI模型的传输环境设计,由ISO定制。

性能管理的目的是维护网络服务质量和网络运营效率,包括性能检测、性能分析及性能管理控制功能。其典型的功能包括:①收集统计信息;②维护并检查系统状态日志;③确定自然和人工状况下系统的性能;④改变系统操作模式以进行系统性能管理的操作。

配置管理功能包括资源清单的管理、资源开通以及业务的开通,是一个中长期的过程,它主要管理的是网络增容、设备更新、新技术的应用、新业务的开通、新用户的加入、业务的撤销、用户的迁移等原因导致的网络配置的变更。不仅在新建网络时候需要。

网络管理包括5大功能:配置管理、故障管理、计费管理、性能管理、安全管理。其中,配置管理是个中长期的过程,属于最基本的网络管理功能。在网络管理中,一般采用网络管理者-网管代理模型,而管理者和代理之间是一对多的关系。IS0制定的公共管理信息协议(CMIP)主要是针对OSI模型的传输环境设计的。网络管理模式一般采用集中式网络管理和分布式网络管理模式。它们各有特点,适用于不同的网络系统结构和不同的应用环境。

网络管理的目标是满足运营者及用户对网络的有效性、可靠性、开放性、综合性、安全性和经济性的要求。网络管理要有一定的安全性,但并不能保证网络的绝对安全。

CMIP与CMIS配合使用。

SNMP

Internet工程任务组(IETF)为了管理用户和设备,把已有的SGMP(简单网关监控协议)进行修订,形成SNMP协议第一版。在SNMP管理协议中,收集数据有两种方法轮询法和中断法。CMIS(公共管理信息服务)支持管理进程和管理代理之间的通信要求。由于开始的SNMP没有考虑安全问题,SNMPv2开始在提供安全性和更有效的传递管理信息方面加以改进,具体包括提供验证、加密和时间同步机制。SNMPv3的重点是安全、可管理的体系结构和远程配置。

在网络管理中,一般采用网络管理者-网管代理模型。管理者实质上是运行在计算机操作系统之上的一组应用程序,代理位于被管理的设备内部。一个管理者可以和多个代理之间进行信息交换。网络管理一般采用集中式网络管理或者分布式网络管理。集中式网络管理模式和分布式网络管理模式是网络系统在发展过程中自然形成的两种管理模式,它们各有特点,适用于不同的网络系统结构和不同的应用程序。

SNMP前身是IETE制定的简单网管监控协议(SGMP)。

收集数据有两种方式:一种是轮询方法,一种是中断的方法。

故障管理的主要任务是发现和排除网络故障,它用于保证网络资源无障碍、无错误的运营,包括障碍管理、故障恢复和预防故障。网络故障管理包括检测故障、隔离故障和纠正故障。

国际标准化组织(ISO)定义的网管模型包括4个部分:组织模型、信息模型、通信模型和功能模型。其中功能模式描述网管系统的主要功能。

CMIP不针对TCP/IP环境,SNMP针对TCP/IP环境。

可信任计算机标准评估准则又称为黄皮书;信息和信息系统的安全保护分为以下五个等级:第一级为自主保护级、第二级为指导保护级、第三级为监督保护级、第四级为强制保护级、第五级为专控保护级。

6.2 网络安全

- B类系统属于强制性安全保护类型,分为3个级别:B1、B2与B3级。B1是标记安全保护;B2是结构化安全保护;B3是安全域机制保护。某信息系统具有安全内核,等级至少是B3。

- 为实现对网络安全性的定性评价,美国国防部所属的国家计算机安全中心(NCSC)在20世纪90年代提出了网络安全性标准,即可信任计算机标准评估准则。在我国,以《计算机信息系统安全保护等级划分准侧》为标准。 TC-SEC-NCSC。

- TLS安全协议属于传输层协议。

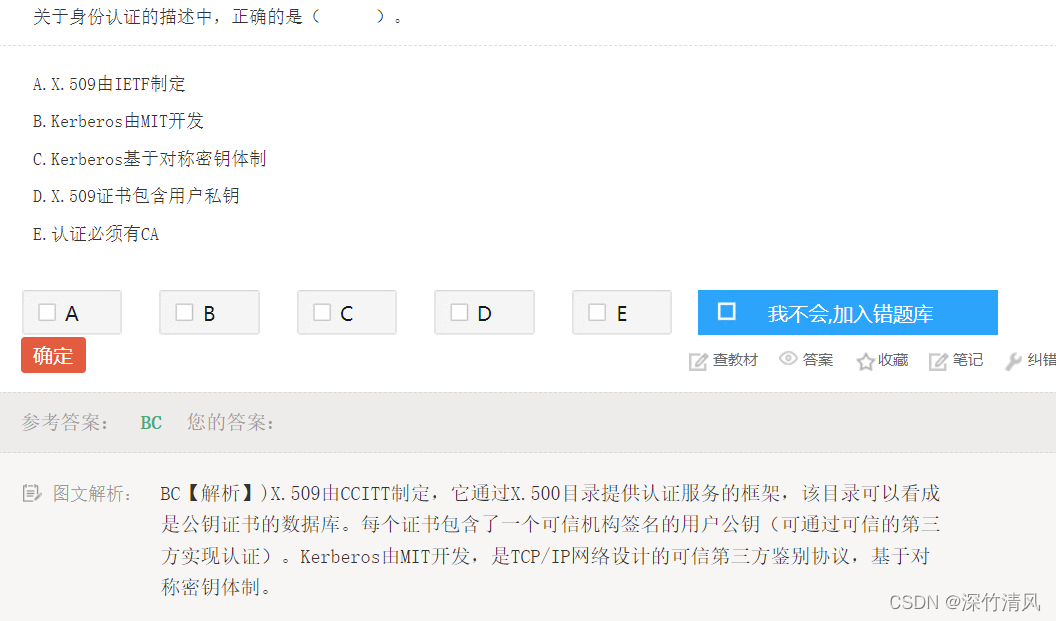

6.3 加密与认证技术

利用公钥加密和数字签名技术建立的安全服务基础设施称为PKI(公钥基础设施))。

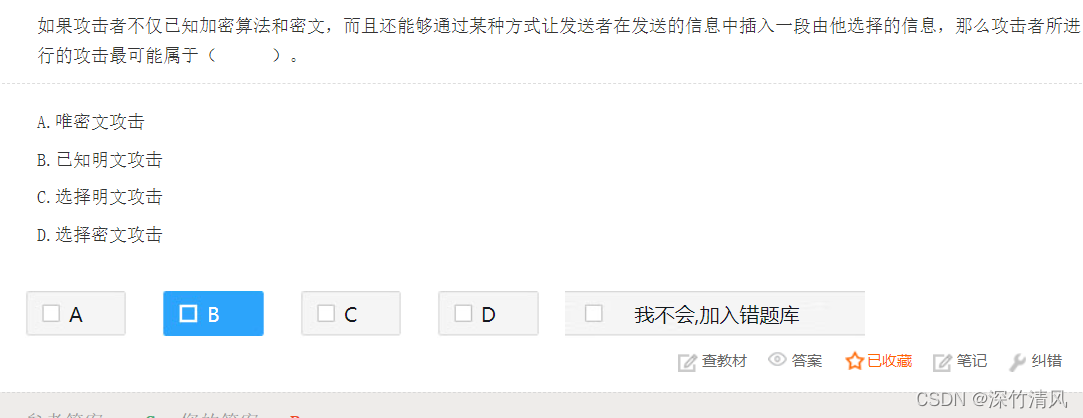

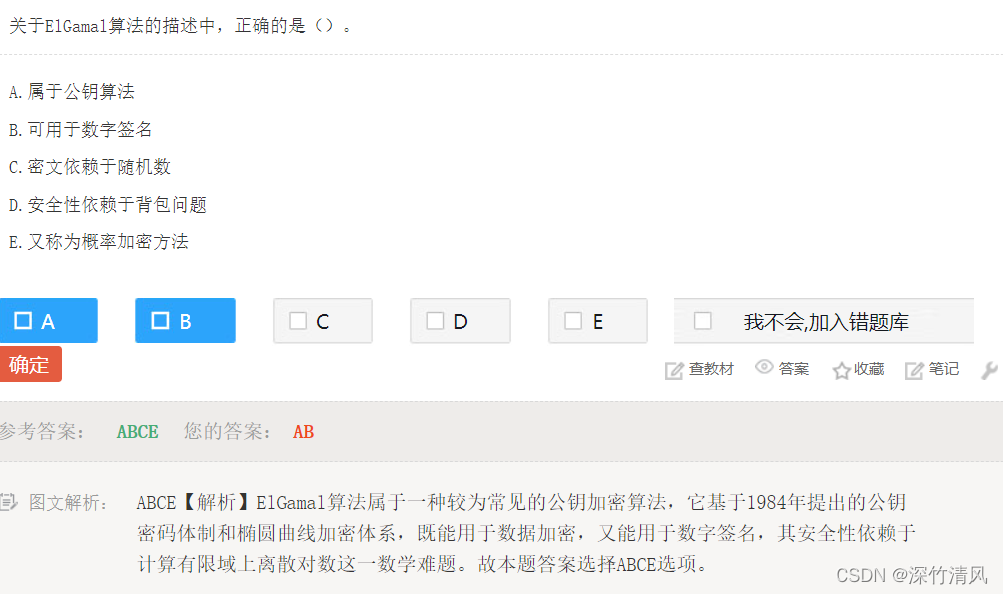

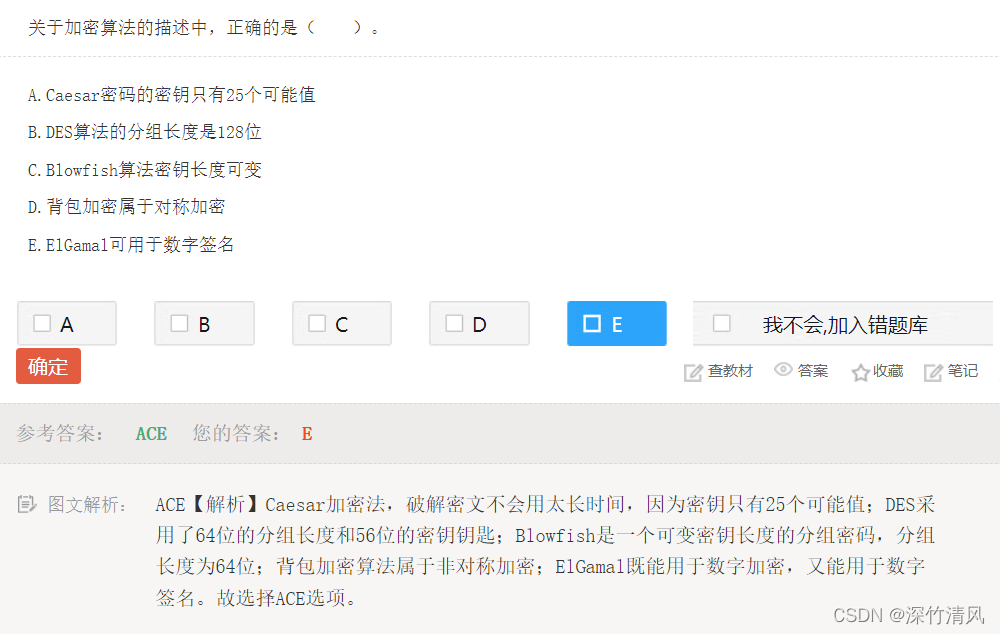

数据加密标准DES属于对称加密算法;DSA与E1Gama1算法属于公钥加密。

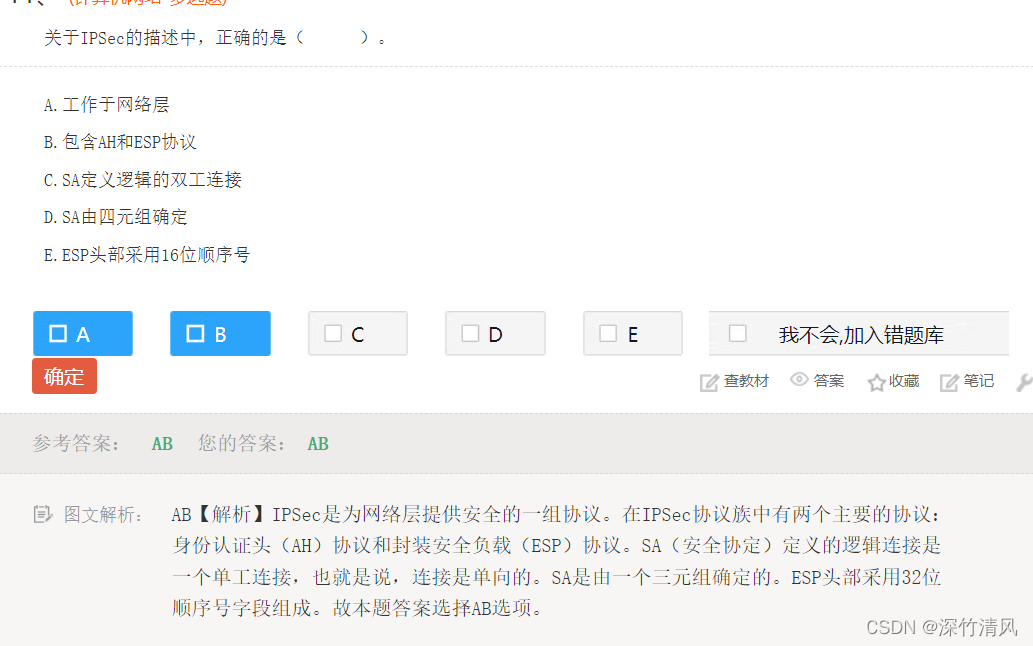

在IPSec协议簇中,有两个主要的协议:身份认证头(AH)协议和封装安全负载(ESP)协议。AH协议提供了源身份认证和数据完整性,ESP协议提供了数据完整性,身份认证和秘密性。IPsec协议工作在0SI模型的网络层。IETF规定了Internet安全协议来实现IPSec的密钥管理,为身份认证的SA设置以及密钥交换技术。

IPSec安全协议是在网络层提供安全的一组协议。在IPSec协议族中,有两个主要协议:身份认证头(AH)协议和封装安全负载(ESP)协议。AH头在原有IP数据报数据和IP头之间。安全协定(SA)定义的逻辑连接是一个单工连接,也就是说,连接是单向的。

AES算法安全性能不低于3DES,同时具有良好的执行性能,运行速度比3DES速度快。密钥长度为128、192和256位,分组长度为128位。

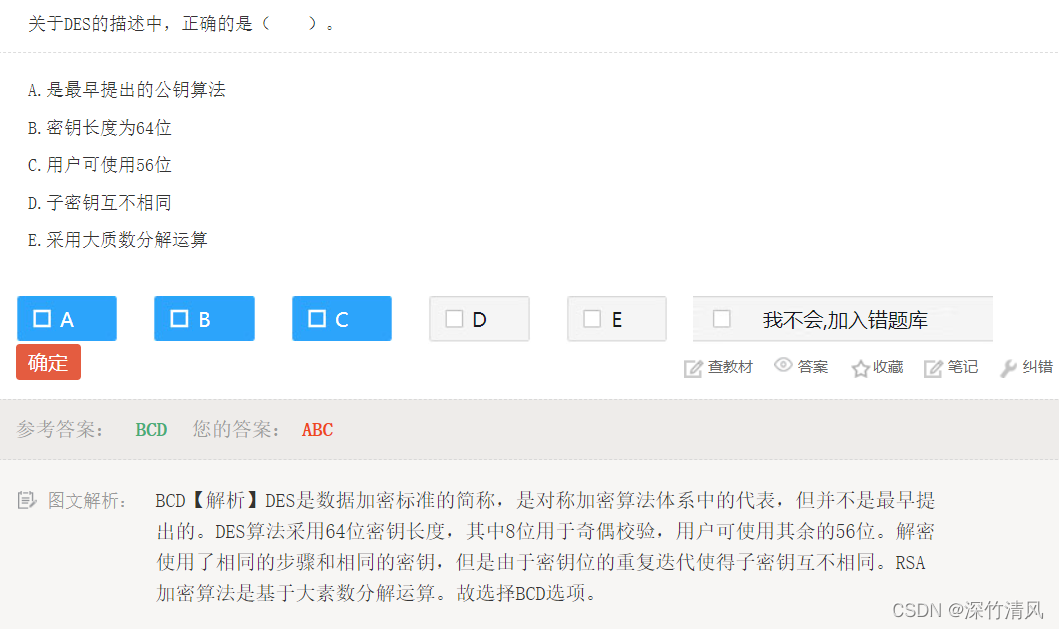

DES算法是IBM公司于1975年研究成功并公开发表的,是一种比较著名的对称密码,它在1977年被美国国家标准局采纳为联邦信息处理标准46.DES算法本身也被称为DEA.DES算法采用64位密钥长度,其中8位用于奇偶校验,用户可使用其余的56位。

DES算法由美国国家标准局制定,DES算法采用64位密钥长度,其中8位用于奇偶校验,用户可使用其余的56位,属于对称密码范围,它是基于置换和代换技术。DSA是基于整数有限域离散对数难题的,其安全性与RSA相比差不多,都属于公钥密码。

属于加密算法,对称加密,然后同RSA并不类似,也不是公钥密码体系。

是ISO认定的国际标准。

散列函数MD5属于一种认证函数,不属于对称加密方法。

消息认证就是使意定的接收者能够检验收到的消息是否真实的方法,消息认证的内容应该包括:证实消息的信源和信宿;消息内容是否受到偶然或者有意的篡改;消息的序号和时间性是否正确。它并不能防止消息被第三方偷看。

RSA算法的名字以发明者的名字命名:RonRivest、AdiShamir和LeonardAdleman,它并不是由IS0制定,A选项叙述错误。RSA是一种分组密码,B选项叙述错误。RSA算法是第一个既能用于数据加密也能用于数字签名的算法,C选项叙述正确。RSA的安全性一直未能得到理论上的证明,D选项叙述错误。

Blowfish算法是由BruceSchneier设计的一种对称分组密码,A选项叙述错误。Blowfish是一个可变密钥长度的分组密码算法,分组长度为64位,B、C选项叙述错误。Blowfish算法所有的运算都是32位字的加法和异或,仅有的另一个运算是每轮的四个查表,D选项叙述正确。故选D选项。

Caesar密码加密方法为,对每一个字母用它之后的第3个字母来代换,明文空间和密文空间都是26个英文字母的集合。Caesar密钥取值范围为1-25,最大的可能取值是25。

RC5算法是RonRivest设计的一种对称加密算法,它是参数可变的分组密码算法,三个可变的参数是:分组大小、密钥大小和加密轮数。在此算法中使用了三种运算:异或、加和循环。

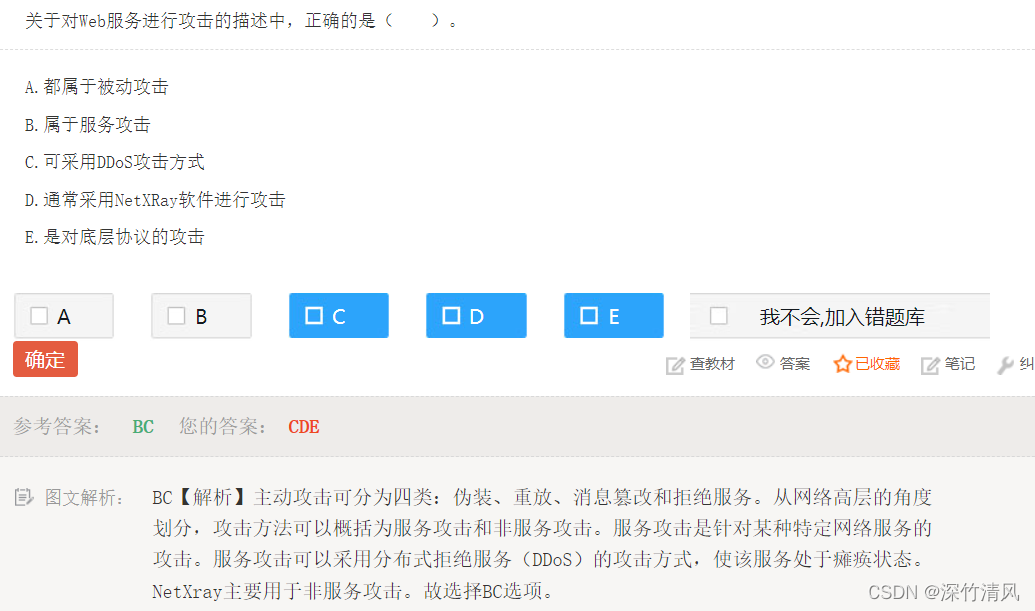

国际电信联盟(ITU-T)推荐方案X.800,即0SI安全框架。0SI框架主要关注以下3部分:安全攻击、安全机制、安全服务。在X.800中将安全攻击分为两类:被动攻击和主动攻击。X.800区分可逆和不可逆加密机制。X.800不提供全自动安全恢复。

在X.509公共密钥证书中,主题名是实体的身份,其公钥与证书相关,以DN格式表示;版本字段是X.509说明书的版本号;合法时期表示证书有效期的起止时间;发行者名是签发证书CA身份,以DN格式【RFC2253】表示。

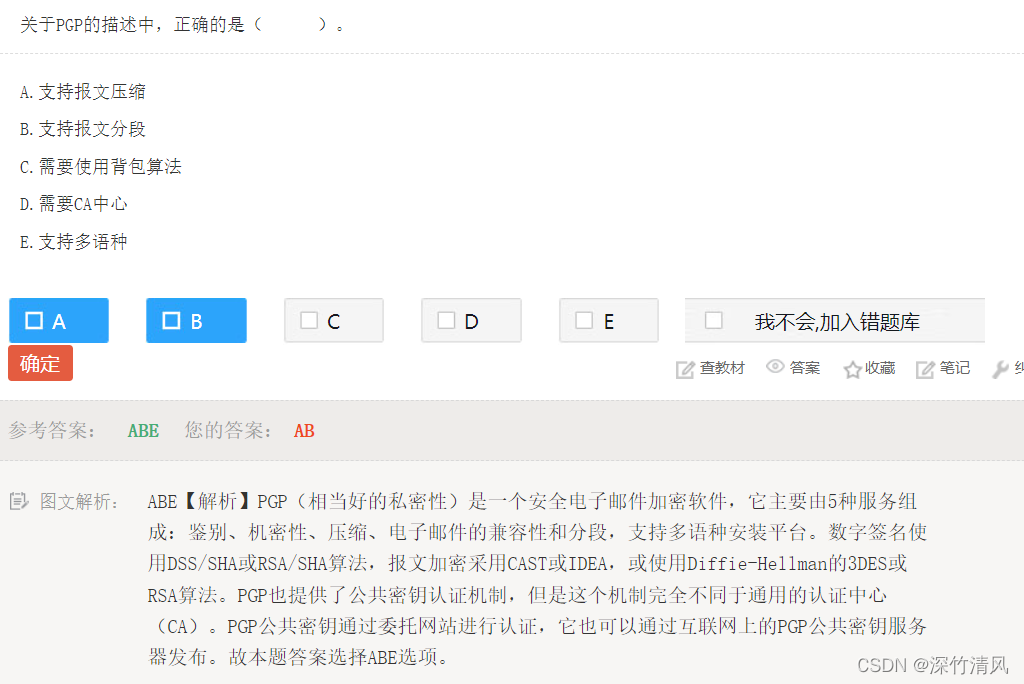

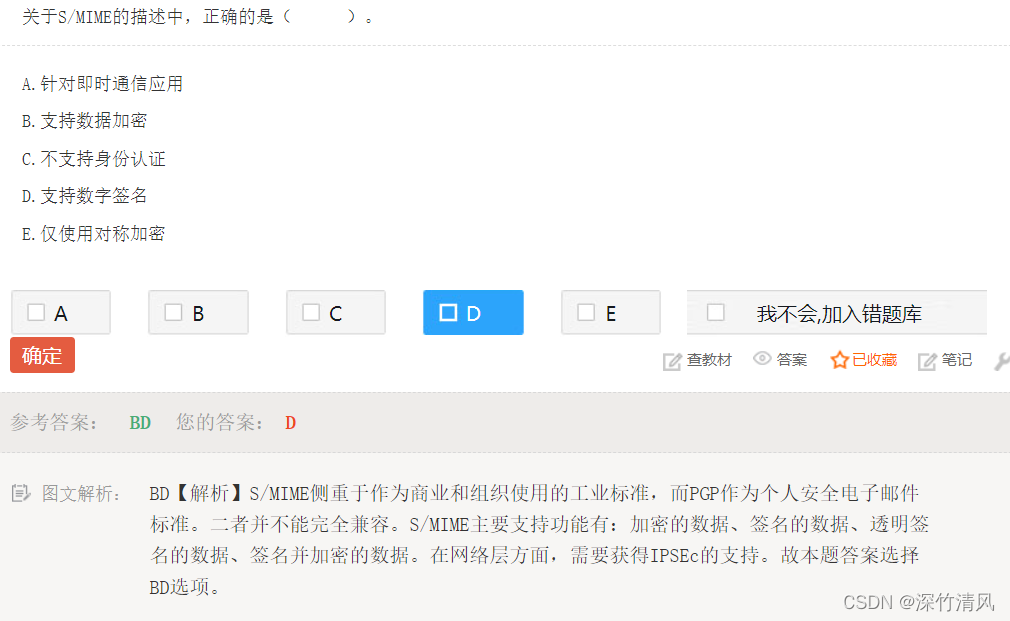

PGP是商业产品,DSS/SHA或RSA/SHA算法都是PGP的数字签名采用的,压缩使用的算法是ZIP;PGP和S/MIME这两种协议对一般用户来说,在使用上非常类似。但是事实上它们是完全不同的,S/MIME更侧重作为商业和组织使用的工业标准而出现,而PGP主要是作为个人安全电子邮件的选择,与S/MIME不兼容。

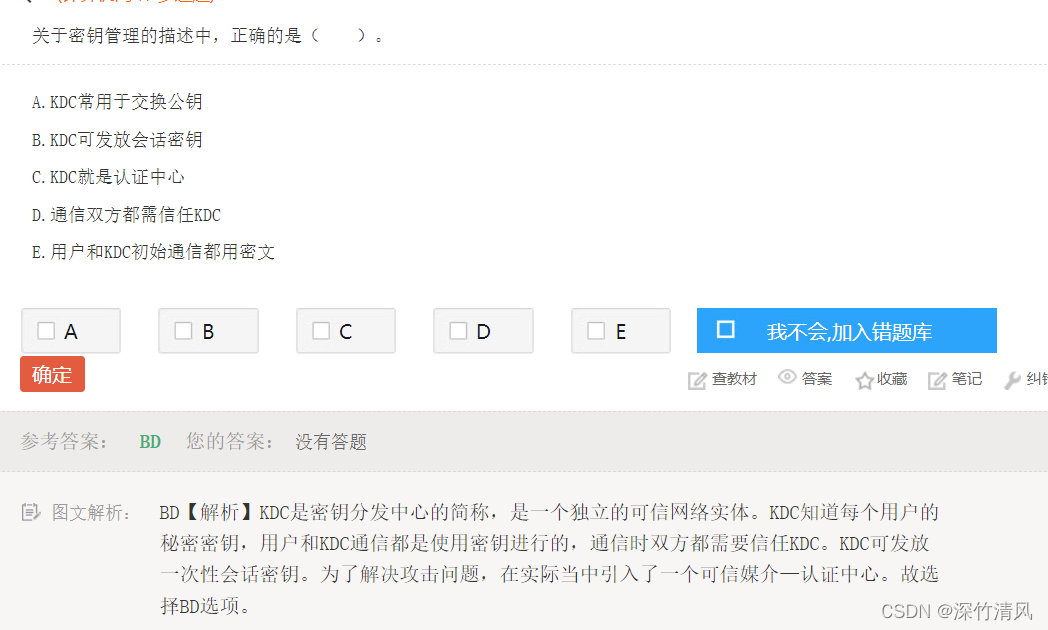

认证中心(CA)负责将公共密钥和特定实体进行绑定,具有:(1)CA验证实体(个人,路由器)的身份。(2)一旦CA验证了实体的身份,CA就可以产生一个证书,将这个公共密钥和身份进行绑定。KDC(KeyDistribution Center,密钥分发中心)是一个独立的可信网络实体,是一个服务器。认证中心一般由企业担任。

AH(Authentication Header,验证报头协议)主要是用来提供数据完整性校验和源校验,即只提供校验功能,并没有提供加密功能。重放:是指将获得的信息再次发送,以在非授权情况下进行传输。不能进行数据加密。

公钥密码有RSA,E1Gamal,背包加密算法(MH加密算法)。对称加密(也叫私钥加密)有:DES,三重DES(3DES),高级加密标准(AES),Blowfish, RC5等。

对称加密技术对信息的加密与解密都使用相同的密钥。数据加密标准(DES)是最典型的对称加密算法,一种典型的分组密码。其他对称加密算法主要包括IDEA、Blowfish、RC2、RC4、RC5、CAST等。但不是都为分组密码。

6.4 网络安全协议

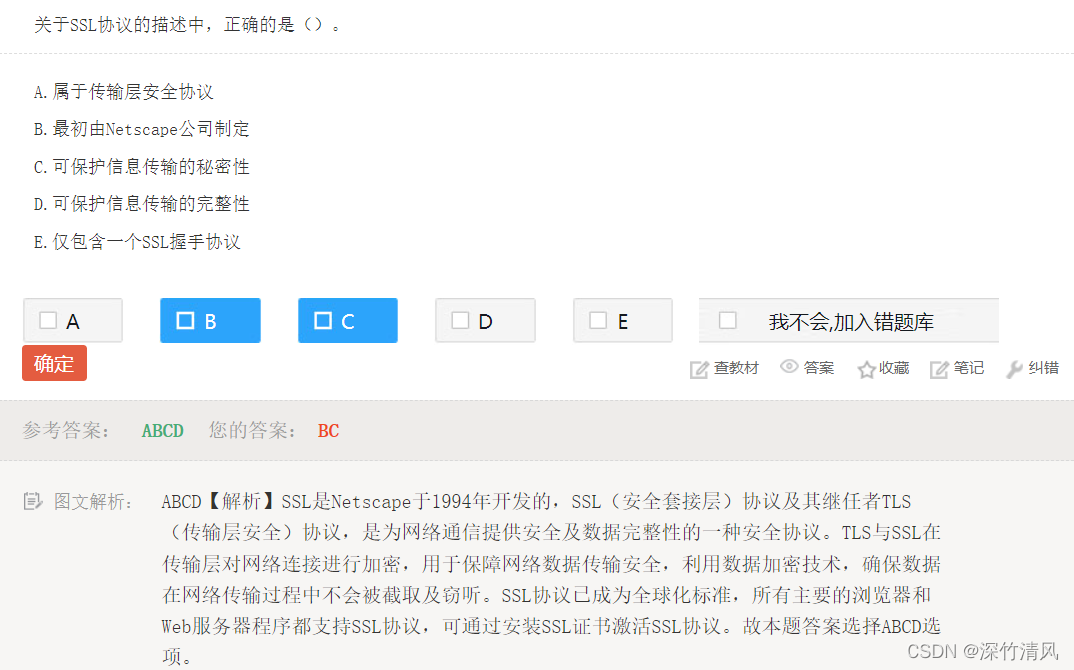

SSL(Secure Sockets Layer,安全套接层)协议,及其继任者TLS(Transport Layer Security,传输层安全)协议,是为网络通信提供安全及数据完整性的一种安全协议。SSL协议位于TCP/IP协议与各种应用层协议之间,工作在传输层,所有主要的浏览器和Web服务器程序都支持SSL协议。由 Netscape公司开发。

SET是应用层电子支付安全协议。IPSec主要包括2个组成部分:认证头(AH)、封装安全负载(ESP)与密钥管理协议,其中ESP协议可以提供AH协议的所有功能与数据加密服务。PGP协议于1995年开发,包括电子邮件的加密、身份认证、数字签名等安全功能。TLS(传输层安全)协议是为网络通信提供安全及数据完整性的一种安全协议。

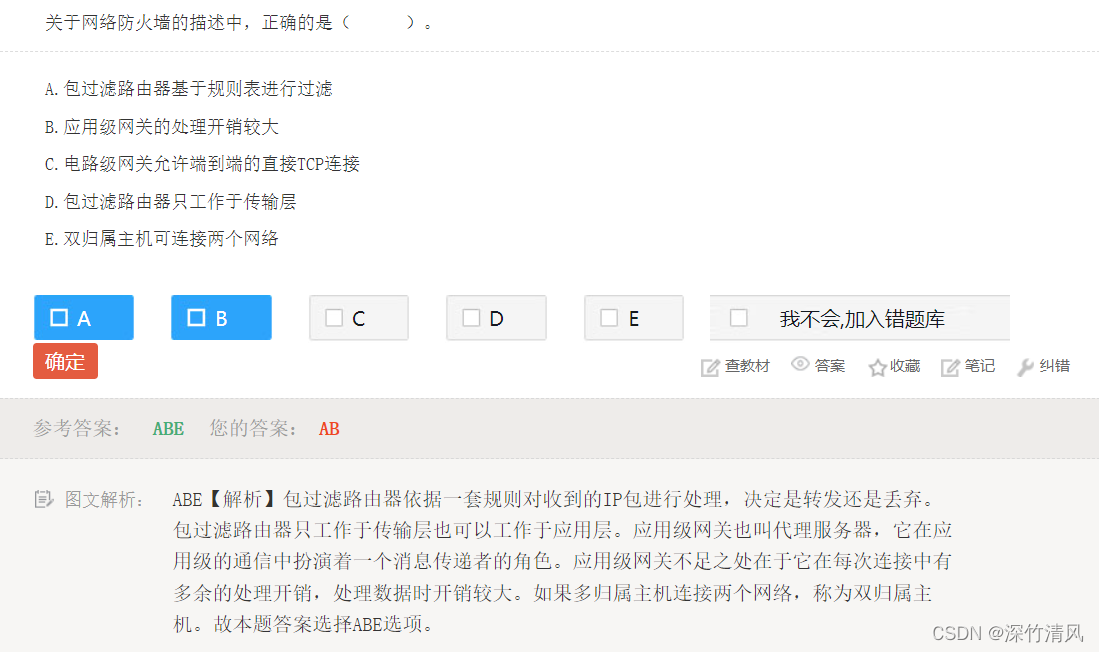

6.5 防火墙技术

3种最常用的防火墙是包过滤路由器、应用级网关和电路级网关。包过滤路由器依据一套对着对收到的IP包进行处理,决定是转发还是丢弃,过滤的具体处理方法根据数据包所包含的信息而定,比如源IP地址、目的IP地址、源和目的的传输层地址、IP协议域、接口等。

6.6 入侵检测技术

入侵检测系统的基本功能包括:

①监控、分析用户和系统的行为;

②检查系统的配置和漏洞;

③评估重要的系统和数据文件的完整性;

④对异常行为的统计分析,识别攻击类型,并向网络管理人员报警;⑤对操作系统进行审计、跟踪管理,识别违反授权的用户活动;

入侵检测系统(IDS)是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。以信息来源的不同和检测方法的差异分为几类:根据信息来源可分为基于主机IDS和基于网络的IDS入侵检测系统根据入侵检测的行为分为两种模式:异常检测和误用检测。

6.7 恶意代码与网络防病毒技术

网络蠕虫具有复制功能,而木马程序没有复制功能。

被动攻击的特性是对传输进行窃听和监测,包括信息内容泄露和流量分析。

服务攻击是指攻击者对E-mail、FTP、Web或DNS服务器发起攻击,造成服务器工作不正常,甚至造成服务器瘫痪。

多选题

可用来作认证的函数分为三类:信息加密函数、信息认证码和散列函数。散列函数是一个定长的Hash值,常见的散列函数有MD5和SHA-1,MD5通过四步处理得到128位消息摘要,而SHA-1生成160位信息摘要。

消息认证就是使意定的接收者能够检验收到的消息是否真实的方法,又称为完整性校验,A选项叙述正确。信息的完整性认证方法的基本途径有两条:采用消息认证码(MAC)、采用篡改检测码(MDC),B、C选项叙述正确。消息认证方法很多,如认证信息的来源时可以采用通信双方事先约定各自发送消息所使用的通行字的方法,不需要使用公钥,D选项叙述错误。密钥分发中心(KDC)是一个独立的可信网络实体,它可以为用户提供不同的对称密钥,当不采用公钥算法进行消息认证时,并不需要使用KDC,E选项叙述错误。

数字签名是笔迹签名的模拟,公钥密码体制和私钥密码体制都可以用于数字签名,验证时需要使用相同的散列(Hash)函数,并且通过比较消息摘要是否匹配来验证签名的正确性。

数字签名是笔迹签名的模拟,公钥密码体制和私钥密码体制都可以用于数字签名,验证时需要使用相同的散列(Hash)函数,并且通过比较消息摘要是否匹配来验证签名的正确性。

![[ElasticSearch]-初识Elastic Stack](https://img-blog.csdnimg.cn/317c60c5ca88419194c71d45bdcc373a.png)

![[附源码]Python计算机毕业设计Django的旅游景点管理系统的设计与实现](https://img-blog.csdnimg.cn/1634e9422614420e9b0b4c1a370ea68d.png)

![[附源码]Python计算机毕业设计SSM老年公寓管理系统(程序+LW)](https://img-blog.csdnimg.cn/ff5a15ed42644f229e4df744a5672bdf.png)