JWT渗透与防御

- 什么是JWT

- JWT漏洞介绍

- 工具使用

身份认证(Authentication)又称鉴权,是指通过一定的手段,完成对用户身份的确认。认证的方式:session+cookie、JWT、Token

- session认证的局限性

session认证机制需要配合cookie才能实现。由于cookie默认不支持跨域访问,当涉及到前端跨域请求后端接口时,需要做很多额外的配置,才能实现跨域session认证

什么是JWT

JWT(JSON Web Token)是无状态的认证机制(可跨域),通常用于授权和信息交换。用户与服务端通信的时候,都要发回这个Token。服务器靠这个Token认定用户身份。为了防止用户篡改数据,服务器在生成Token时,会加上签名

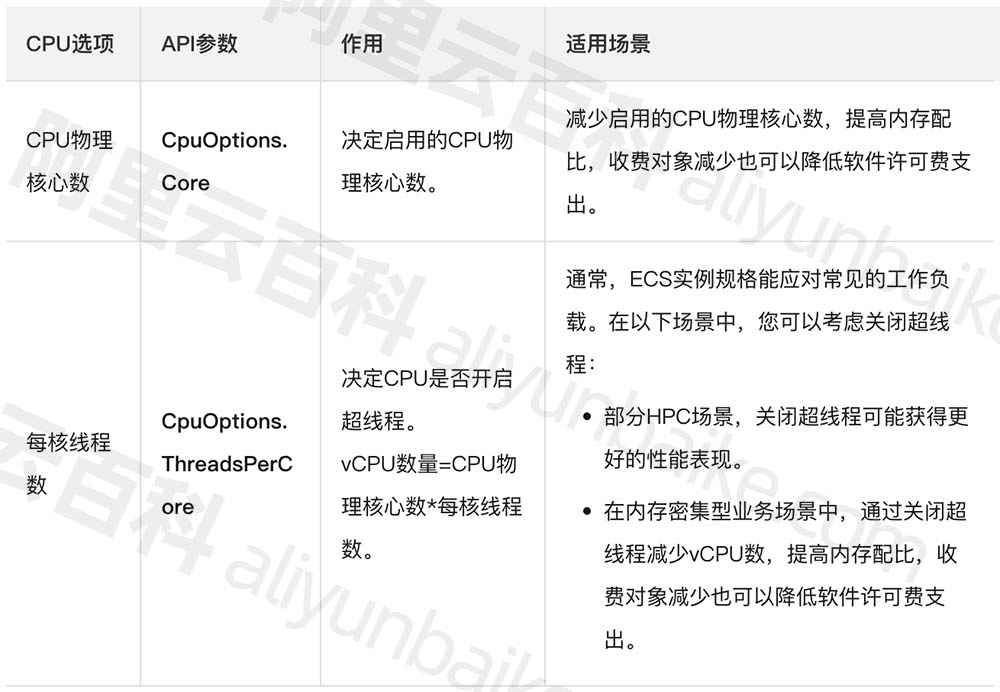

- JWT格式(Header.Payload.Signature)

Header(头部):JSON 对象,alg字段是加密使用的算法,typ字段是token类型

Payload(载荷): JSON 对象,用来存放实际需要传递的数据

Signature(签名):使用alg算法对前两部分和secret(密钥)进行签名,防止数据篡改

JWT漏洞介绍

JWT缺乏机密性可轻松解码Header和Payload。可修改Header算法为None绕过签名验证;可修改使用的算法重新生成Token;破解出secret就可以篡改Payload生成相应签名

- 挖洞思路

1.未授权访问:删除Token后仍然能正常响应页面

2.敏感信息泄露:通过jwt.io解密出Payload后查看其中是否包含敏感信息,如弱加密的密码

3.破解密钥+越权访问:通过jwt.io解密出Payload,通过空加密算法或密钥爆破等方式实现重新签发Token并修改Payload内容,重放请求包看是否能越权访问别的用户数据

4.检查Token时效性:解密Payload看Token过期时间,等过期后再使用该Token发送请求看能否正常响应

5.注入漏洞:修改Payload内容看是否存在注入

工具使用

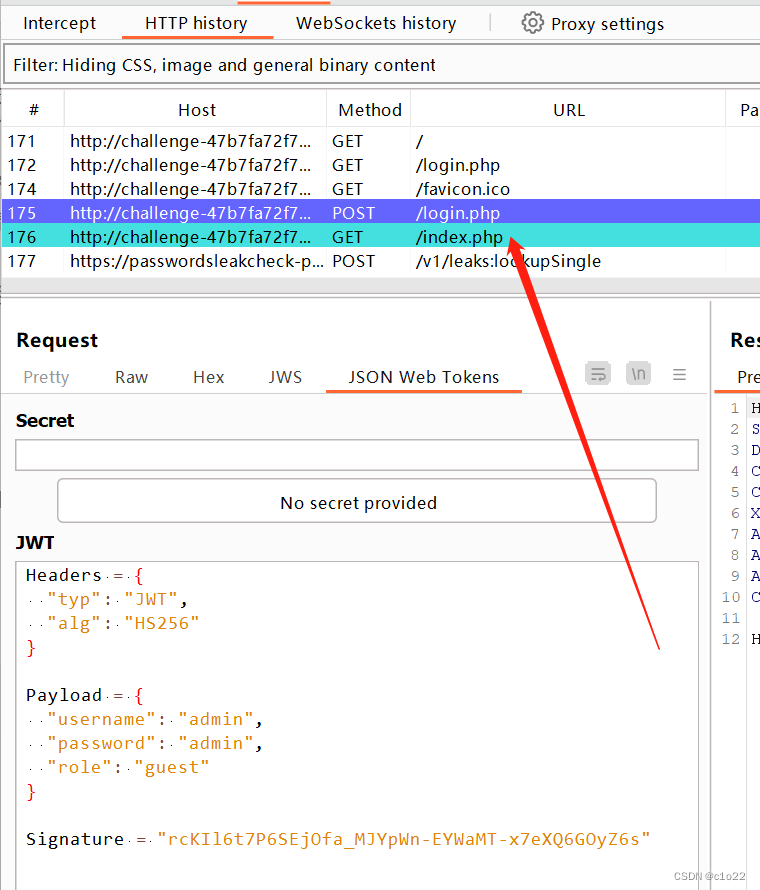

1.BurpSuite检测JWT的插件:JSON Web Tokens、JSON Web Token Attacker

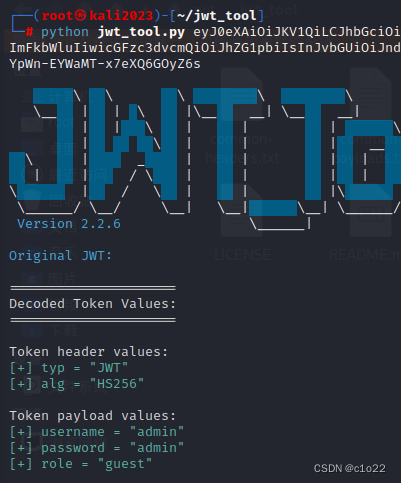

2.jwt_tool:验证、伪造和破解JWT令牌

3.c-jwt-cracker:JWT令牌密钥爆破