近日,英国科学技术部发布了《2023年企业网络安全合规调查报告》( Cyber Security Breaches Survey ),对英国所有企业和社会性组织目前的网络威胁态势和合规建设进行研究,同时也就如何提升新一代网络应用的合规性给出专业性建议。研究人员发现,由于当前不利的经济环境,英国很多中小型企业及组织的管理者开始降低对网络安全的重视度,有29%的受访企业/组织表示不会将保障网络应用合规与安全作为其优先处理的事项。

报告研究认为,由于网络应用违规导致的安全攻击仍然是企业组织面临的主要威胁之一。与去年相比,中小型企业组织所报告的攻击和违规数量有所减少,但是这并非意味着企业组织的安全态势开始好转,而是可能反映出,一些企业的高级管理者降低了对网络安全的重视度,因此缩减了对违规网络应用或安全攻击活动的监控要求。

研究发现,32%的受访中小型企业组织表示过去12个月发生过数据泄密或安全攻击事件,相比中型企业(59%)和大型企业(69%)的调研比例要低得多;

研究发现,英国企业所报告的网络攻击和数据泄露事件同比下降,这种下降趋势主要是由中小型企业推动的,而大中型企业的调研结果与去年基本持平;

研究人员认为,在过去12个月里,所有企业的网络应用违规行为平均成本约为1100英镑;而大中型企业的平均成本为4960英镑;

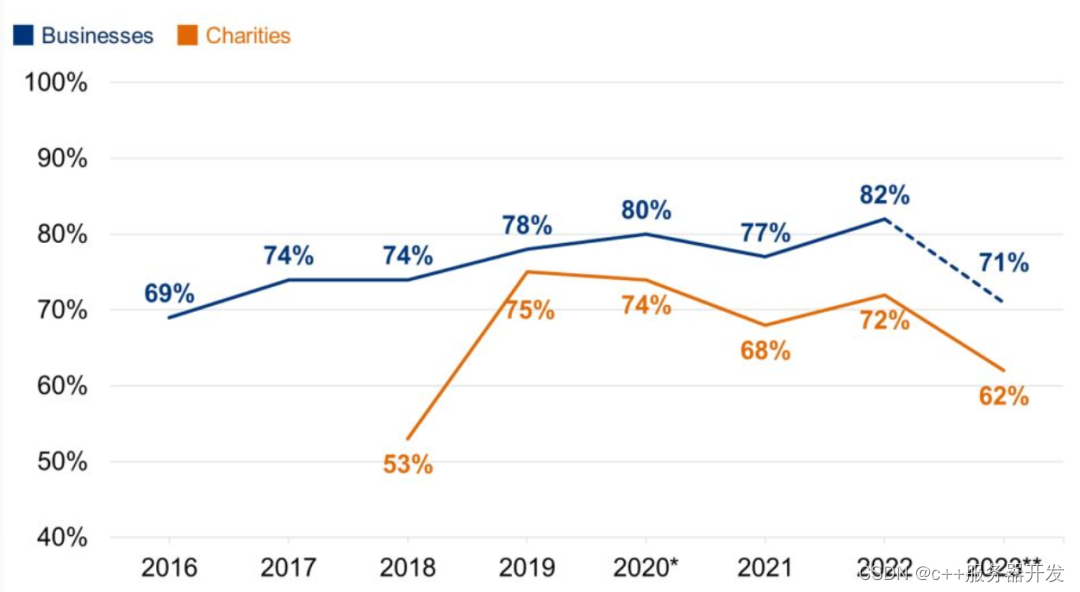

研究发现,将网络安全列为优先事项的组织比例已从2022年的82%下降到今年的71%。数据表明,相对于通胀和不确定性等广泛的经济发展问题,网络安全在中小型企业组织中的优先级排序已经下降,有29%的企业认为网络安全工作是不需要优先处理的事务。

企业网络卫生能力状况

最常见的网络威胁通常相对简单,因此报告研究人员建议企业采用一套标准化的网络安全措施来满足基础性的防护要求。这些措施中最常见的手段包括更新恶意软件补丁、云备份、密码应用、权限管理和部署防火墙。然而,在近三年的调查中,企业在某些领域的网络卫生水平呈现持续下降的态势,主要包括:

是否使用了密码管理策略(2021年为79%,2023年为70%);

是否使用了网络防火墙(2021年为78%,2023年为66%);

是否进行了统一的身份和权限管理(2021年为75%,2023年为67%);

是否会在14天内进行应用软件的安全更新与补丁修复(2021年为43%,2023年为31%)。

尽管这些趋势主要是由于中小型企业的网络安全应用变化所引起,但是未来大型企业的合规态势发展同样值得高度关注。研究发现,大型企业组织相比中小型企业,董事会成员会更多参与公司的网络安全治理工作,并且管理方法相比中小企业更为复杂,同时大型企业所报告的网络风险也更少。

研究发现,近30%的受访企业表示,其董事会成员或受托人会直接参与网络安全管理工作,这一比例在中型企业和大型企业中分别升至41%和53%;

21%的中型企业和30%的大型企业听说过NCSC的董事会安全监管工具包(Board Toolkit),这一比例在2020年(该工具包推出时)分别为11%和22%;

49%的中型企业、68%的大型企业和36%的高收入慈善机构制定了正式的网络安全战略。数据表明,制定该战略的主要推动因素来自政府监管部门的压力、审计和商业并购活动。它也与网络安全团队获得运营独立性(例如从IT部门分割出来)的调研数据高度吻合;

研究发现,阻碍了董事会更多地参与网络安全工作的主要因素包括:缺乏知识、培训和时间。这凸显了网络安全人员在如何说明网络安全支出的必要性时,会面临较大的挑战。

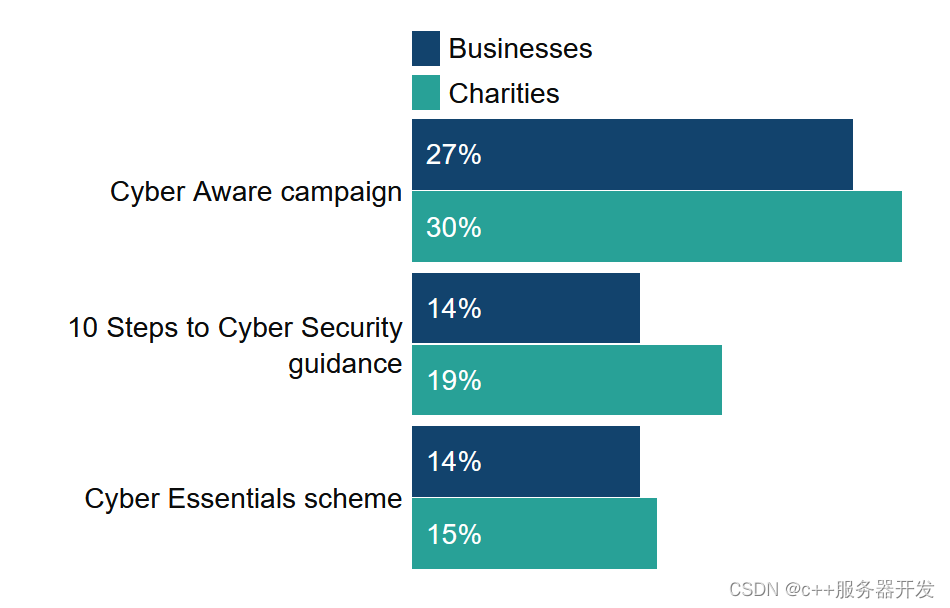

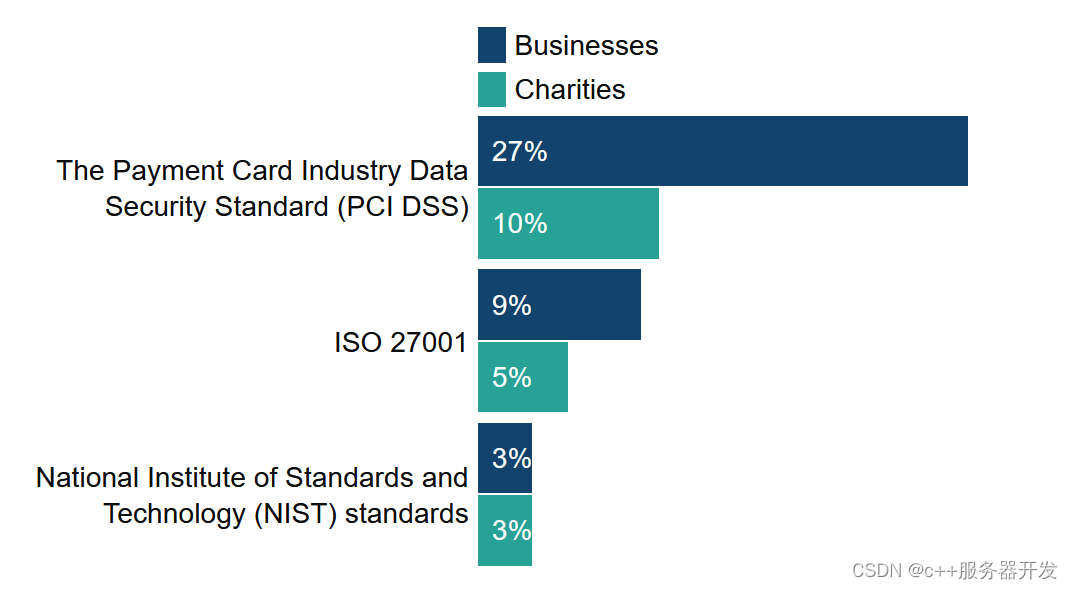

第三方安全认证和指导

报告研究发现,目前寻求外部网络安全指导的英国企业比例保持稳定。然而,仍然有大量的企业组织,包括一些大型企业,没有积极按照政府监管机构给出的网络安全建设指导方针开展安全建设,如网络安全建设指南,以及政府认可的Cyber Essentials标准或ISO 27001。

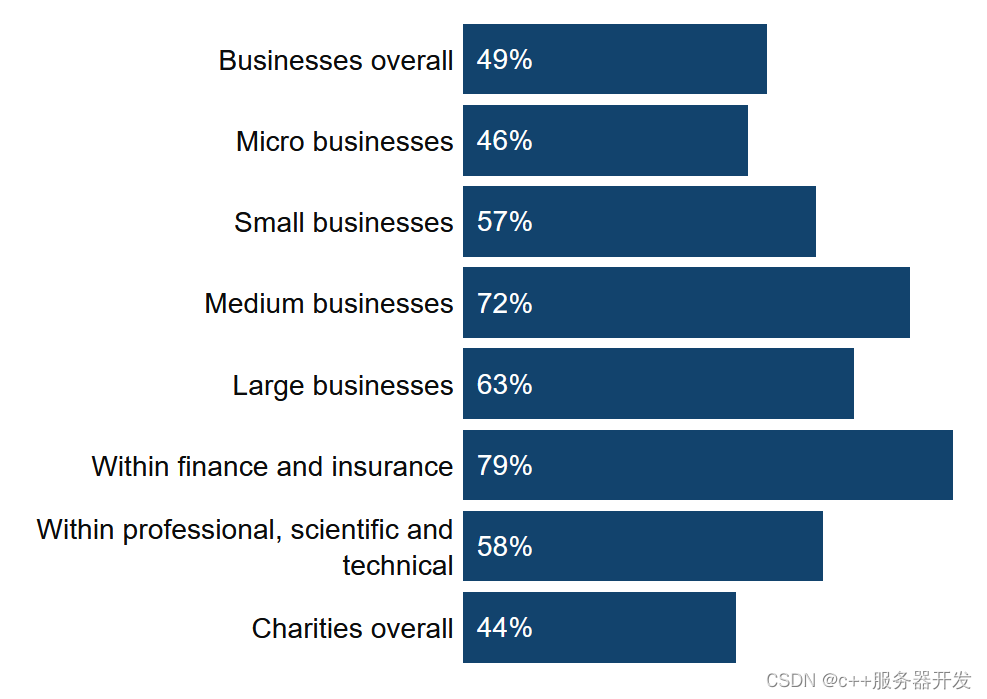

49%的受访企业组织表示,在过去的一年里,他们从外部第三方机构寻求网络安全方面的信息或指导,最常见的是网络安全咨询顾问和IT审计服务;

仅有14%的受访企业知道“Cyber Essentials”网络基本评估计划,而中型企业和大型企业的调研比例分别为50%和59%;

只有9%的企业报告遵守了ISO 27001,而在大型企业中,这一比例会更高(27%);

调查结果表明,企业寻求外部认证的主要因素可能源于其客户的要求。对于组织来说,使用第三方安全服务是一种便利的方式,可以快速生成一套关于其网络安全标准的标准化文档,并加速其员工的网络安全意识培养。

网络安全事件响应

报告研究发现,虽然绝大多数受访企业组织表示,他们会在网络安全事件发生后采取行动进行响应和补救,但实际上,只有少数组织已经提前制定了支持这一行动的事件响应计划和流程。对大多数企业组织而言,如果提升其网络安全事件响应能力是一个需要持续改进的领域。

近40%的受访企业和机构表示,最常见的网络安全事件响应流程就是为个人分配特定的角色和责任,并对外部报告和内部报告进行指导;

只有21%的受访企业表示已经制定了网络安全事件响应计划,而这一比例在中型企业中上升到47%,在大型企业中上升到64%;

定性调查结果表明,另一个潜在改进的领域是,在事件响应方面,IT或专业网络团队与更广泛的员工(包括管理委员会)之间的相对脱节。弥合这一差距需要IT团队和更广泛的员工之间良好、定期的沟通。事后审查也被视为让更多员工参与网络安全的一种方式。

网络犯罪态势

在英国,网络攻击活动是否属于网络犯罪行为,主要是根据1990年颁布的《计算机滥用法》(Computer Misuse Act 1990)和英国内政部颁布的《计数规则》(Home Office Counting Rules)来判断。在今年的调研中,研究人员发现企业组织在定义其所经历的违规或攻击活动是否属于网络犯罪时,面临一些新的问题和困难。

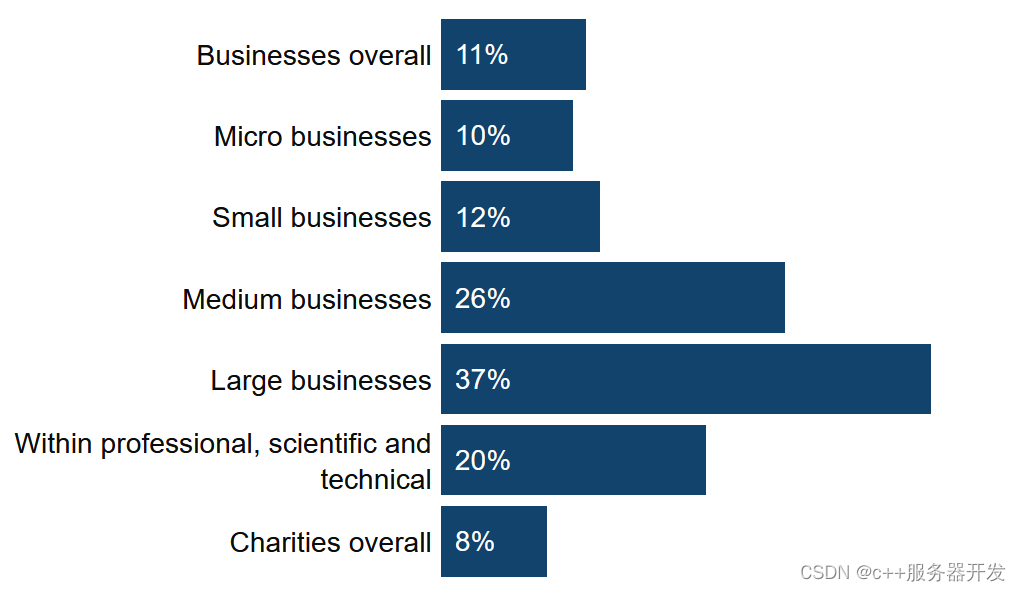

调查结果显示,网络犯罪在大型组织中更为普遍,尽管这也可能由于小型组织缺乏事件发现能力或故意瞒报的结果;

在过去的12个月里,共有11%的企业组织经历过网络犯罪,其中中型企业的比例为26%,大型企业为37%。而从另一个角度来看,共32%的企业发现了网络安全违规或攻击行为,但其中仅约三分之一的事件最终被定义为网络犯罪活动;

据研究人员估算,在过去12个月里,所有英国企业共遭受了239万起网络犯罪攻击,其中大约有4.9万起网络犯罪导致了实际的欺诈损失和后果;英国企业每年因网络犯罪造成的平均损失约为1.53万英镑/人。

需要重点改进的领域

1.建立更有效的沟通和信任关系

研究结果表明,IT技术人员或安全团队应该与各个业务部门建立良好、持续的沟通,因为灌输一种常态化的安全意识需要依赖于双向反馈,即员工报告可疑活动,并听取安全专家反馈的专业建议。它还要求安全团队与企业管理层建立信任关系,这种方法是开展有效网络安全建设工作的基础。

2.密切关注供应链和第三方安全

近年来的SolarWinds和GoAnywhere零日漏洞,不断向企业印证了密切关注第三方软件供应链安全的重要性。因为无论企业自己的网络防御能力有多强大,合作伙伴的安全漏洞也会同样导致防护体系的崩溃。

目前,很多大型企业都采取了行动审查第三方供应商的网络风险。然而,这种审查在中小企业中还并不常见,企业仍然缺乏对供应链风险的认识。研究表明,通过开展IT审计、客户要求和监管部门安全检查等措施,将会推动企业将更正式的供应链安全管理流程落实到位。在此之前,企业应该准备好勒索软件缓解清单和网络事件响应计划,并通过定期的网络攻击桌面演习来优化这些网络安全政策和程序的有效性。

3.落实正式的事件响应计划

报告显示,尽管大多数组织声称他们会采取一系列措施来响应网络安全事件,但这些措施往往没有形成标准化的流程和制度。在安全事件真正发生时,企业会陷入混乱,安全人员也不知道该扮演什么角色。

随着网络犯罪导致的损失不断飙升,企业减轻损失的唯一方法是进行更充分地准备和响应。遗憾的是,一些中小型企业组织因为经济不景气等因素而降低了对网络安全的重视程度,一旦受到攻击,其结果可能是灾难性的,不仅要承担从攻击中恢复的成本,还可能面临巨额监管处罚和商誉损失。

在当今复杂的网络威胁环境中,企业应该充分认识到网络安全是不可或缺的,任何组织都可能会受到攻击。因此,必须提前为可以出现的最坏情况做好准备,制定一个良好的网络事件响应计划,并为关键决策者提供有效的能力培训和权限。

![P1915 [NOI2010] 成长快乐](https://img-blog.csdnimg.cn/a164f63cd9ac4a71acf90885c53b1857.png)