渗透测试揭示了未知的安全漏洞,因为值得信赖的专业人员模拟威胁性攻击。他们深入挖掘固件和硬件,以查找漏洞和可访问性疏忽。

物联网(IoT)连接设备是严重且可预防的安全漏洞的意外来源,现在是时候像其他硬件一样对其进行渗透测试处理了。为什么必须给予物联网设备特殊待遇,以及企业如何成功地保护它们?

物联网渗透测试的重要性是什么?

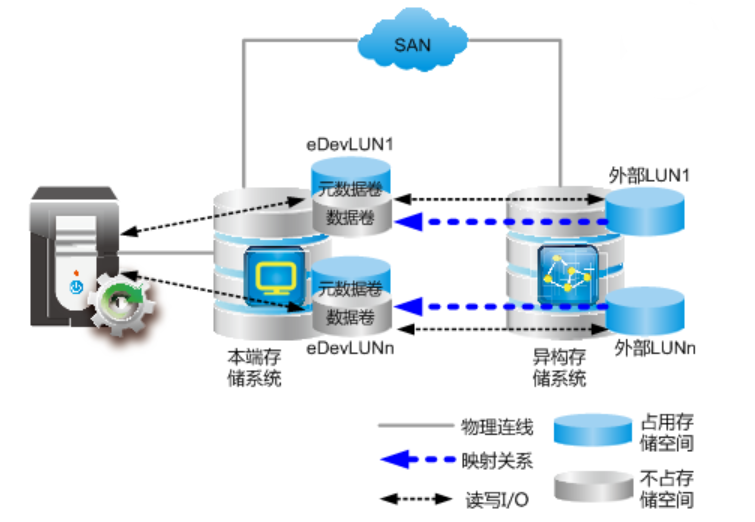

物联网设备依赖于连接性,其效用在威胁行为者或停电面前就会崩溃。因为所有技术都在转向物联网模式,每个物体都需要分析师来验证安全网。专业人士需要验证各个方面的安全性,随着物联网设备的兴起,这将很快达到数百万个方面。由于IoT设备从无数路由点、服务器和区域连接,因此很少有连接是可靠的。

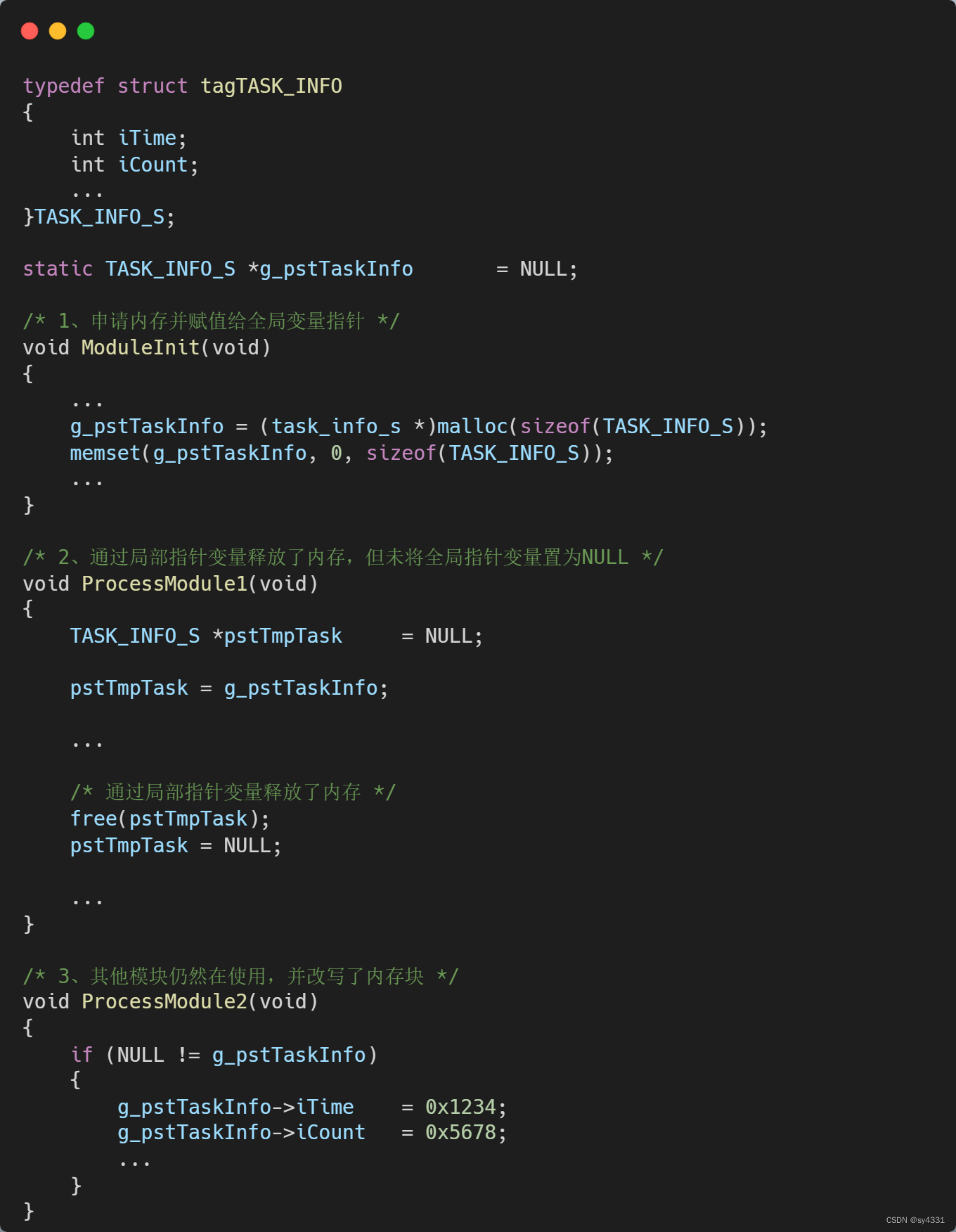

渗透测试揭示了未知的安全漏洞,因为值得信赖的专业人员模拟威胁性攻击。他们深入挖掘固件和硬件,以查找漏洞和可访问性疏忽。

测试人员进入黑客的思想,试图找到进入服务器的偷偷摸摸的方法,梳理出最有价值的漏洞并窃取最无价的信息。分析师需要执行这些测试,尤其是在物联网等新兴技术的情况下,这样其不安全和现代技术的声誉就会迅速消失。

企业如何进行物联网渗透测试?

没有技术是完美的。有些问题是自动驾驶汽车或家庭安全系统特有的。了解其异同将使分析师更好地充分利用物联网渗透测试。

1、深入了解威胁的思想

大规模的物联网漏洞已经发生,给这些电子产品带来了黑客可以利用的微妙声誉。这些效率低下的问题越普遍,分析师就越需要关注如何在网络犯罪分子继续利用其之前加以纠正。

尽管每个物联网设备都有其已知的缺点,但以下是让渗透测试人员最熟悉的缺点:

弱密码

数据管理和安全性差

连接到不安全的网络

缺乏更新

最少的身份验证警报和通知

不全面的默认设置

不存在的隐私设置操作

了解常见漏洞是理想的选择,但跳出常规思维将提供完整的渗透测试体验。考虑一个团队如何在防御之上使用防御——黑客将如何克服这些防御,或者他们能否克服这些防御?这些将有助于指导渗透测试人员初步深入到目标物联网设备。

2、有一个可操作的工作流程

找到漏洞是第一步,但只有当分析师在有意义的攻击面上修补漏洞时,其才会有所改善。测试的范围是什么?是否涵盖所有物联网入口点,包括硬件和软件?物联网设备通过WiFi、蓝牙或ZigBee连接的方式是否存在特定的漏洞,是否还有特定的漏洞需要解决?

测试人员可以在其风险管理或业务连续性计划中采取行动步骤,寻找方法来覆盖具有更多障碍和障碍的入口点。当他们发现新缺陷或无法解决的缺陷时,应该有一个行动计划来迅速发现解决方案。

3、实施保护

是否需要更多加密或不可变存储?是否有太多具有权限的用户,使表面积超出必要范围?物联网设备是否正在收集不应收集的数据,从而使其成为黑客更有价值的目标?

在渗透测试之后,这些问题将揭示分析师必须做什么来防止未来的攻击。无论是用更值得信赖的品牌更换设备,还是增加更严格的验证措施,每种情况都将根据物联网设备和环境进行个性化设置。

4、存储结果

分析师必须在渗透测试后分配时间查看物联网数据。该阶段是分层的——从测试中发现的数据必须保存在安全的位置。其揭示了有关黑客如何最大限度地利用物联网设备的敏感信息,这些设备应该隐藏在严格的身份验证措施之后。

此外,分析师应该梳理测试收集的数据并从中收集见解。技术专家必须利用实时数据分析来充分利用这些测试。否则,他们将错过有关攻击如何影响紧急情况的重要视觉效果。

注意趋势和模式可能会揭示额外的流程发现,使企业的网络安全战略的保护伞更具弹性。向利益相关者和管理团队报告这些发现,以提高透明度并继续进行研究和开发。

分析师会看到什么好处?

除了这些有望阻止网络犯罪分子的物联网产品的声誉提高之外,对物联网设备进行渗透测试还有很多好处。从商业角度来看,最突出的是节省资金。物联网技术越有弹性,实体就越不需要为勒索软件攻击或第三方帮助隔离僵尸网络攻击而付出代价。

此外,其将提高公民对关键物联网采用的支持。如果全世界的客户仍然对这些设备的安全性持怀疑态度,那么很少有人会使用,这意味着其为促进社会进步而收集的数据将不全面或不实用。规范白帽道德黑客将使技术用户感到更安全。

个人、企业和城市所依赖的物联网设备越多,从理论上讲,一切的效率和自动化程度就越高。然而,其只能随着信息的增加而改善,而这些设备越有价值,黑客就会越多地瞄准。渗透测试人员可以为物联网设备带来的最重要的好处是,威胁行为者甚至无法想象打破的坚不可摧的墙壁。有了全面的网络安全,物联网攻击就会减少,因为渗透测试找到了针对大多数攻击变体的解决方案。

通过渗透测试发现物联网中的漏洞

现在,大量物联网的应用正在进行,例如在自然灾害相关的紧急情况下,关闭房屋的灯,以及关键的基础设施,例如能够在自然灾害相关的紧急情况下分配电力的电网。无论是何种应用,渗透测试都可以帮助这些电子产品获得更好的声誉,从而阻止威胁行为者企图破坏。