当今业务环境中云原生应用程序的激增帮助组织简化了运营。

企业现在可以近乎实时地监控数据、与客户互动并分享见解,帮助他们克服曾经阻碍生产力的低效率问题。

然而,使用云也极大地扩展了企业可利用的攻击面。

CSPM、CWPP、CNAPP、SAST、SCA、IaC、DAST 等云基础架构和应用程序安全工具的快速采用是这一趋势的直接结果,它帮助安全团队识别由其扩展带来的新风险云中的操作环境。

监控和警报是必要的,因为许多组织都在寻求更主动的漏洞管理方法。然而,随着工具的增多,需要协同工作的部分也越来越多。

将这些工具层层叠加会使安全数据支离破碎,而且通常不利于向企业明确传达网络风险的目标。

此外,在没有工具的情况下加倍检测和警报,以对风险的补救措施进行情境化、优先级排序和管理,实际上会使组织更容易受到破坏。

统一方法

检测漏洞只是整个漏洞风险管理计划的一小部分。

许多公司仍然以牺牲风险管理生命周期中其他地方的质量和效率为代价向该领域投入资源。

网络风险生命周期管理的综合方法可能始于漏洞识别,但并不止于此。

希望提升其计划水平的安全团队必须对网络风险生命周期采用统一、自动化的方法,并在每个阶段跟踪他们的进展。

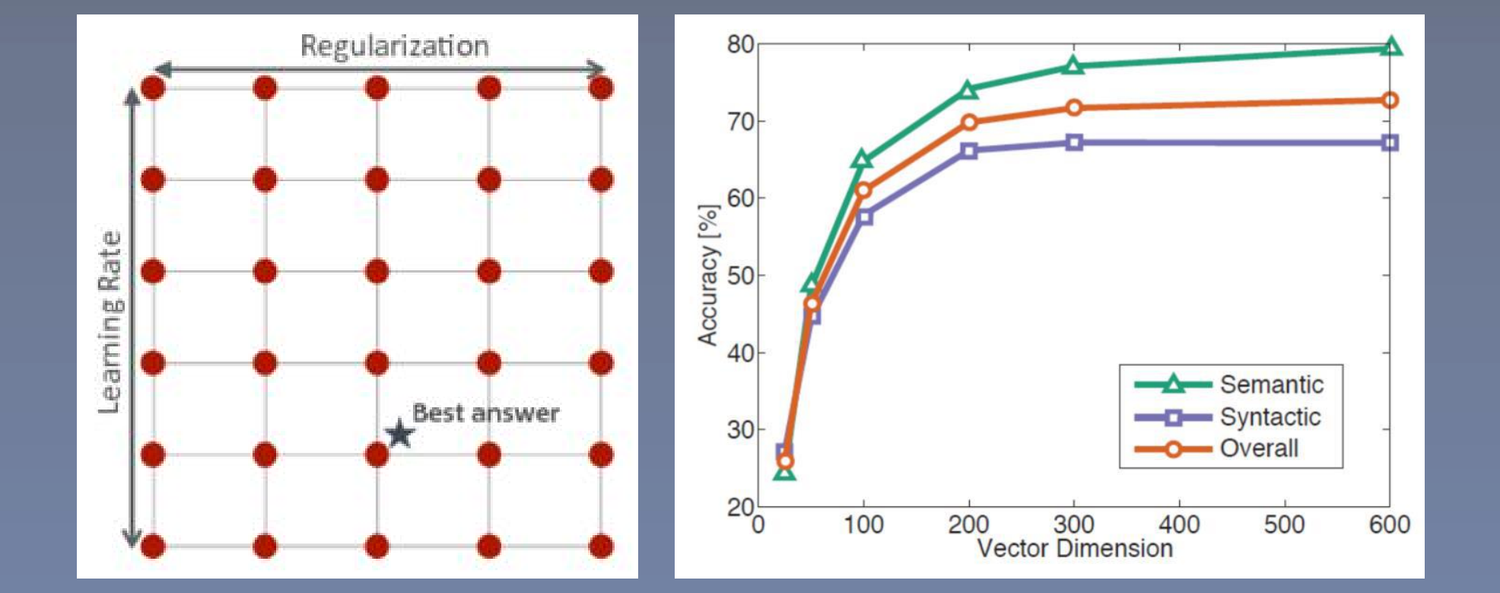

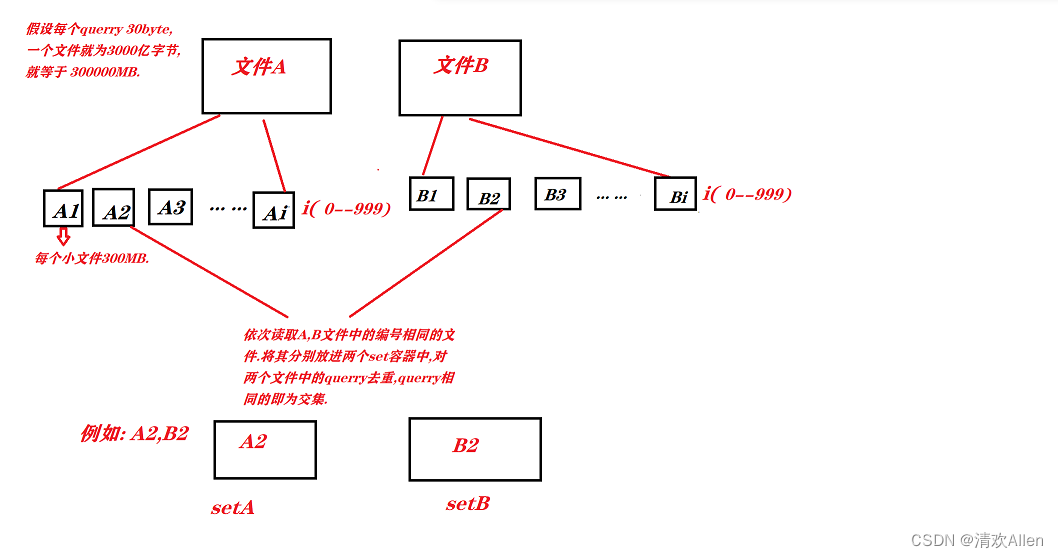

第 1 步:采用通用语言——数百种工具扫描软件的安全风险,但很少有工具为安全团队提供跨工具集成漏洞数据的方法。

如果没有这种集成,IT 团队就会遇到不同工具收集的信息之间的脱节,这会使理解和响应风险的能力变得复杂和缓慢。

为了克服这一挑战,团队必须想方设法创建一种供内部使用的标准“语言”,并将他们的资产和漏洞数据综合到一个共同的记录中。

自动化在这项工作中至关重要,因为它简化了统一来自扫描仪的信息的过程,而不会增加已经紧张的团队的工作量。

它识别冗余警报并整合相关信息,以便安全团队从单一事实来源开展工作。

第 2 步:业务环境中的层——在检测到漏洞时解决所有漏洞是不可能实现的,这不是降低组织整体风险的最佳途径。

所有的风险都是不平等的,安全团队不能这样对待它们。

与公司网站上的一个小安全漏洞相比,首席财务官的笔记本电脑被黑是一个更紧迫的风险。

尽管如此,许多安全工具在生成票证时并未考虑该上下文。他们进来并按时间顺序分配或忽略。这种方法会给组织带来重大问题。

企业必须考虑与更大的组织环境相关的特定漏洞意味着什么。团队应同时考虑统计和部落知识,以全面了解情况。统计知识,包括关于组织的可量化数据,揭示了最接近漏洞的团队成员以及他们已经存在的漏洞数量。

部落知识更进了一步,考虑了与安全不直接相关的业务优先级,这些业务优先级应该影响安全团队的方法。利用两者对于部门间沟通至关重要,因为它有助于指导更明智、更简化的响应。

成本也是一个因素,因为领导者必须根据更广泛的组织目标来选择行动计划。用财务或生产力相关术语解释解决特定漏洞的重要性,有助于企业领导者更全面地了解这些风险。

第 3 步:分配明确的所有权——不同扫描仪提供的信息量,加上缺乏清晰的资产库存和基础设施的复杂性,使得分配风险所有权具有挑战性。

将自动化应用于此任务可支持在有效利用时及时准确地分配所有权。现代漏洞风险管理工具依赖于清晰的攻击面资产清单和捕获的资产所有权信息,以将针对优先漏洞的补救措施分配给正确的所有者。

在自动化此过程时,安全团队应创建规则,根据漏洞的严重性、类型和估计的补救时间表来安排票证,并考虑给定的问题是需要立即关注还是可以等待定期修补窗口。

通过自动化支持及时性

在当今的商业环境中,投资于将漏洞数据纳入全面、易于理解的报告的工具是保护公司运营和最大限度减少风险的最佳方式。

当团队采用统一、自动化的方法来管理其组织攻击面的网络风险时,他们正在迈出重要的一步来提高效率、降低风险、最大限度地减少中断、提高可信度并支持明智的决策。

大多数违规行为是由于已知(但尚未解决)的漏洞造成的,这些漏洞在缺乏对业务优先级的统一理解的孤立、分层监控工具中丢失。这种方法提供数据但不提供洞察力。

强大的网络风险生命周期强调业务环境和通过提供对构成攻击面的资产和漏洞的整体可见性来确定风险优先级的能力。

它强调报告和沟通以及持续监控,而且至关重要的是,它以业务领导者可以理解的方式将风险背景化,从而激励他们采取行动。