2022-06-17 15:17

迈入“等保2.0时代”以后,我国对于等级保护的要求更为严格和具体。等级保护、风险评估和安全测评这三个词,也因此总是出现在人们的视野之中,还总是被混淆。那这三者究竟分别是什么呢?如何区分它们?它们之间有什么联系吗?今天带大家一起来了解一下。

等级保护

概念

信息安全等级保护是指对国家秘密信息、法人和其他组织和公民的专有信息以及公开信息和存储、传输、处理这些信息的信息系统分等级实行安全保护,对信息系统中使用的安全产品实行按等级管理,对信息系统中发生的信息安全事件进行等级响应、处置。

注意:这里所指的信息系统,是指由计算机及其相关、配套的设备和设施构成的,按照一定的应用目标和规则对信息进行存储、传输、处理的系统或者网络。信息则是指在信息系统中存储、传输、处理的数字化信息。

背景

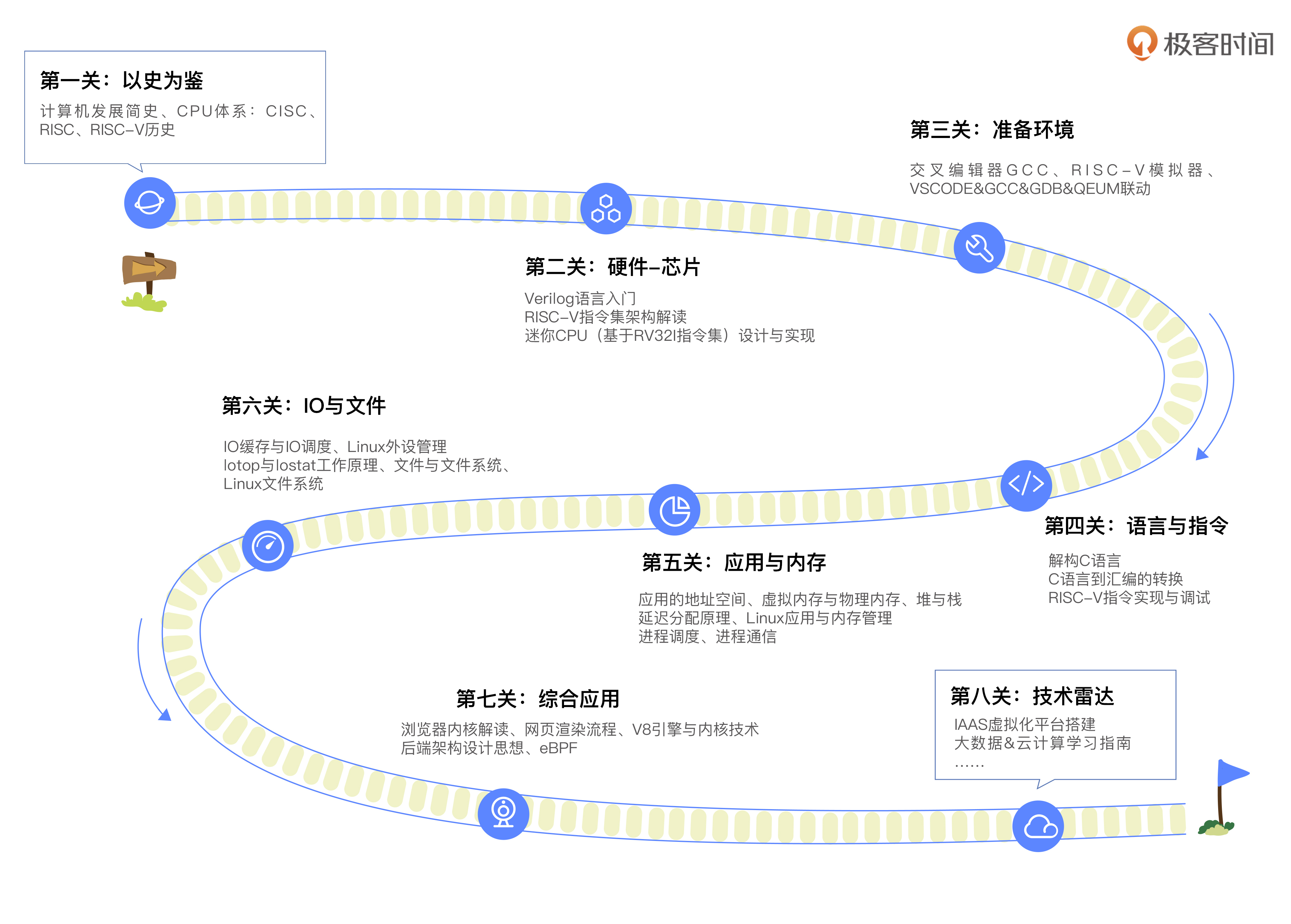

图|等级保护政策标准体系

1994年2月颁布的《中华人民共和国计算机信息系统安全保护条例》规定:计算机信息系统实行安全等级保护,安全等级的划分标准和安全等级保护的具体办法,由公安部会同有关部门制定。

1999年,公安部组织起草了《计算机信息系统安全保护等级划分准则》(GB 17859-1999),规定了计算机信息系统安全保护能力的五个等级,即第一级:用户自主保护级;第二级:系统审计保护级;第三级:安全标记保护级;第四级:结构化保护级;第五级:访问验证保护级。GB17859中的分级是一种技术的分级,即对系统客观上具备的安全保护技术能力等级的划分。

2002年7月18日,公安部在GB17859的基础上,又发布实施了五个GA新标准,分别是:GA/T 387-2002《计算机信息系统安全等级保护网络技术要求》、GA 388-2002 《计算机信息系统安全等级保护操作系统技术要求》、GA/T 389-2002《计算机信息系统安全等级保护数据库管理系统技术要求》、GA/T 390-2002《计算机信息系统安全等级保护通用技术要求》、GA 391-2002 《计算机信息系统安全等级保护管理要求》。这些标准是我国计算机信息系统安全保护等级系列标准的一部分。

2004年,在《关于信息安全等级保护工作的实施意见的通知》(简称66号文)中,信息和信息系统的安全保护等级被划分为五级,即第一级:自主保护级;第二级:指导保护级;第三级:监督保护级;第四级:强制保护级;第五级:专控保护级。特别强调的是,66号文中的分级主要是从信息和信息系统的业务重要性及遭受破坏后的影响出发的,是系统从应用需求出发必须纳入的安全业务等级,而不是GB17859中定义的系统已具备的安全技术等级。

风险评估

概念

信息安全风险评估是参照风险评估标准和管理规范,对信息系统的资产价值、潜在威胁、薄弱环节、已采取的防护措施等进行分析,判断安全事件发生的概率以及可能造成的损失,提出风险管理措施的过程。

背景

风险评估不是一个新概念,金融、电子商务等许多领域都有风险及风险评估需求的存在。当风险评估应用于IT领域时,就是对信息安全的风险评估。国内这几年对信息安全风险评估的研究进展较快,具体的评估方法也在不断改进。风险评估也从早期简单的漏洞扫描、人工审计、渗透性测试这种类型的纯技术操作,逐渐过渡到目前普遍采用BS7799、OCTAVE、NIST SP800-26、NIST SP800-30、AS/NZS4360、SSE-CMM等方法,充分体现以资产为出发点、以威胁为触发、以技术/管理/运行等方面存在的脆弱性为诱因的信息安全风险评估综合方法及操作模型。

2004年,国务院信息化工作办公室组织完成了《信息安全风险评估指南》及《信息安全风险管理指南》标准草案的制定,并在其中规定了信息安全风险评估的工作流程、评估内容、评估方法和风险判断准则,这对规范我国信息安全风险评估的做法具有很好的指导意义。

系统安全测评

概念

由具备检验技术能力和政府授权资格的权威机构,依据国家标准、行业标准、地方标准或相关技术规范,按照严格程序对信息系统的安全保障能力进行的科学公正的综合测试评估活动,以帮助系统运行单位分析系统当前的安全运行状况、查找存在的安全问题,并提供安全改进建议,从而最大程度地降低系统的安全风险。

注意:认证则是对测评活动是否符合标准化要求和质量管理要求所作的确认,认证以标准和测评的结果作为依据。

背景

我国的系统认证虽然起步较早,但由于认证周期、建设差异等多方面的原因,目前的系统认证数量还非常少。在我国,中国信息安全产品测评认证中心(简称CNITSEC)是较早并较有影响力的开展有关系统安全测评认证的机构。

国家认监委等8部委联合下发的《关于建立国家信息安全产品认证认可体系的通知》(简称57号文)明确规定,对信息安全产品进行“统一标准、技术规范与合格评定程序;统一认证目录;统一认证标志;统一收费标准”的“四统一”的认证要求。在国家认监委对信息系统的安全认证相关具体意见尚未出台前,多数情况下,系统安全测评的结果可直接作为主管部门对系统安全认可的依据。

等级保护、风险评估、系统测评的联系和区别

等级保护是指导我国信息安全保障体系建设的一项基础管理制度。

风险评估、系统测评则是在等级保护制度下,对信息及信息系统安全性进行评价的两种特定的、有所区分但又有所联系的不同研究、分析方法。

从这个意义上讲,等级保护要高于风险评估和系统测评。

等级保护和风险评估如何区别?

等级保护的前提是对系统定级,系统定级根据系统信息的机密性、完整性、可用性等三大性来确定,即是明确各种信息类型-确定每种信息类型的安全类别-确定系统的安全类别三个步骤进行系统最终的定级。

等级保护中的系统分类分级的思想和风险评估中对信息资产的重要性分级基本一致,不同的是:等级保护的级别是从系统的业务需求或CIA特性出发,定义系统应具备的安全保障业务等级,而风险评估中最终风险的等级则是综合考虑了信息的重要性、系统现有安全控制措施的有效性及运行现状后的综合评估结果,也就是说,在风险评估中,CIA价值高的信息资产不一定风险等级就高。

等级保护其实就是帮助用户分析、评定信息系统的等级,以便在后期的工作中根据不同的等级进行不同级别的安全防护;而风险评估则是帮助用户了解目前的安全现状,以便在后期进行整体的安全规划与建设。我们可以用风险评估这种手段检查等保的落实和执行情况,将风险评估的结果作为实施等级保护等级安全建设的出发点和参考。

注:在信息安全等级保护工作中,根据信息系统的机密性(Confidentiality)、完整性(Integrity)、可用性(Availability)来划分信息系统的安全等级,三个性质简称CIA。

看完今天的科普之后,相信大家对等级保护、风险评估和系统测评都有了一些基本的了解。2022年,各项法律政策越来越完善,定期开展安全检测和风险评估已经成为了国家对相关行业的基本要求,在等级保护制度之下,做好风险评估和系统测评工作,落实网络安全审查要求、建立健全网络安全监测预警和信息共享机制是每个行业企业和网络安全厂商应尽的责任,了解相关的知识,也可以帮助我们更好的为关键信息基础设施的安全保护工作贡献力量。

![[ICLR 2023] Token Merging: Your ViT But Faster](https://img-blog.csdnimg.cn/1dba025b8cc84d88aa8ec8541d7f4582.png#pic_center)

![[晕事]今天做了件晕事7](https://img-blog.csdnimg.cn/7d50591aee264c3dbad4bb335e5fb88e.png#pic_center)