2022年8月18日,“首届全国商用密码应用优秀案例”评选结果重磅揭晓,炼石网络与陕西移动联合打造的“面向重要数据与个人信息保护的商用密码解决方案”,凭借创新性及技术优势,从102个案例中脱颖而出、成功入选,并被收录至《全国商用密码应用优秀案例汇编》。

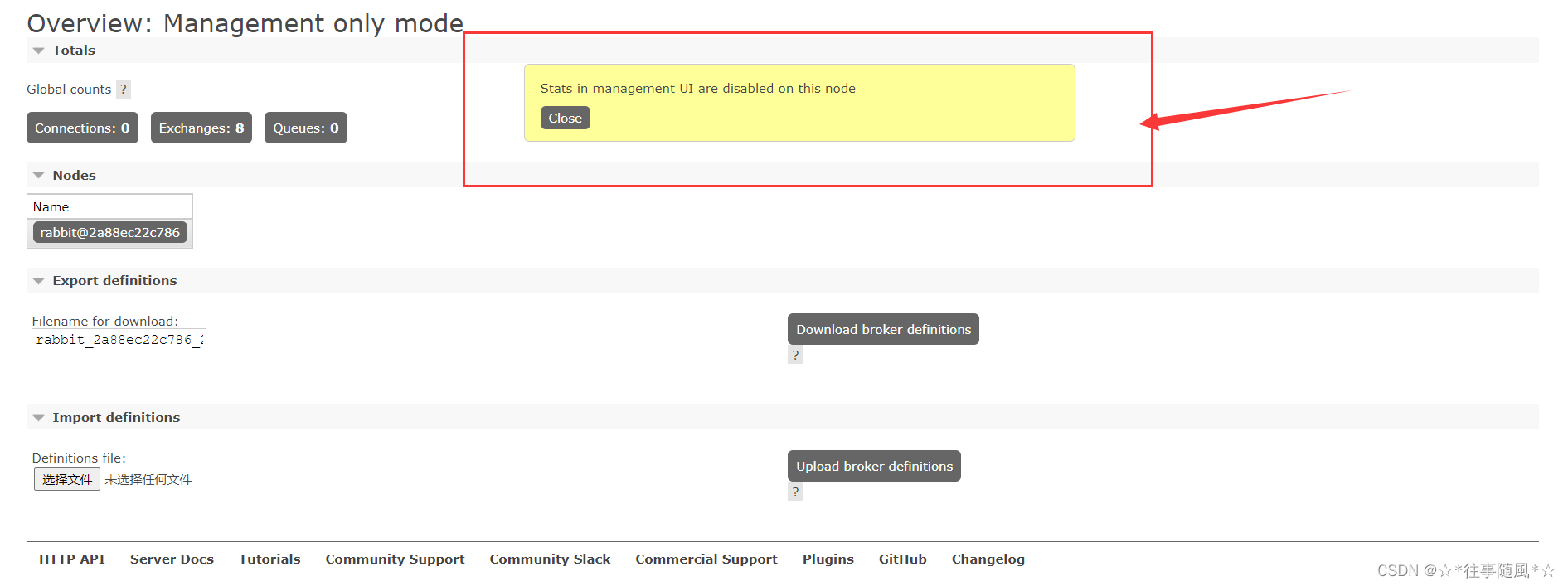

“首届全国商用密码应用优秀案例”获奖证书

“首届全国商用密码应用优秀案例”评选由工业和信息化部密码应用研究中心(以下简称“中心”)发起,涵盖工业互联网、车联网、电子政务、信息通信等重点行业领域,经过以中国工程院院士冯登国为组长、以密码行业产、学、研、政等领域专家评审组的评议,最终选出15项优秀案例。同时,中心汇总、编制发布《全国商用密码应用优秀案例汇编》,旨在为商用密码厂商、商用密码检测机构及广大信息系统运营者的建设应用提供思路,助力商用密码产业高质量发展。

本方案基于免改造商用密码技术,具备交付快、兼容广、防护全、管控准、性能高等独特优势,可极大助力电信行业国密应用,在适配复杂应用架构的同时,构建密码安全一体化、精准管控业务流向的数据防护体系。方案把密码能力内建于电信业务系统中,巧妙地支持了电信运营商业务支撑系统敏感数据保护、与外围系统数据同步共享、大数据量表全量加密等场景。锚定重要数据和个人信息的字段免改造加密和去标识化保护,极大增强了电信运营商客户对核心数据资产的控制权。

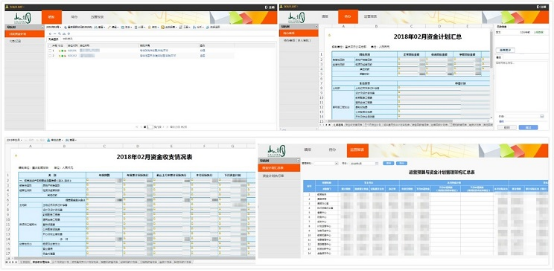

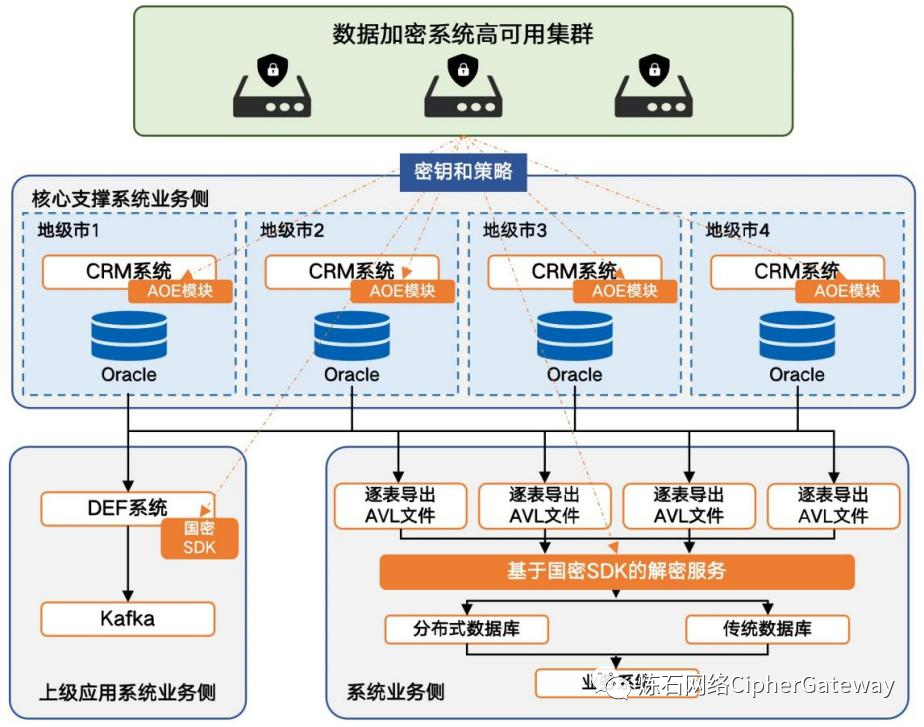

面向重要数据与个人信息保护的商用密码解决方案

实战与合规驱动电信商密体系建设

面向十四五,我国数字经济正加速迈向全面扩展期,各行业数字化转型已是大势所趋。而电信运营商作为国内基础通信网络的提供者,业务支撑系统掌握海量的用户身份信息、位置信息、消费账单、通信使用状况、手机终端型号等数据。这些数据因其蕴含的重要价值成为网络攻击的重点对象。因此,重要数据和个人信息的安全保护不仅是电信运营商的建设刚需,更是重要的社会责任。

而商用密码作为保障网络与信息安全的核心技术和基础支撑,是安全的第一道防线,发挥保底作用。《密码法》《数据安全法》《个人信息保护法》《电信和互联网用户个人信息保护规定》等法律政策均要求采用商用密码等措施保障数据安全。为满足实战和合规要求,运营商亟需为应用系统叠加密码能力,构建安全可控的密码支撑体系,提升网络和数据安全保障水平。

电信行业面临商用密码防护新挑战

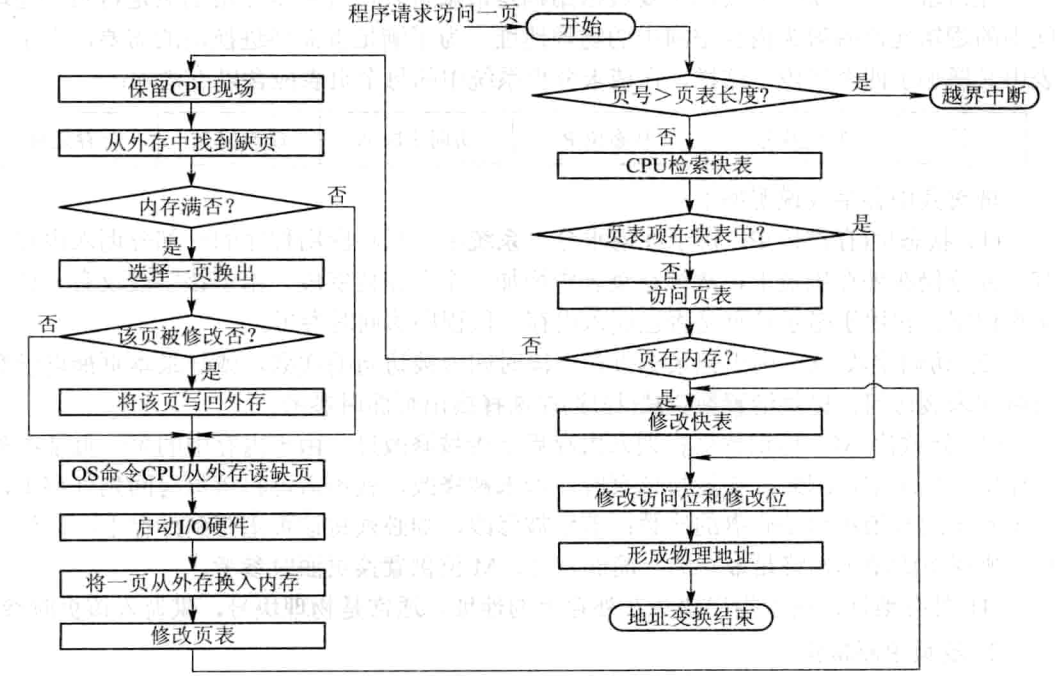

通过梳理运营商业务和数据流转过程可见,核心业务支撑系统、CRM系统、分析系统等应用层承载了主要数据共享,是通过商用密码技术提升数据安全防护水平的关键抓手。然而,在构建商用密码支撑体系的同时,由于应用系统缺失内建数据安全能力,总部与分支机构实现跨区、跨部门数据共享,成倍放大数据管理复杂度,非法访问和处理带来了保密性和完整性方面的巨大风险;对已建应用系统,进行开发改造以增强密码能力,将面临“存量业务风险高、老旧系统改造难、新应用成本负担重”的难题。运营商需要采用一种“应用免改造”增强数据安全的方式,保障全生命周期下数据依法有序自由安全流动。

炼石打造电信商用密码应用新模式

针对电信运营商的实际需求和防护难点,炼石结合国家法律法规及电信行业监管要求,以“数据”为中心,以“电信业务应用”为抓手,基于免开发改造应用的密码技术、高性能国产密码和去标识化技术,形成高覆盖的数据控制点,横向覆盖营销与服务、业务开发与运营、资源与基础功能以及合作伙伴关系管理等应用,纵向叠加发现识别、加密、去标识化、检测/响应、审计追溯等安全能力,实现集中式管控、分布式保护。方案可在不影响电信运营商业务的前提下敏捷实施上线,实现敏感字段的有效保护。

业务支撑系统作为运营商核心系统,业务交错、数据量大、交流密集,包含众多敏感个人信息,且与外部多层级系统紧密联系。因此,炼石方案侧重以商用密码技术为基础,针对重点场景补足和增强密码能力,保障电信业务安全。

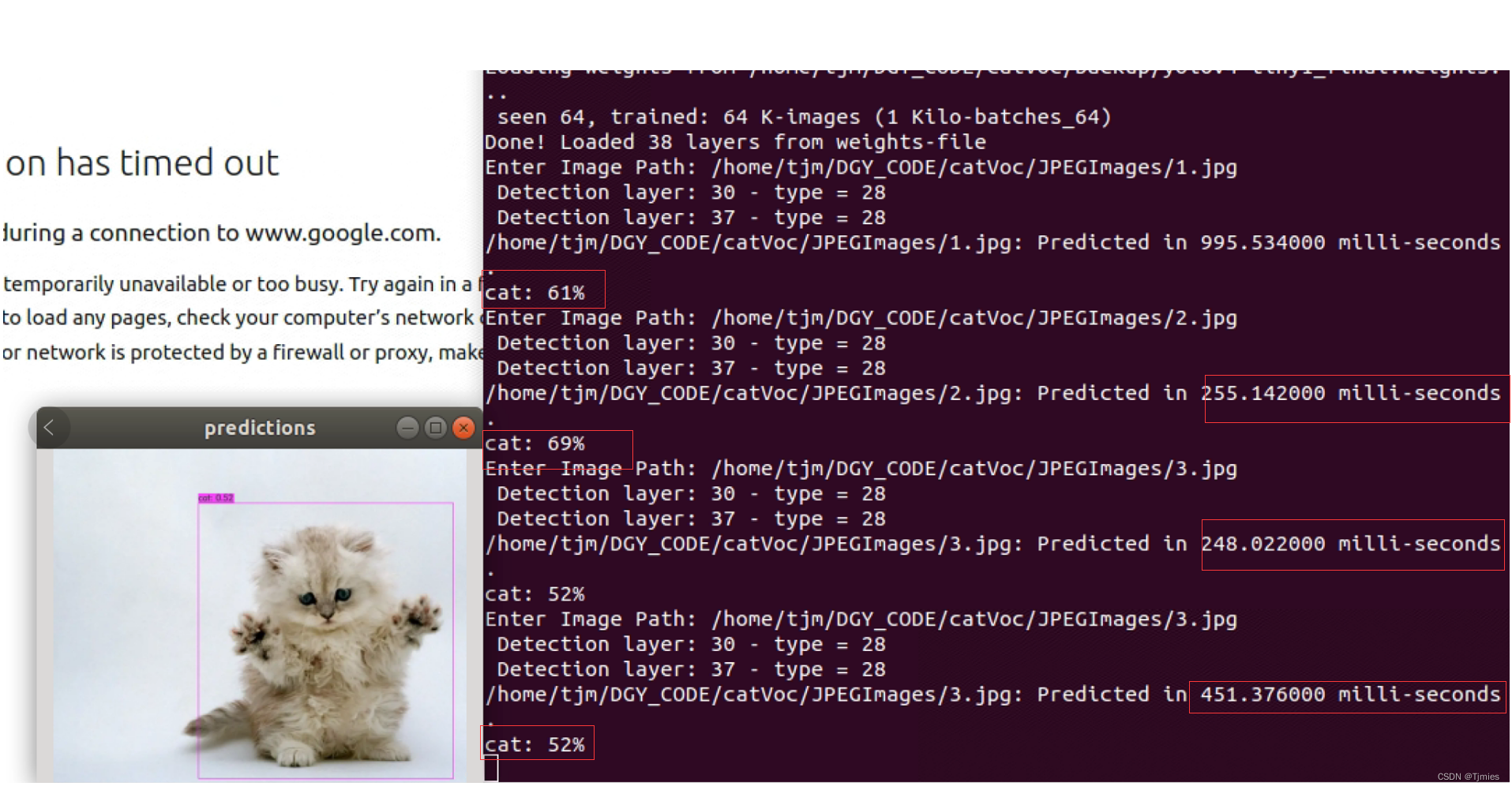

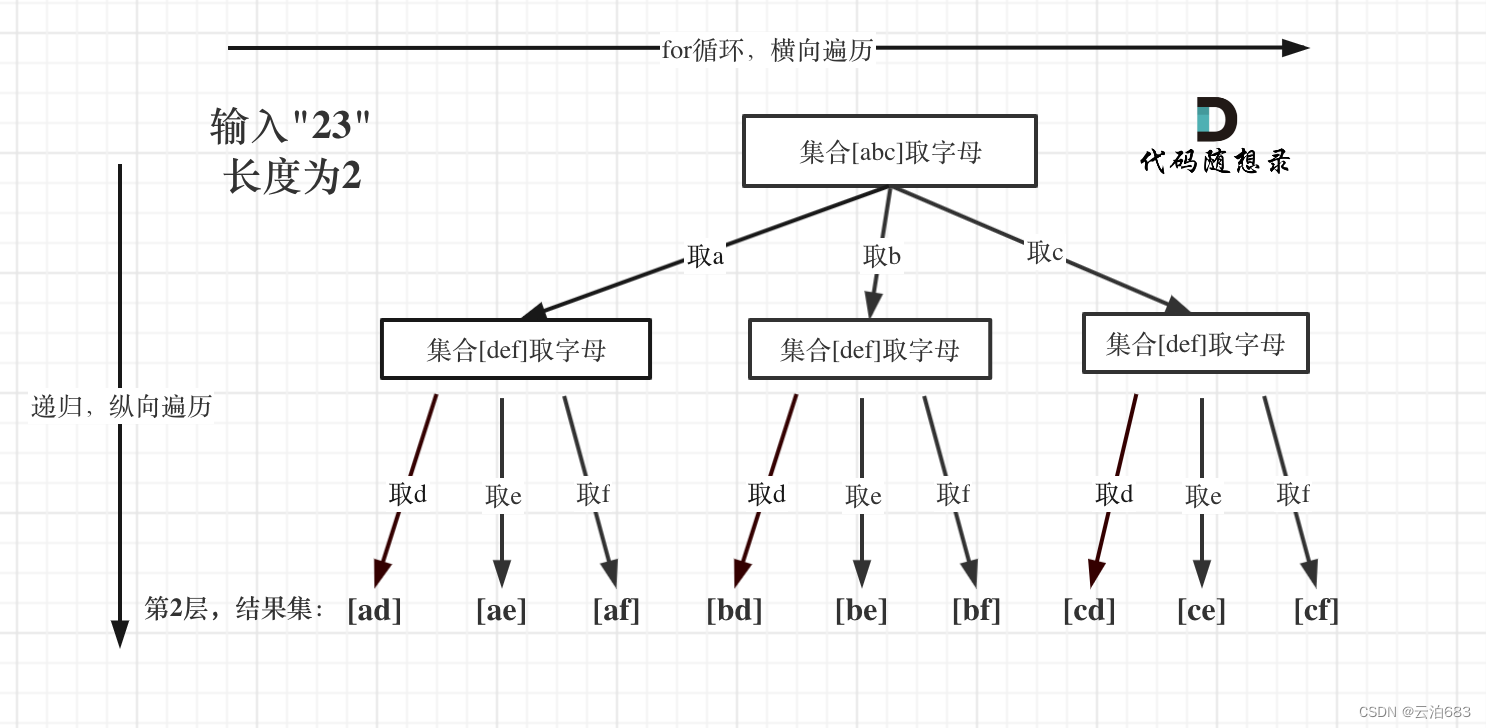

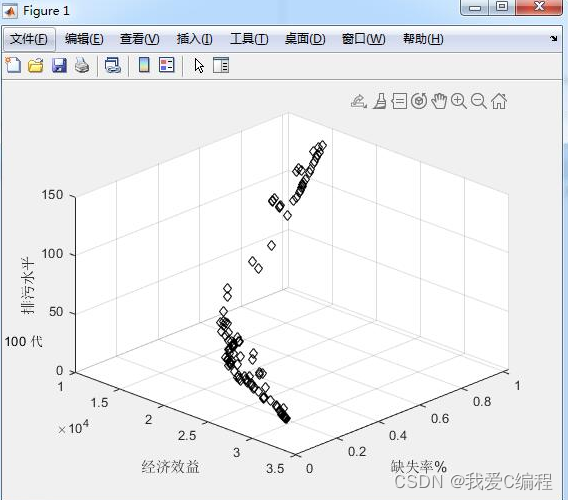

技术架构图

01 敏感数据免改造应用加密

电信业务支撑系统积累了海量的敏感个人信息和重要数据,在系统存储层、应用层、数据分发、访问控制、上云等环节均存在数据泄露威胁。炼石方案通过免改造商用密码技术,将数据安全模块(AOE模块)以插件形式置入应用,可在不改造系统的情况下,针对数百个应用服务节点中的数十个字段进行策略设置,实现敏感字段的细粒度保护,并融合数据脱敏、密钥管理和策略管理等功能,提升电信系统数据安全防护能力。

02 各层级应用数据同步解密

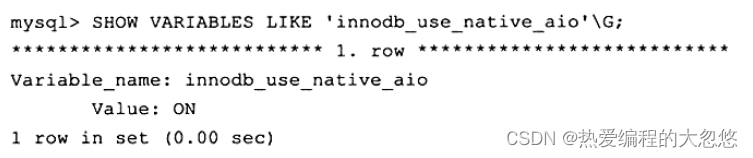

电信运营商业务支撑系统包含多个层级,如一级系统支撑总部全网业务管理和业务运营,二级系统保障各省公司省内业务管理和业务运营。因此,该系统具有传输数据量大、实时性要求高、密文无法共享、存在传输风险等特点。炼石方案聚焦承载上报各省数据功能的DEF系统,通过集成高性能国密SDK,支持国密SM系列算法,实现在单CPU上国密SM4加解密速度突破140Gbps,单CPU加密10亿条手机号仅耗时20秒(即 5000 万条/秒),保障加解密不影响业务系统运行效率;同时按需加解密的实现,也可有效缓解外部人员“拖库”攻击,内部人员越权访问。

03 数据高性能交互解密处理

电信运营商大量数据会传输到各级分析系统中,为保障后续数据使用正常,需要在传输过程中对数据解密处理。经过国密改造后的分析系统,解密程序采用多线程多任务处理方式,达到半小时解密几亿乃至几十亿条海量数据,实现高性能解密处理;同时还具备解密过程不改变原有业务流程、支持AVL文件类型、高可用、可配置等优势。

04 大数据量表全量加密处理

对数据库中现有历史明文数据进行全量加密处理,必然会影响业务支撑系统的正常运行,如何将系统的割接影响降到最小,需考虑大数据量表全量加密。炼石方案解耦运营商系统使用的各类数据库品牌及版本,如Oracle、SQL Server、MySQL、人大金仓、达梦等数据库,以及JAVA、.Net、PHP、C等语言;同时,支持多并发、多线程数据加密,适用于单表数亿条级别的数据加密、历史数据全量加密分批操作等,实现系统影响最小化。

此次,免改造密码应用案例入选“首届全国商用密码应用优秀案例”,既是业界专家对炼石的高度认可,也是对商用密码和免改造数据安全领域的技术创新和实践效果的肯定。未来,炼石将围绕“免改造数据安全技术”持续创新,叠加数据发现识别、事前事中事后保护能力,并扩充数据治理和数评合规等工具链,构建以数据为中心的安全体系,让数据共享更安全、更有价值。