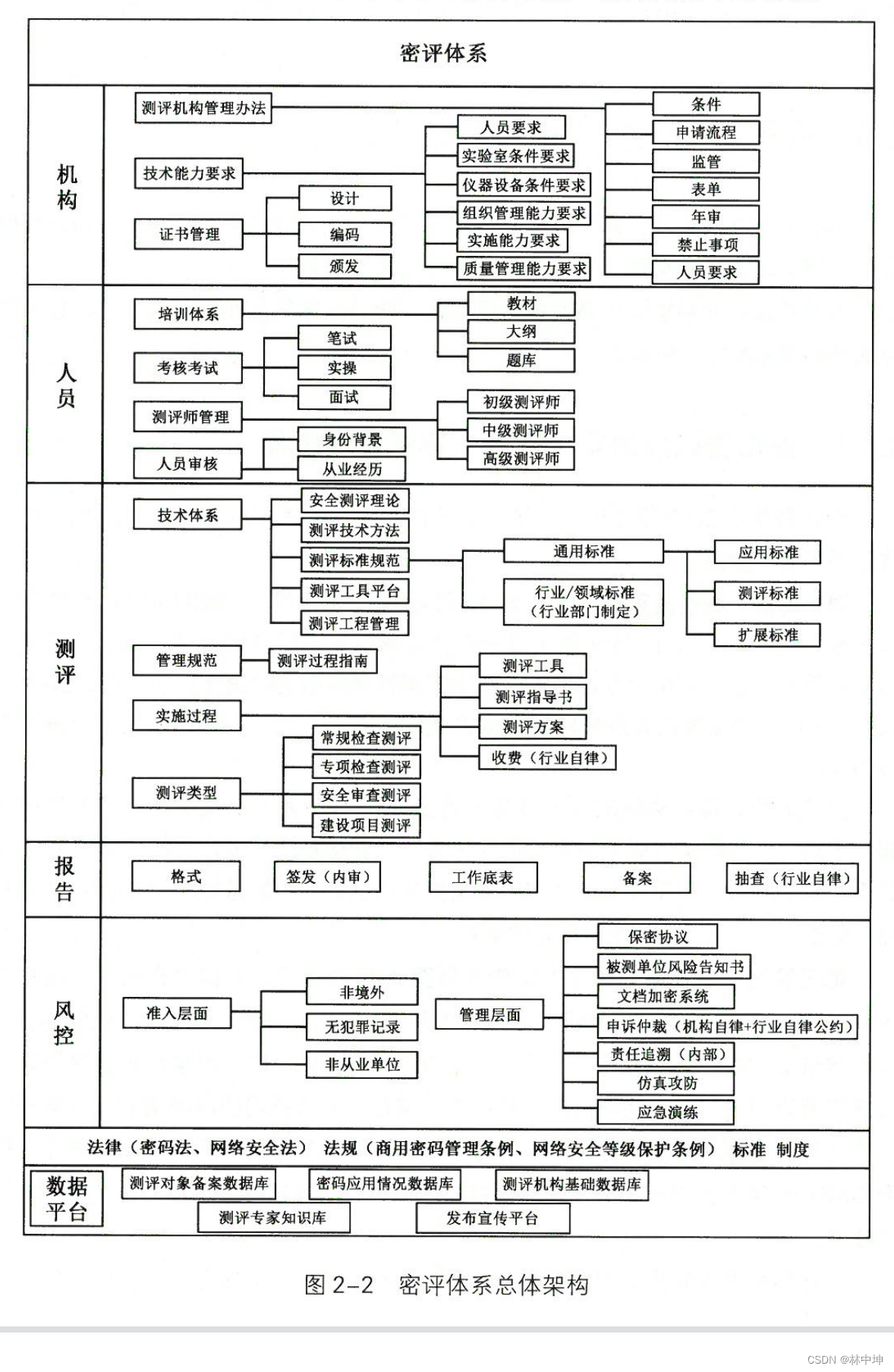

商用密码应用安全性评估体系发展历程

第一阶段:制度奠基期(2007年11月至2016年8月)

第二阶段:再次集结期(2016年9月至2017年4月)

第三阶段:体系建设期(2017年5月至2017年9月)

第四阶段∶密评试点开展期(2017年10 月至今)

- 2019年上半年对第一批密评试点做了评审总结,对参与试点的 27家机构进行能力再评审,择优选出16家扩大试点,对另11家机构给予6个月能力提升整改期。2019年10月,开始启动第二批密评试点工作。

商用密码应用安全性评估的主要内容

1.评估依据和基本原则

- 密评工作应当遵循国家法律法规及相关标准。测评机构开展评估应当遵循商用密码管理政策和GM/T 0054-2018《信息系统密码应用基本要求》《信息系统密码测评要求(试行)》等相关密码标准和指导性文件的要求,遵循独立、客观、公正的原则。

2.评估的主要内容

商用密码应用合规性评估

- 商用密码应用合规性评估是指判定信息系统使用的密码算法、密码协议、密钥管理是否符合法律法规的规定和密码相关国家标准、行业标准的有关要求,使用的密码产品和密码服务是否经过国家密码管理部门核准或由具备资格的机构认证合格。

商用密码应用正确性评估

- 商用密码应用正确性评估是指判定密码算法、密码协议、密钥管理、密码产品和服务使用是否正确,即系统中采用的标准密码算法、协议和密钥管理机制是否按照相应的密码国家和行业标准进行正确的设计和实现,自定义密码协议、密钥管理机制的设计和实现是否正确,安全性是否满足要求,密码保障系统建设或改造过程中密码产品和服务的部署和应用是否正确。

商用密码应用有效性评估

- 商用密码应用有效性评估是指判定信息系统中实现的密码保障系统是否在信息系统运行过程中发挥了实际效用,是否满足了信息系统的安全需求,是否切实解决了信息系统面临的安全问题。

商用密码应用安全性评估政策法规和规范性文件

《商用密码应用安全性评估管理办法(试行)》

《商用密码应用安全性

测评机构

管理办法(试行)》

《商用密码应用安全性

测评机构能力评审

实施细则(试行)》

商用密码应用安全性评估各方职责

测评机构和测评人员的职责

- 测评机构是商用密码应用安全性评估的承担单位,应当按照有关法律法规和标准要求科学、公正地开展评估。

- 测评机构完成商用密码应用安全性评估工作后,应在 30个工作日内将评估结果报国家密码管理部门备案

-

测评人员应当通过国家密码管理部门(或其授权的机构)组织的考核,遵守国家有关法律法规,按照相关标准,为用户提供安全、客观、公正的评估服务,保证评估的质量和效果。

网络与信息系统责任单位的职责

系统规划阶段

- 制定商用密码应用建设方案,组织专家或委托具有相关资质的测评机构进行评估。

系统建设完成后

- 委托具有相关资质的测评机构进行商用密码应用安全性评估,评估结果作为项目建设验收的必备材料,评估通过后,方可投入运行

系统投入运行后

- 委托具有相关资质的测评机构定期开展商用密码应用安全性评估。未通过评估的,网络与信息系统责任单位应当按要求进行整改并重新组织评估。其中,关键信息基础设施、网络安全等级保护第三级及以上信息系统每年至少评估一次。

系统发生密码相关重大安全事件、重大调整或特殊紧急情况时

- 组织具有相关资质的测评机构开展商用密码应用安全性评估,并依据评估结果进行应急处置,采取必要的安全防范措施。

完成规划、建设、运行和应急评估后

- 30个工作日内将评估结果报主管部门及所在地区(部门)的密码管理部门备案(部委建设直管的系统及其延伸系统,商用密码应用安全性评估结果报部委密码管理部门备案)

密码管理部门的职责

- 指导、监督和检查全国的商用密码应用安全性评估工作

- 组织对测评机构工作开展情况进行监督检查,检查内容主要包括两方面∶对测评机构出具的评估结果的客观、公允和真实性进行评判;对测评机构开展评估工作的客观、规范和独立性进行检查。

- 定期或不定期地对本地区、本部门重要领域网络与信息系统商用密码应用安全性评估工作落实情况进行检查,检查的主要内容包括∶是否在规划、建设、运行阶段按照要求开展商用密码应用安全性评估,评估后问题整改情况,评估结果有效性情况等

![[Platforimio] LVGL +TFT_eSPI实现触摸功能](https://img-blog.csdnimg.cn/818c9d07e01d43e3a2150e2f3de37df2.png)

![[MLIR] CodeGen Pipeline总结](https://img-blog.csdnimg.cn/img_convert/92185c37e19c27a9f89f70af3c32a0b2.png)