什么是NFT

NFT是Non-Fungible Token(非同质化代币)的缩写。 NFT是“Non-Fungible Token”的缩写,即非同质化代币。不同于FT(Fungible Token,同质化代币),每一个NFT都是独一无二且不可相互替代的。但是与FT相同,NFT的发行也依赖于底层的区块链技术。NFT相关内容由其创作者创作完成后,其相关信息将会被保存到对应的区块链上,即完成NFT上链。得益于区块链技术可以为每个NFT加盖时间戳并赋予其独特标签的特性,每个NFT都可以永久存储在区块链上且不能被任意篡改。而NFT的收藏价值也正来源于前述独特性和稀缺性,依托区块链技术,NFT的购买者可以获得对于该NFT及其底层内容拥有“所有权”的特定证明。几乎所有艺术作品(如图片、视频、相片、歌曲等)都可以通过区块链技术被打造为NFT作品并记录于区块链之上,这对于进一步鼓励数字艺术创作、保护知识产权具有一定积极意义。

国内NFT发展历史

- 2021年6月23日,支付宝在“蚂蚁链粉丝粒”小程序上发布了敦煌飞天和九色鹿两款付款码NFT限量皮肤,该两款皮肤由支付宝和敦煌美术研究所联合发售,全球限量发行16,000个,均具有唯一的NFT编码。用户在付款购买后,即可在支付宝APP中使用有别于普通付款页面的独一无二的主题付款页面。该两款皮肤一经发售及引发抢购潮,在闲鱼上的挂牌价最高达到百余万元(原价人民币9.9元)。(现为“鲸探”)

- 2021年8月,腾讯正式上线NFT作品发售平台“幻核”。最初定位为NFT作品发售平台,后来随着国内相关政策和法律法规的出台和调整,“幻核”于2022年3月将平台内所有NFT相关字样调整为“数字藏品”。(现已关闭)

2021年3月12日,这幅《Everydays: The First 5000 Days》NFT作品在世界著名艺术品拍卖行之一佳士得(Christie’s)以6900万美元(约4.4亿元人民币)的落槌价拍出。

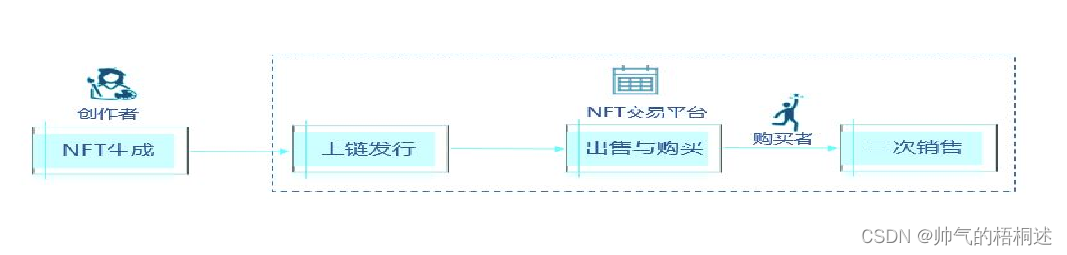

NFT交易流程介绍

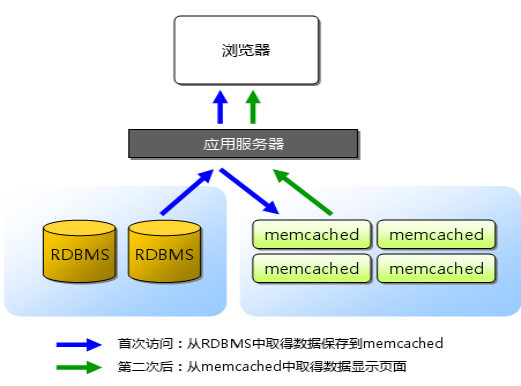

NFT交易大多基于NFT交易平台进行,在国外,NFT大多依托于以太坊等公有链进行交易;而在国内,NFT主要依托于联盟链(如蚂蚁区块链和腾讯区块链)进行交易。其主要交易流程如下图所示:

总体而言,NFT的底层艺术作品由其创作者创作完成后,创作者本人可以自行或授权NFT交易平台通过技术手段完成上链工作,在区块链上生成NFT并获得记录元数据的区块链存储凭证。

NFT上链后,便可在NFT交易平台中进行交易,消费者可在NFT交易平台上浏览挑选心仪的NFT并支付以完成购买。消费者购买NFT后,部分NFT交易平台还支持NFT的二次销售(即NFT购买者可在购买NFT后通过平台再次发起出售)。

NFT交易平台相关监管要求及风险

尽管现阶段我国对于NFT尚未出台法律法规来对其交易进行监管和约束,但中国互联网金融协会、中国银行业协会、中国证券业协会于2022年4月联合发布了《关于防范NFT相关金融风险的倡议》,认为NFT作为一项区块链技术创新应用,在丰富数字经济模式、促进文创产业发展等方面显现出一定的潜在价值,但同时也存在炒作、洗钱、非法金融活动等风险隐患。倡议中中明确要求坚决遏制NFT金融化证券化倾向,不为NFT交易提供集中交易(集中竞价、电子撮合、匿名交易、做市商等)、持续挂牌交易、标准化合约交易等服务,变相违规设立交易场所。国家支持NFT收藏,但明令严禁NFT金融化。

区块链信息服务相关监管要求

NFT作为依托于区块链技术发展的新兴产业,发行方需将NFT完成上链以赋予NFT作品独特性并便于后续交易。根据《区块链信息服务管理规定》,向社会公众提供区块链信息服务的主体是区块链信息服务提供者,其应当通过国家互联网信息办公室区块链信息服务备案管理系统履行备案手续;区块链信息服务提供者开发上线新产品、新应用、新功能的,应当按照有关规定报国家和省、自治区、直辖市互联网信息办公室进行安全评估。NFT交易平台如依托于自主开发的区块链进行交易,可能被认为区块链信息服务提供者,进而需要按照上述规定完成备案及安全评估。

互联网信息服务相关监管要求

NFT交易平台在业务经营过程中,可能会涉及经营互联网信息服务以及为交易双方提供交易平台,根据《中华人民共和国电信条例》《互联网信息服务管理办法》等相关规定,可能需要申请取得《增值电信业务经营许可证》。

NFT交易平台在向用户提供服务的过程中也可能会应用算法推荐技术向用户提供互联网信息服务,根据《互联网信息服务算法推荐管理规定》,算法推荐服务提供者应加强信息安全管理,建立健全数据安全和个人信息保护、反电信网络诈骗、安全评估监测等管理制度和技术措施,制定并公开算法推荐服务相关规则。同时,如果NFT交易平台被认定为是“具有舆论属性或者社会动员能力的算法推荐服务提供者”,还需要通过互联网信息服务算法备案系统履行备案手续。

个人信息保护相关监管要求

NFT交易平台在处理交易的过程中会相应收集用户个人信息,“幻核”“鲸探”等交易平台还要求用户在购买NFT产品前需完成个人实名认证。根据《中华人民共和国个人信息保护法》等相关法律法规的规定,NFT交易平台处理个人信息应当遵循合法、正当、必要和诚信原则,收集个人信息也应当限于实现处理目的的最小范围,不得过度收集个人信息,同时应当以显著方式、清晰易懂的语言真实、准确、完整地向用户履行告知义务。此外,NFT交易平台涉及处理敏感个人信息的,还应就处理敏感个人信息取得用户的单独同意。

网络安全保护相关监管要求

NFT交易平台作为网络运营者,需满足国家对于网络安全保护相关监管要求。根据《中华人民共和国网络安全法》《信息安全等级保护管理办法》等相关法律法规的规定,我国实行网络安全等级保护制度,网络运营者应当按照网络安全等级保护制度的要求相应履行安全保护义务,包括制定内部安全管理制度,采取防范计算机病毒和网络攻击、网络侵入等危害网络安全行为的技术措施,采取监测、记录网络运行状态、网络安全事件的技术措施并留存相关网络日志,采取数据分类、重要数据备份和加密等措施等,保障网络免受干扰、破坏或者未经授权的访问,防止网络数据泄露或者被窃取、篡改。同时,新建第二级以上信息系统的,应当在投入运行后30日内由其运营、使用单位到所在地设区的市级以上公安机关办理备案手续。

网络出版服务经营相关监管要求

根据《网络出版服务管理规定》,网络出版服务是指通过信息网络向公众提供网络出版物,包括提供与已出版的图书、报纸、期刊、音像制品、电子出版物等内容相一致的数字化作品。NFT交易平台发售NFT作品可能被认定为属于通过信息网络从事网络出版服务,根据相关法律规定,需要经过出版行政主管部门批准取得《网络出版服务许可证》。

消费者权益保护相关监管要求

NFT交易平台如果面向普通消费者,那么作为消费者的交易平台,在进行交易的过程中需注意对消费者合法权益的保护。《关于防范NFT相关金融风险的倡议》中明确要求,相关主体应真实、准确、完整披露NFT产品信息,保障消费者的知情权、选择权及公平交易权。《中华人民共和国消费者权益保护法》中亦有规定,消费者通过网络交易平台购买商品或者接受服务,其合法权益受到损害的,可以向销售者或者服务者要求赔偿;网络交易平台提供者不能提供销售者或者服务者的真实名称、地址和有效联系方式的,消费者也可以向网络交易平台提供者要求赔偿。

金融领域相关监管要求

《关于防范NFT相关金融风险的倡议》中明确了要坚决遏制NFT金融化证券化倾向,从严防范非法金融活动风险,不变相发行交易金融产品。虽然国内的NFT交易平台目前大部分都会将NFT定义为“数字藏品”,以避免使其被认定为虚拟货币。但考虑到NFT与虚拟货币在底层技术上有一定同质性,这类“数字藏品”可能被主管机关认定为带有一定金融属性。因此NFT交易平台在进行相关交易时,可以考虑从发行数量、功能场景等角度避免使NFT具有虚拟货币的相关属性,并考虑避免使用NFT来完成支付购买任何商品或服务。

结语

目前,我国对于NFT行业的规则制定和管理尚不明朗,未来一段时间可能会有新的法律法规随着该行业的发展不断出台和完善。从技术角度来看,NFT作为区块链技术的具体应用,其发展确实对于尊重和鼓励数字作品创新、保护知识产权等具有重要意义,同时也为艺术藏品爱好者们提供了一个很好的交流和交易平台。但考虑到区块链技术的特点,加之其与艺术品、商品、金融产品和加密货币等多种产物均有相关特性和紧密关联,在该领域的监管法律法规的订立无疑是非常复杂的。未来NFT行业及相关政策监管将会如何发展,让我们共同拭目以待。

![【PWN刷题__ret2text】[BJDCTF 2020]babystack](https://img-blog.csdnimg.cn/1ab107b013584c0c973b5251a57fb9f0.png)