目录

一、防火墙的IPSEC VPN

二、DSVPN

一、防火墙的IPSEC VPN

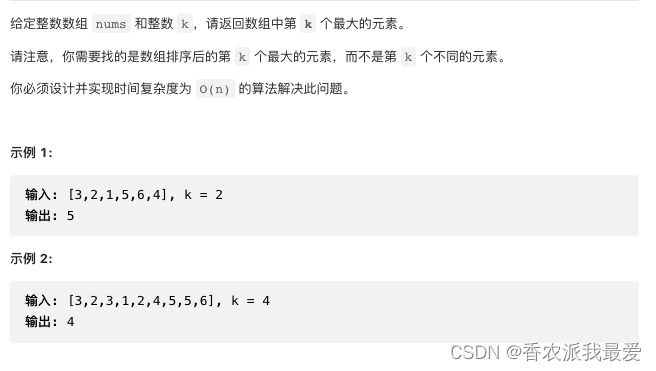

总体拓扑如下:实现PC间的加密通信。

FW1的配置:划分接口配置地址。

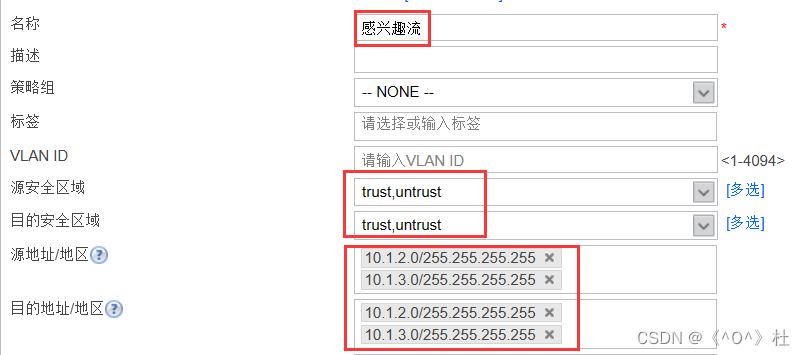

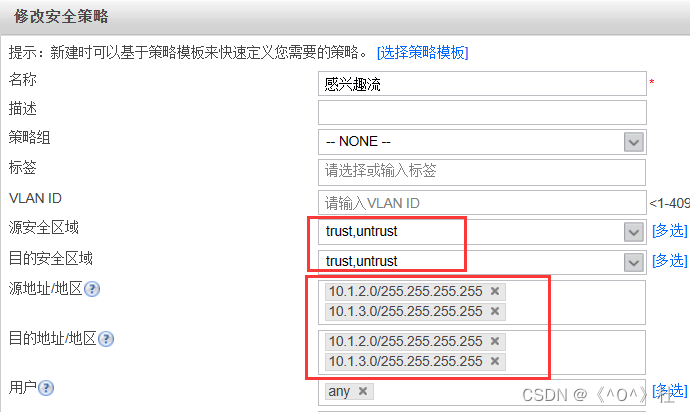

定义感兴趣流:

注:什么是感兴趣流?答:感兴趣流是VPN的术语,说的是需要进行保护的流量,也就是说需要进入VPN隧道的流量。 在某些情况下,通过IPsec隧道加密的数据,其源和目的地址为多个不同的网段,此时在配置IPsec感兴趣流时就需要对感兴趣流进行分组。

写策略:将加密的数据放过。

ipsec配置:

FW2配置:与FW1基本相同。

ipsec配置:

安全策略:定义感兴趣流。

定义加密的数据进行传递所需的策略:

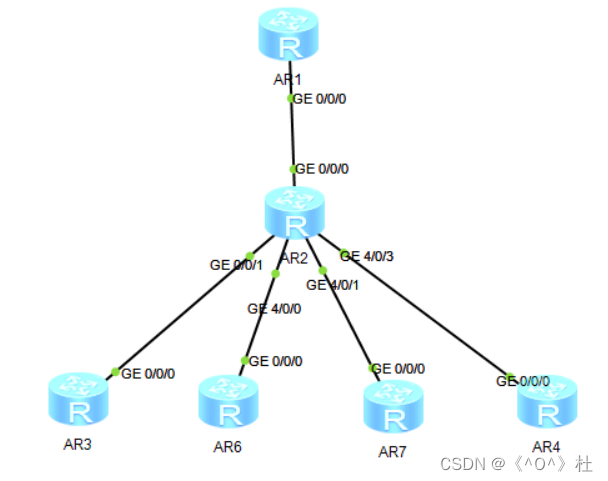

二、DSVPN

总体拓扑如下,R2为ISP,R1为服务器,R3467为客户端。

ISP配置每个接口的地址:

客户端配置接口地址,隧道口地址,环回地址:

IPSec配置,在服务器R1上进行:

服务器配置:

ipsec proposal 1

encapsulation-mode transport 修改模式为传输模式

transform ah-esp

ike proposal 1

ike peer 1 v1

pre-shared-key simple 123

ike-proposal 1

ipsec profile 1

ike-peer 1

proposal 1

搭建隧道:

interface Tunnel0/0/0

ip address 172.16.1.1 255.255.255.0

tunnel-protocol gre p2mp

source GigabitEthernet0/0/0

gre key 100

ospf network-type p2mp

ipsec profile 1

nhrp redirect 重定向

nhrp shortcut

nhrp entry multicast dynamic 作为中心

nhrp network-id 123

宣告:

ospf 1 router-id 1.1.1.1

area 0.0.0.0

network 10.1.1.1 0.0.0.0

network 172.16.1.0 0.0.0.255

静态路由设置:

ip route-static 0.0.0.0 0.0.0.0 100.1.12.2

注:要求R6作为R3的备,即R3为主。R4为R7的主。

客户端进行的配置:

ike proposal 1 调用

#

ike peer 1 v1

pre-shared-key simple 123

ike-proposal 1

#

ipsec profile 1

ike-peer 1

proposal 1

创建隧道:

interface Tunnel0/0/0

ip address 172.16.1.3 255.255.255.0

tunnel-protocol gre p2mp

source GigabitEthernet0/0/0

gre key 100

ospf network-type p2mp

ospf dr-priority 0

ipsec profile 1

nhrp redirect

nhrp shortcut

nhrp entry multicast dynamic

nhrp network-id 123

nhrp entry 172.16.1.1 100.1.12.1 register 向中心注册,172开头为主隧道地址,100开头地址为主公网口地址。

宣告:

ospf 1 router-id 3.3.3.3

area 0.0.0.0

network 10.3.3.3 0.0.0.0

network 172.16.1.0 0.0.0.255

静态路由设置:

ip route-static 0.0.0.0 0.0.0.0 100.1.23.2

注:客户端配置基本相同,需要关注的是在进行注册时填写正确的主隧道地址和主公网地址。

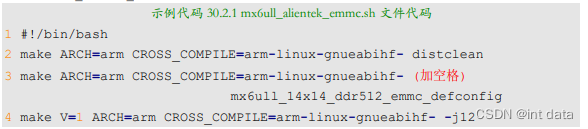

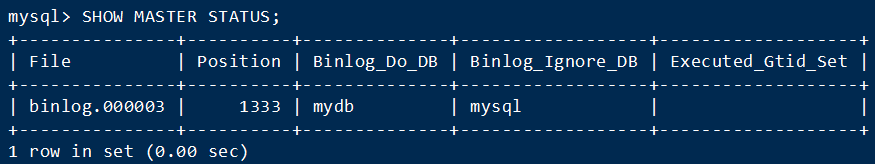

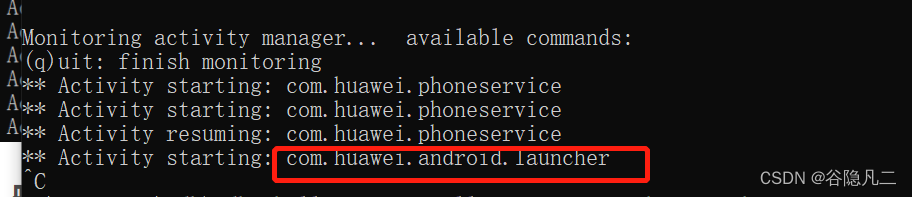

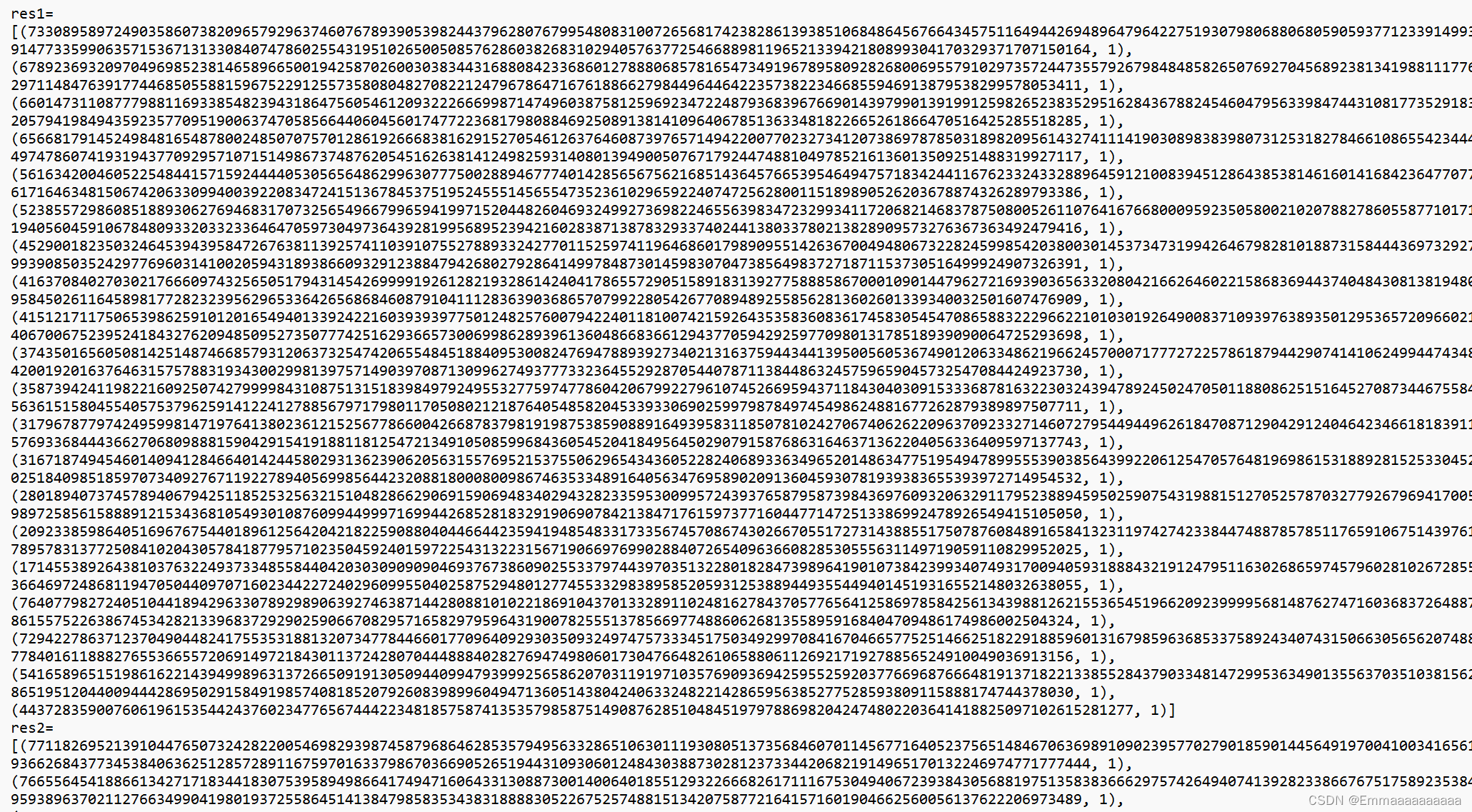

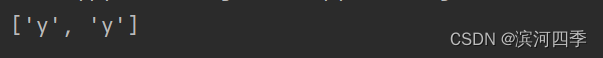

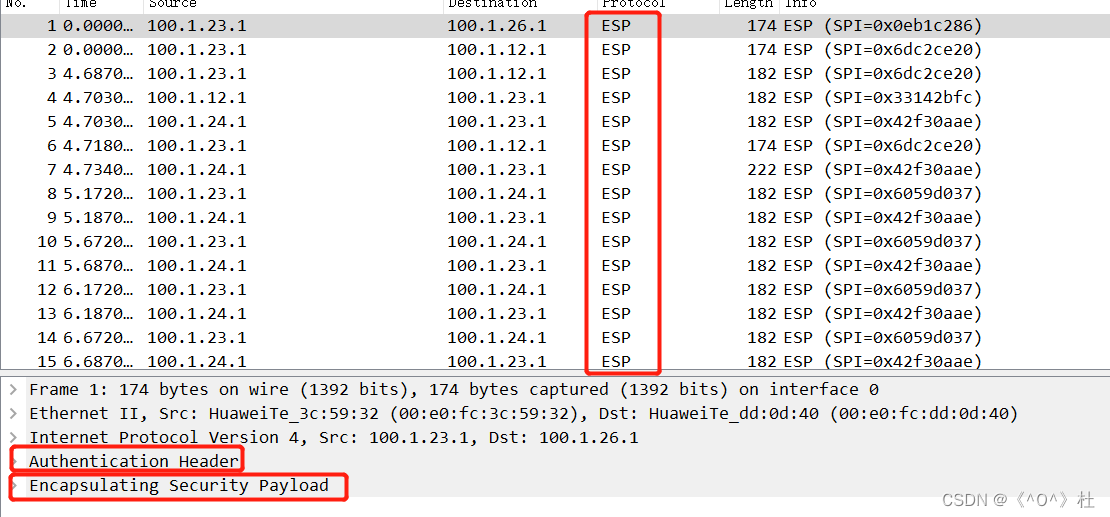

完成数据的加密后,通过抓包可以看出:

上述实验主要进行有关VPN的介绍及如何使用VPN实现数据的加密传输,确保通信的安全性。