一、什么是反弹shell?

反弹shell(Reverse Shell)是一种常用于网络攻击中的技术,其目的是让攻击者通过远程控制程序获取被攻击计算机的权限。反弹shell技术通常是通过在受害者计算机上运行一个程序(称为“后门”),将计算机的控制权传递给攻击者。攻击者可以使用该程序在远程计算机上执行命令并访问其文件系统、网络接口等资源。

在反弹shell攻击中,攻击者通常首先在受害者计算机上安装一个后门程序,然后使用一个包含恶意代码的文件或链接来欺骗用户打开该文件或链接。一旦用户打开了文件或链接,后门程序就会在后台运行,并将计算机的控制权传递给攻击者。

反弹shell技术的危害非常大,因为攻击者可以利用该技术在远程计算机上执行任意命令,获取敏感信息,甚至控制整个网络。因此,对于防范反弹shell攻击,企业应该采取一系列措施,如加强网络安全防御,限制用户权限,定期更新补丁等。

二、为什么要反弹shell?

反弹shell技术通常是被黑客或攻击者使用的,其目的是获取远程计算机的权限,以便执行恶意操作或窃取敏感数据。攻击者通常使用反弹shell技术进行以下操作:

-

远程控制:反弹shell技术允许攻击者在远程计算机上执行任意命令,从而控制受害者的计算机。攻击者可以在受害者计算机上执行各种操作,如下载、安装和运行恶意软件、删除、修改或复制文件等。

-

隐藏攻击:使用反弹shell技术可以让攻击者在攻击过程中尽可能地不被发现。攻击者可以在远程计算机上执行命令,并将结果发送回攻击者的计算机,这使得攻击者可以隐藏自己的存在并继续攻击。

-

窃取数据:反弹shell技术允许攻击者访问受害者计算机上的文件和目录,从而窃取敏感数据,如登录凭据、客户数据、银行账户信息等。

需要注意的是,反弹shell技术也可以用于安全测试和网络管理。例如,在网络管理中,系统管理员可能会使用反弹shell技术远程访问计算机以执行维护任务,但这必须是在经过授权和合法的情况下进行的。

三、反弹shell实验

环境:两台CentOS7服务器

攻击端 hacker:172.16.10.2

受害端 victim:172.16.11.2

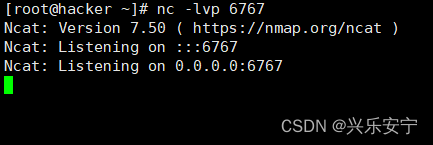

1.攻击端监听一个端口:

yum -y install nc

nc -lvp 6767