运行一下,是一个贪吃蛇游戏

先玩一玩,蛇的移动速度太快了,玩不了

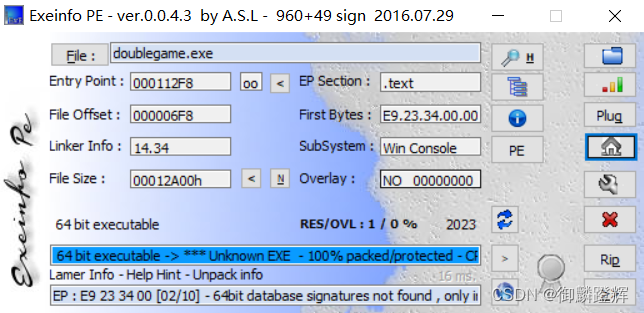

查壳

64位文件,无壳

进入IDA分析

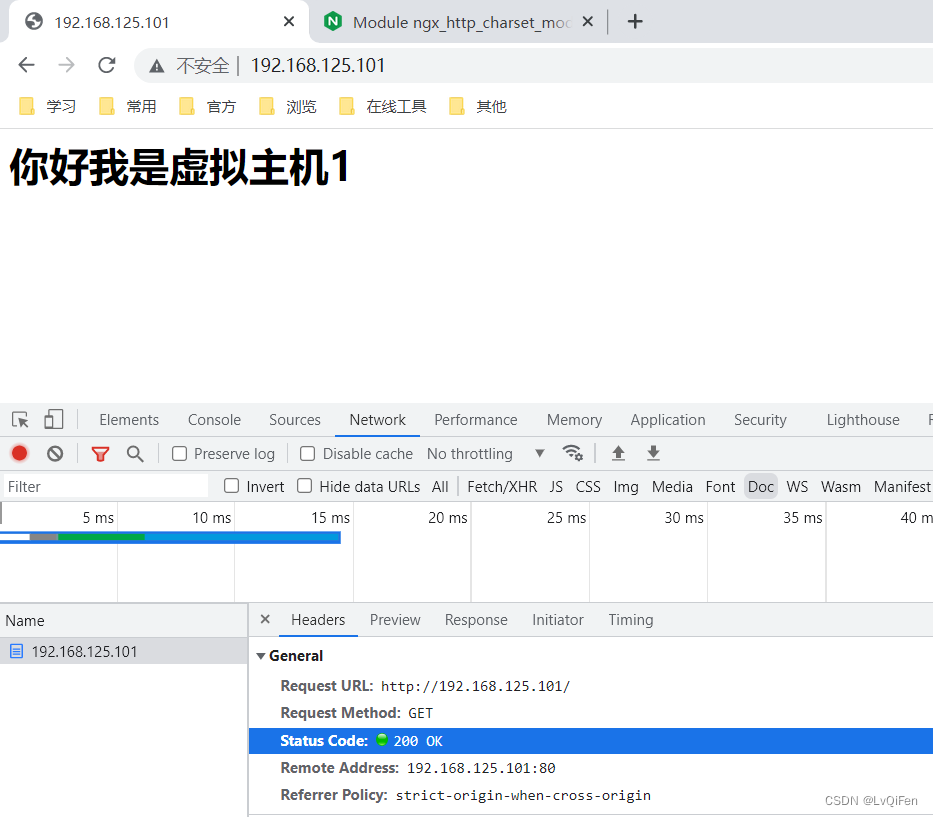

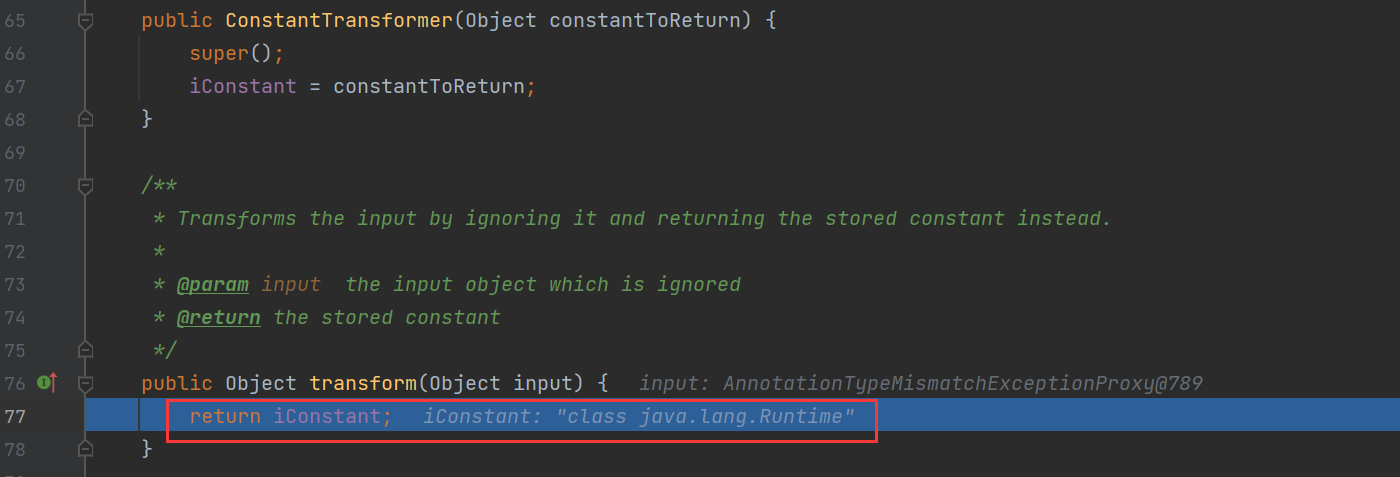

发现这个EXE文件是开了程序基址随机化,就是每次用IDA打开指令的地址不一样

我们要想使用x64dbg和IDA的时候,地址是一样的,就需要关闭随机化

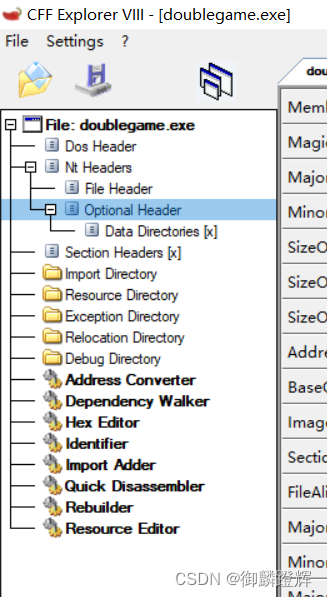

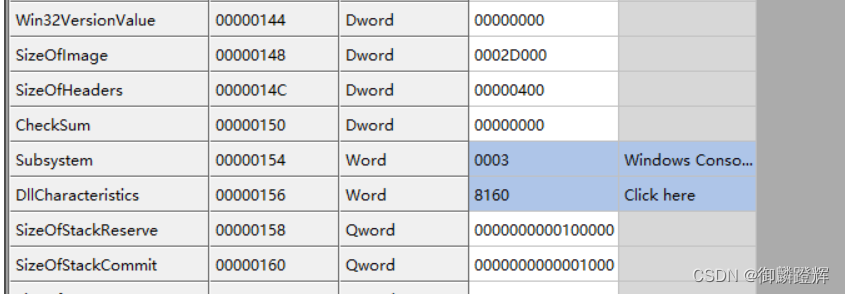

使用工具:CFF Explorer

Option Header

DllCharacteristics点击Click here

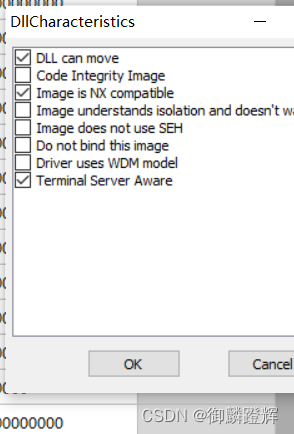

将DLL can move的对勾去掉

点击OK

点击Save

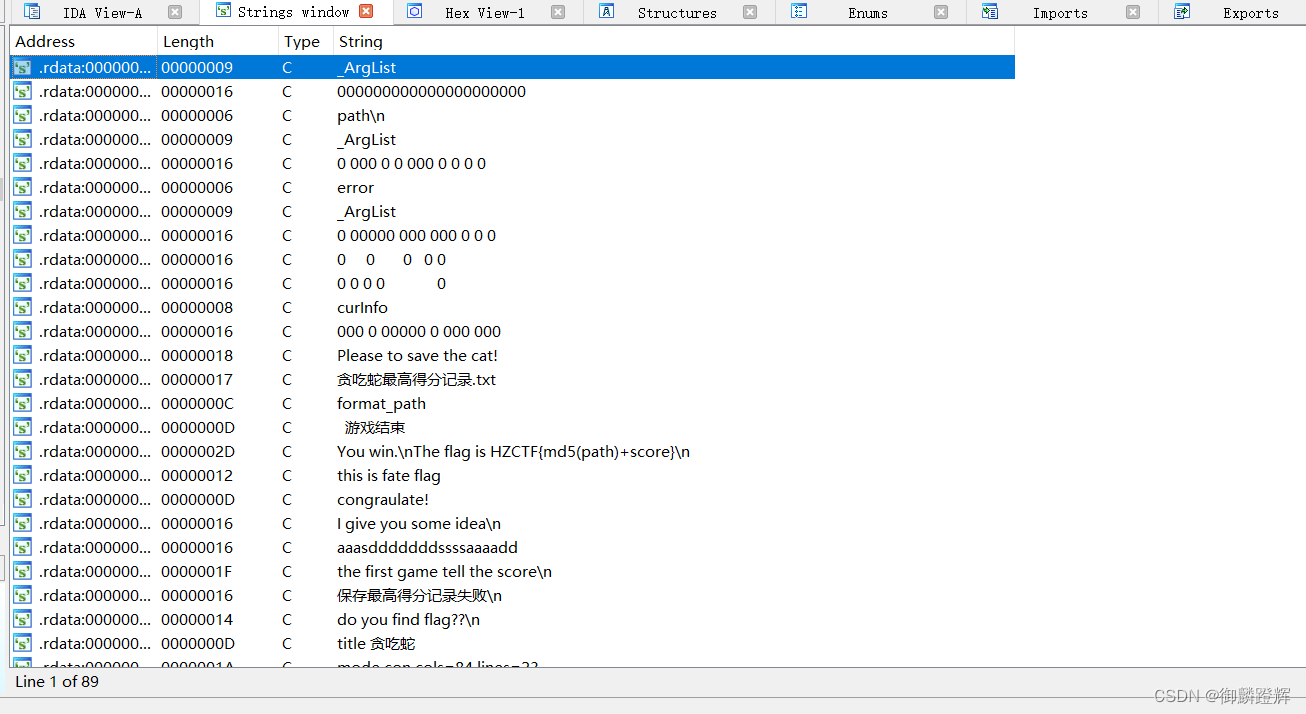

打开字符串窗口

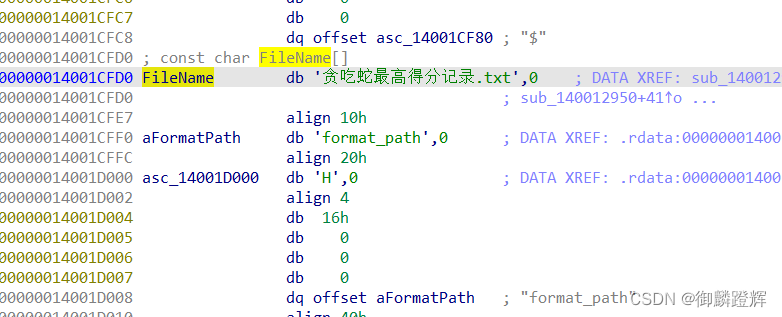

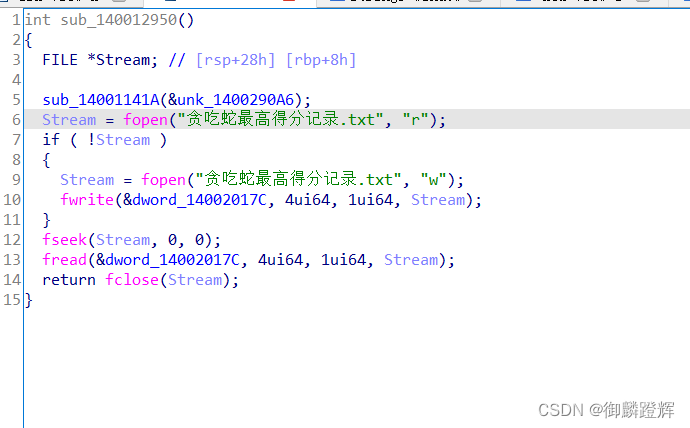

跟进

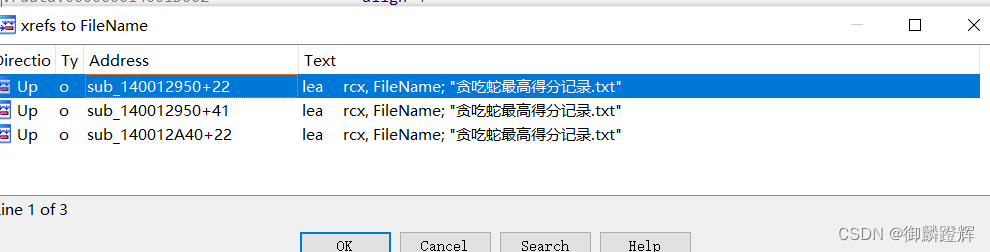

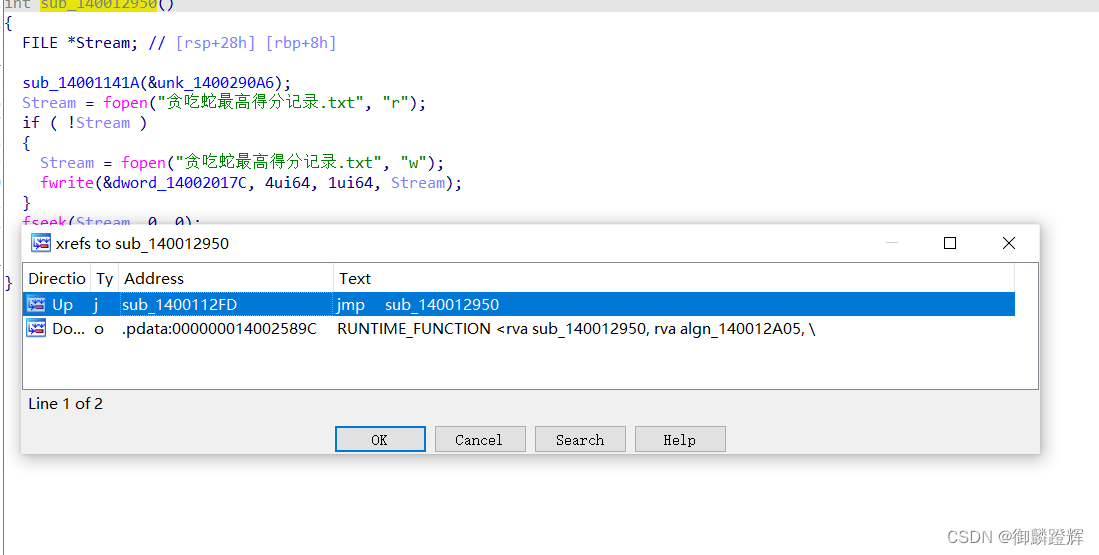

交叉引用

然后将光标放在函数名,交叉引用

然后将光标放在函数名,交叉引用

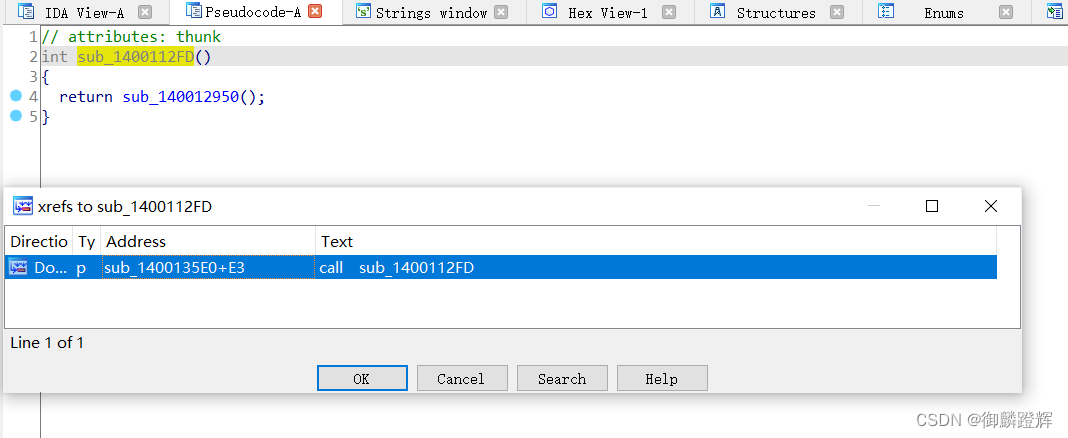

继续查看函数的交叉引用

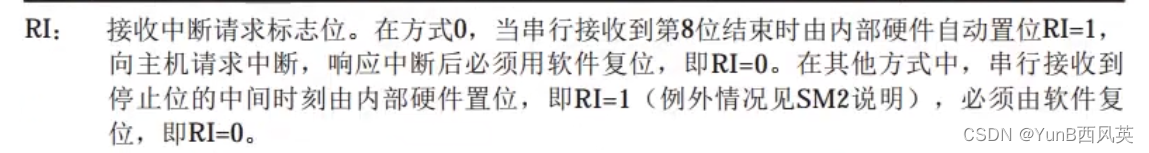

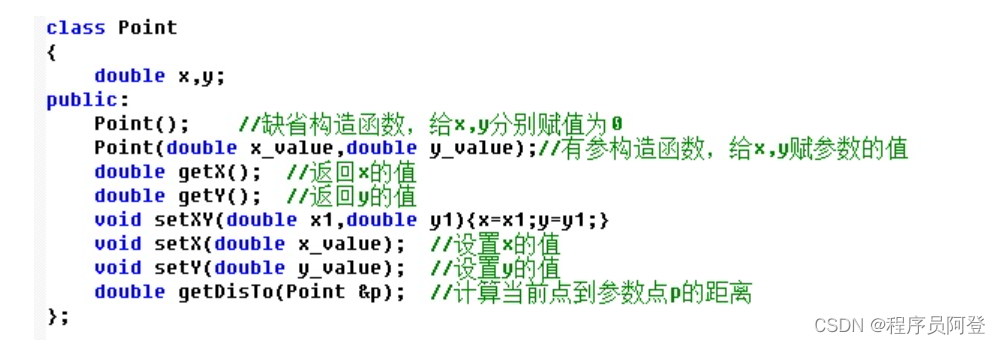

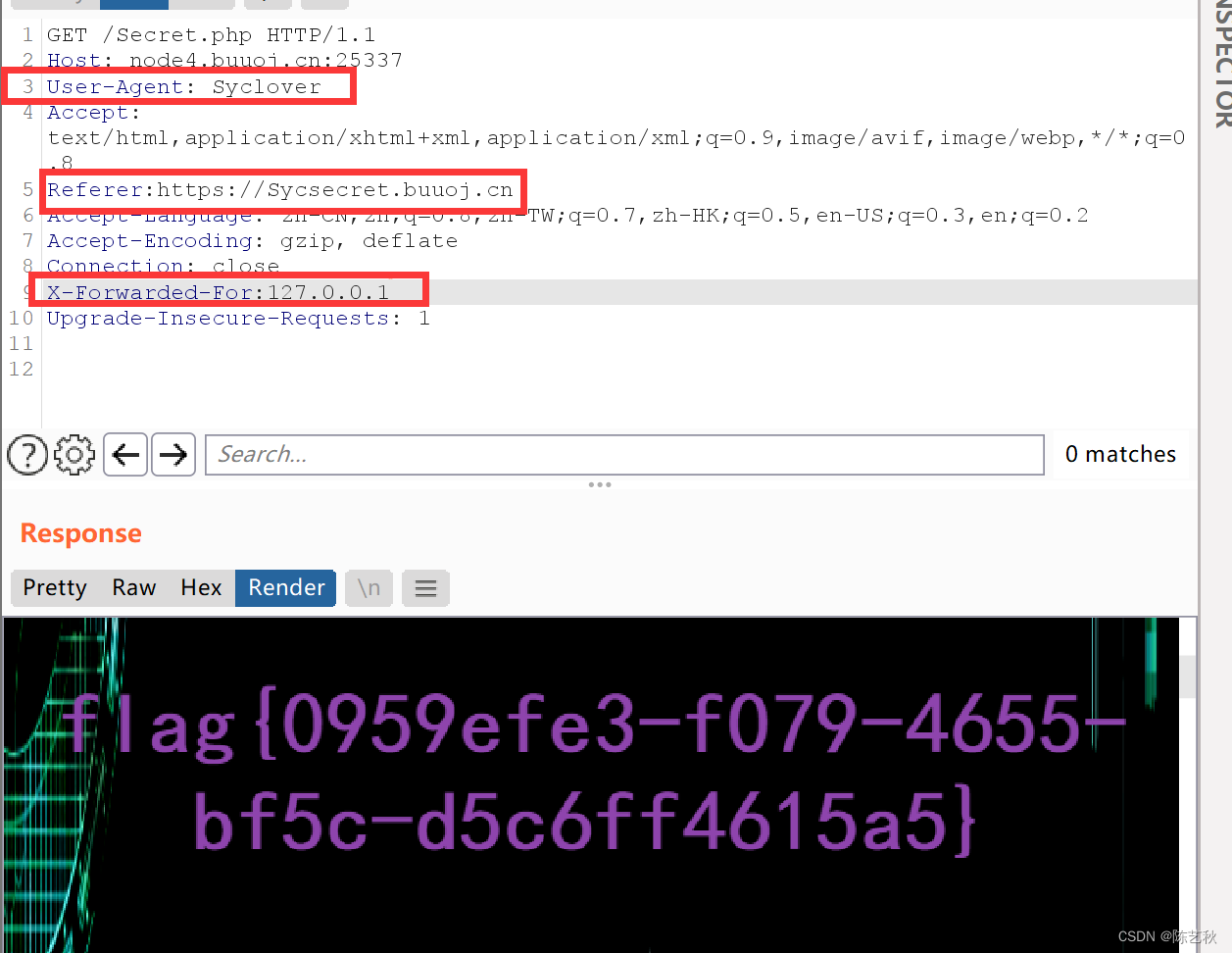

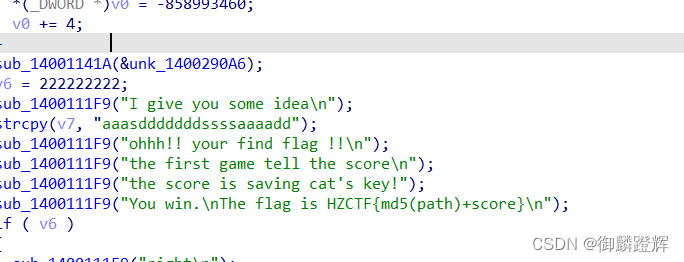

从这个函数我们看到了flag的格式:HZCTF{md5(path)+score}

继续跟着函数的交叉引用找主函数

一直找到贪吃蛇游戏的函数

找不到可以多找几次

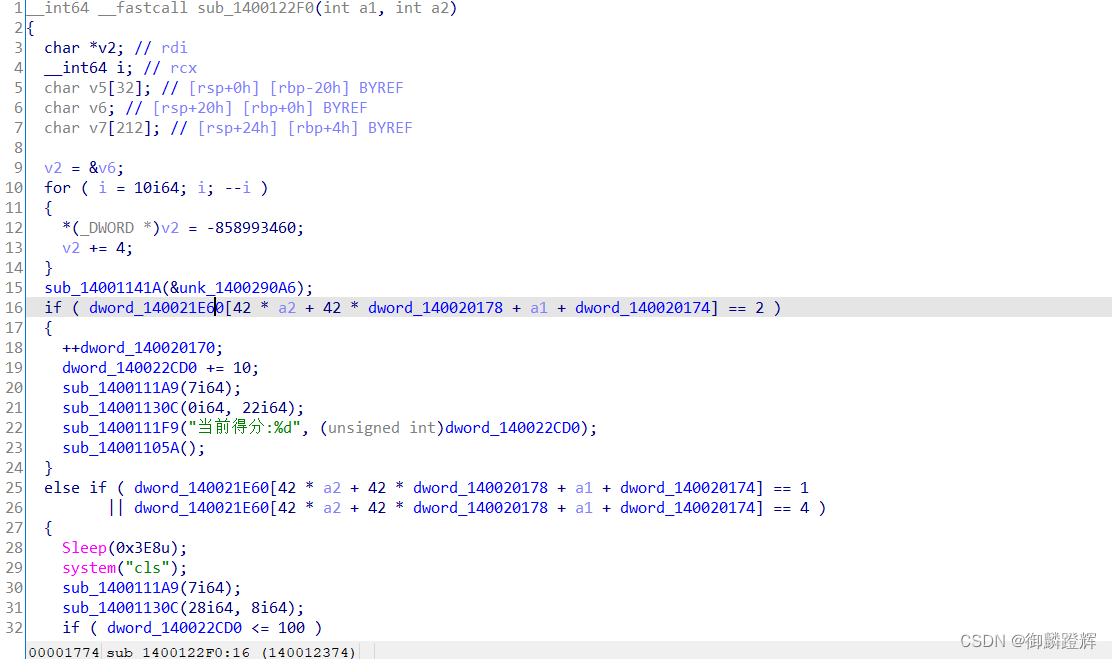

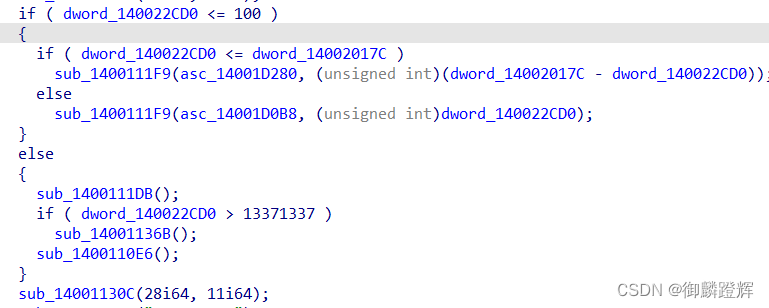

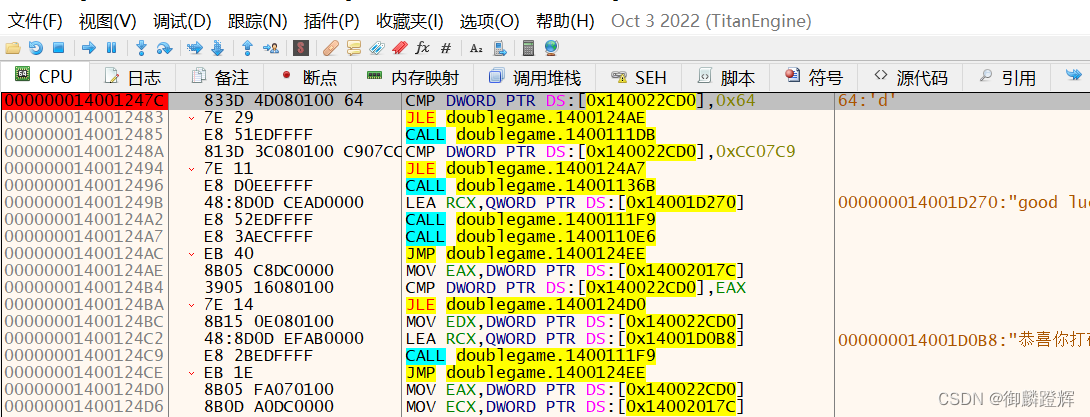

查看这个函数可以发现贪吃蛇达到多少分就可以通关

有100和13371337

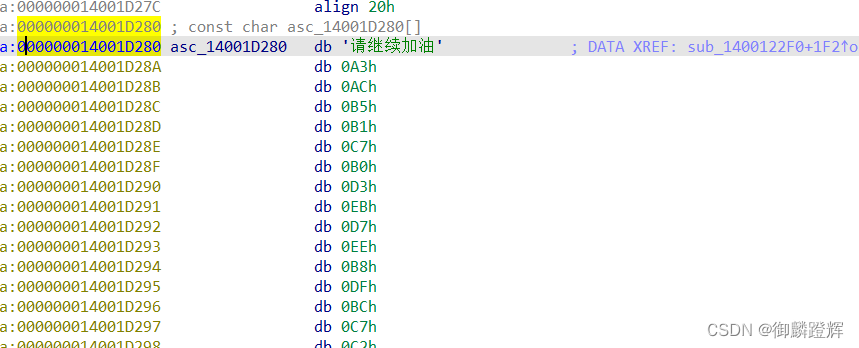

跟一下小于100的块的函数和数据

请继续加油,发现不是100

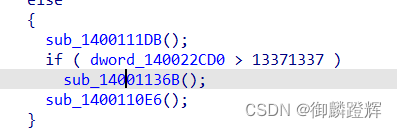

验证发现是13371337,这就是flag中的score

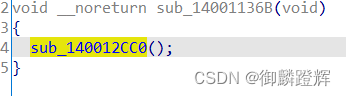

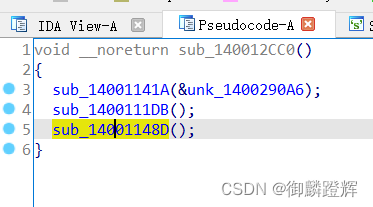

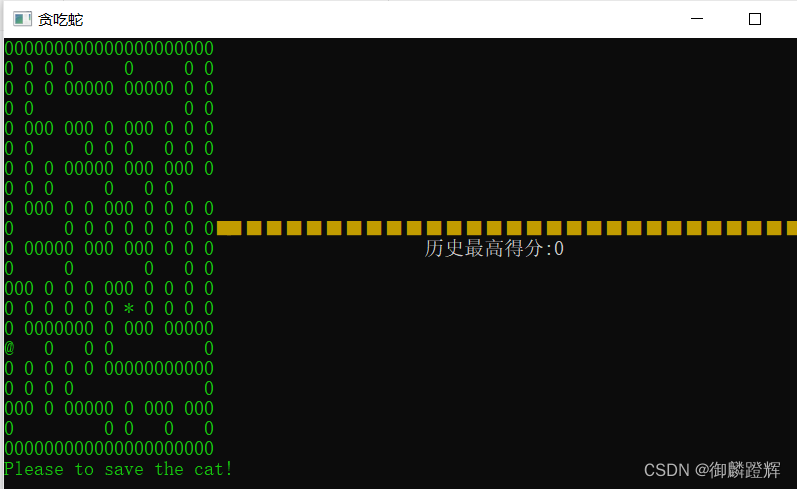

而且从sub_14001136B开始跟踪,会发现进入了一个新的游戏

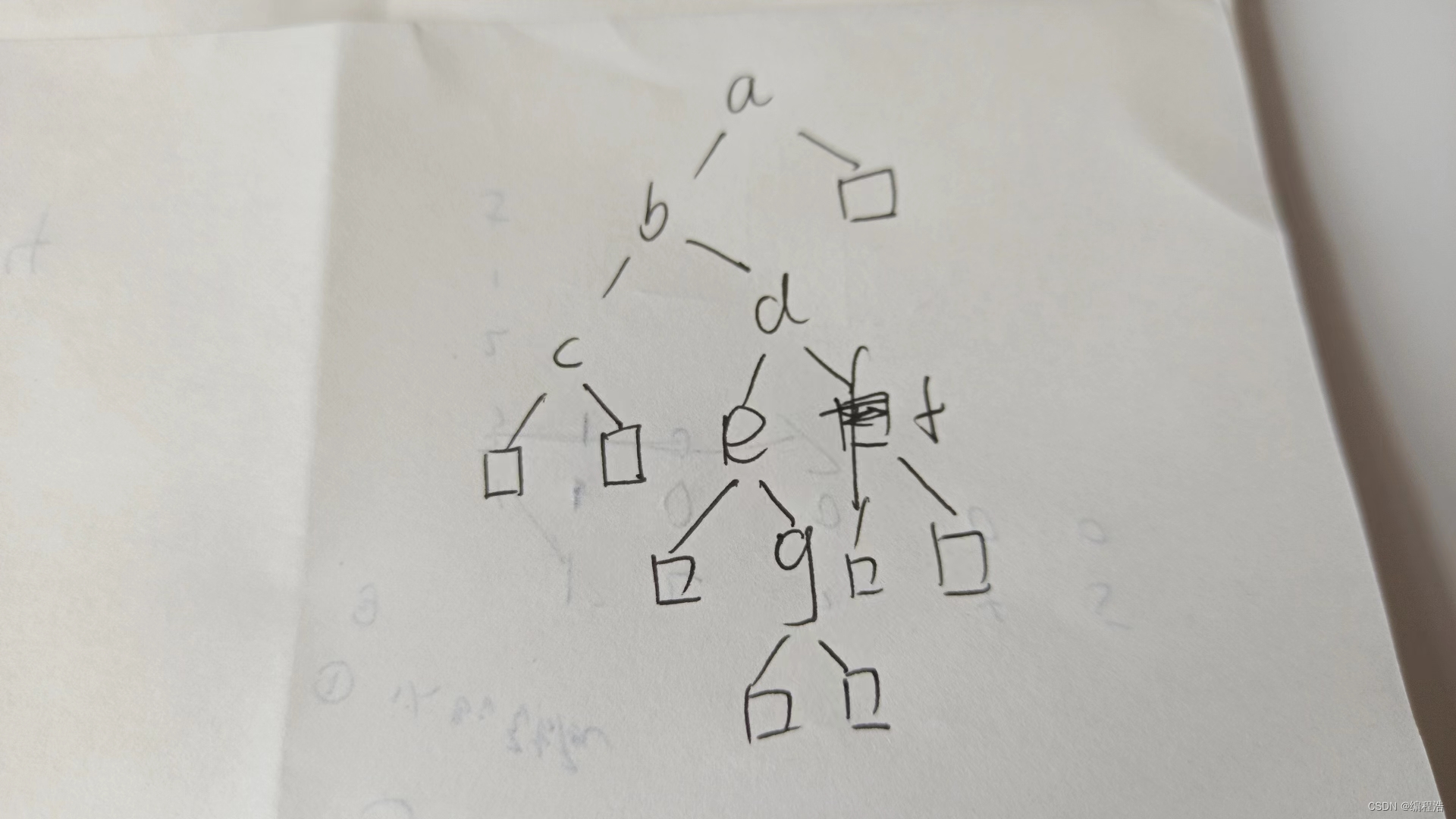

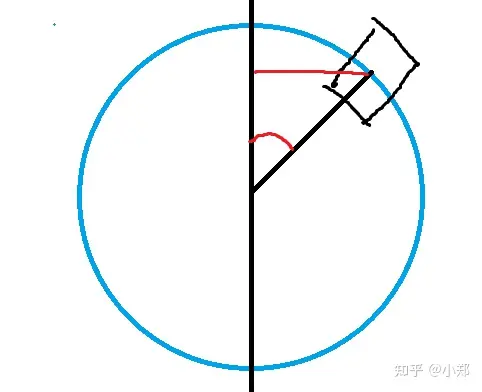

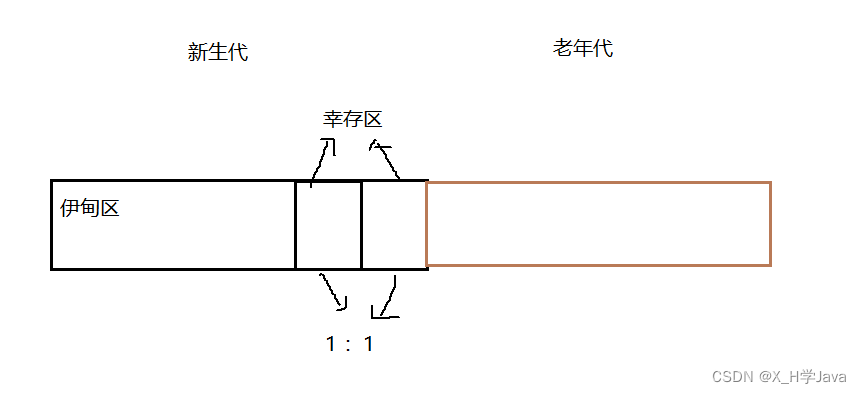

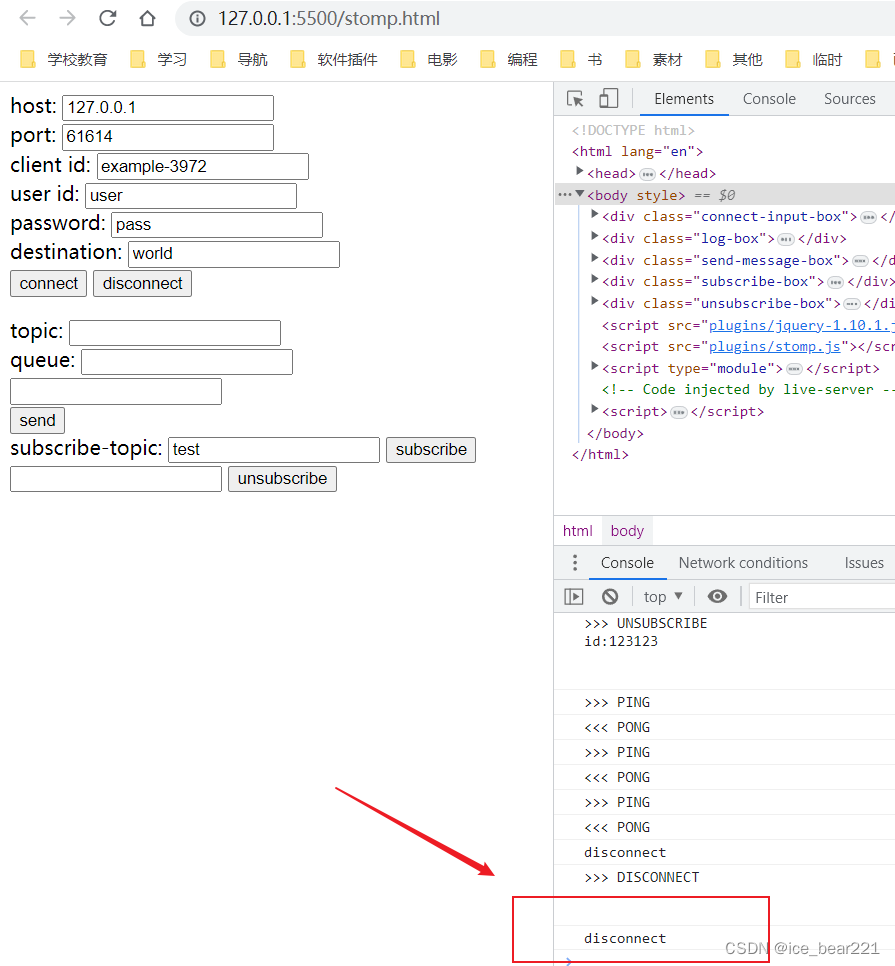

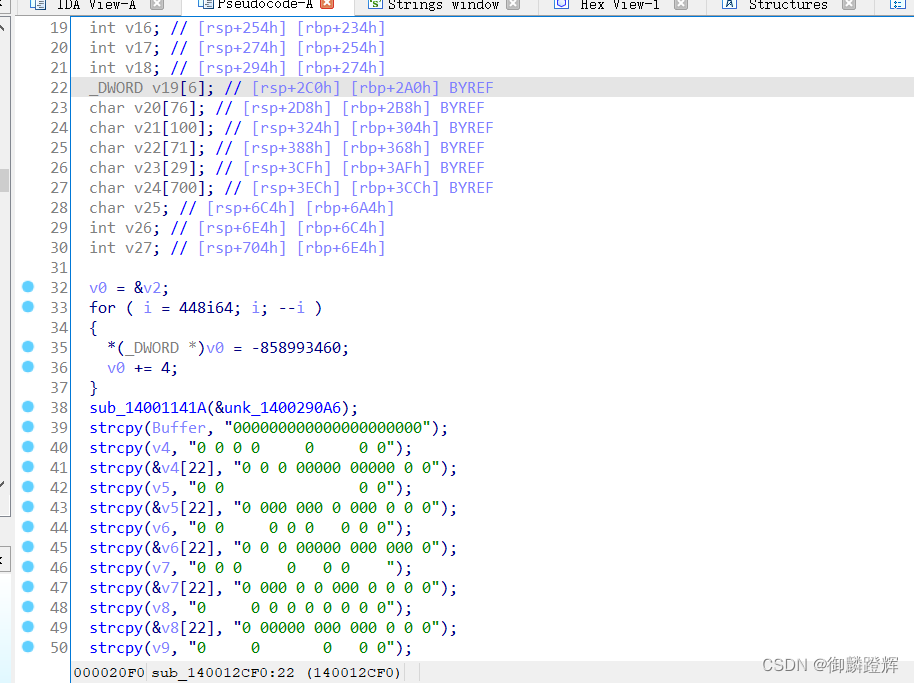

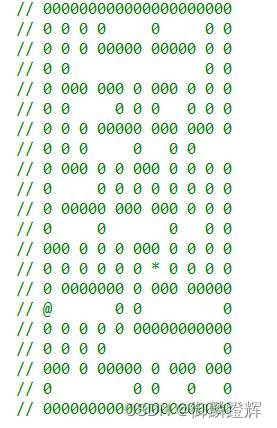

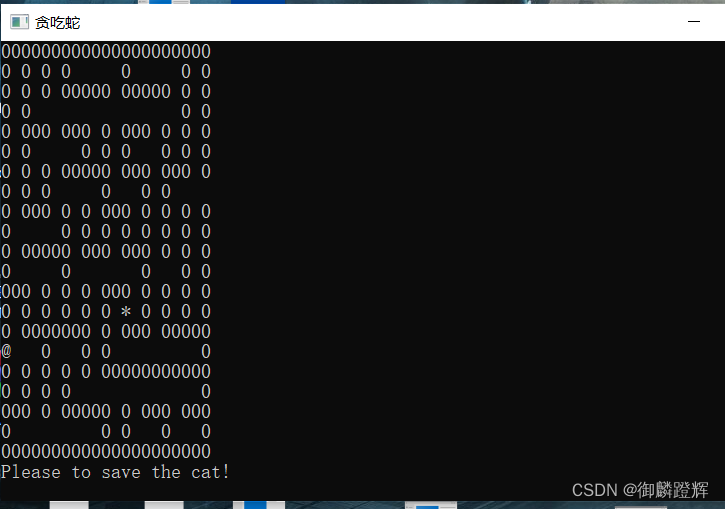

这是一个迷宫游戏,上面给出了迷宫,下面是迷宫的移动控制ASDW

把迷宫整理一下,@是玩家,*是小猫,右边有出口,路径应该是带小猫到出口的最短路

就是

dddddddssddwwwwwwddddssa

但是发现交了很多flag都不正确

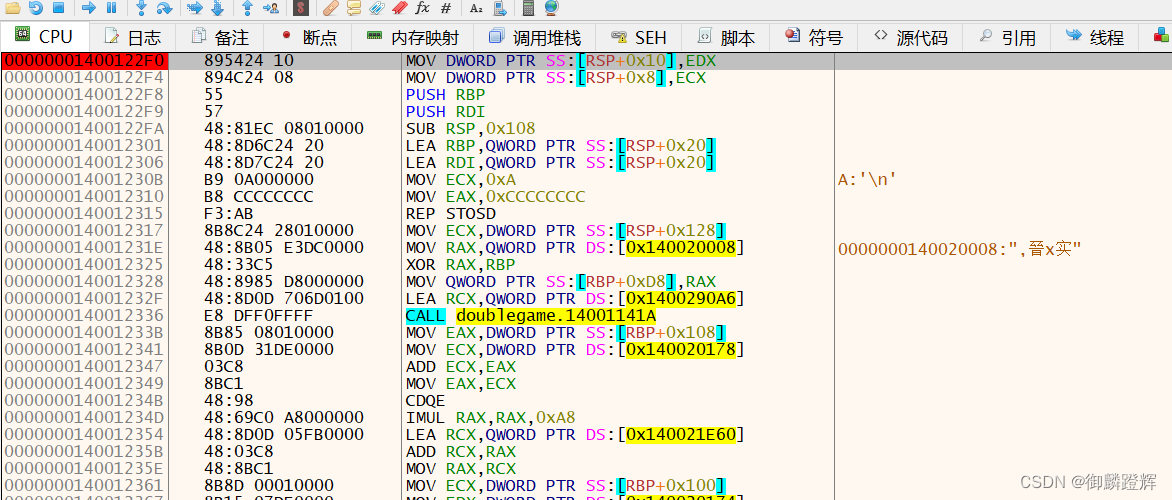

我们可以动态调试一下这个程序,通过修改让游戏进行到小猫游戏,玩一下小猫游戏

第一种修改方式

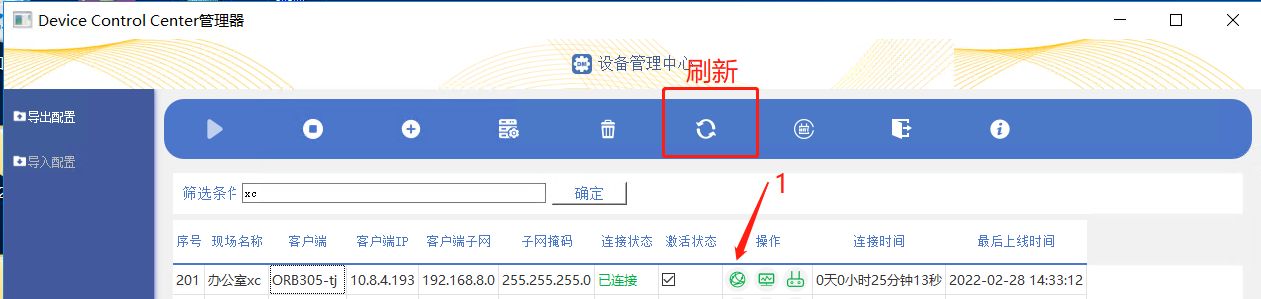

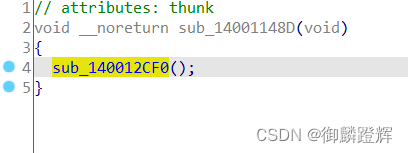

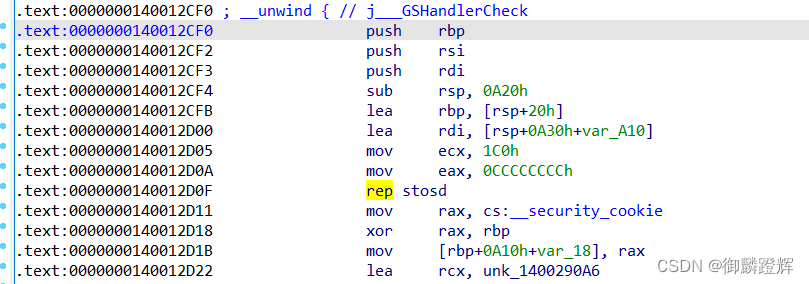

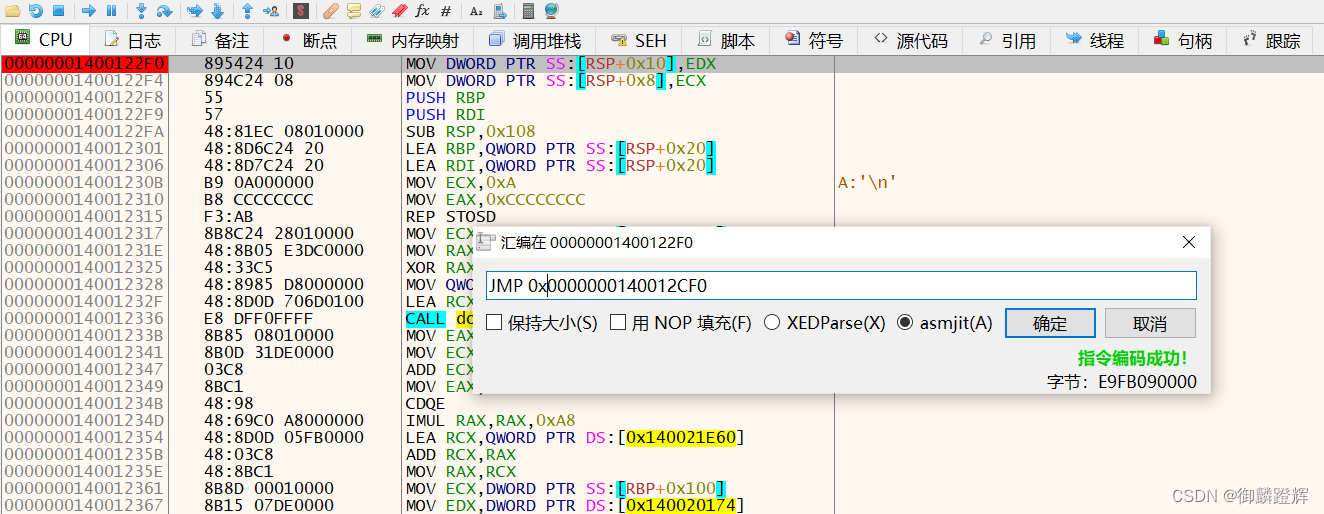

我们可以记录一下小猫游戏函数的首地址0000000140012CF0

贪吃蛇游戏的第一句

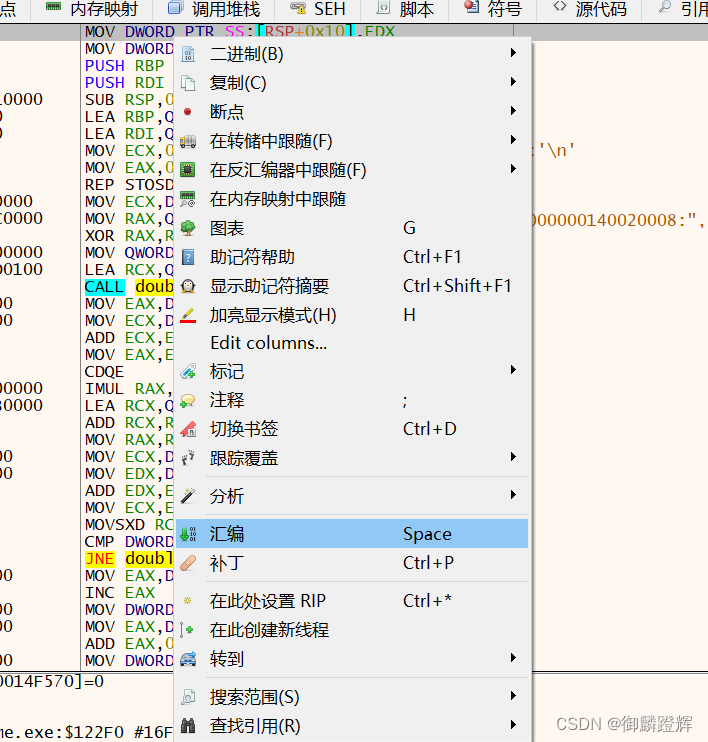

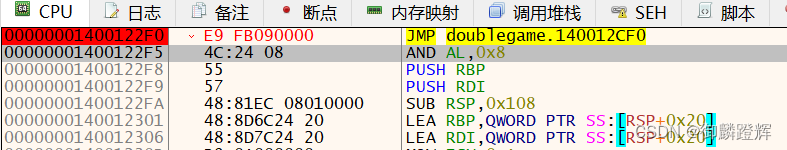

直接将贪吃蛇游戏的第一句汇编改为跳转到小猫游戏第一句

打开x64dbg

搜索贪吃蛇游戏第一句的地址

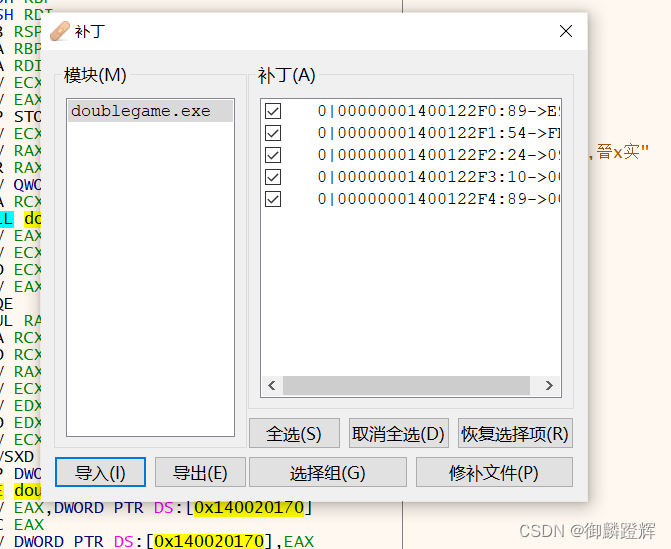

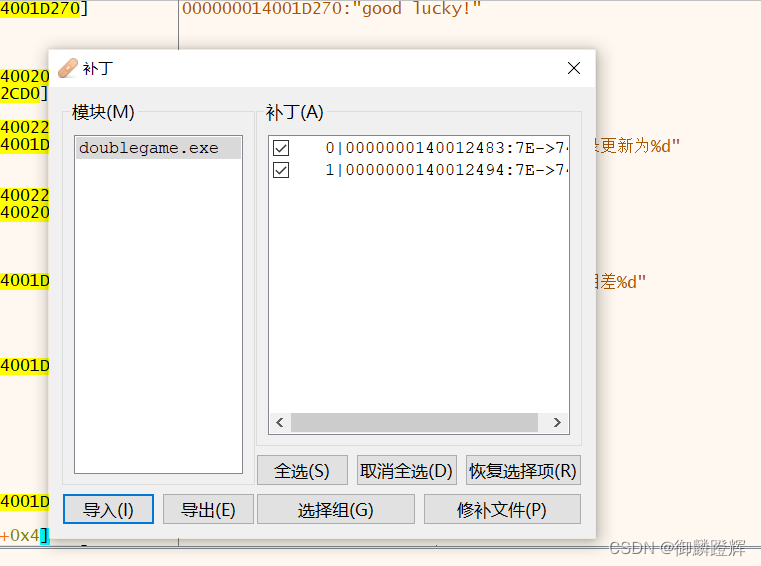

然后ctrl+P

修补文件

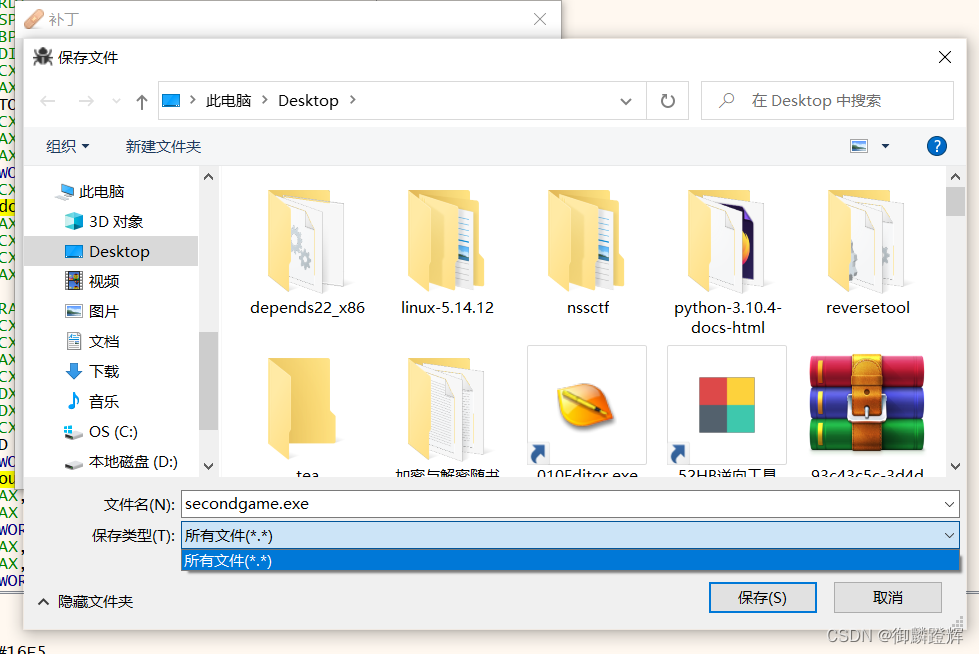

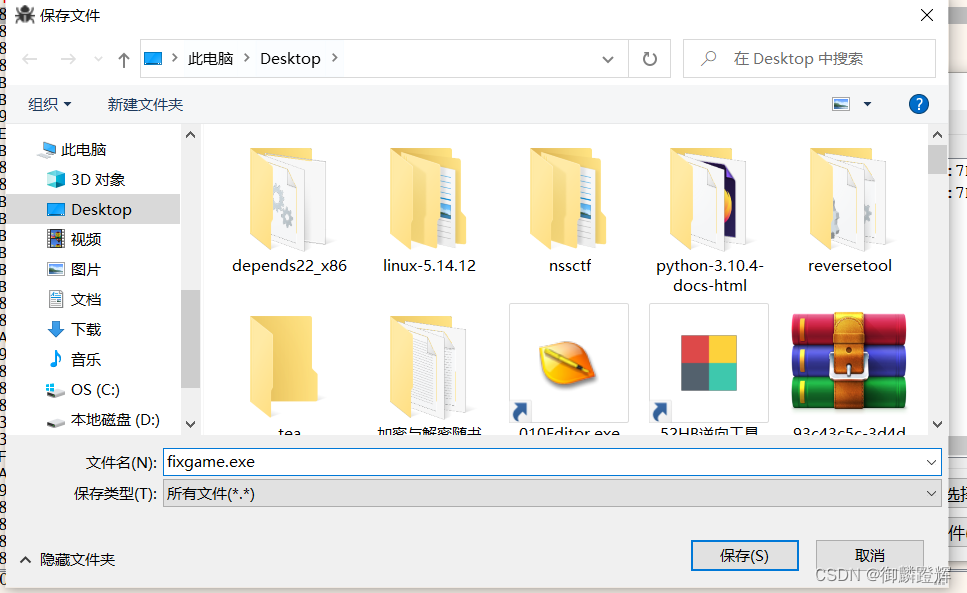

输入一个新的名字保存

输入一个新的名字保存

这种修改方式有点粗暴,所有界面初始化显示有点问题,但是不影响我们玩游戏

第二种修改方式

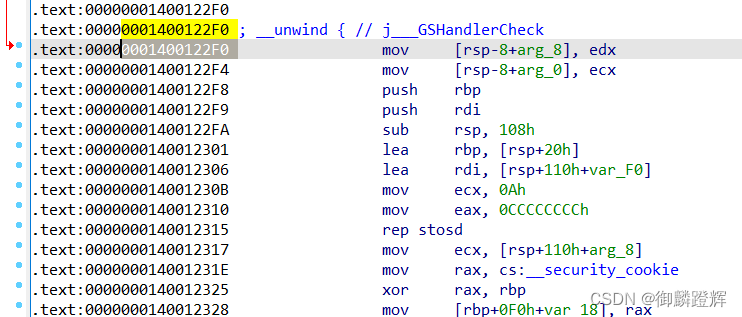

在判断贪吃蛇分数100的地方下断

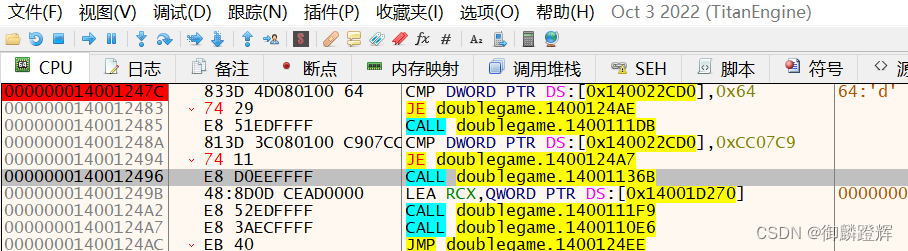

调试发现我们只要把两个JLE改掉,就可以在贪吃蛇撞墙结束后直接进入小猫游戏

修改为

首先发现迷宫多了一个0

通过玩发现在运动的过程中迷宫有细微的变化,我们就可以动态找出正确的路径

通过score和path组合成flag