根据2023年3月17日国家市场监督管理总局、国家标准化管理委员会发布的中华人民共和国国家标准公告(2023年第1号),全国信息安全标准化技术委员会归口的12项网络安全国家标准正式发布。近日标准全文正式公开,炼石第一时间搜集整理这12项新国标全文,供读者学习参考,标准涵盖个人信息去标识化效果评估、电信领域数据安全、网络安全服务成本度量、网络安全态势感知、网络安全从业人员能力、公共域名服务系统、实体鉴别、数字签名、信息系统安全保障评估框架、公钥基础设施PKI系统、IPSec VPN安全接入等领域技术要求。12项新国标的发布,对规范企业数据开发利用,增强网络与数据安全保障能力,落实国家要求,具有重要作用。

关注本账号,私信小编,即可打包下载12项网络与数据安全国家标准的PDF高清版。

注:标准原文来源于中华人民共和国中央人民政府网及网络(http://www.gov.cn/fuwu/bzxxcx/bzh.htm),如有侵权,请联系修改或删除。

12项网络与数据安全国标列表

| 序号 | 标准编号 | 标准名称 |

| 1 | GB/T 42460-2023 | 《信息安全技术 个人信息去标识化效果评估指南》 |

| 2 | GB/T 42447-2023 | 《信息安全技术 电信领域数据安全指南》 |

| 3 | GB/T 42461-2023 | 《信息安全技术 网络安全服务成本度量指南》 |

| 4 | GB/T 42453-2023 | 《信息安全技术 网络安全态势感知通用技术要求》 |

| 5 | GB/T 42446-2023 | 《信息安全技术 网络安全从业人员能力基本要求》 |

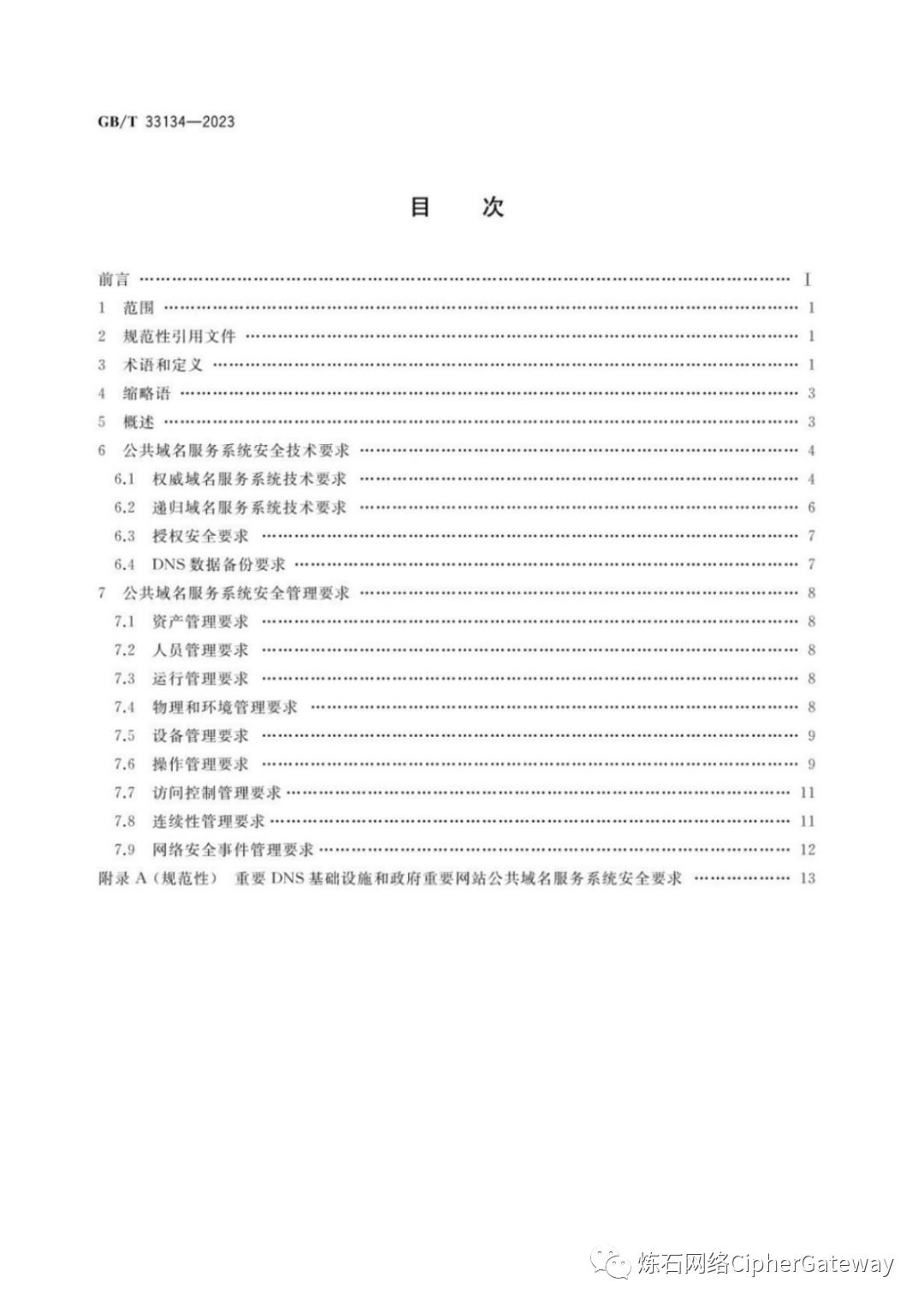

| 6 | GB/T 33134-2023 | 《信息安全技术 公共域名服务系统安全要求》 |

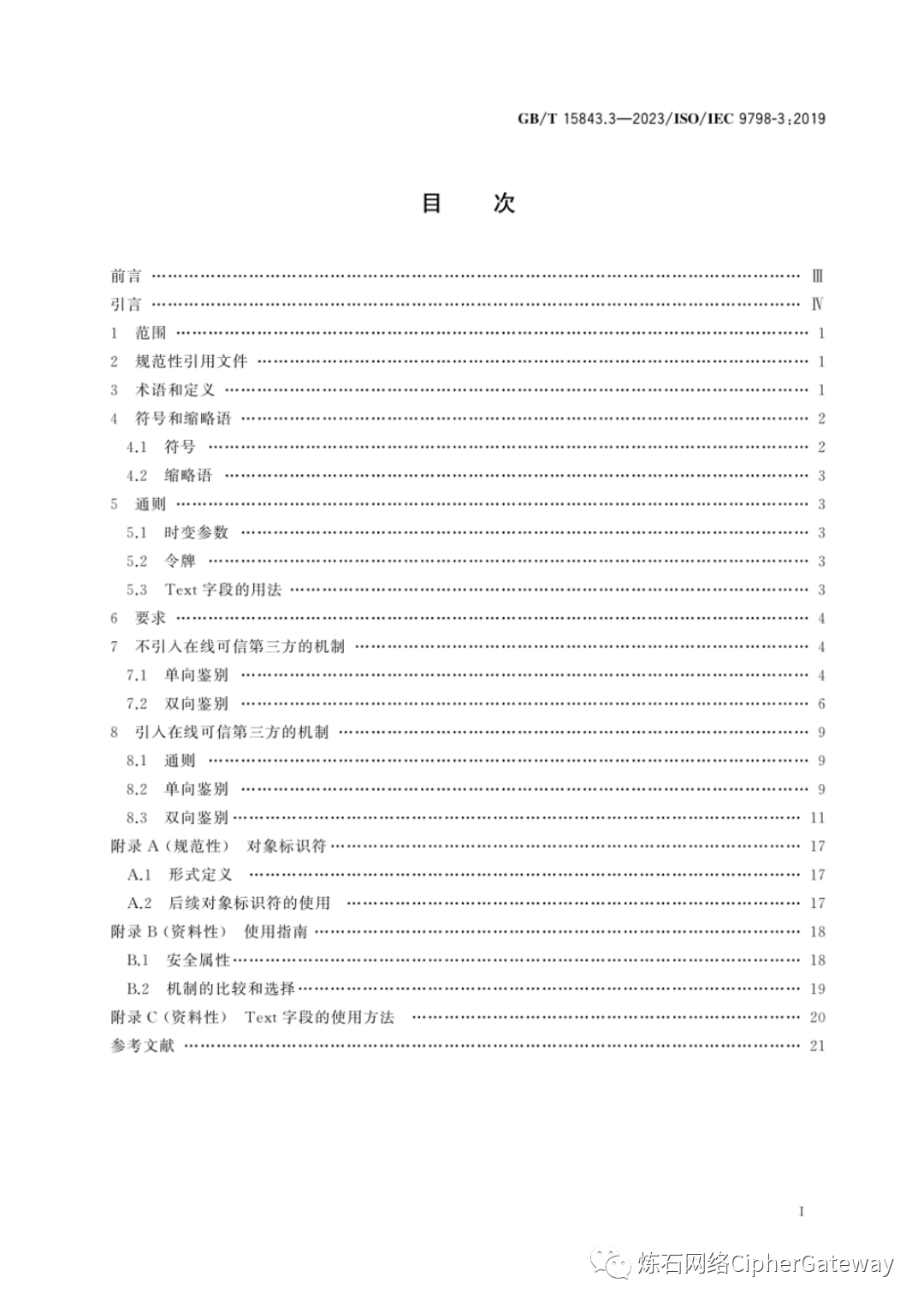

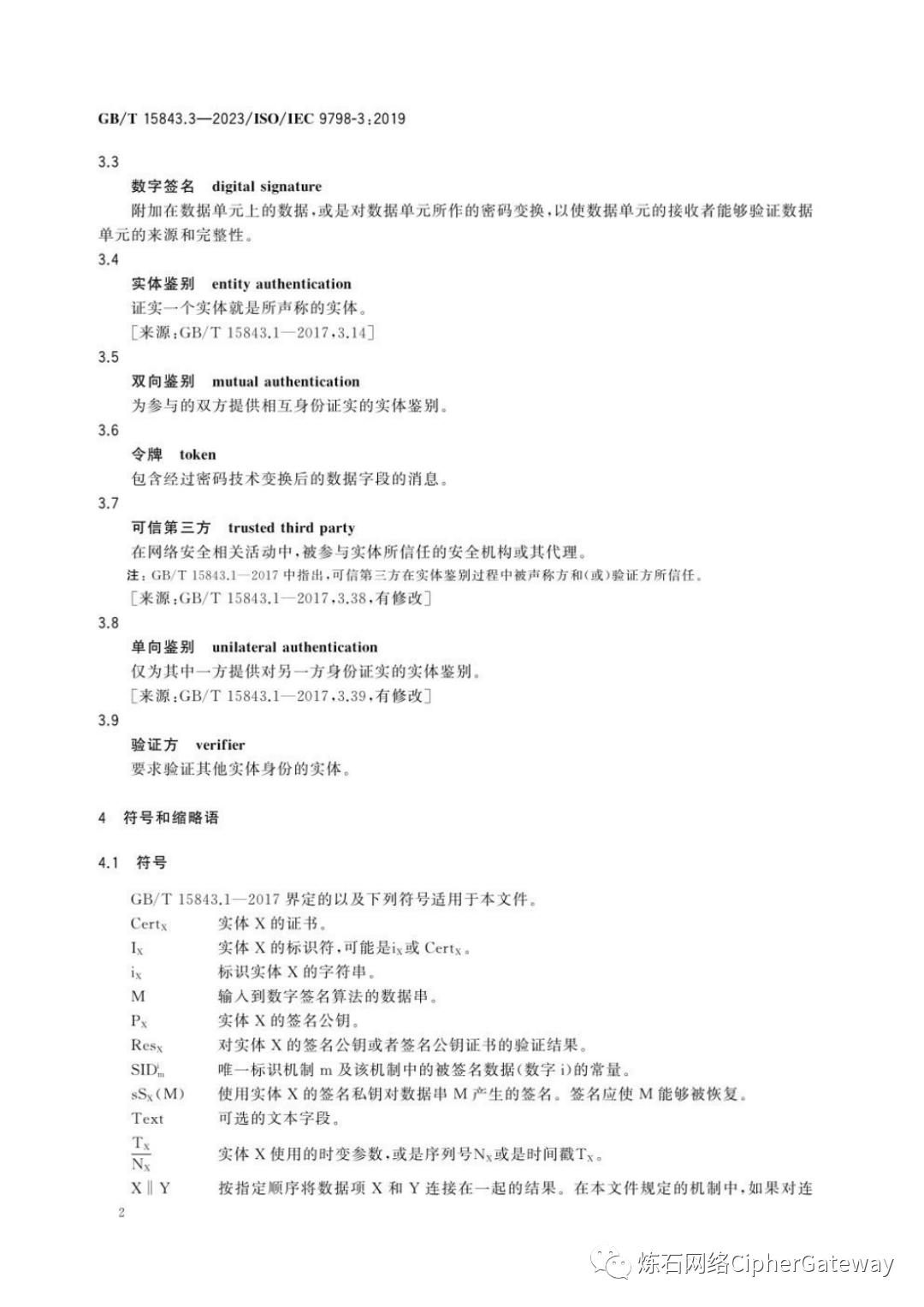

| 7 | GB/T 15843.3-2023 | 《信息技术 安全技术 实体鉴别 第3部分:采用数字签名技术的机制》 |

| 8 | GB/T 17902.1-2023 | 《信息技术 安全技术 带附录的数字签名 第1部分:概述》 |

| 9 | GB/T 20274.1-2023 | 《信息安全技术 信息系统安全保障评估框架 第1部分:简介和一般模型》 |

| 10 | GB/T 21053-2023 | 《信息安全技术 公钥基础设施 PKI系统安全技术要求》 |

| 11 | GB/T 21054-2023 | 《信息安全技术 公钥基础设施 PKI系统安全测评方法》 |

| 12 | GB/T 32922-2023 | 《信息安全技术 IPSec VPN安全接入基本要求与实施指南》

|

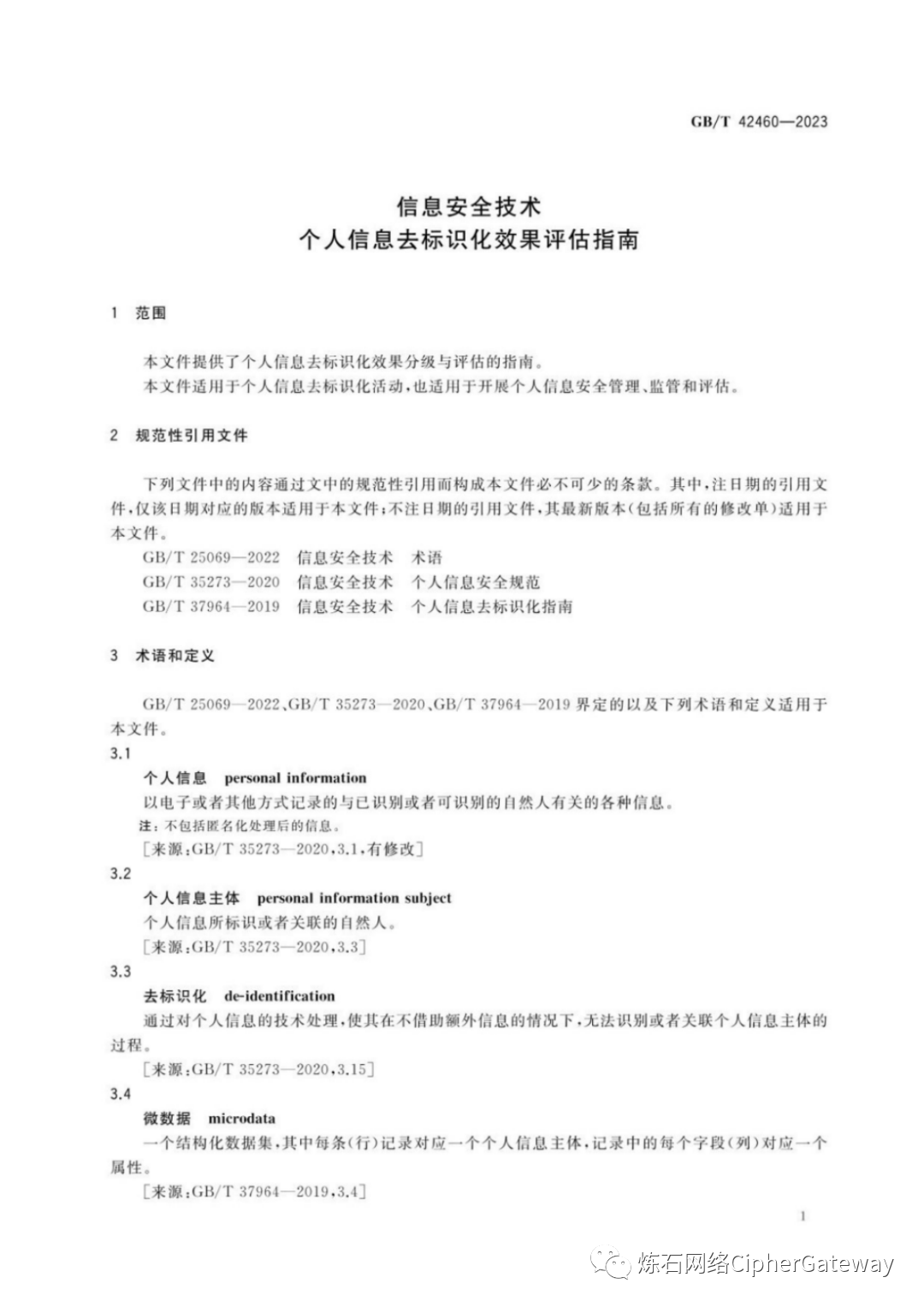

《信息安全技术 个人信息去标识化效果评估指南》

-

实施日期:2023-10-01

-

标准编号:GB/T 42460-2023

-

概述/要求:本文件提供了个人信息去标识化效果分级与评估的指南。适用于个人信息去标识化活动,也适用于开展个人信息安全管理、监管和评估。

《信息安全技术 电信领域数据安全指南》

-

实施日期:2023-10-01

-

标准编号:GB/T 42447-2023

-

概述/要求:本文件给出了开展电信领域数据处理活动的安全原则、通用安全措施,及在实施数据收集、存储、使用加工、传输、提供、公开、销毁等过程中宜采取的相应安全措施。适用于指导电信数据处理者开展数据安全保护工作,也适用于指导第三方机构开展电信数据安全评估工作。

《信息安全技术 网络安全服务成本度量指南》

-

实施日期:2023-10-01

-

标准编号:GB/T 42461-2023

-

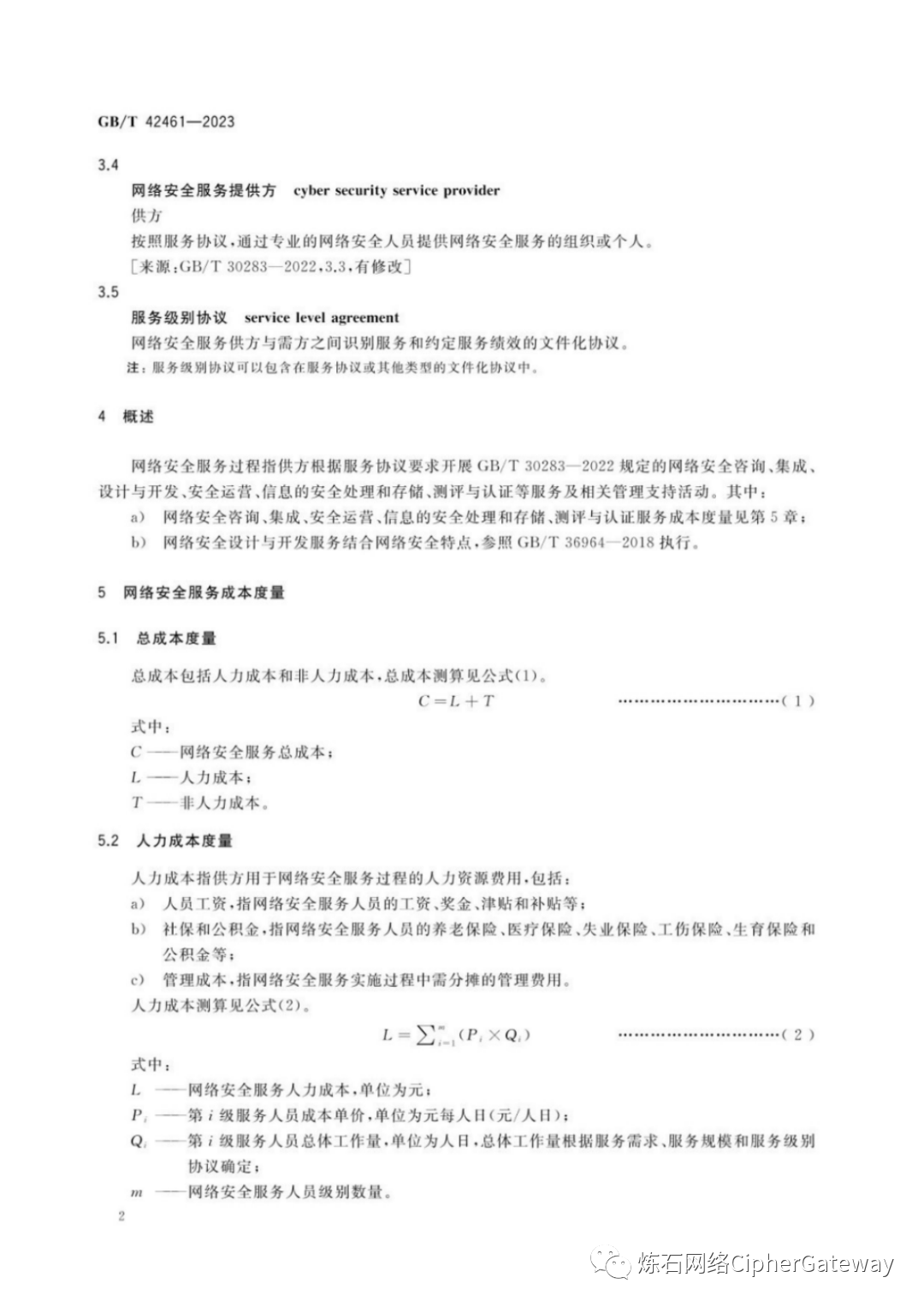

概述/要求:本文件确立了网络安全服务成本构成,提供了网络安全服务成本度量指南。本文件中的网络安全服务成本不包含利润。适用于网络安全服务供需双方开展网络安全服务成本预算、项目招投标、项目决算以及相关合同编制等活动,其他相关方参考使用。

《信息安全技术 网络安全态势感知通用技术要求》

-

实施日期:2023-10-01

-

标准编号:GB/T 42453-2023

-

概述/要求:本文件给出了网络安全态势感知技术框架,规定了该框架中核心组件的通用技术要求本文件适用于网络安全态势感知产品、系统或平台等的规划、设计、开发、建设和测评。

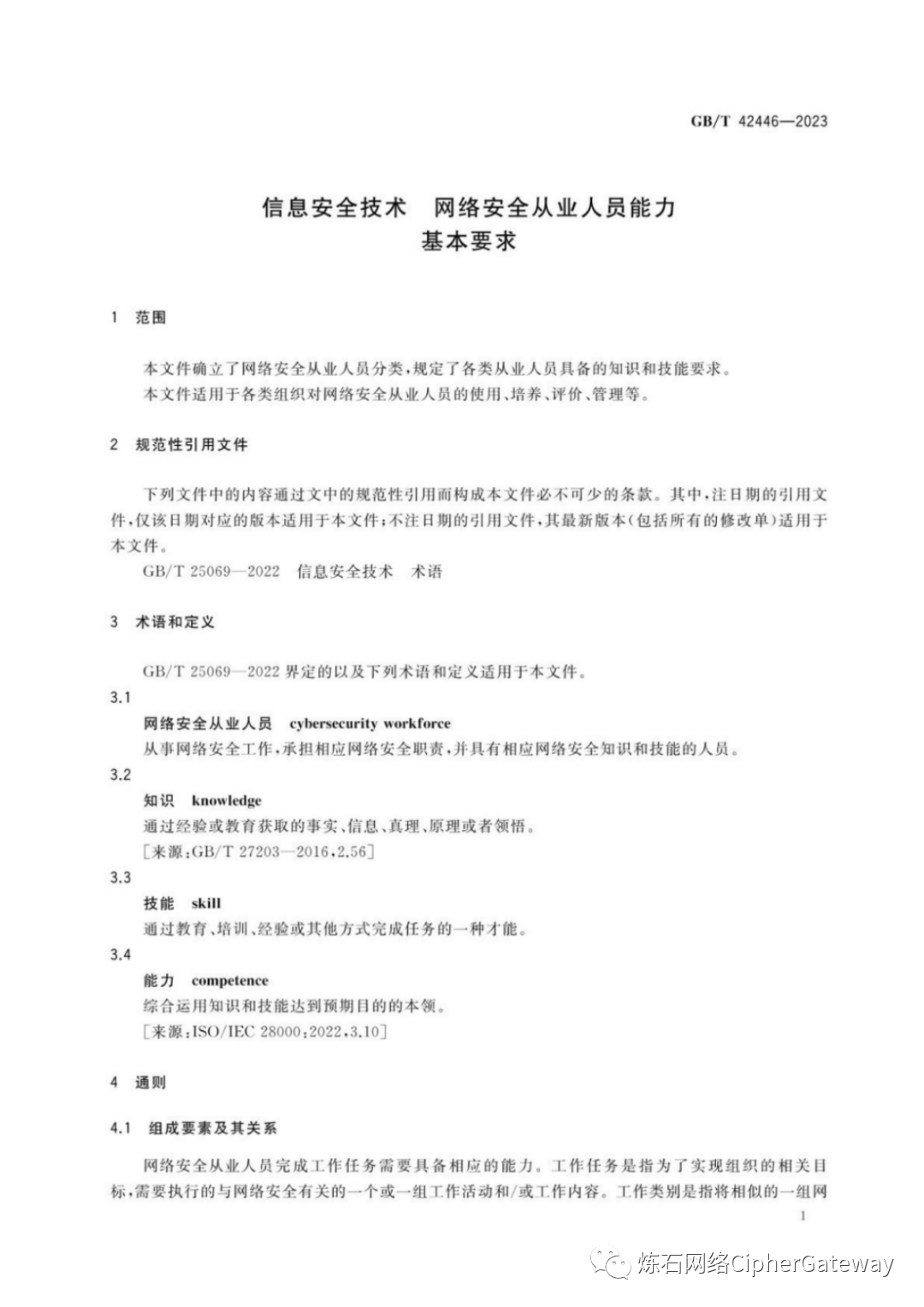

《信息安全技术 网络安全从业人员能力基本要求》

-

实施日期:2023-10-01

-

标准编号:GB/T 42446-2023

-

概述/要求:本文件确立了网络安全从业人员分类,规定了各类从业人员具备的知识和技能要求。适用于各类组织对网络安全从业人员的使用、培养、评价、管理等。

《信息安全技术 公共域名服务系统安全要求》

-

实施日期:2023-10-01

-

标准编号:GB/T 33134-2023

-

概述/要求:本文件规定了公共域名服务系统的安全技术要求和安全管理要求。适用于各级公共域名服务系统的运营和管理。

《信息技术 安全技术 实体鉴别 第3部分:采用数字签名技术的机制》

-

实施日期:2023-10-01

-

标准编号:GB/T 15843.3-2023

-

概述/要求:本文件规定了两类采用数字签名技术的实体鉴别机制。第一类不引入在线可信第三方,包括两种单向鉴别机制和三种双向鉴别机制;第二类引入在线可信第三方,也包括两种单向鉴别机制和三种双向鉴别机制。适用于指导采用数字签名技术的实体鉴别机制的研究,以及相关产品和系统的研发与应用。

《信息技术 安全技术 带附录的数字签名 第1部分:概述》

-

实施日期:2023-10-01

-

标准编号:GB/T 17902.1-2023

-

概述/要求:GB/T 17902规定了几种对任意长度消息进行签名的带附录的数字签名机制。本文件包括带附录的数字签名的一般原理与要求,同时也包括GB/T 17902各部分用到的定义与符号。

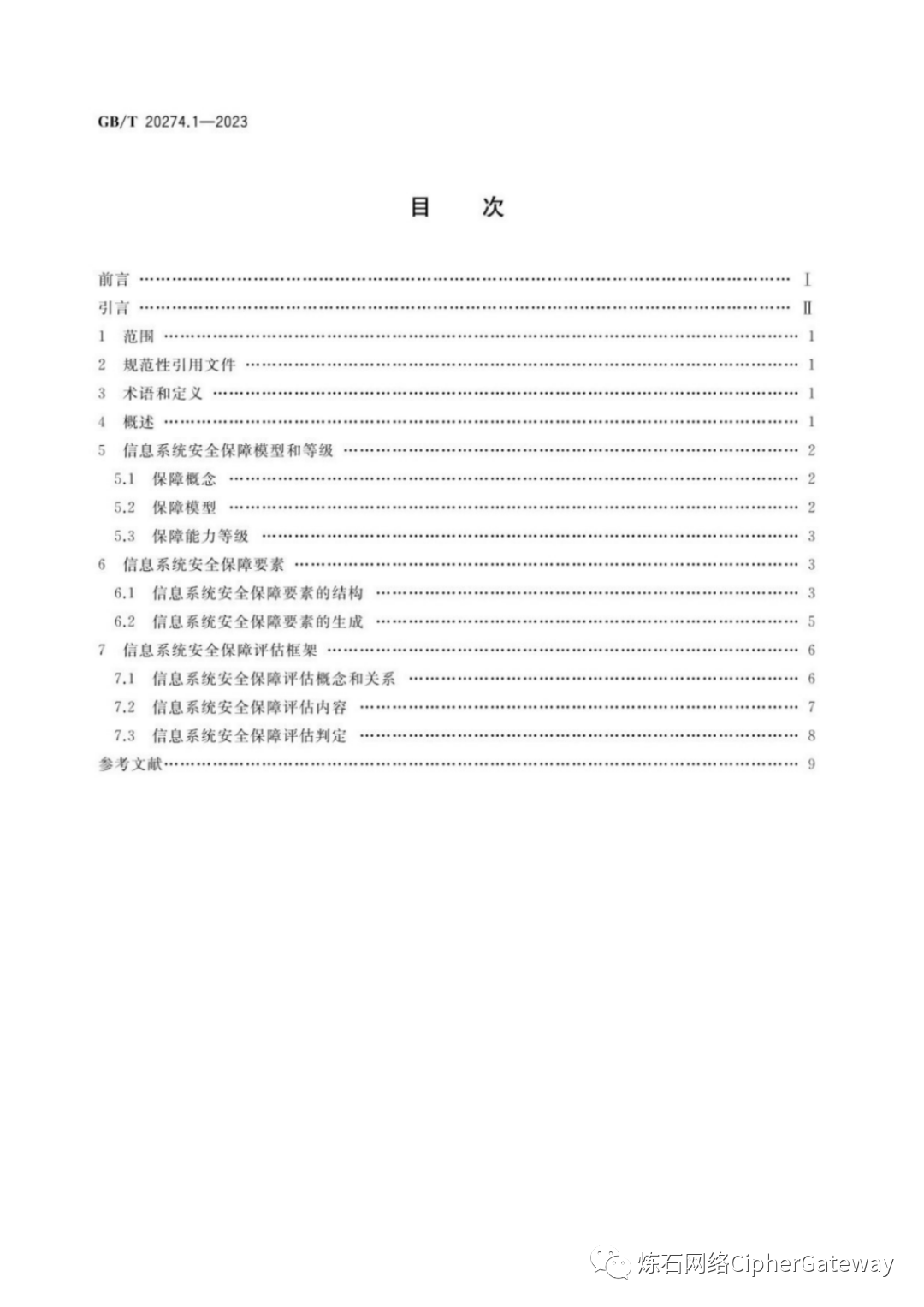

《信息安全技术 信息系统安全保障评估框架 第1部分:简介和一般模型》

-

实施日期:2023-10-01

-

标准编号:GB/T 20274.1-2023

-

概述/要求:本文件给出了信息系统安全保障的基本概念和模型,提出了信息系统安全保障评估框架。适用于指导系统建设者、运营者、服务提供者和评估者等开展信息系统安全保障工作。

《信息安全技术 公钥基础设施 PKI系统安全技术要求》

-

实施日期:2023-10-01

-

标准编号:GB/T 21053-2023

-

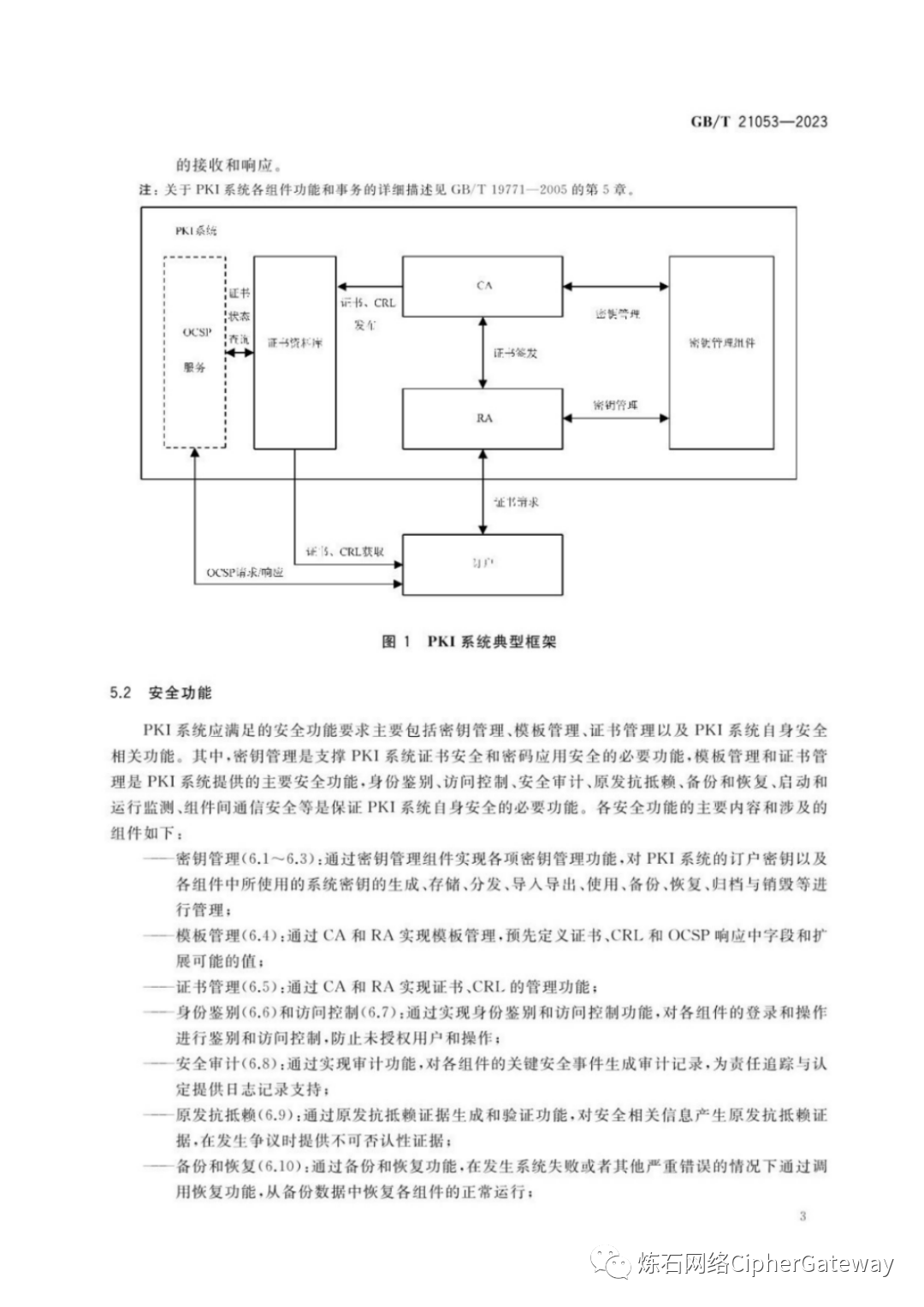

概述/要求:本文件将PKI系统的安全级别划分为基本级和增强级,规定了相应安全级别的安全功能要求和安全保障要求。适用于PKI系统的研发,PKI系统产品的测评和采购参照使用。

《信息安全技术 公钥基础设施 PKI系统安全测评方法》

-

实施日期:2023-10-01

-

标准编号:GB/T 21054-2023

-

概述/要求:本文件依据GB/T 21053-2023规定了PKI系统的安全测评方法,包括安全功能测评方法和安全保障要求测评方法。适用于PKI系统的安全测评。

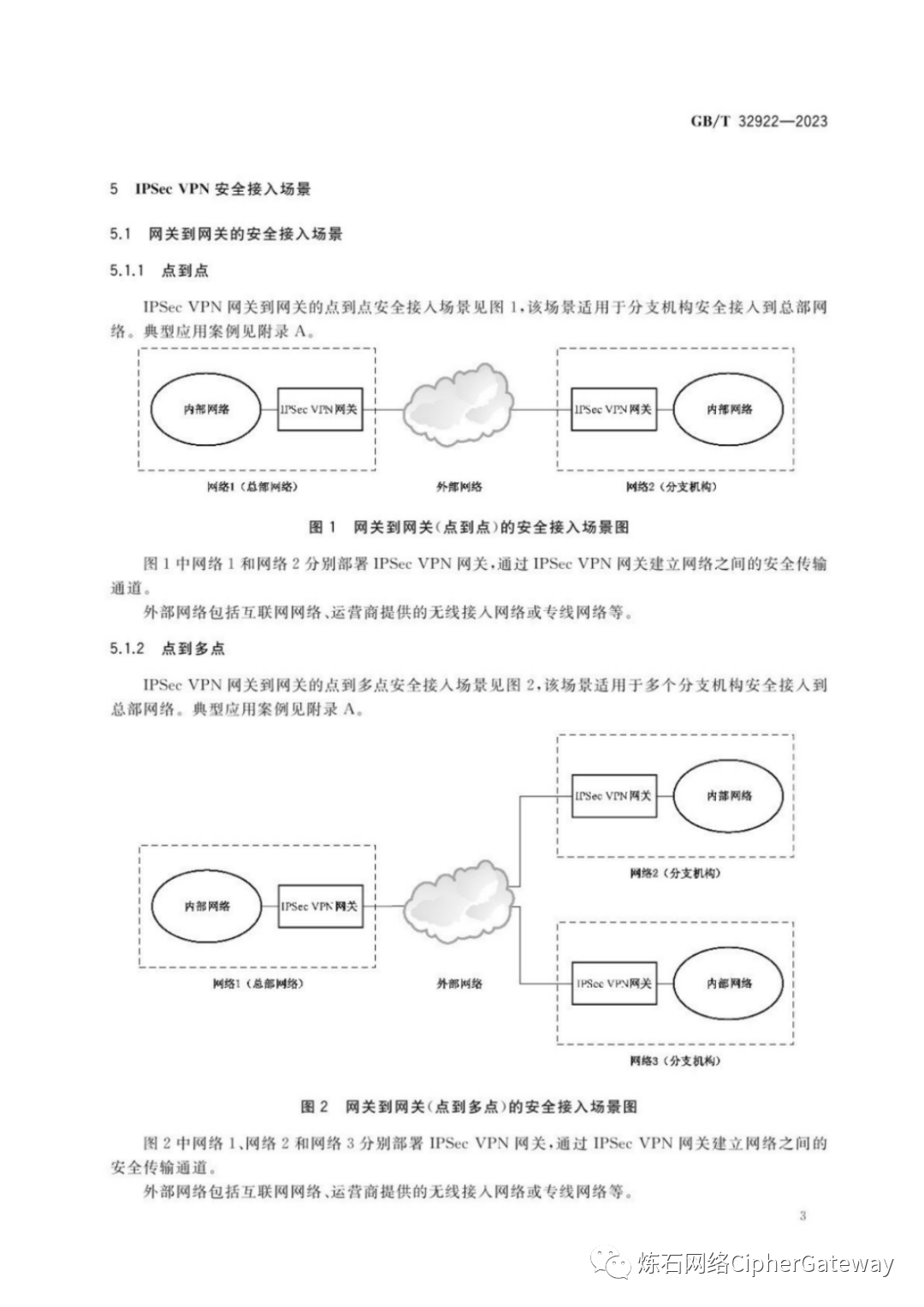

《信息安全技术 IPSec VPN安全接入基本要求与实施指南》

-

实施日期:2023-10-01

-

标准编号:GB/T 32922-2023

-

概述/要求:本文件规定了IPSec VPN安全接入应用过程中网关、客户端、安全管理以及密码应用等方面的基本要求,提供了采用IPSec VPN技术实现安全接入的典型场景和实施过程指南。适用于采用IPSec VPN技术开展安全接入应用的机构,指导其基于IPSec VPN技术开展安全接入平台或系统的需求分析、方案设计、方案验证、配置实施、运行管理。

关注本账号,私信小编,即可打包下载12项网络与数据安全国家标准的PDF高清版。