0x00 免责声明

本文仅限于学习讨论与技术知识的分享,不得违反当地国家的法律法规。对于传播、利用文章中提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本文作者不为此承担任何责任,一旦造成后果请自行承担!

0x01 前言

信息收集可以说是在渗透测试中最重要的一部分,上文对 UserInfo 信息收集做了一个简要的叙述,了解的 UserInfo 常用的搜索引擎。认识了 Google 黑客以及相关语法,也对 FOFA 网络空间搜索引擎使用有了一个简单的认识。这篇文章主要是对 Email 信息收集的方法做一个记录,同时 Email 信息收集也是渗透测试中的重要一环。

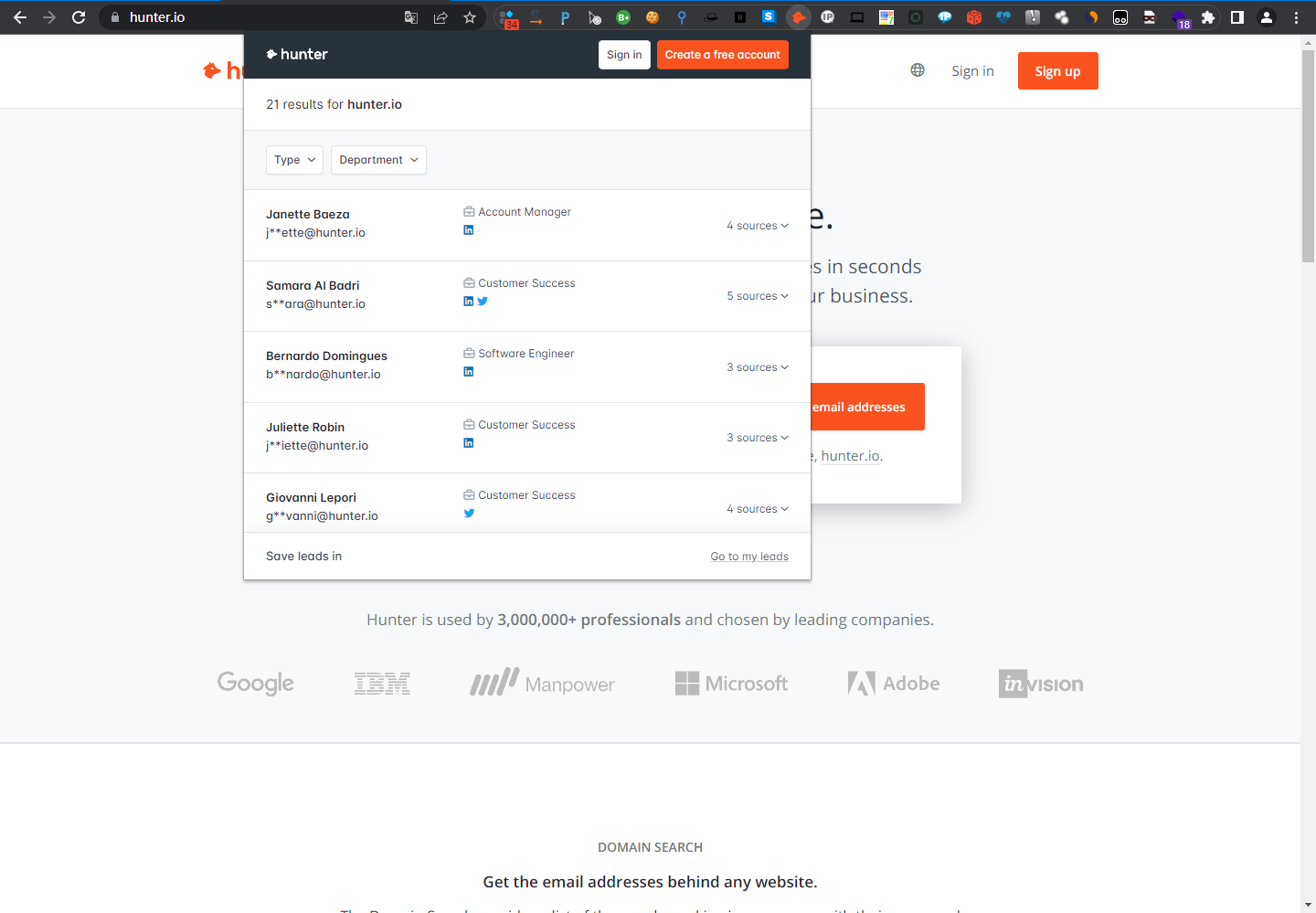

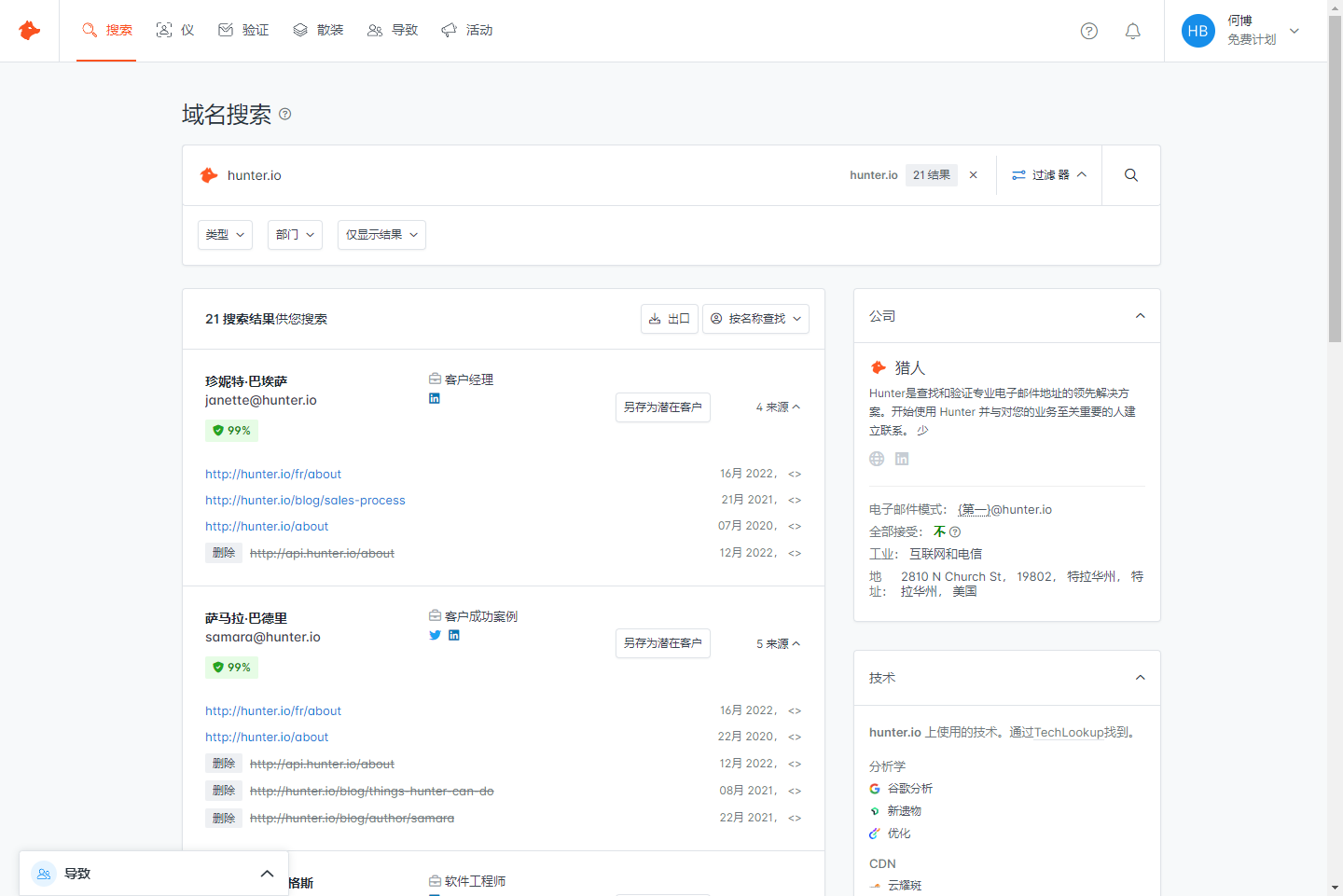

0x02 Hunter

Hunter 可让你在几秒钟内找到专业的电子邮件地址,并与重要的人联系。

我们可以通过使用 Hunter 去收集一个网站的电子邮件信息,可以使用插件更便捷的搜索。或者直接访问 Hunter 的官方网址,在搜索栏中搜索。

也可以点击查看来源,查看到邮箱地址的来源。来源地址就可以成为 Email 信息收集的一个方向,从这一个点出发,扩散到一个面,进行渗透测试。

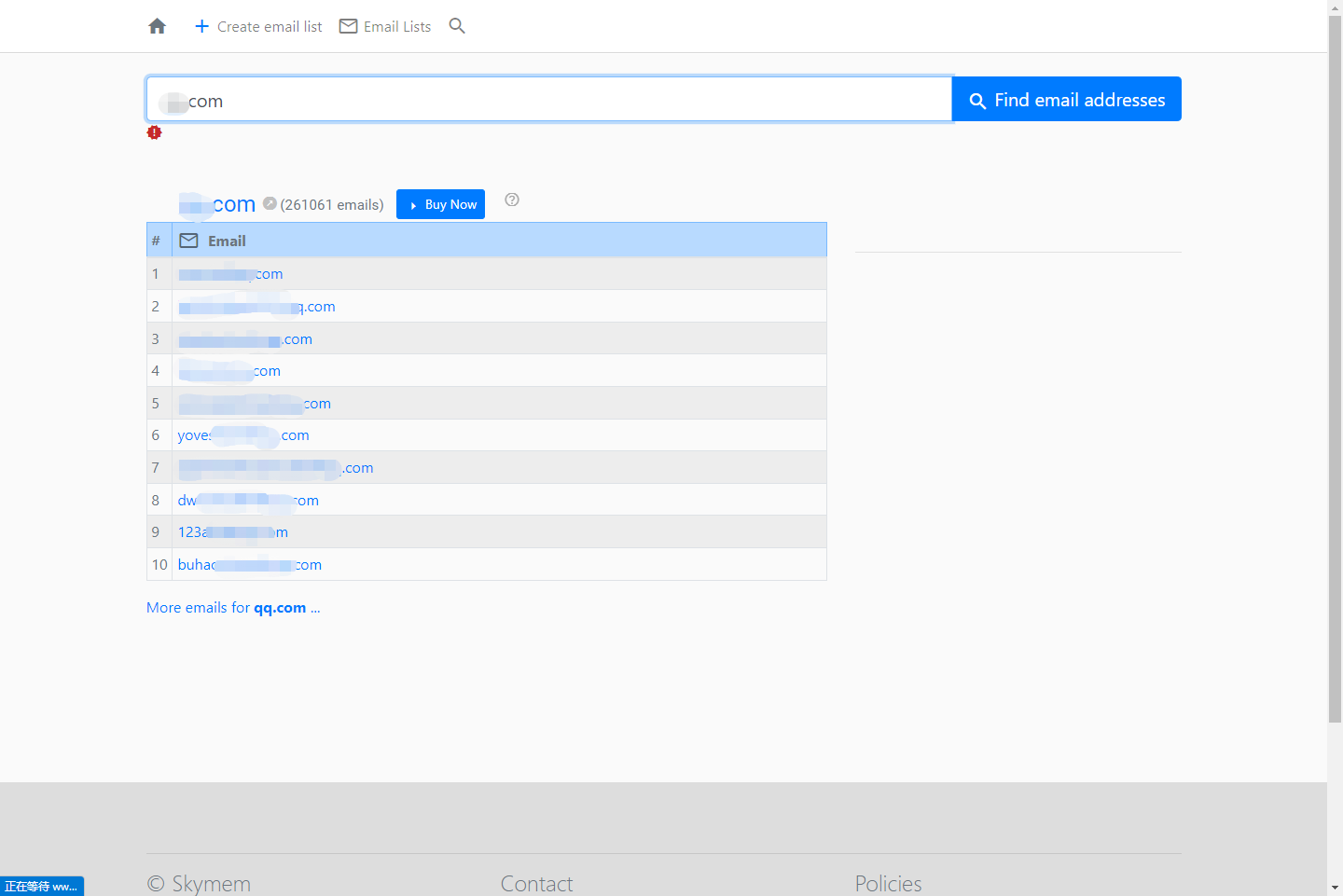

0x03 Skymem

Skymem 是帮助您找到任何专业人士、个人或公司的电子邮件地址的网站。 我们从网络上收集和组织电子邮件地址。

比如说,我们现在拿到一个网站,需要对其进行渗透测试。(注意,对一个网站渗透测试需要得到网站建设者的授权,不得未经授权对其进行渗透测试。)我们可以通过使用 Skymem 来帮助我们对目标站点进行邮箱信息收集,收集到网站站点的邮箱。

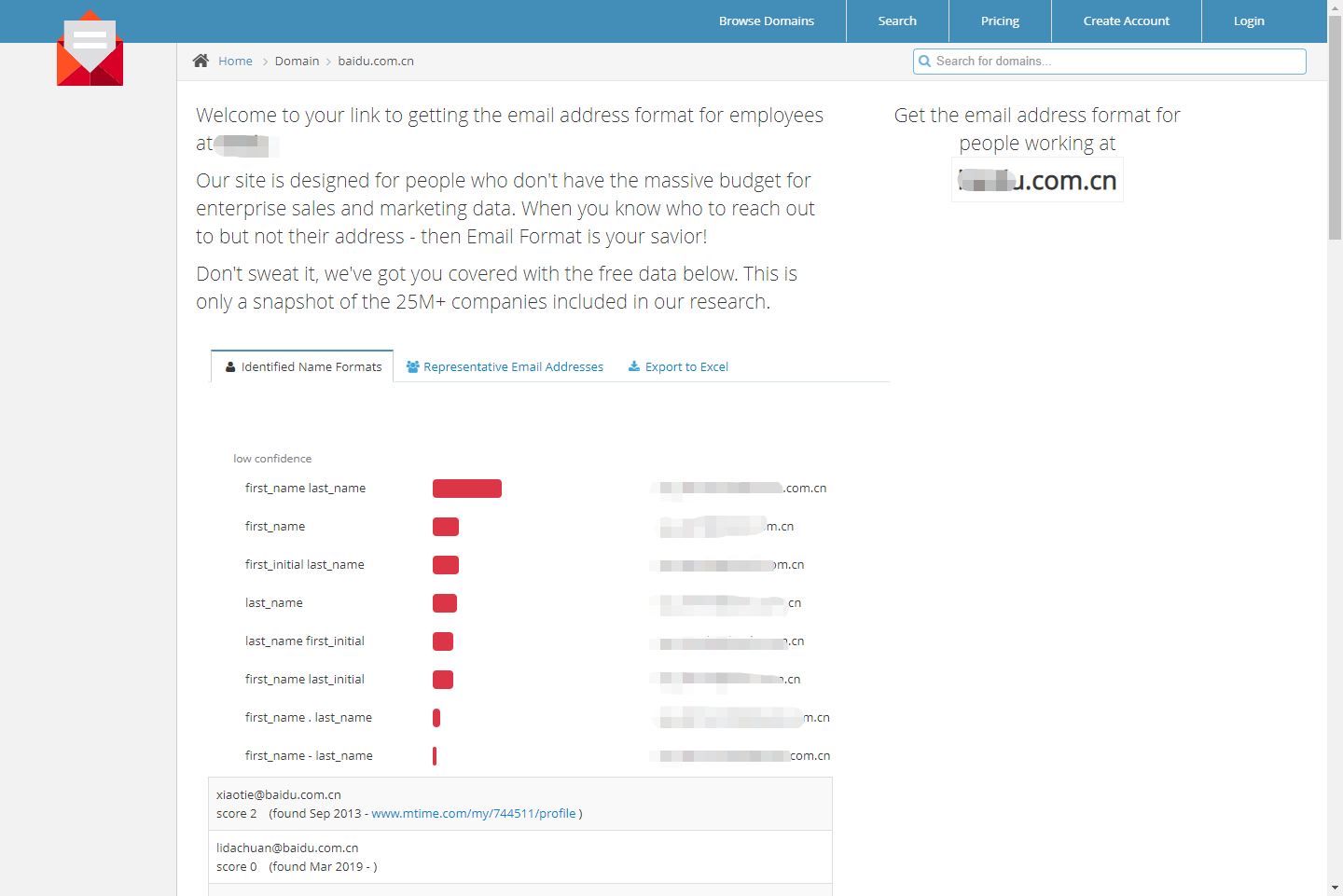

0x04 Email-format

我们的目标是将公司网络和电子邮件地址上的公开信息汇集在一起 在某种程度上,使这些数据更有用。通过梳理公共资源,我们公开识别 可见的电子邮件地址,并以前所未有的方式汇总此信息 订阅服务。我们感到自豪的是,我们的信息始终来自搜索引擎和其他来源 一般网站。垃圾邮件是一个非常现实的问题,我们不会通过暴露新地址来做出贡献 用于潜在的垃圾邮件发送者访问。

0x05 TheHarvester工具使用

0x1 TheHarvester工具

TheHarvester 工具是一款被动收集工具,可以有效地提高后期渗透测试的成功率。 此工具是由 Python 开发的。它为我们提供来自不同公共来源(如搜索引擎和 PGP 密钥服务器)的电子邮件帐户、用户名和主机名/子域的信息。

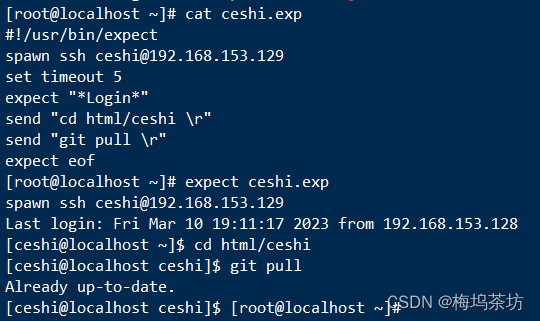

python theHarvester.py --help-d,--domain 要搜索的公司名称或域名。

-l, --limit 限制搜索结果的数量,默认=500。

-S, --start 从结果编号 X 开始,默认 = 0。

-p, --proxies 对请求使用代理,在 proxies.yaml 中输入代理。

-s, --shodan 使用 Shodan 查询发现的主机。

--screenshot 对已解析的域进行截图,指定输出目录:--screenshot output_directory

-v, --virtual-host 通过 DNS 解析验证主机名并搜索虚拟主机。

-e, --dns-server 用于查找的 DNS 服务器。

-f,--filename 将结果保存到 XML 和 JSON 文件。

-b, --source 指定搜索的引擎和数据源

0x2 TheHarvester使用

python theHarvester.py -d 7k7k.cn -l 500 -b baidu

0x06 总结

由于作者水平有限,文中若有错误与不足欢迎留言,便于及时更正。