实验目的

(1)学习冰刃的基本功能;

(2)掌握冰刃的基本使用方法;

预备知识

windows操作系统的基本知识,例如:进程、网络、服务和文件等的了解。

冰刃是一款广受好评的ARK工具。ARK工具全称为Anti Rootkit工具,可以理解为辅助杀毒工具,在具有一定操作系统知识后,完全可以利用该工具手动杀毒!冰刃适用于Windows 2000/XP/2003 操作系统,界面虽然看起来比较的粗糙,但是其内部功能是十分强大,用于查探系统中的幕后黑手—木马后门,并作出处理。一般都可轻而易举地隐藏进程、端口、注册表、文件信息,一般的工具根本无法发现这些 "幕后黑手"。目前最新版本为1.22。

实验环境

Windows XP SP3 操作系统(最好是虚拟机环境)。

实验内容和步骤

打开 Windows XP SP3虚拟机,运行桌面上的冰刃软件。

任务一:了解程序主界面

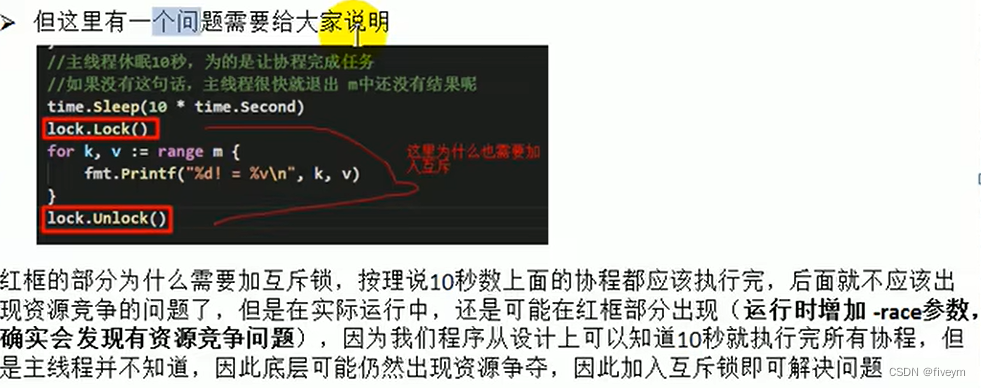

打开软件,显示在系统任务栏或软件标题栏的都只是一串随机字“abv12D840C”,而不是常见的窗口名,这是IceSword自我保护的方式之一:随机字串标题栏。每次打开出现的字串都是随机生成,这样那些通过标题栏来关闭程序的病毒木马就无用了。

文件菜单里面有个设置创建进线程规则的选项,可以看看。

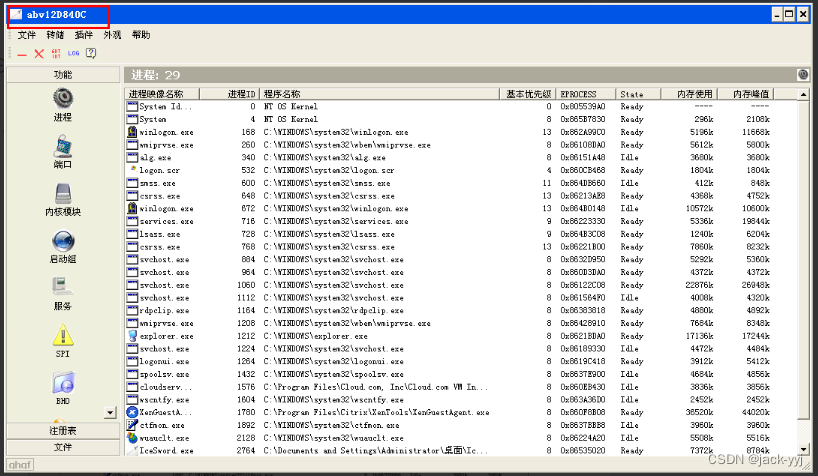

任务二:了解进程管理模块

点击窗口左侧的“进程”,查看系统当前进程。显示为红色的为隐藏进程,系统默认是没有的(系统自带的“任务管理器”是看不到的,有时另一款功能强大的进程查看软件Process Explorer也无法查到),因此红色项应全部结束(当然主程序IceSword.exe除外)。

按Ctrl键选择多个项目,然后再点开右键菜单中的“结束进程”,可一次搞定所有需结束的进程。记录源文件地址,到时候一并删除。

IceSword可结束除Idle进程、System进程、csrss进程这三个进程外的所有进程,这一点,很多同类软件是做不到的。但是有些进程也不是随便可以结束的,如系统的winlogon.exe进程,一旦杀掉后系统就崩溃了。

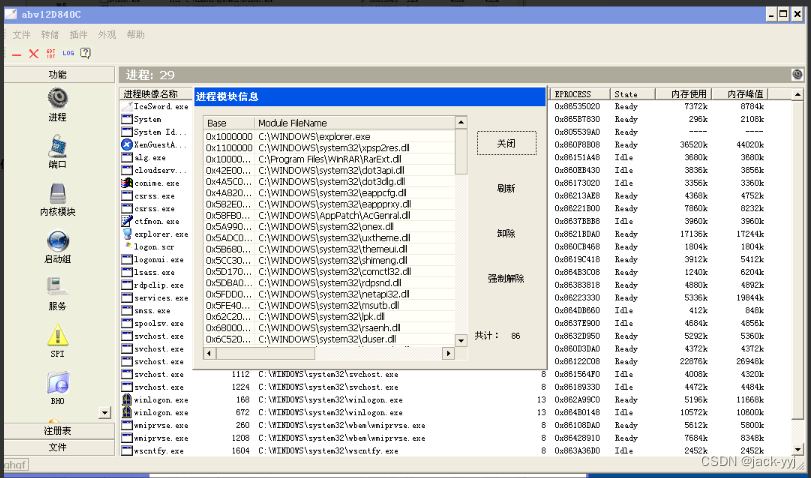

很多木马程序都喜欢插入explorer.exe,来执行需要的操作,对于这些插入的DLL文件怎么办呢,选中explorer.exe进程,然后点右键菜单中的“模块信息”,会看到所嵌入进程的所有DLL文件,找到病毒模块,点击卸载即可结束掉这个DLL,如果病毒程序比较厉害可能无法卸载,强制解除就起了作用,一般的DLL包括系统DLL都可以强制解除掉,所以慎用这个功能。此外,进程里还有其他功能,如强制结束线程,包括右键菜单中还有线程信息、内存读写等。

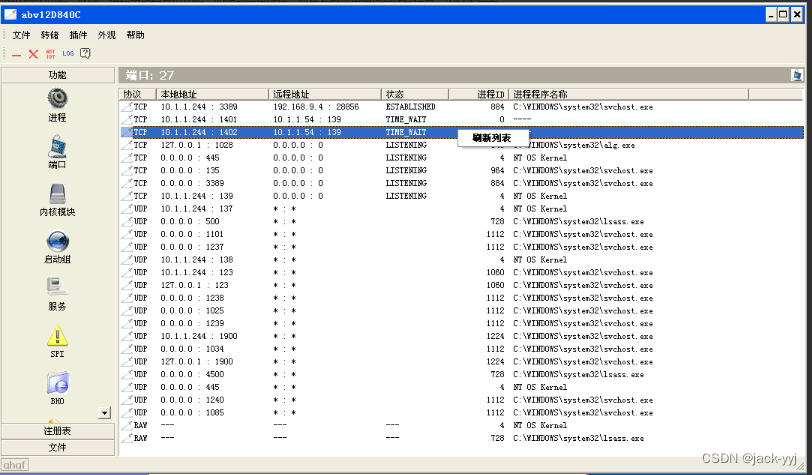

任务三:了解端口管理模块

端口管理模块还可以知道哪些进程有联网行为,不过美中不足的是不能在这里结束相关进程,端口管理模块如下图所示。

这里的连接状态大概分为:

LISTEN:正在监听中,随时准备连接某一个目标

SYN_SENT:客户端通过应用程序调用connect进行active open,于是客户端tcp发送一个SYN以请求建立一个连接,之后状态置为SYN_SENT

SYN_RECV:服务端应发出ACK确认客户端的 SYN,同时自己向客户端发送一个SYN,之后状态置为SYN_RECV

ESTABLISHED:代表一个打开的连接,双方可以进行或已经在数据交互了

CLOSE_WAIT:连接正在准备跟对方断开

TIME_WAIT:表示系统在等待对方的响应,让对方回复到底连还是不连

CLOSING:比较少见

CLOSED:连接被关闭

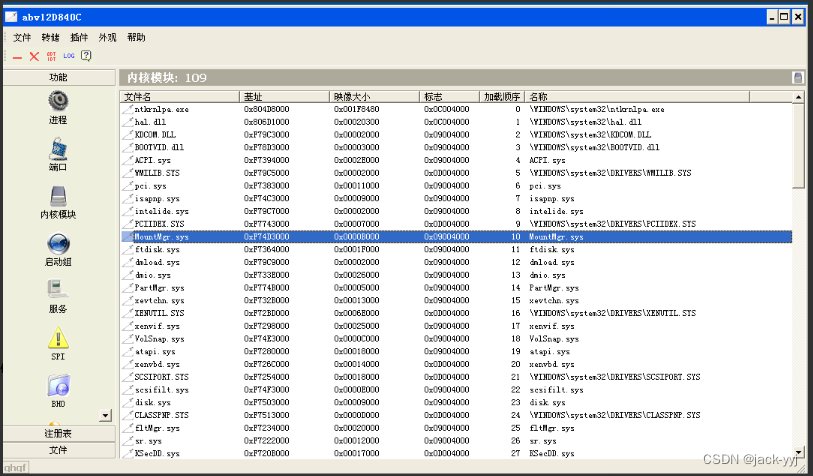

任务四:了解内核模块

内核模块是加载到系统地址空间的PE模块,内核程序是通过ntkrnlpa.exe等程序启动,基本上是C:\windows\system32\drivers\下的驱动程序 *.sys文件,当然也有少部分C:\windows\system32\目录下的sys文件,仅有很少的几个dll文件。冰刃中的内核模块只能察看简单的内核信息,靠知识去分析正常和不正常的内核。

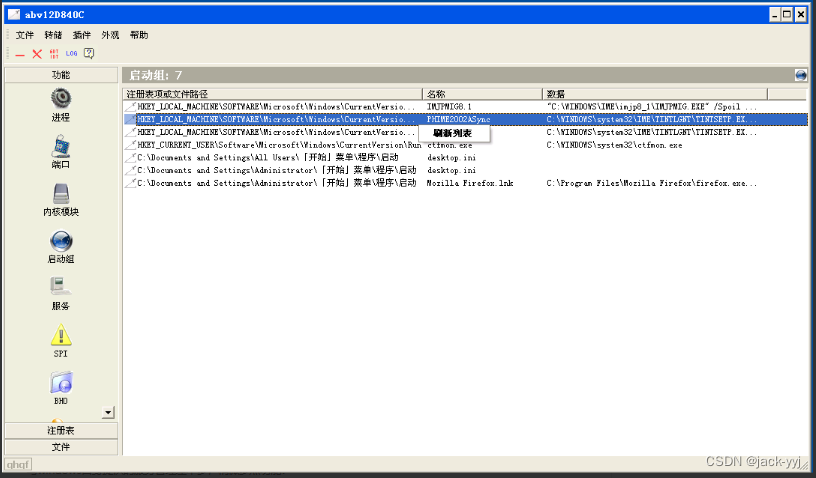

任务五:了解启动组模块

和内核模块一样,只能查看,无法作任何处理。只显示以下几个地方的启动项目,不全面,可用冰刃的注册表删除可疑启动。

注册表中,仅包括HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run和HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run两个项目。

文件夹包括C:\Documents and Settings\您所使用的用户名称\「开始」菜单\程序\启动和C:\Documents and Settings\All Users\「开始」菜单\程序\启动

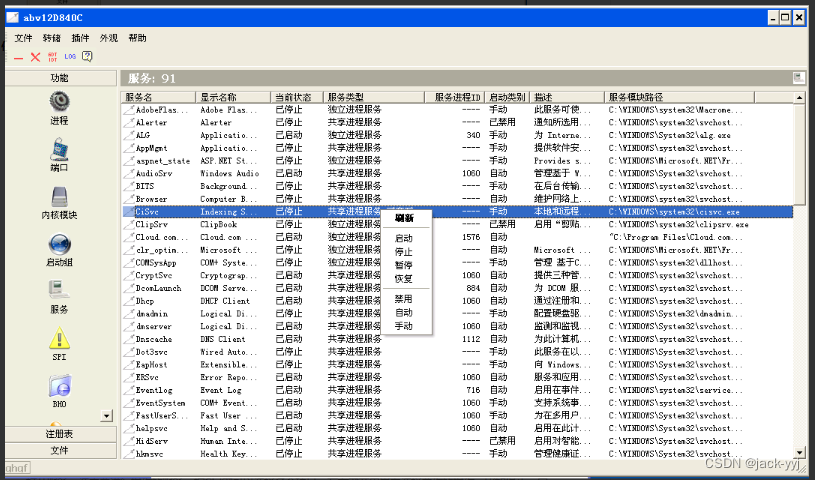

任务六:了解服务管理模块

与windows自身提供的服务管理差不多,稍微多点功能:

(1)显示隐藏服务

服务中可以显示隐藏服务,用红色表示,和进程一样

(2)修改服务状态(启动、停止等)

打开服务,选中要进行操作的服务,按Ctrl键可以选择多个项目,在右键菜单里面选择要作的操作,比如停止、启动、暂停、恢复。

(3)修改服务的启动类型(禁用、自动、手动)

打开服务,选中要进行操作的服务,按Ctrl键可以选择多个项目,在右键菜单里面选择要作的操作,比如禁用、自动、手动。这个修改的是启动类型,所以修改后,不可能修改当前状态。

任务七:了解SPI模块

SPI简单地说就是现实计算机目前所有的硬件接口和设备,同样也只能查看

任务八:了解BHO模块

BHO为浏览器插件,浏览器的插件,很多软件安装完毕或者流氓软件都会在浏览器里驻足,过多的插件会给浏览器带来不稳定。不过冰刃只能查看。

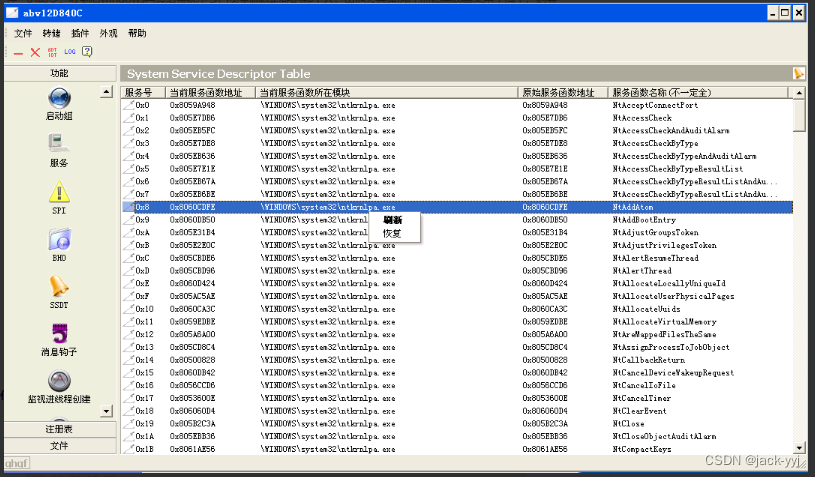

任务九:了解SSDT模块

SSDT即系统服务表,一些 "rootkit" 经常通过hook截获你系统的服务函数调用,以实现注册表、文件的隐藏。被修改的值以红色显示,不过,当然有些安全程序也会修改,如windows\\System32\\drivers\\klif.sys 就是卡巴斯基内核驱动.

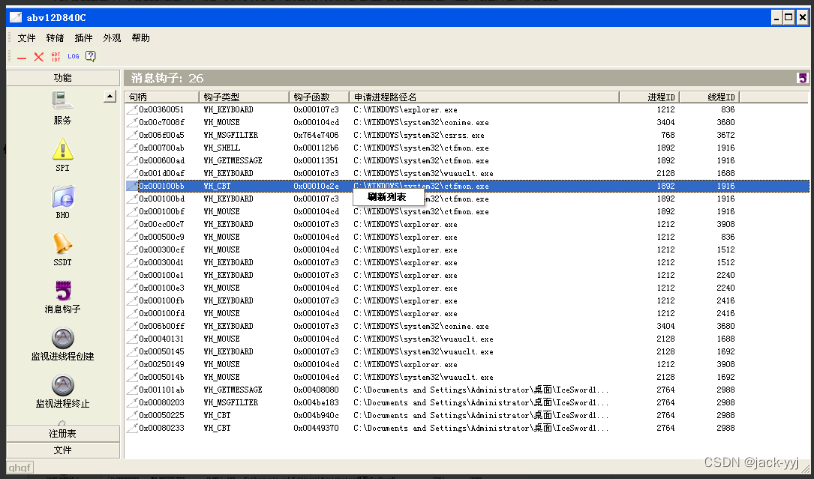

任务十:了解消息钩子模块

简单地说就是拦截各种系统命令的动作,比如我们右击删除一个文件,那么就会给系统发出一个“我要删除这个文件”的命令。收到后windows再转给系统中专门负责删除职能的那个人,由他去具体执行,而如果病毒采用了钩子,则会监视这些操作,将所有命令先经过自己手。如果发现删除命令的对象是自己,那么就把这个命令抛弃掉,如果是其他的就继续交给那个人来执行。不过并不是所有钩子都是病毒的杰作,安全软件基本都会有,如何辨别就需要对文件名字有一定了解或上网查阅。

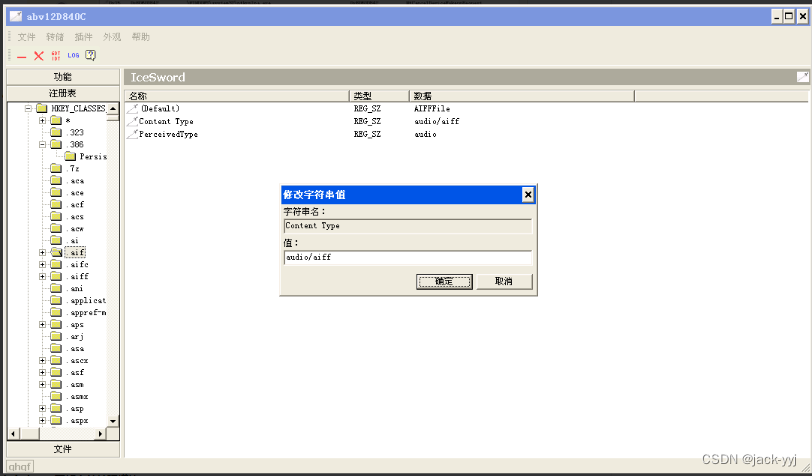

任务十一:了解注册表管理模块

冰刃对注册表有非常高的权限(管理员权限),可以看到某些系统注册表编辑器中不可见的项目,所以在进行操作的时候要有十足把握,不要因为错删、错改某些系统关键项目,使计算机系统崩溃。

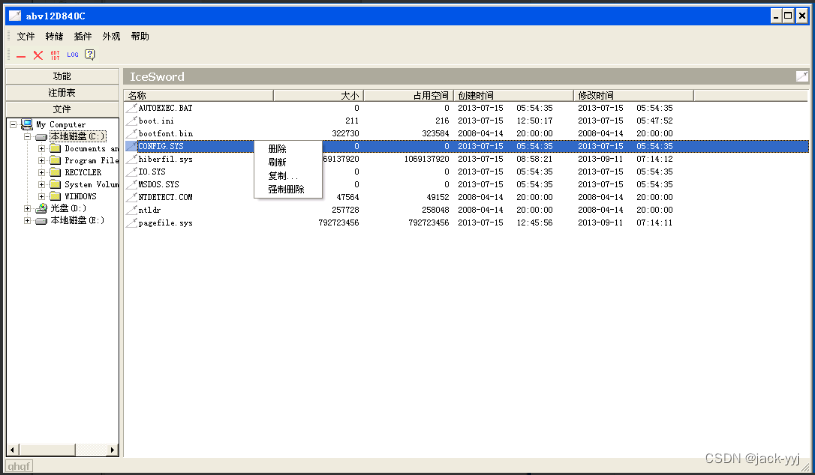

任务十二:了解文件管理模块

文件是一个浏览计算机所有文件的地方,可以看到任何隐藏的文件,对付无法删除的文件,也可以使用强制删除等特殊方法删除。

冰刃杀毒工具使用实验(29)

news2026/2/16 7:58:09

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/400026.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

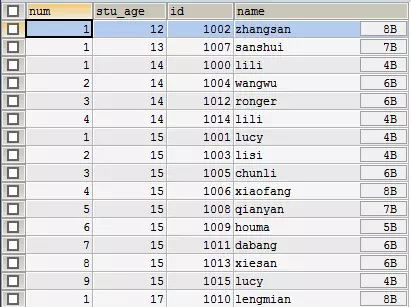

MYSQL 中 ROW_NUMBER 的实现

由于mysql没有 row_number函数实现,然后我们后台表里没给可以排序的字段,考虑用mysql实现一个row_number, 由于想使用视图进行实时展示,但是row_number在视图中不生效,所有我们最后还是找了后台程序伙伴沟通加了排序字段。 row_nu…

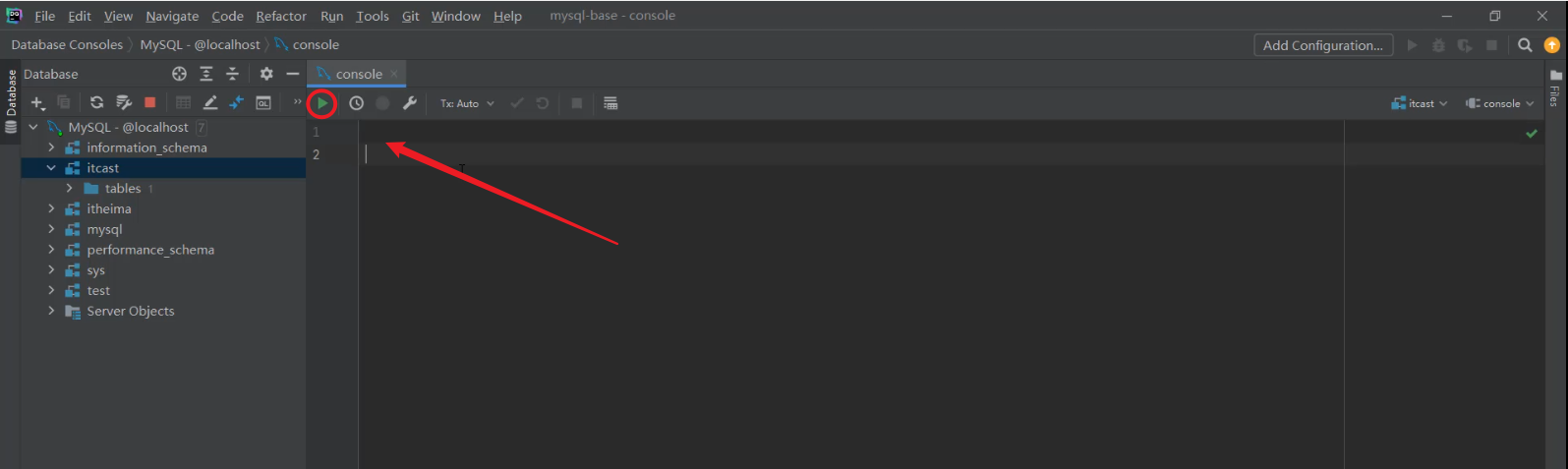

MySQL的图形化界面开发工具DataGrip的下载安装

在日常的开发中,会借助于MySQL的图形化界面,来简化开发,提高开发效率。目前mysql主流的图形化界面工具,有Navicat、SQLyog、DataGrip等,最后一种DataGrip,这种图形化界面工具,功能更加强大&…

Android Framework-管理Activity和组件运行状态的系统进程—— ActivityManagerService(AMS)

ActivityManagerService(AMS)是Android提供的一个用于管理Activity(和其他组件)运行状态的系统进程

AMS功能概述

和WMS一样,AMS也是寄存于systemServer中的。它会在系统启动时,创建一个线程来循环处理客户…

uni-app中使用vue3语法详解

全局创建

app.use(createPina()).mount

全局方法

通过app.config.globalProperties.xxx可以创建 这里我们写了一个字符串翻转的全局方法 main.js里面添加一个全局方法 不要忘了加$ 否则会报错

// #ifdef VUE3

//导入创建app

import { createSSRApp } from vue

//导入创建ap…

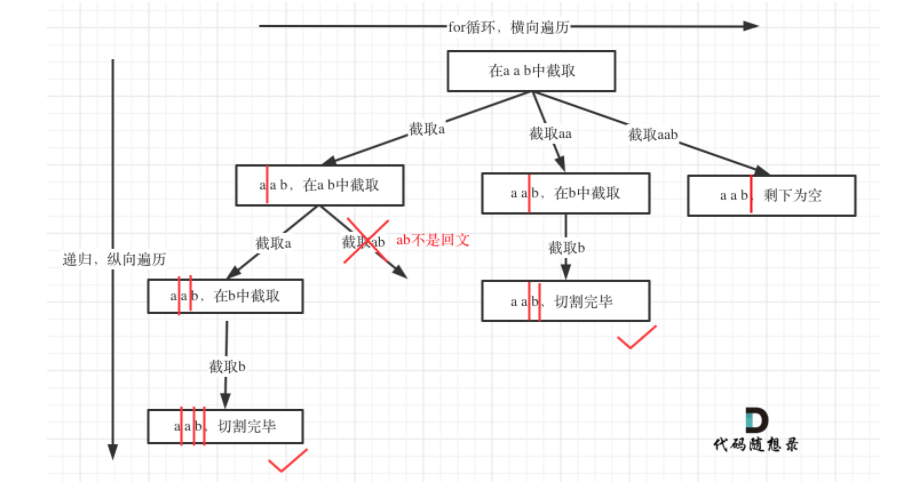

数据结构刷题(二十一):131分割回文串、78子集

1.分割回文串题目链接思路:回溯算法的组合方法(分割问题类似组合问题)。流程图:红色竖杠就是startIndex。 for循环是横向走,递归是纵向走。回溯三部曲:递归函数参数:字符串s和startIndex&#…

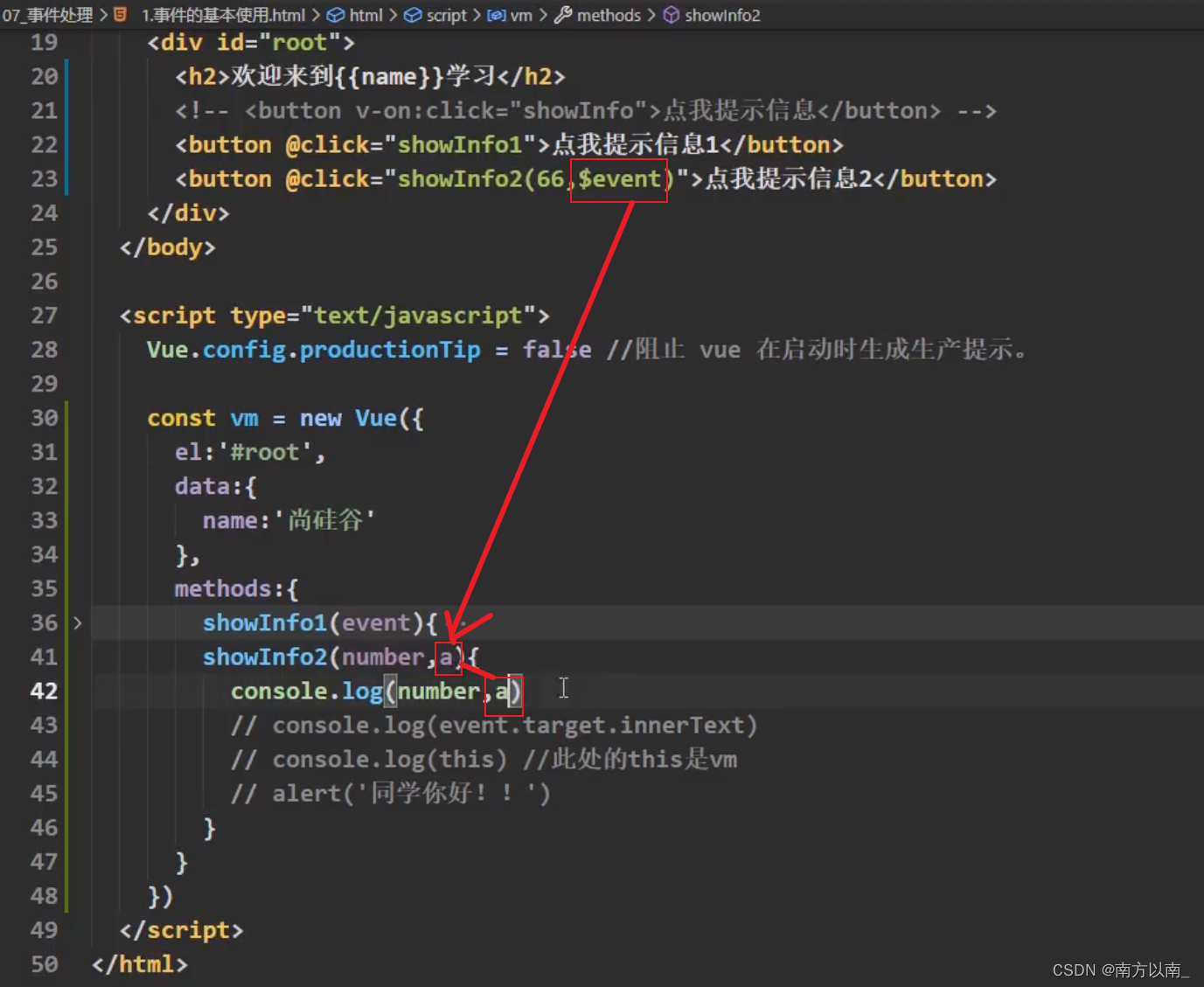

Vue(10-20)

1Vue赋值方式

Object.defineProperty

<!DOCTYPE html>

<html lang"en">

<head><meta charset"UTF-8"><meta http-equiv"X-UA-Compatible" content"IEedge"><meta name"viewport" conten…

如何从Outlook向Teams共享电子邮件

从 Outlook 或 web 上的 Outlook,你可以将电子邮件共享到Teams中的聊天和频道。

注意: 你必须具有“共享到Teams”的Outlook”加载项。它为Teams用户自动安装。此外,移动设备当前不支持该功能。外接程序当前不支持共享邮箱。如果你安装了Teams桌面客户端,并且使用的是Outl…

精、稳、敏、融,步入人民金融时代 | 易观银行业数字化转型年度趋势报告

易观分析:2022年,在深化金融供给侧结构性改革和高质量增长要求的指引下,赋能实体、公平普惠、审慎经营成为银行业转型发展的关键词。一方面面临内外部复杂的经济环境和不确定性风险,银行主打稳健策略,数字化转型仍在持…

软件测试用例篇(5)

测试是否运行代码去划分? 1)静态测试: 不运行代码,检查代码的风格,格式是否符合公司的标准规范,检查代码的逻辑结构是否满足需求要实现的功能 看代码,不运行代码,通过静态分析代码的语法,编写规…

谷歌Google Pixel6Pro/7pro手机刷入ROOT权限-开通Volte+破解5G网络高速刷机教程

谷歌pixel6和pixel7系列,出厂并不带volte功能,也不支持完美的5G效果,对于我们这种身处大陆,又想体验高清通话的小伙伴来说,并不友好,所以第三方破解实现就显得非常重要了。通过实际测试,两款机型…

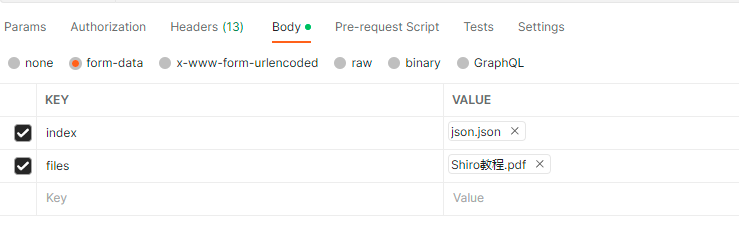

Java 文件上传 MultipartFile RequestPart 方式上传 HttpClient

Java springboot/springCloud项目,后端接口是用RequestPart 注解MultipartFile类型和实体类型的参数,目的是同时提交文件和表单参数。前端调用方式:需要使用表单(form-data)方式进行提交,content-type设置为…

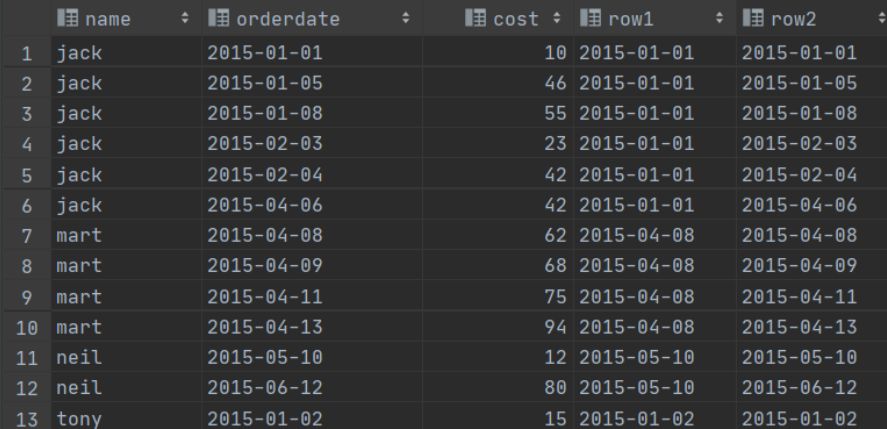

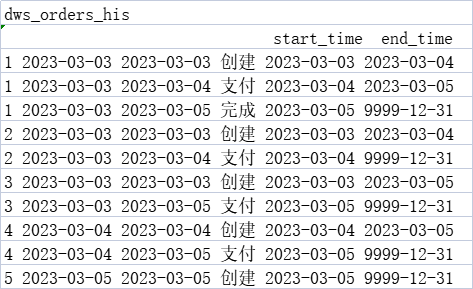

Hive排序,窗口函数

数据排序1,全局排序(order by):类似于标准SQL,只使用一个Reducer执行全局数据排序;速度慢,应提前做好数据过滤 ;支持使用case when或表达式;支持按位置编号排序desc升序,…

Pixhawk RPi CM4 Baseboard 树莓派CM4安装Ubuntu20.04 server 配置ros mavros mavsdk

文章目录硬件安装Ubuntu Server20.04下载rpiboot工具下载imager刷写系统配置USB配置WIFI开机安装桌面配置wifi配置串口安装ROS安装mavros安装MAVSDK-PythonInternet设置最后参考: https://docs.holybro.com/autopilot/pixhawk-baseboards/pixhawk-rpi-cm4-baseboard…

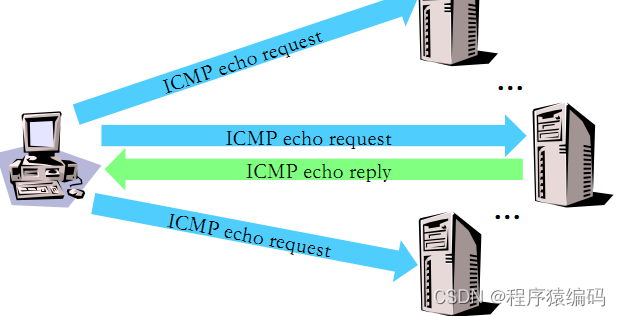

Linux下C/C++ 网络扫描(主机扫描技术)

主机扫描是网络扫描的基础,通过对目标网络中主机IP地址的扫描,从一堆主机中扫描出存活的主机,然后以他们为目标进行后续的攻击。一般会借助于ICMP、TCP、UDP等协议的工作机制,检查打开的进程,开放的端口号等等。

主机…

SpringBoot使用缓存

目录 简介

Spring 的缓存主要有如下几个注解

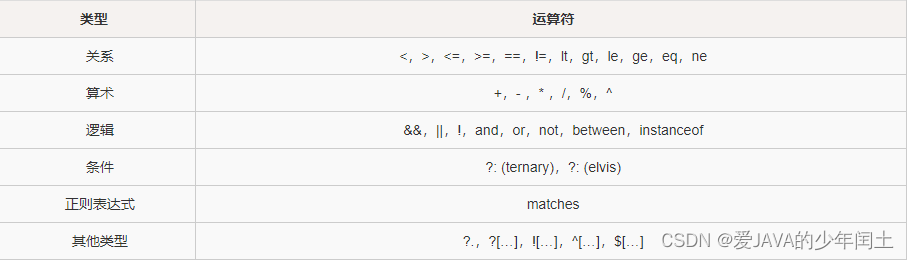

红色标注的注解为最常用的注解,必须熟练掌握 Cacheable/CachePut/CacheEvict 主要的参数

SpEL 提供的运算符

实现步骤

补充

注意

整合 EHCACHE 简介 Spring 框架已经具备了缓存机制,虽然我们可以使用 …

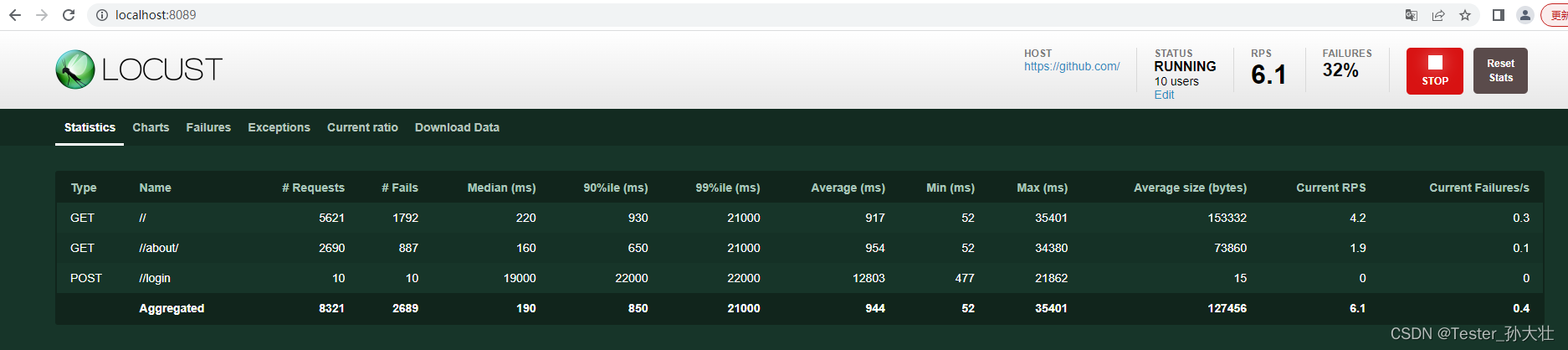

Locust框架从0到1入门

Locust介绍

Locust是使用Python语言编写实现的开源性能测试工具,可以用来测试Web应用程序、API、数据库等各种应用程序的性能,使用起来简洁、轻量、高效,并发机制基于gevent协程,可以实现单机模拟生成较高的并发压力。中文意为&a…

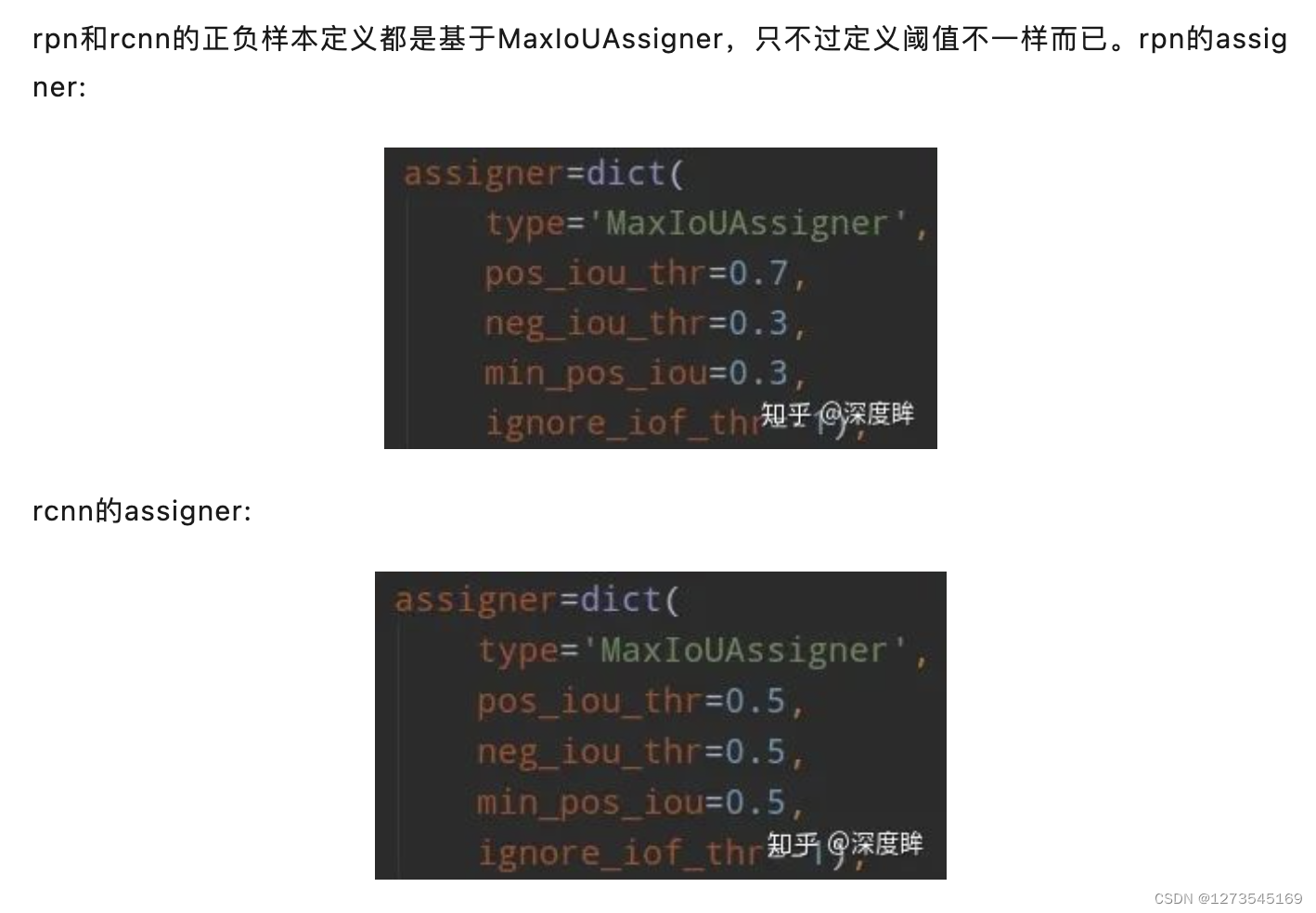

【目标检测】正负样本分配策略

YOLO

v3

目标的中心点在哪个网格内由该网格负责预测该目标,max-iou matching策略 (1)计算GT的中心点在哪个网格; (2)计算该网格内的所有anchor与GT的IOU,选择IOU最大的anchor负责预测该GT&…

嵌入安防监控项目——BOA服务器的移植

目录

一、源码下载

1.1 boa简介:

1.2BOA再项目中的使用

二、解压源码:

三、进入源码目录下的src目录:

四、make 编译源码:

五、建立安装目录

六、返回boa的顶层目录 --- 修改配置文件

七、建立测试页面

八、查看/boa目…

43-Golang中的goroutine!!!

Golang中的goroutine进程和线程说明并发和并行并发并行Go协程和Go主线程案例小结goroutine的调度机制MPG模式基本介绍MPG模式运行的状态1MPG模式运行的状态2设置GOlang运行的CPU数不同 goroutine之间如何通讯使用全局变量加锁同步改进程序进程和线程说明

1.进程就是程序在操作…