Nessue

要理解网络漏洞攻击,应该理解攻击者不是单独攻击,而是组合攻击。因此,本文介绍了关于Nessus历史的研究,它是什么以及它如何与插件一起工作。研究了Nessus的特点,使其成为网络取证中非常推荐的网络漏洞扫描工具。本文还介绍了如何下载Nessus以及所涉及的步骤。使用框图描述了Nessus漏洞扫描器的流程。Nessus具有扫描网络漏洞风险的特点,有助于实现数字孪生同时也减少了评估时间,这可能会导致数字孪生评估中安全协议更新的增加。利用Nessus的特性,可以很容易地模拟真实数据进行网络漏洞扫描检查。

Renaud Deraison在1998年推出了Nessus项目,当时他只有17岁,为互联网社区提供免费的远程安全扫描。当他在IT领域追求自己的职业生涯时,他介绍了Nessus作为一个由社区领导的开源项目。所以Nessus的版权属于Renaud Deraison。源代码对所有人的可用性导致了技术分叉的产生,这是Nessus系统的竞争对手。屹立网络安全公司创始人雷诺·德瑞森将Nessus 3改为授权版本,很快,它就成为了世界上领先的漏洞扫描器。少数插件和Nessus 2版本仍然是GPL,这导致了基于Nessus的开源项目如porz-wahn和openvas。Tenable于2002年开始工作。当时,Nessus的免费版本有200万次下载量,2.7万家企业已经在使用它,而2005年,Nessus推出了付费版本。

Nessus是一个网络漏洞扫描器。它使用插件,这些插件通常是单独的文件,漏洞检查由插件处理。插件是Nessus用于对功能和数量广泛的目标插件进行单独扫描的单独代码段。同时,数字孪生是一种计算机程序操作,它帮助我们创建模拟现实世界的数据,预测网络软件性能或其他软件性能,并与物联网分析软件和人工智能一起增强性能。

基本原理

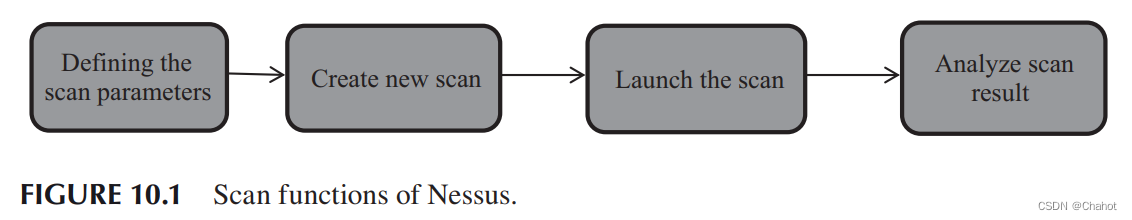

它基本上是一个虚拟计算机,接收来自服务器的反馈。其配置可简单可复杂,根据要求而定。因此,插件将按照下面给出的方式启动,并以主机为目标。图10.1所示为扫描函数,首先定义扫描参数,然后单击新扫描创建新扫描。之后,添加必要的细节,然后启动扫描。生成一个报告,其中显示网络中存在多少漏洞。

- 首先,确定哪个操作系统和服务在哪个端口上运行。

- 然后,确定哪些软件组件容易受到攻击。

- 确定在不同的主机上是否满足要求。

Nessus通常使用服务器-客户机体系结构,其主服务器需要构建在受支持的UNIX操作系统上。客户端始终可用于Windows、UNIX和Linux。服务器不作为一个选项,因为它执行安全检查。用户帐户的设置由管理员和其他团队成员完成,它还为这些帐户颁发权限。扫描只在客户端登录到服务器后进行。Nessus被广泛用来检查网络中的漏洞。

如果有人想入侵你的本地网络,那么他们要做的第一件事就是运行漏洞扫描,然后他们必须运行渗透测试。漏洞扫描会查看和挖掘网络上的多个设备,并寻找潜在的漏洞,比如存在已知漏洞的过时软件、设备上开放的端口和默认密码以及设备上保存的密码。如果他们从中发现了任何东西,那么黑客肯定会测试这些漏洞,然后他会找到一种方法来利用它们。测试这些漏洞是一个两步的过程,因为扫描只揭示了问题的可能性,而渗透测试验证了问题是否真的可以利用。

由于Nessus是一款用于扫描漏洞的商业软件,其免费版本提供了大量工具来帮助和探索您的家庭网络。

Nessus有三个版本:

- Nessus essential

- Nessus professional

- Tenable.io

Nessus essential

它是漏洞扫描器的免费版本。它的扫描限制在16个IP地址,这个工具基本上是针对网络技术和信息安全的学生。企业也使用它来理解需求,并了解它如何为他们的目的工作,然后组织购买付费版本。因此,它不仅适用于学生,而且也被组织和家庭用户使用。您可以在internet上获得由社区提供的免费插件。

Nessus professional

它是漏洞扫描器的付费版本之一。它为您提供了完整的支持功能。这是与Nessus essential相同的软件,但这里没有限制16个IP地址。它会给你实时结果,系统也会定期扫描。Nessus专业版按订阅方式收费。这意味着它是一个年度服务,没有月付款方式。如果你想要折扣,那么你可以选择多年订阅,通常是3年。提供7天免费试用版。

Tenable.io

它是Nessus pro的云版本。它比Nessus专业版更贵,并且附带了先进的支持包。它从65个节点的基本价格开始,价格随着节点的增加而增加。

特征

- Nessus最具吸引力和有效的功能之一是它是免费提供的。任何人都可以下载它,然后使用Nessus基本软件。但也有一些付费版本可用。

- 它是一个开源软件,每天都有很多人为Nessus做出贡献,这有助于使其始终保持最新状态,并且对用户始终免费提供。

- 插件可以在插件功能与新漏洞发布后更新。

- Nessus扫描Linux、Windows和UNIX系统的漏洞。这将使Nessus成为一个良好的全能工具,以便您可以在单个会话中扫描混合环境。

- Nessus还利用N-map进行端口扫描。

- 如果有多个人使用系统,则服务器客户端架构是Nessus的一个优点。因此,用户权限可以定义为锁定他们可以进行的扫描类型并解锁他们不想要的扫描类型。

- Nessus的插件架构确保它将每个漏洞检查为单独的插件。这意味着它赋予您自己的插件权利。

- 它不进行渗透测试,因为它的主要重点是扫描系统或应用程序。

- Nessus允许多个配置文件/策略进行不同类型的扫描,例如恶意软件扫描、恶意Shellshock检测和Web应用程序扫描。

- 它将漏洞分类为优先风险类别,从关键到普通的。

扫描过程锁定图

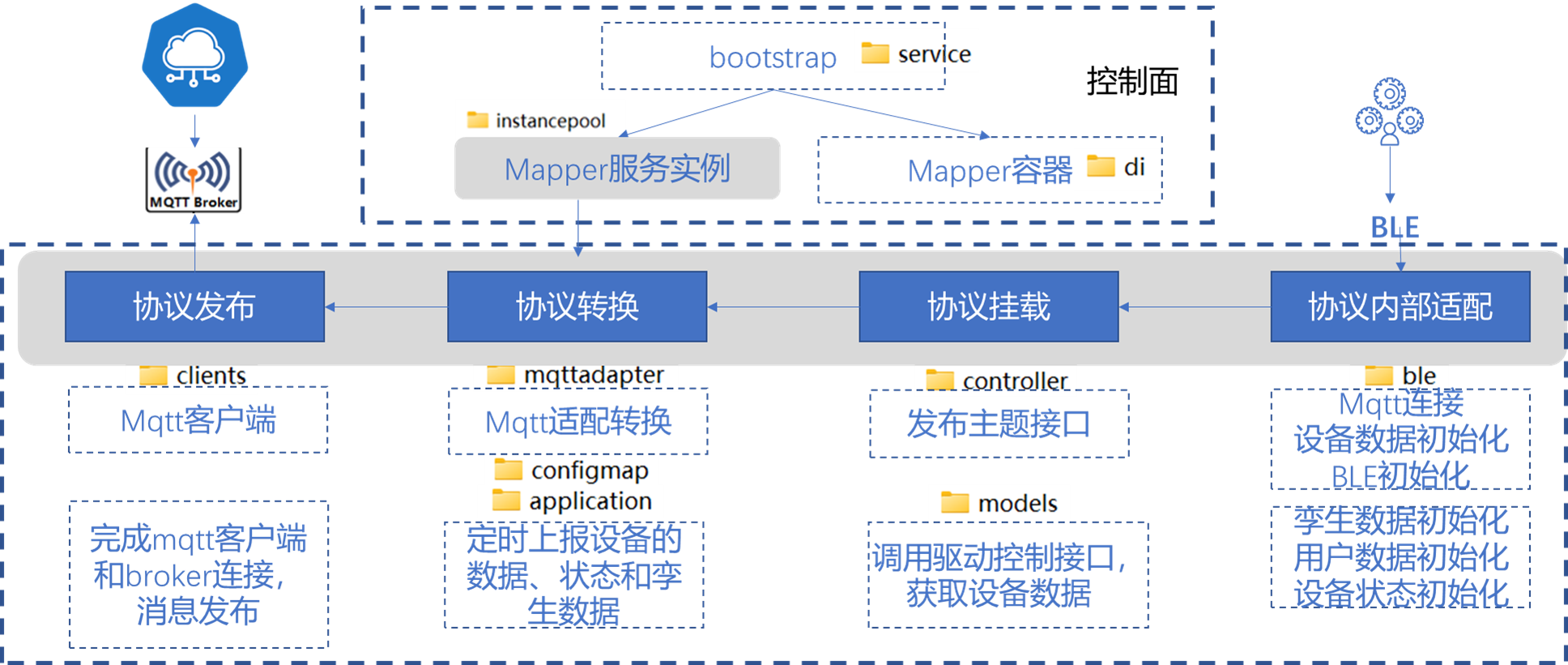

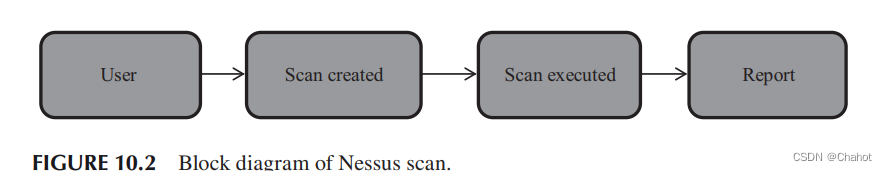

Nessus的框图显示了用户如何与Nessus软件交互,并在此基础上执行漏洞扫描。图10.2显示了Nessus扫描的工作方式,并描述了用户可以检查网络IP地址的本地和远程漏洞的Nessus扫描过程的工作方式。在上图的帮助下,用户可以选择要执行的扫描类型,然后将必要的详细信息添加到新扫描中。一旦执行扫描,就会生成一个报告,其中说明了网络中存在的漏洞。

使用步骤

下载和安装

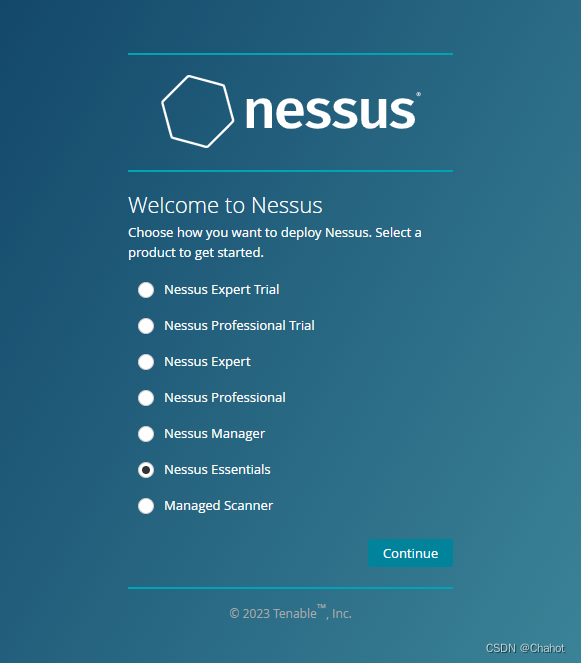

为了下载Nessus,用户首先需要注册一个在线帐户,然后他们可以下载软件,并在注册时填写的电子邮件id上获得激活码。所涉及的步骤是:

- 首先,进入 Nessus 主页,然后输入姓名和电子邮件地址,然后单击“注册”按钮。用户必须在此处输入真实的电子邮件地址,因为 Nessus 会向该电子邮件 ID 发送激活代码以输入注册表格。

- 现在,单击“下载”按钮,根据系统位数下载适用于您操作系统的 Nessus 版本。它可用于 Mac、UNIX、Windows 和 Linux。

- 下载完成后,运行安装程序包并按照屏幕上的说明完成安装。

- 现在,Nessus 在您的计算机或笔记本电脑上创建了一个本地服务器,并从那里运行。

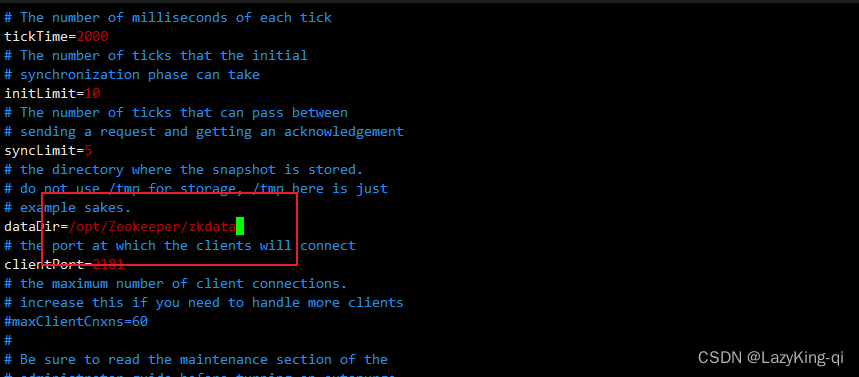

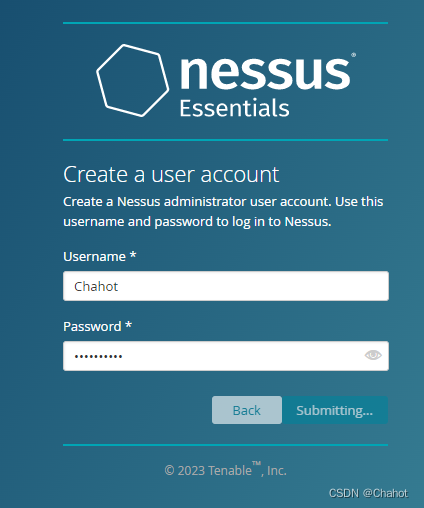

在计算机上安装Nessus后,将web浏览器指向以下地址:https:// localhost:8834/。这是用户必须完成注册过程并激活他/她的Nessus副本的地址。当用户首次启动Nessus时,浏览器会出现“您的连接不安全”的警告。因此,点击“高级”选项,然后选择“前往本地主机”选项以绕过此警告。Nessus将下载许多插件和工具,以便使用可用的更新工具正确扫描网络。这个下载过程以及插件的编译需要一些时间。

现在,是时候测试网络了。在这里,用户通常执行基本的网络扫描,因为它提供了对网络漏洞的完整概述。

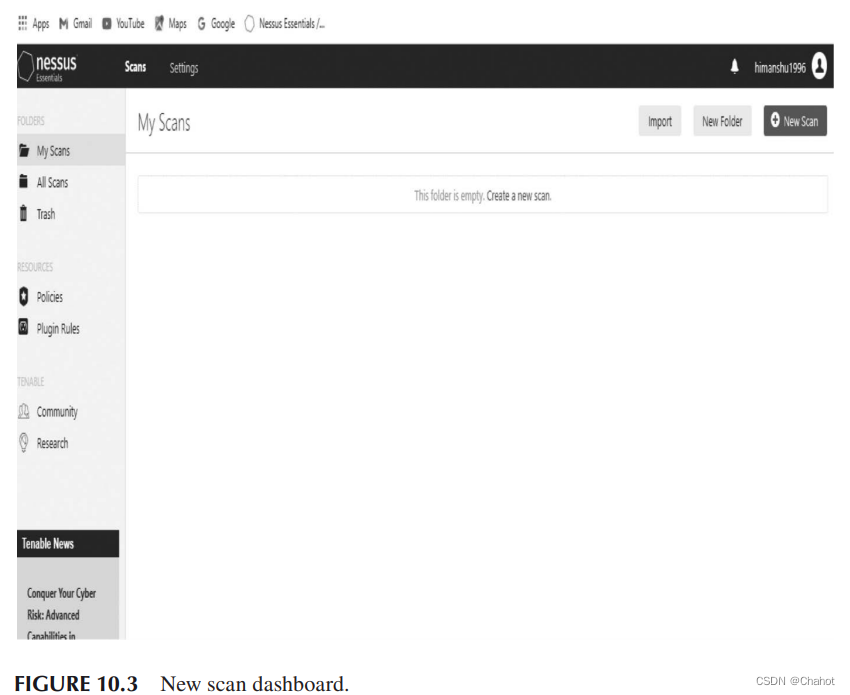

A. 点击“新扫描”:用户登录后,点击“新扫描”,然后会出现新扫描的仪表板,如图10.3所示。

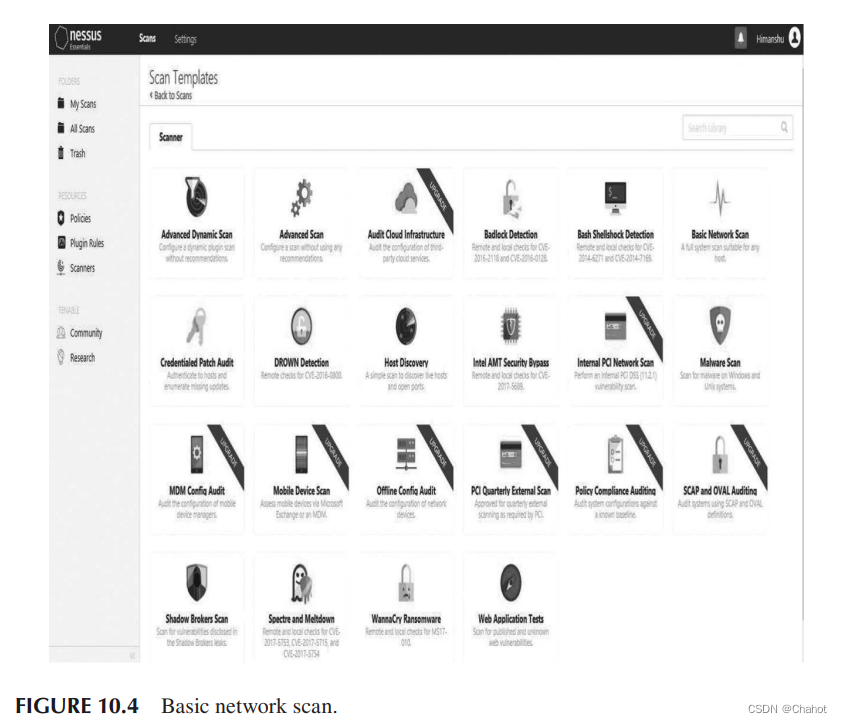

B. 点击“基本网络扫描”:点击新扫描后,用户必须选择要执行的扫描类型,如图10.4所示。通常,在Nessus中进行基本的网络扫描。

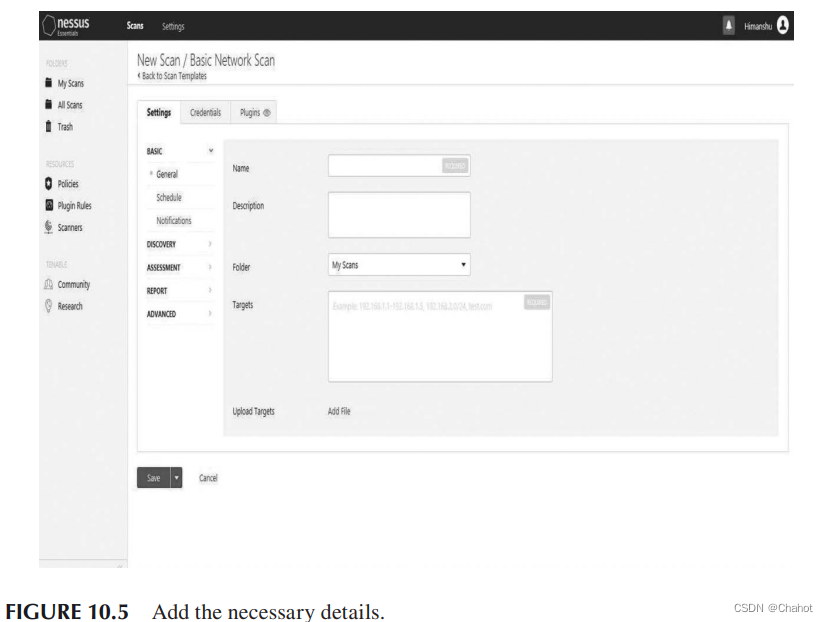

C. 命名扫描并添加描述,同时设置目标IP地址:选择基本网络扫描后,用户必须填写必要的详细信息,例如扫描名称、描述以及设置目标。如图10.5所示。

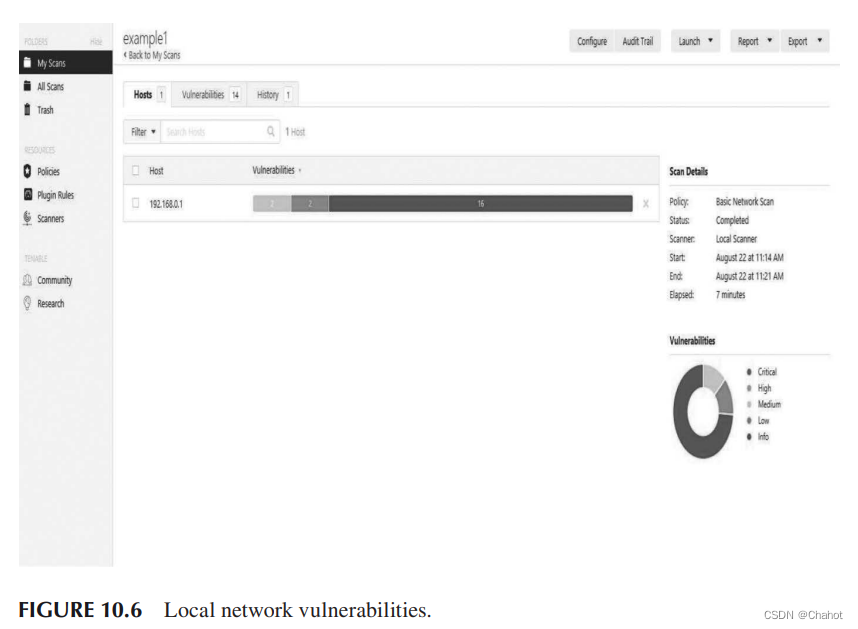

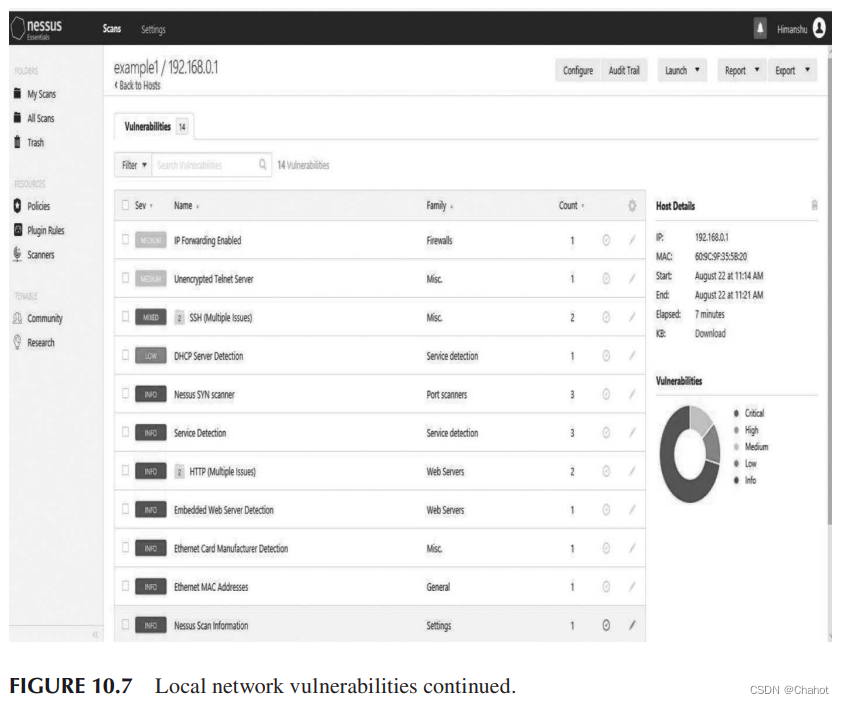

D. 在“目标”字段中,用户必须输入关于家庭网络或本地网络的IP扫描详细信息。例如,如果我们的路由器位于192.168.0.1,则在设置目标并启动扫描后,将生成一个网络漏洞报告,根据颜色代码评估漏洞的影响。如图10.6和10.7所示。

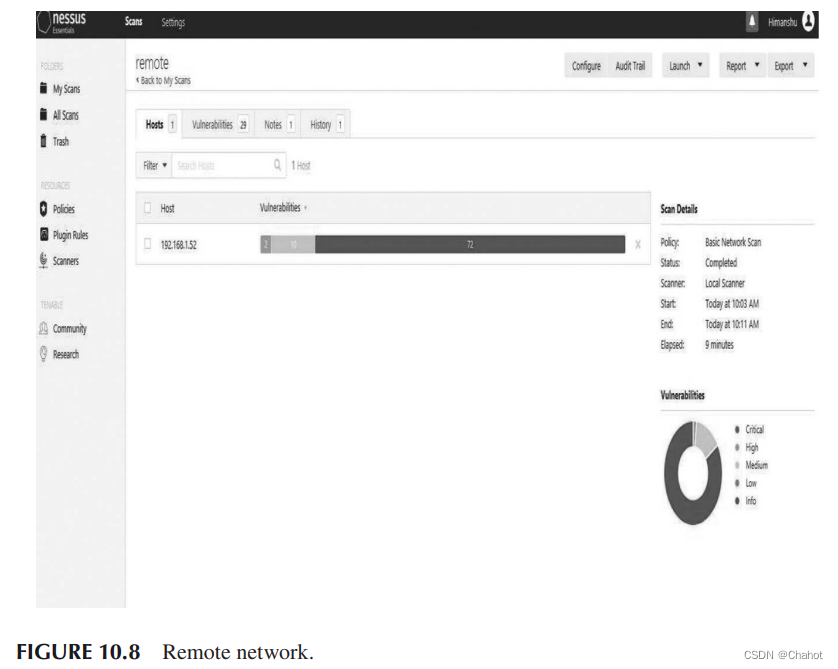

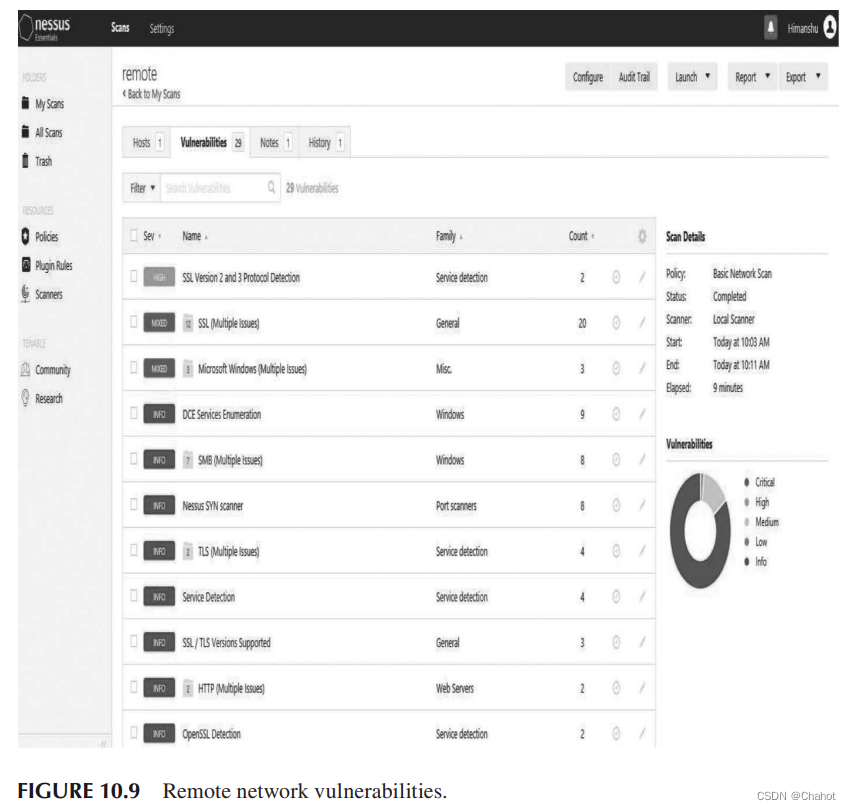

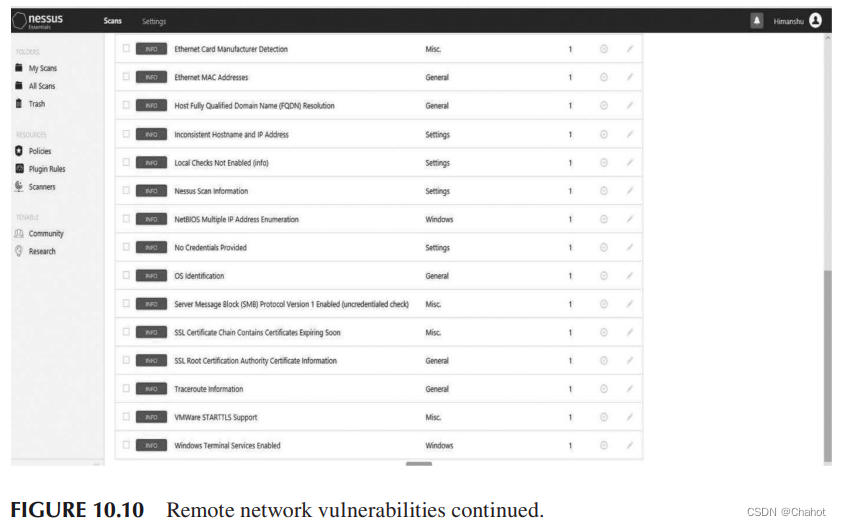

E. 在“Targets”字段中,用户必须输入有关远程网络的IP扫描详细信息。例如,如果我们的路由器位于192.168.1.52,则在设置目标字段之后,会生成一个报告,其中显示了网络的漏洞,并根据颜色代码表示其有效性。这在图10.8-10.10中显示。

F. 点击“保存”:现在,根据连接到您的网络的设备数量和设备类型,它需要一些时间。

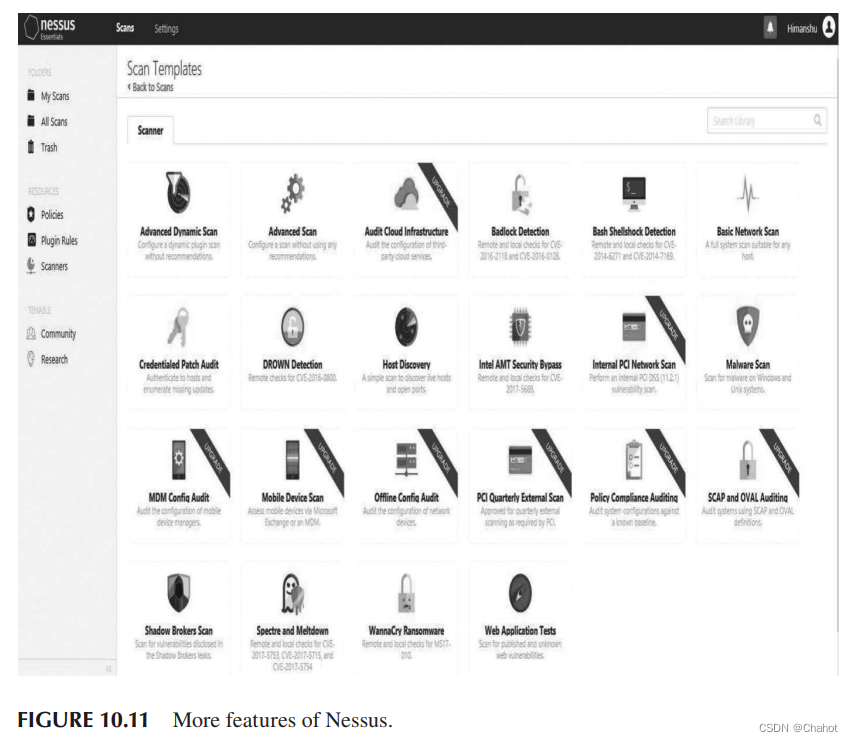

在Nessus中有不止一种扫描方法。除了基本网络扫描,您还可以运行高级扫描,其中包括更多参数来过滤搜索,坏锁检测扫描可以查找SAMBA的安全问题。Shellshock扫描查找Mac机器和旧Linux中的漏洞。DROWN扫描主要是寻找易受DROWN攻击的托管站点的计算机。除此之外,在Nessus essential中还提供了一些扫描,如图10.11所示。

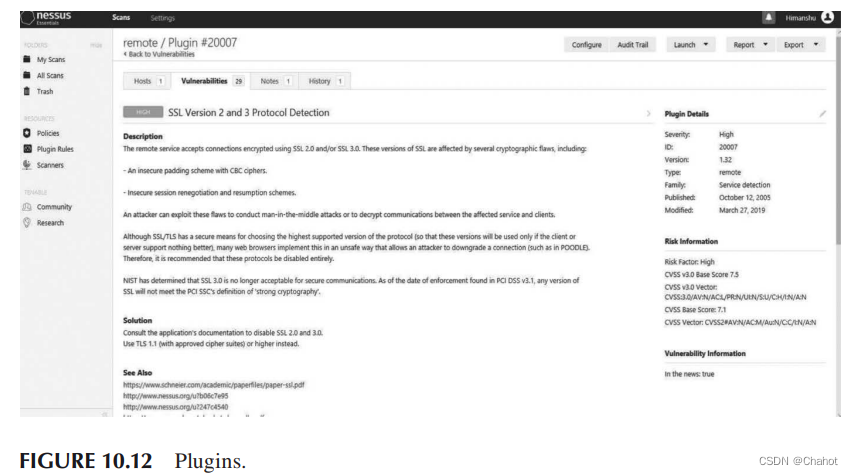

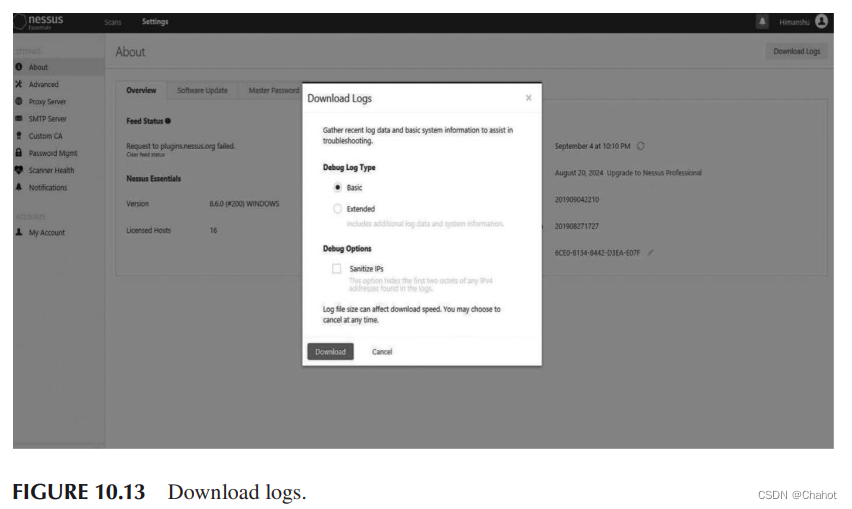

图10.12展示了Nessus的插件功能,其中根据用户的要求创建了一定的规则集。图10.13显示了下载日志选项,例如基本和平衡,它们也包含自己的功能集。根据馈送状态下载,日志得以维护。

一旦Nessus完成了他的任务,那么用户将看到一堆c颜色编码的图形为您的网络的每个设备。图中的每种颜色表示不同的脆弱性危险级别,从严重到低。

- 红色代表关键

- 黄色代表中等

- 绿色代表低

- 蓝色代表信息

结果应该包括本地网络上可用的所有设备,从路由器到启用Wi-Fi的打印机。如果用户想要关于漏洞的更多信息,请单击颜色图。漏洞被标识为“plugins”,这只是Nessus标记它们的方式。因此,用户可以点击任何插件来获取有关漏洞的更多信息,包括新闻稿、白皮书或补丁说明。如果用户想从整体上了解网络漏洞,则需要单击漏洞选项卡。

因此,有可能其中一些漏洞会有点明显,这意味着漏洞总是存在的。例如,当Nessus拾取任意一台设备时,它仍在使用点数或默认密码,因为计算机或设备运行在过时的固件上。

优点:

- 在Nessus的帮助下,可以找到服务器或工作站缺少的关键补丁。

- 它不仅列出漏洞,还详细描述了漏洞。

- 它还在Nessus专业版中进行PCI扫描。

- Nessus还具有多个配置文件/策略的功能,以执行不同类型的扫描,如恶意软件扫描、坏的Shell Shock检测和Web应用程序扫描。

- 它还具有将漏洞分类为基于风险的优先级类别的功能,从严重到普通。

- Nessus的插件架构确保将每个漏洞作为单独的插件进行检查。这意味着您拥有自己的插件。

缺点:

- 它可以在记录内使用升级功能。

- 有时,扫描可能需要很长时间才能完成。因此,我们需要将它们分成小部分。

- 不允许高级用户禁用插件组内的插件。

- 扫描的持续状态可能会改善,因为它只显示0%或100%,这意味着进度条不会显示扫描完成的百分比。

- 通过默认设置配置,可以进一步简化扫描。

小节

本章介绍了Nessus的历史,它是什么以及它是如何与插件一起工作的。研究了Nessus的特点,使Nessus成为网络取证中非常推荐的网络漏洞扫描工具。一个框图也描述了Nessus漏洞扫描器的流程。本章还介绍了Nessus在数字孪生评估中的帮助,以网络漏洞扫描为目的,对真实数据进行模拟,预测网络漏洞评估的性能。本章还介绍了如何下载Nessus,以及获取本地IP地址(192.168.0.1)和检查漏洞所涉及的步骤。发现2个中等状态漏洞,2个低状态漏洞,其余16个属于信息类漏洞。然后我们对一个远程IP地址(192.168.1.52)进行了同样的操作,我们发现2个高状态漏洞,10个中等状态漏洞,其余72个属于信息类别