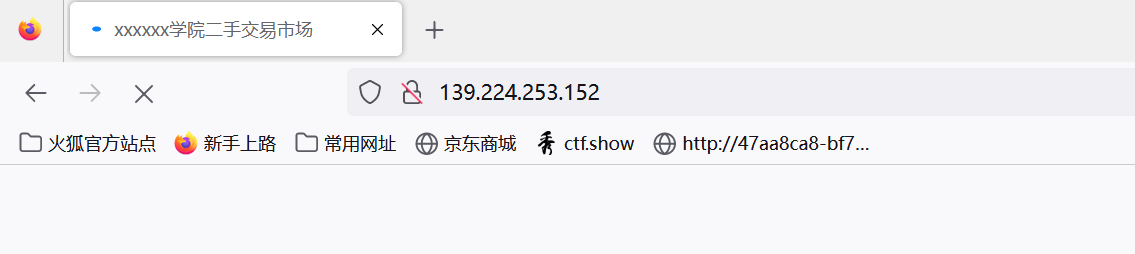

js劫持

根据题目所给出的ip访问原本应该进入一个学院的二手交易网站

但是实际进入了一个博客

flag需要去除最后的斜杆

黑客首次webshell密码

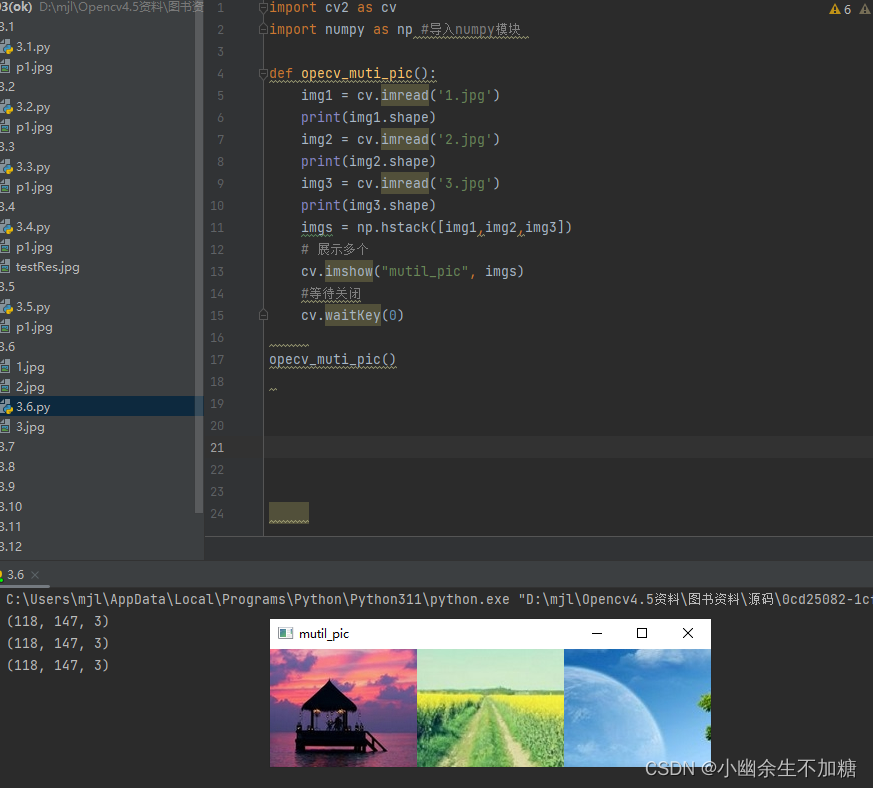

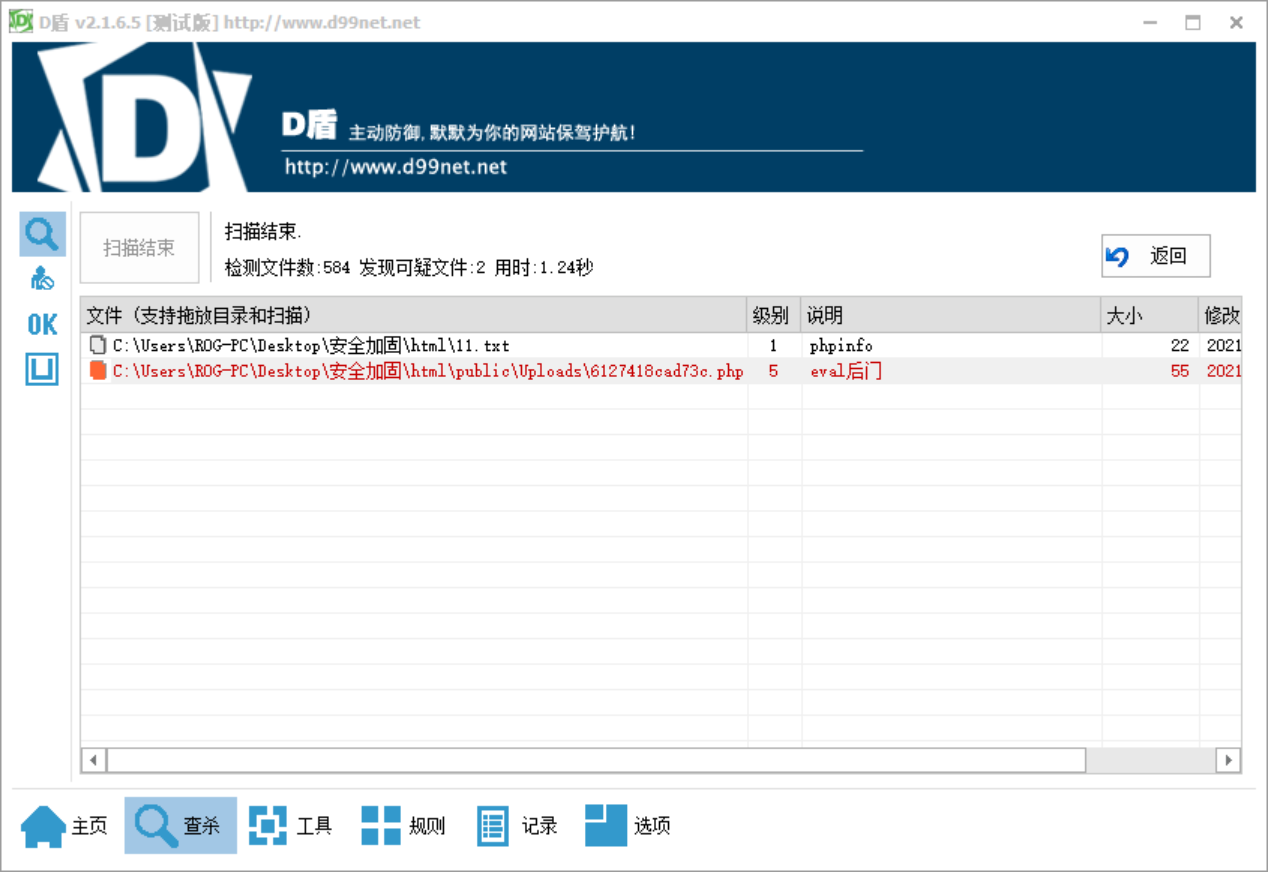

利用所给的账户密码进行登录进入www目录并且进行备份

#我们对网站进行备份

cd /var/www && tar -czvf /tmp/html.tgz html我们将备份的文件丢入D盾扫描扫出后门

查看对应密码

黑客首次入侵方式

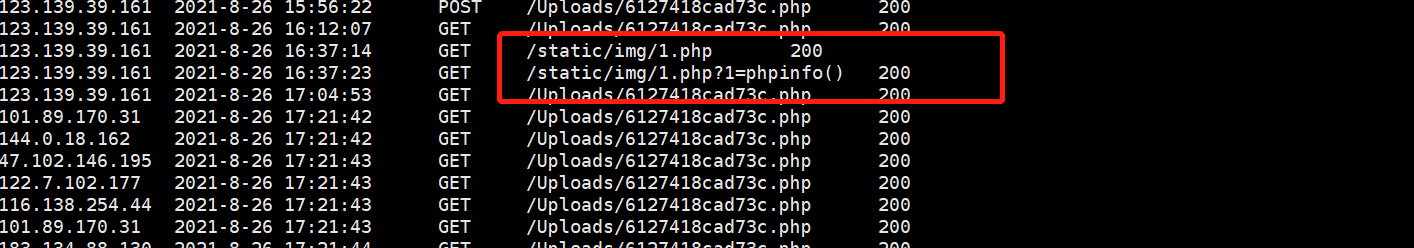

查看日志

/var/log/nginx/access.log(这里确实是偷奸耍滑了,打开日志一看无从下手,所以就直接查了大佬的博客发现是xss)

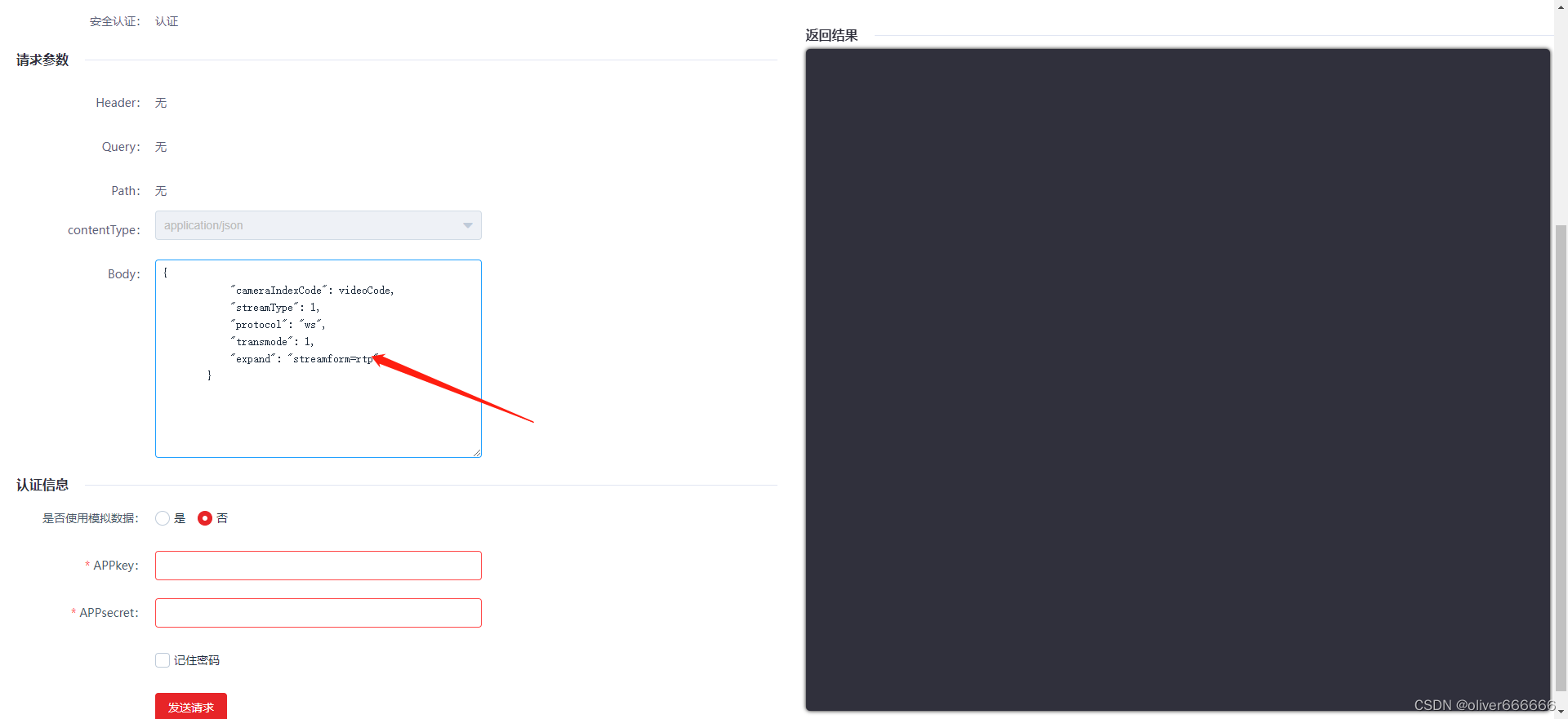

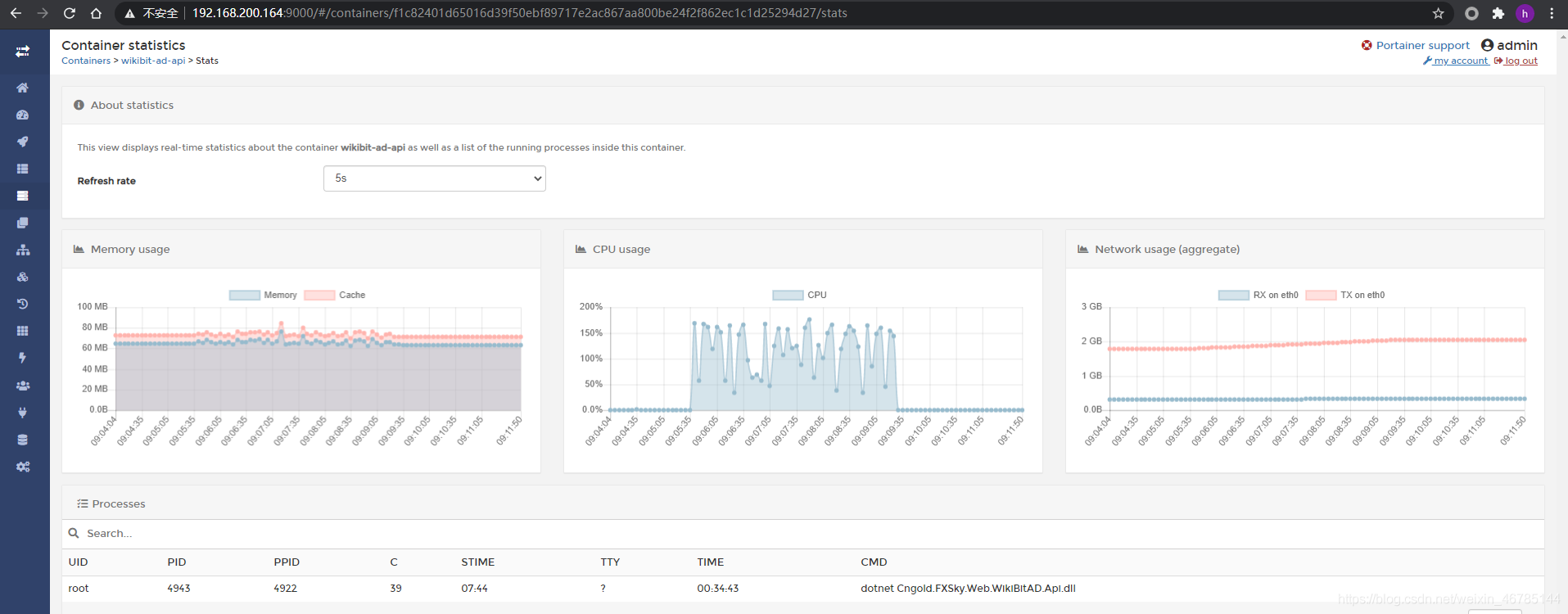

黑客的服务器信息

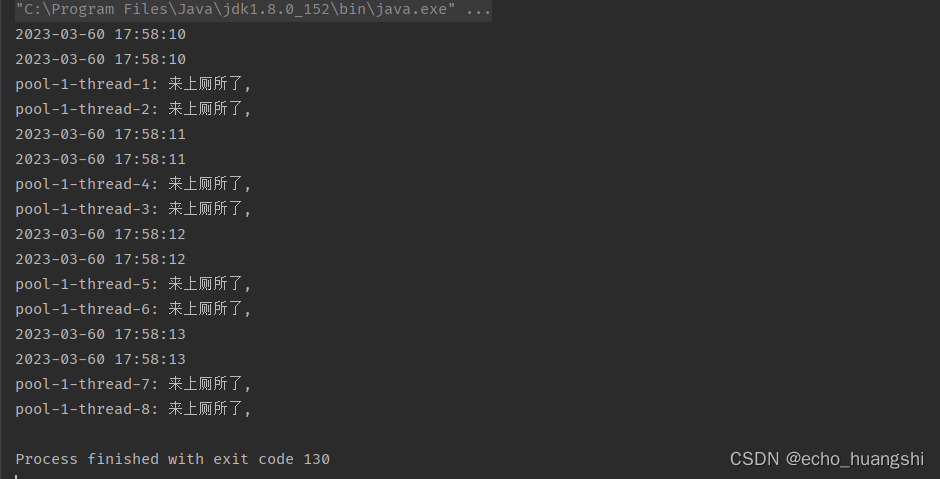

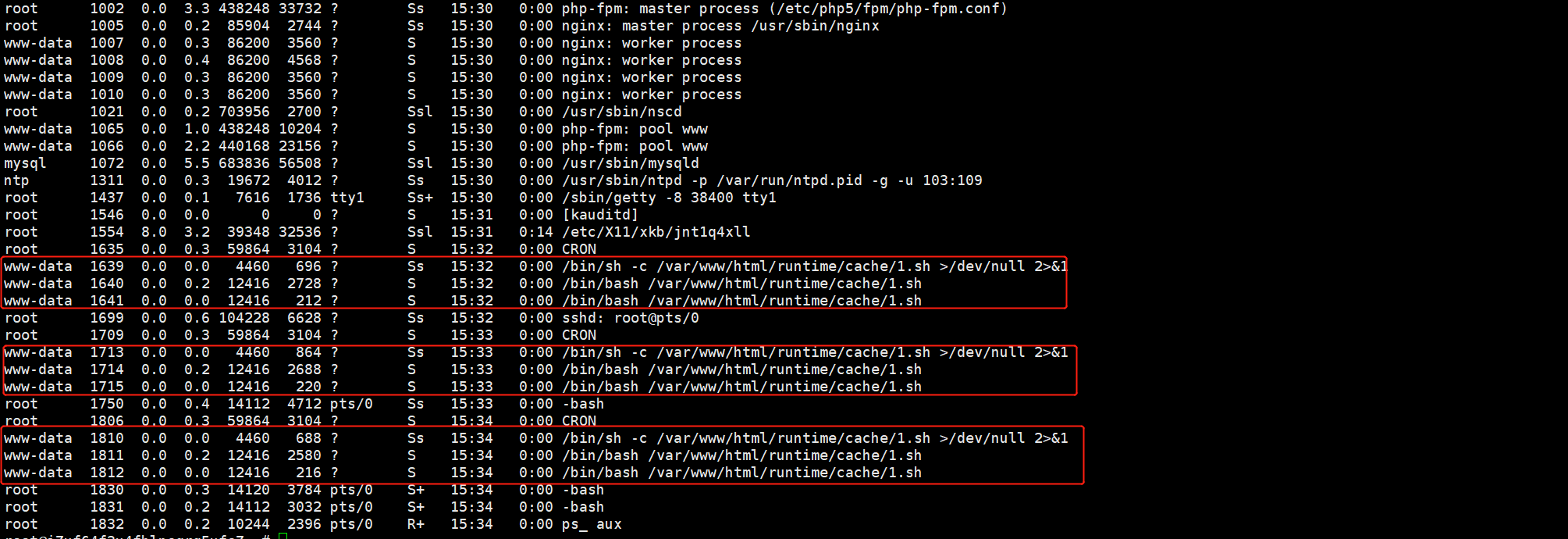

#查看可以进程

ps aux

查看对应的脚本获取信息

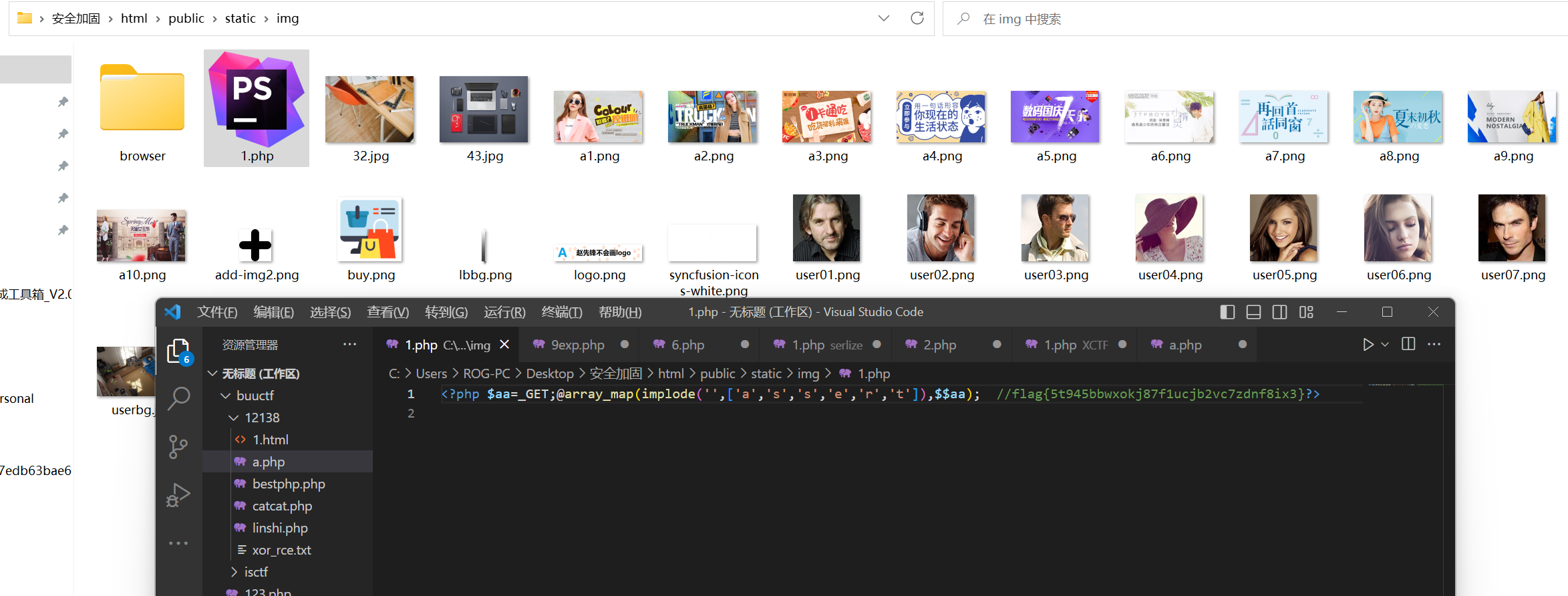

黑客的webshell2

这里之前 D盾没有扫到,然后用审计也没有发现后来发自己翻了一下目录发现了

通过其内容发现这里做了一个简单的免杀所以没有被查杀,之后查询大佬博客时发现很多师傅都是用了腾讯的web取证工具下载下来试了一下确实方便了许多虽然然后下载下来玩一下(web日志取证分析工具 - 实验室 - 腾讯安全应急响应中心 (tencent.com))

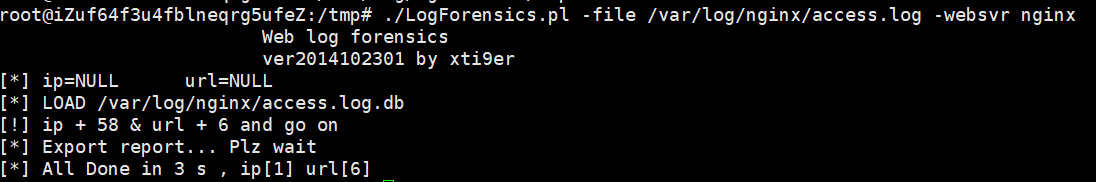

#赋予权限

chmod +x LogForensics.pl

#启用分析

./LogForensics.pl -file /var/log/nginx/access.log -websvr nginx

调用分析完毕后进入日志存储路径查看即可/var/log/nginx/access.log.db

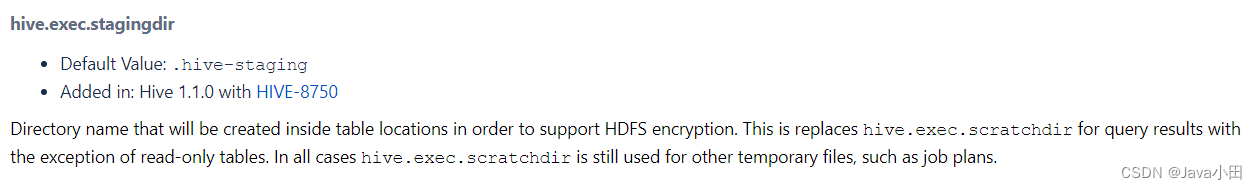

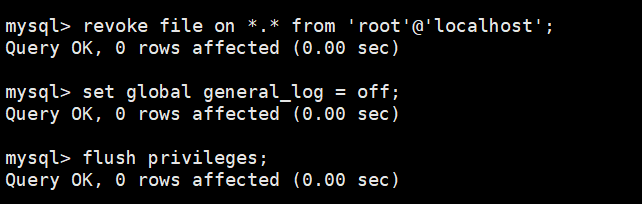

修复mysql

在配置文件中找到数据库的连接密码

这里回忆一下mysql getshell的方法

- outfile和dumpfile写shell

- 日志写shell

所以我们需要对file和日志加以限制最后对权限数据进行保护即可

revoke file on *.* from 'root'@'localhost';

set global general_log = off;

flush privileges;

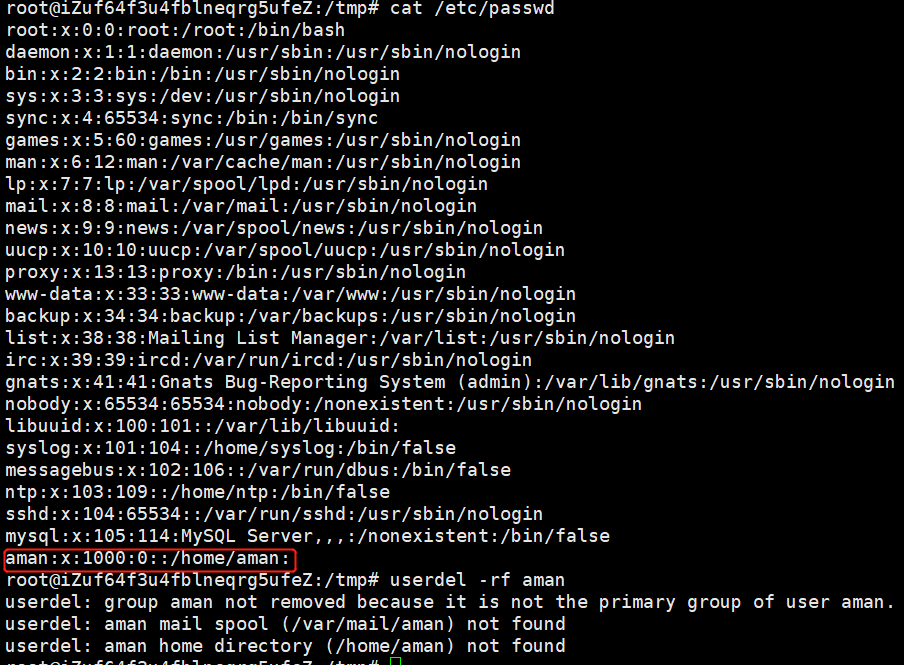

黑客的账号

通过查询/etc/passwd找到黑客的账号密码

黑客篡改的命令1,2

命令存储在/bin目录下我们进入该目录查看发现了两个奇奇怪怪的命令

我们直接将其删除即可然后最后将之前发现的免杀码删除即可

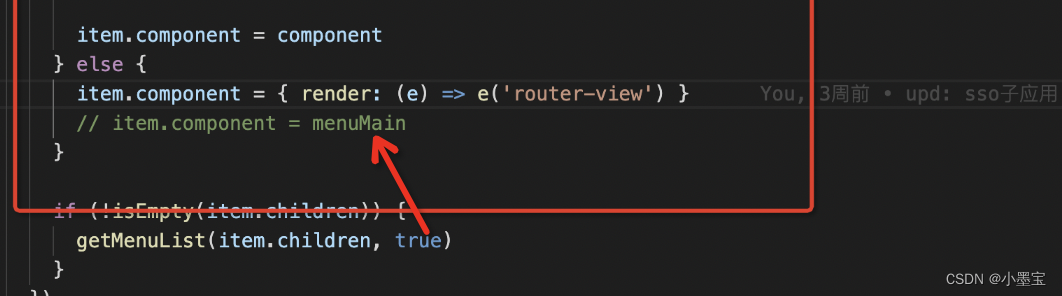

修复js劫持

在www目录下查找存在js的文件

find . | xargs grep -ri '<script type="text/javascript">' -l | sort | uniq -c

#xargs 是一个强有力的命令,它能够捕获一个命令的输出,然后传递给另外一个命令

#sort 可针对文本文件的内容,以行为单位来排序。

#uniq 可检查文本文件中重复出现的行列

进入查询发现了对应的代码将其删除即可