kali机器自带防火墙探测工具wafw00,它可以通过发送正常以及不正常甚至包含恶意代码的HTTP请求,来探测网站是否存在防火墙,并识别防火墙的厂商及类型。

安装:

git clone https://github.com/EnableSecurity/wafw00f.git

python setup.py install一、检测原理

首先发送一个正常的HTTP请求,然后观察其返回有没有一些特征字符,可以识别一些WAF。

如果不成功,则发送多个(可能是恶意的)HTTP请求,触发WAF的拦截来获取其返回的特征进而判断所使用的的WAF类型。

如果还是不成功,则分析先前回复的响应,并使用另一种简单算法来猜测WAF或安全解决方案是否正在积极响应我们的攻击。

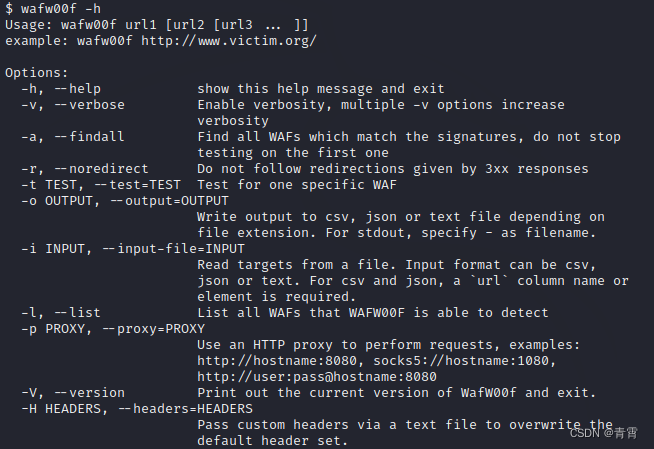

二、wafw00f使用

-

-p 设置代理

-

-r 不遵循3xx状态的重定向

-

-t 测试一个指定的WAF

-

-o 输出文件,文件类型取决于文件名后缀,支持csv、json、文本

-

-i 从文件中读取目标。输入格式可以是csv,json或文本。

-

-l 显示支持探测的所有WAF列表

-

-H 设定一个头文件信息,用以覆盖默认的头信息

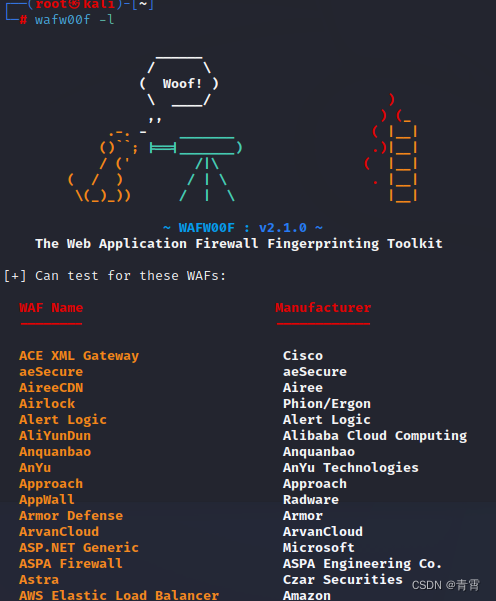

1、支持检测的WAF类型

wafw00f -l

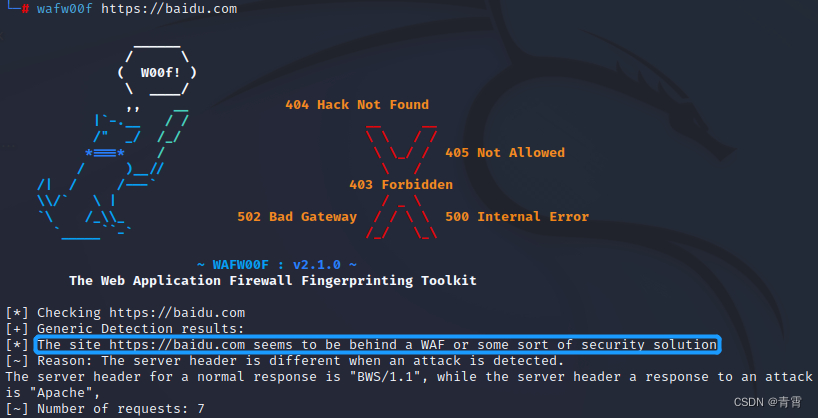

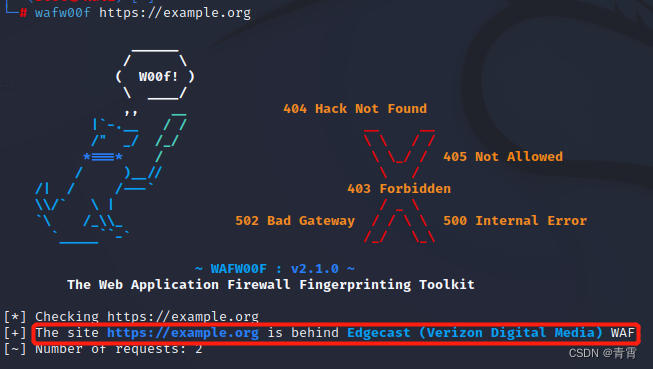

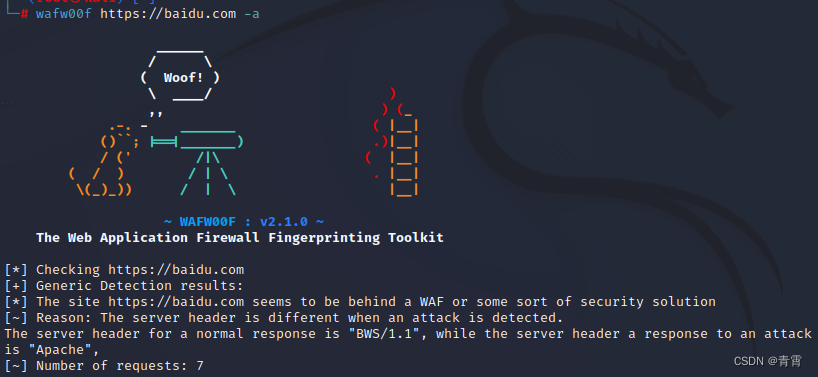

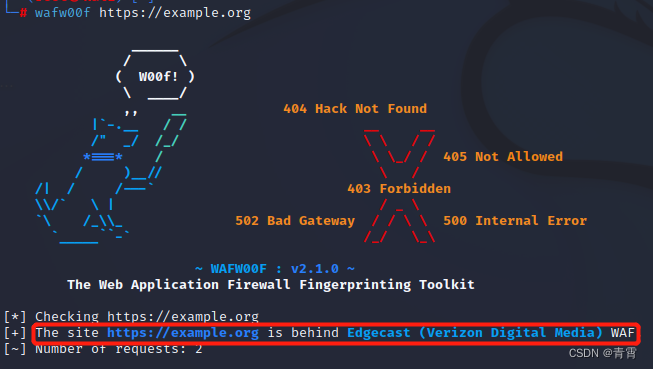

2、测试单个 URL

wafw00f ip(或网址)

结果显示百度显然是有waf的。它用的服务器应该是BWS/1.1,但响应包中返回的服务器是Apache,猜测可能是修改了响应包头的返回。

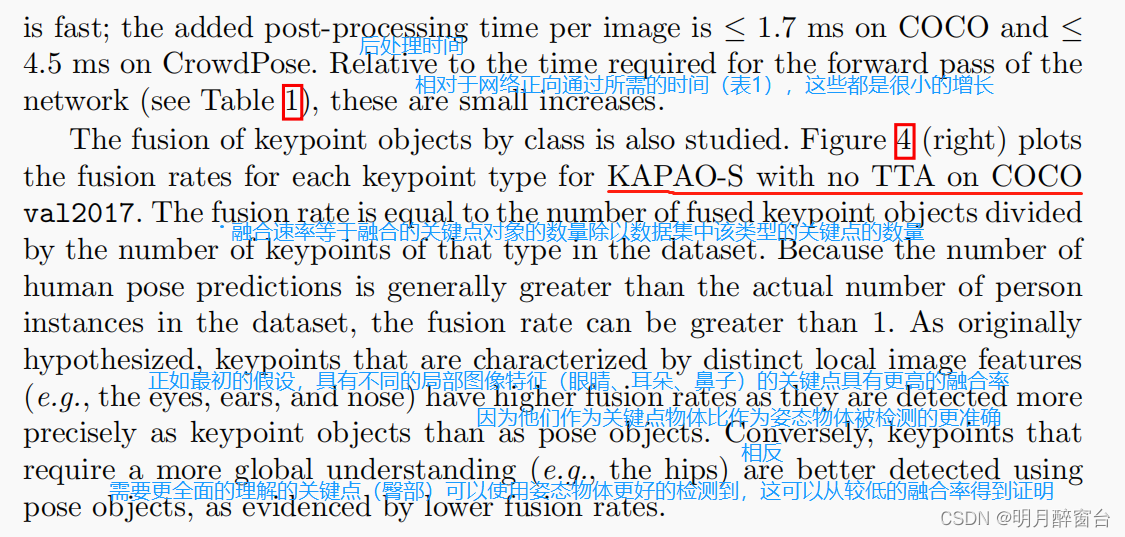

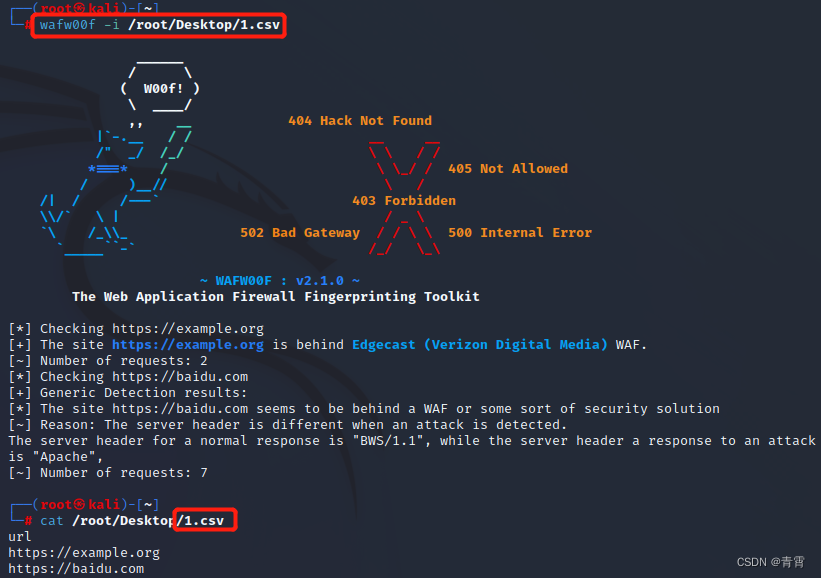

结果表明example.org位于Edgecast (Verizon Digital Media) WAF之后。

3、测试多个 URL

wafw00f iqiyi.com mozhe.com

4、匹配所有签名特征的WAFS

wafw00f ip -a

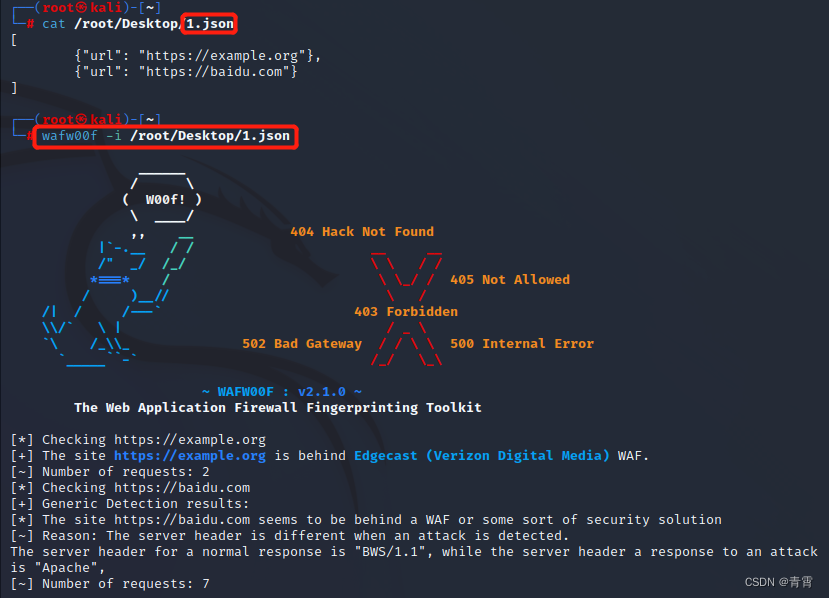

5、-i 从文件中读取目标。输入格式可以是csv,json或文本。

csv格式:

json格式:

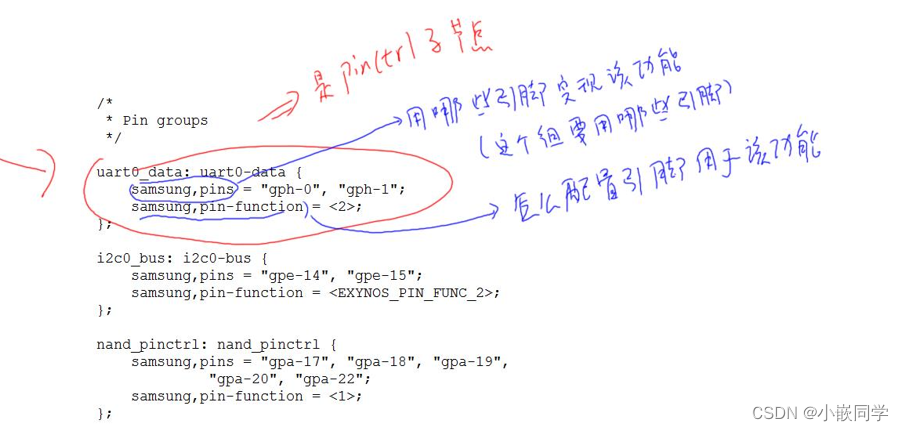

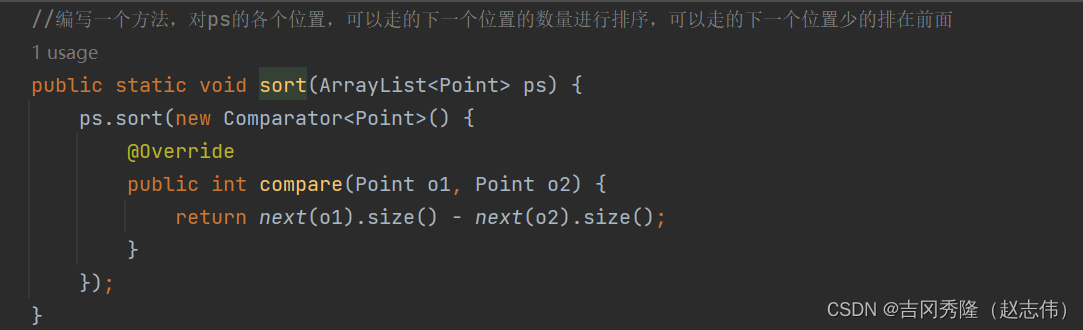

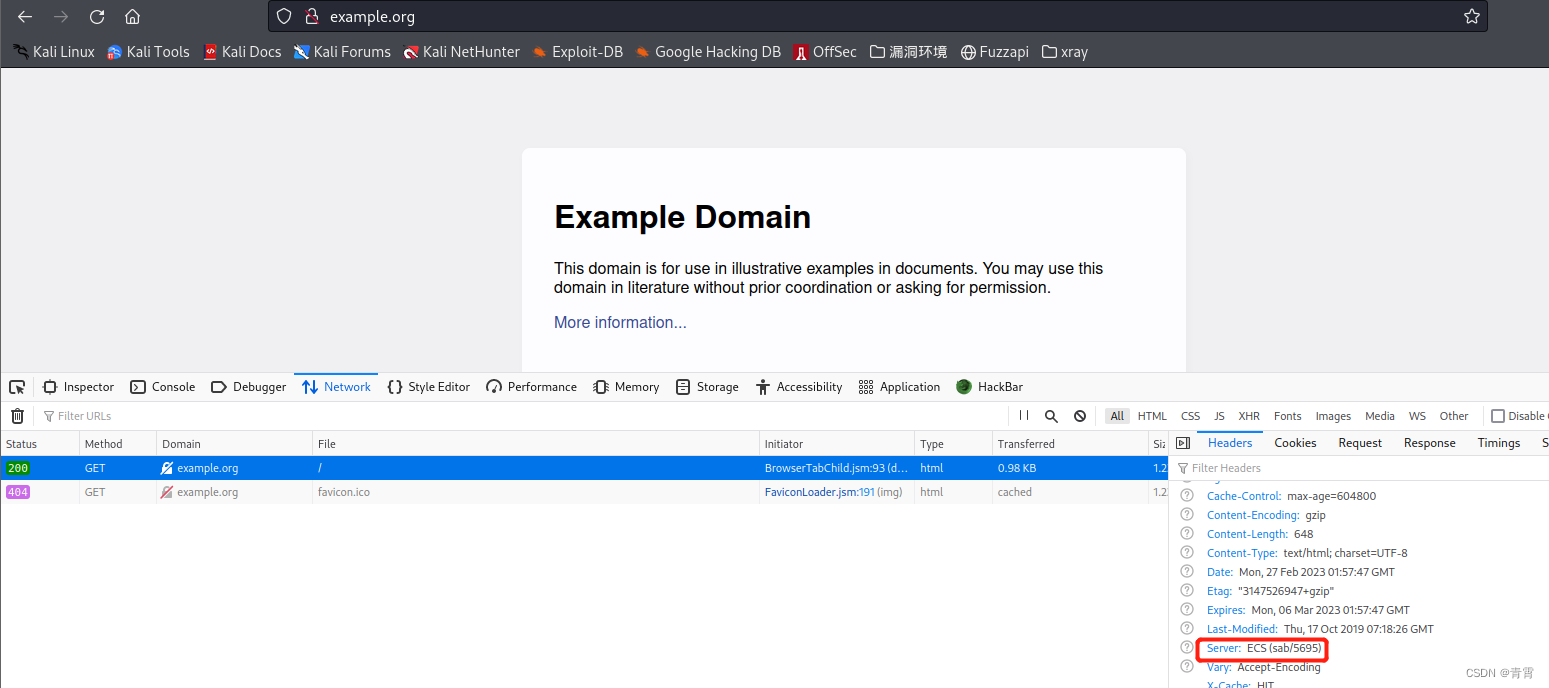

三、代码实现主体

插件形式实现各类WAF的检测。

每类WAF检测中,又通过正则匹配响应Headers内容。

访问

https://example.org:

edgecast.py:

#!/usr/bin/env python

'''

Copyright (C) 2022, WAFW00F Developers.

See the LICENSE file for copying permission.

'''

NAME = 'Edgecast (Verizon Digital Media)'

def is_waf(self):

if self.matchHeader(('Server', r'^ECD(.+)?')):

return True

if self.matchHeader(('Server', r'^ECS(.*)?')):

return True

return False

F12中看到返回的Headers中有“Server

ECS (sab/5695)

”,与匹配规则匹配,推断https://example.org

网站有防火墙

Edgecast。

四、参考

GitHub - EnableSecurity/wafw00f: WAFW00F allows one to identify and fingerprint Web Application Firewall (WAF) products protecting a website.

聊聊 Wafw00f 源码及流量特征-51CTO.COM