希望使用 Intune 部署 BitLocker,但不知道从哪里开始?这是人们最开始使用 Intune 时最常见的问题之一。在本博客中,你将了解有关使用 Intune 管理 BitLocker 的所有信息,包括建议的设置、BitLocker CSP 在客户端上的工作方式,以及从现有解决方案迁移时的提示。

先决条件

- Intune 账户许可

- 设备已经加入Azure AD或者设备为混合Azure AD设备

- 设备未进行加密或已经解密

- 设备必须具有版本 1.2 或更高版本的 TPM 芯片(强烈建议使用 TPM 2.0)

- BIOS 必须设置为 UEFI

- 如果最终用户以管理员角色登录设备,则设备必须运行 Windows 10 版本 1803 或更高版本或 Windows 11

- 如果最终用户以标准用户登录设备,则设备必须运行 Windows 10 版本 1809 或更高版本或Windows 11

配置流程

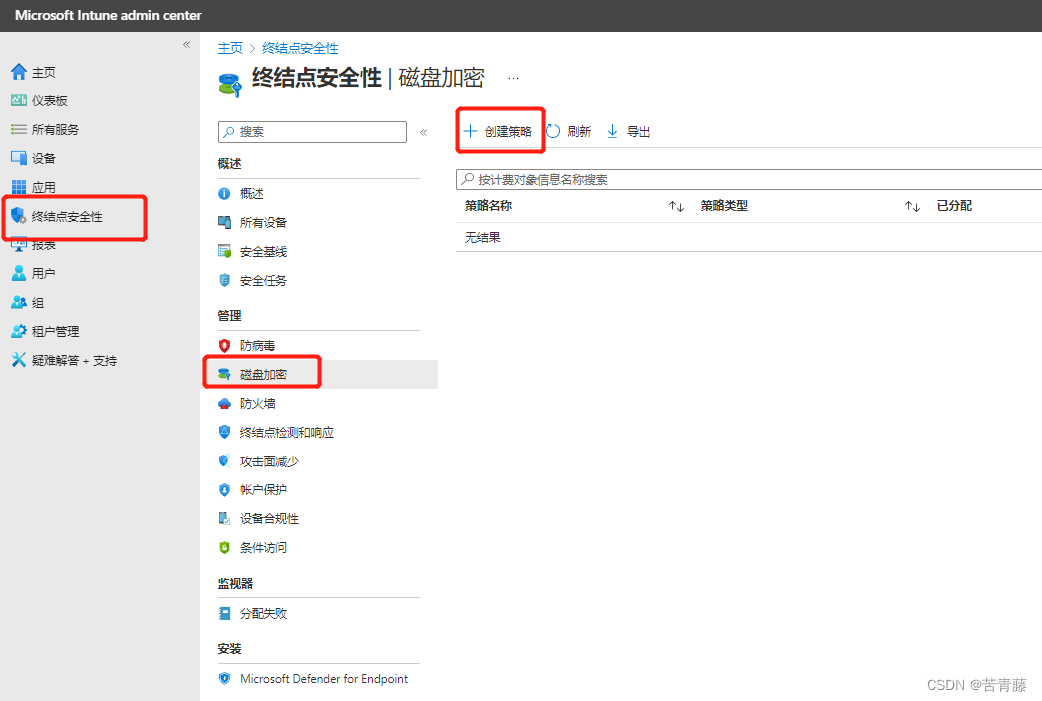

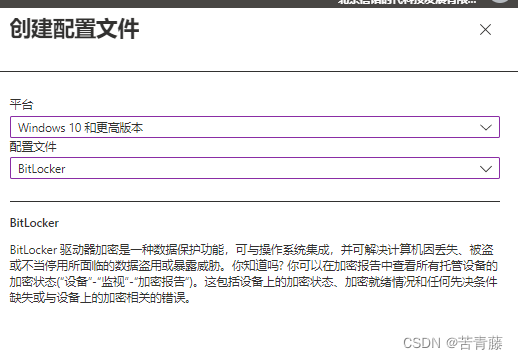

多年来,在 Intune 控制台中配置 BitLocker 的位置发生了变化。如今,微软已将所有与“安全”相关的项目移至“端点安全”部分。虽然你仍然可以在设置目录下或通过自定义 URI 配置 BitLocker,但最佳做法是在终结点安全性下设置所有内容。

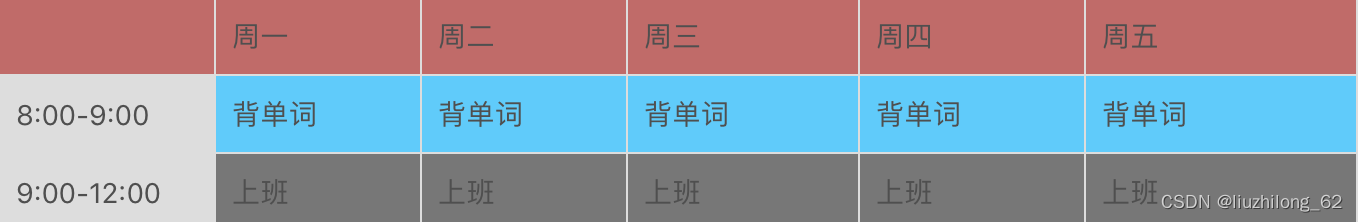

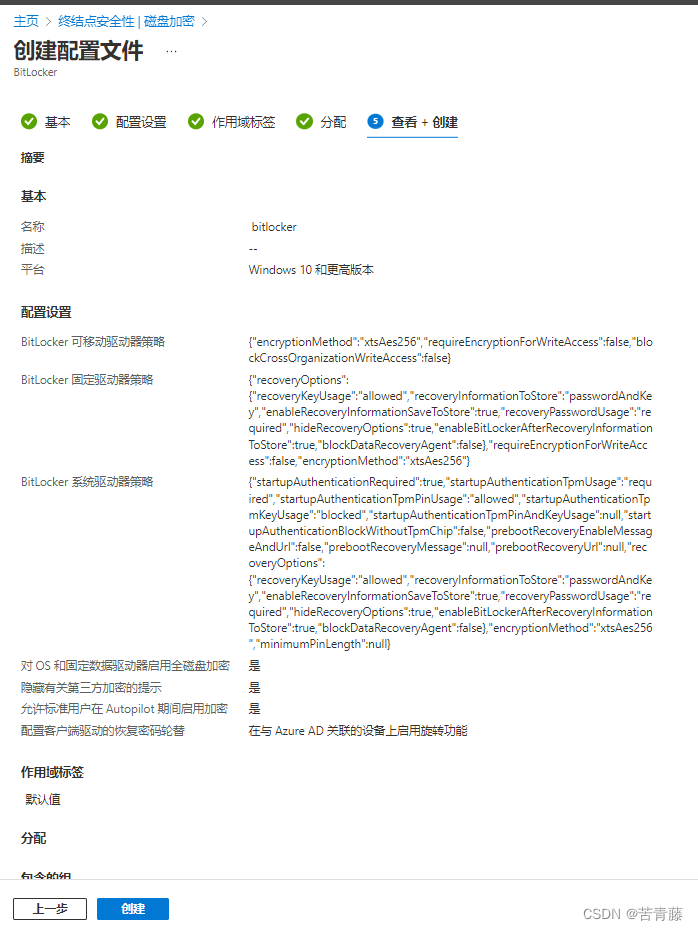

1,终结点安全性>磁盘加密>创建策略

2,在“平台”下,选择“Windows 10 及更高版本> BitLocker”

3,配置项

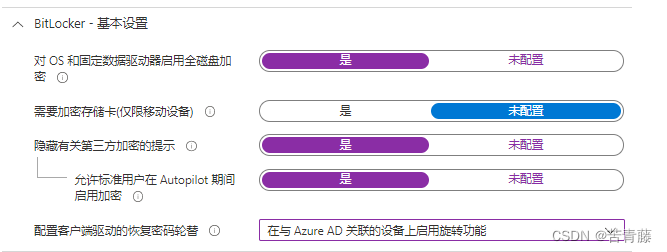

3.1 基本设置

此部分是配置 BitLocker 的无提示启用和强制实施的位置。第一个设置“为操作系统和固定数据驱动器启用全磁盘加密”是“强制”打开 BitLocker 的内容。设置“隐藏有关第三方加密的提示”是在后台静默启用它而不会提示最终用户的原因,默加密是一种不需要最终用户干预的自动化方法。此外,如果管理员使用 BitLocker 密钥,则可以设置自动轮换这些密钥。

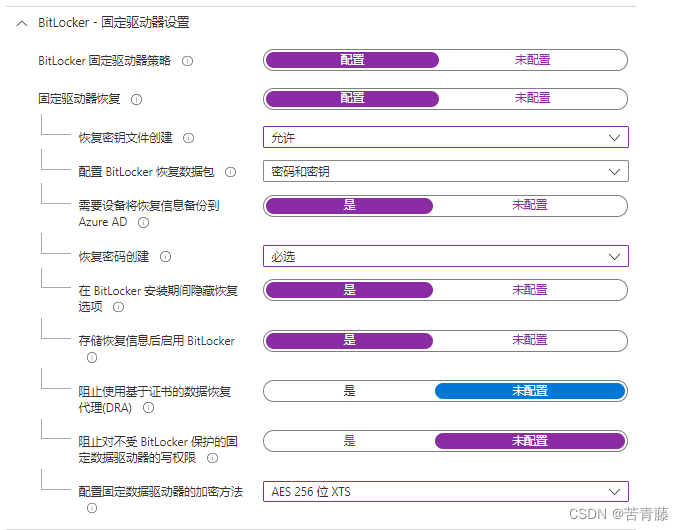

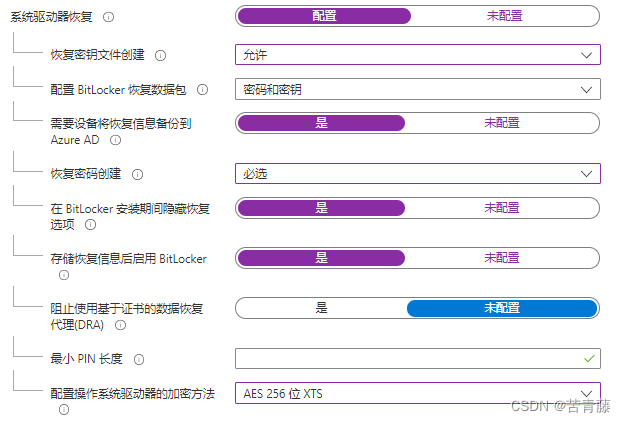

3.2 固定驱动器设置

固定驱动器设置适用于设备可能具有的其他内部磁盘。这可以是主磁盘上的单独分区,也可以是台式计算机上安装的第二个磁盘。这是设置变得稍微复杂的地方。

建议进行设置,以便它使用最高加密方法 (AES-XTS 256) 强制实施 BitLocker,需要设置恢复密码(人们也将其称为恢复“密钥”),并将密钥备份到 AAD。

对于恢复密钥文件的创建,请将其设置为“允许”。它是静默启用所必需的,并允许管理员在需要时手动创建恢复密钥文件。

建议恢复密码创建和“要求设备将恢复信息备份到 Azure AD”都设置为“必需”。这将确保设备始终创建恢复密码并将其保存到 Azure 中。

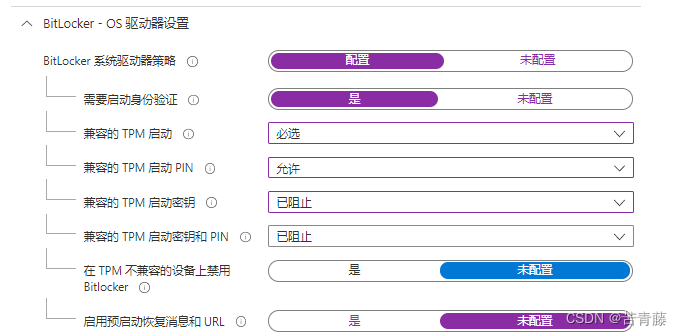

3.3 操作系统驱动器设置

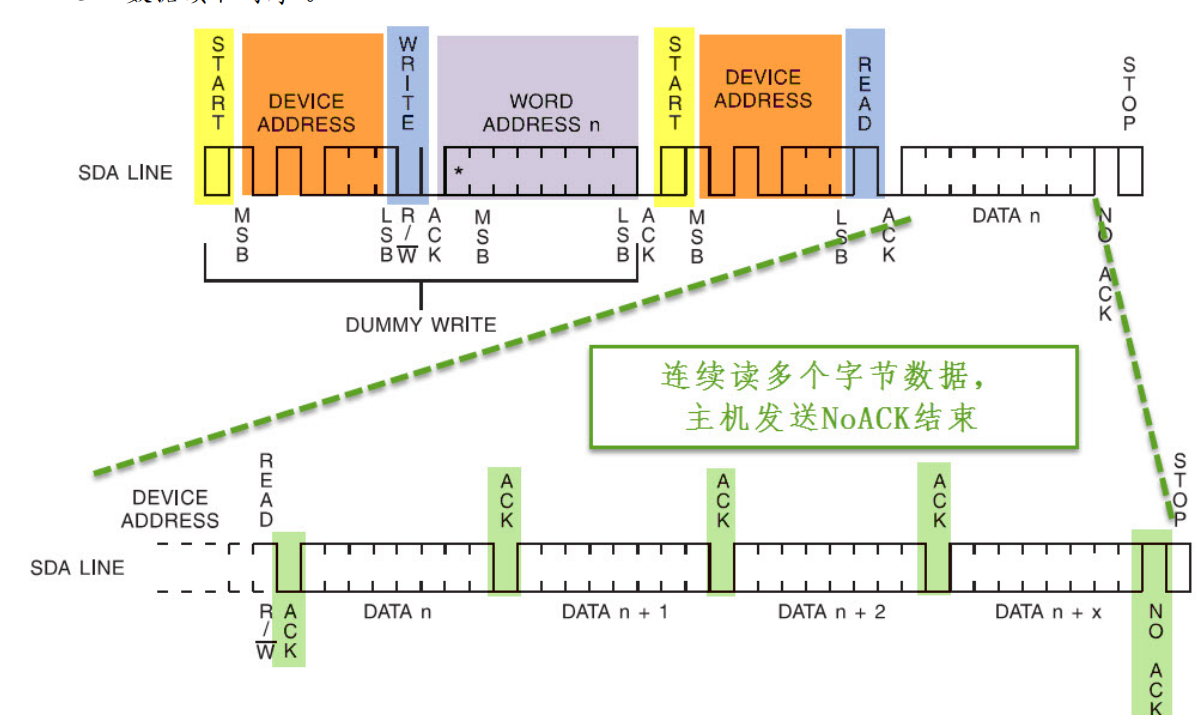

由于 BitLocker 加密已满磁盘,因此需要解密密钥。保存此解密密钥的最安全方法是在受信任的平台模块 (TPM) 中 ,可以安全地保存机密并具有控制功能,以防止暴力攻击等事情窃取它们。使用 TPM 解密的另一个优点是它允许自动(静默)加密设备,因为如果我们要求用户提供密钥或密码,则会提示中断它们。因此,建议仅将加密部署到具有 TPM 的设备,并通过将“必需启动身份验证”设置为“是”并将“兼容的 TPM 启动”设置为“必需”来控制这一点。

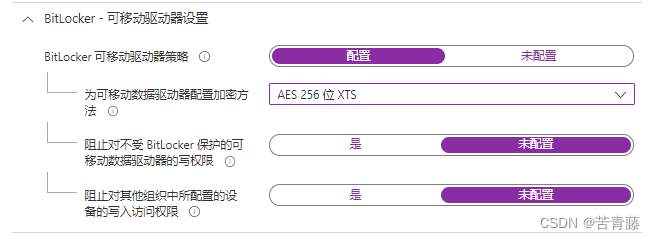

3.4 可移动驱动器设置

注释:此项为必须项,Intune的逻辑为:

所有驱动器类型的加密方法设置必须具有加密类型,或者所有驱动器类型都必须未配置

4,分配使用

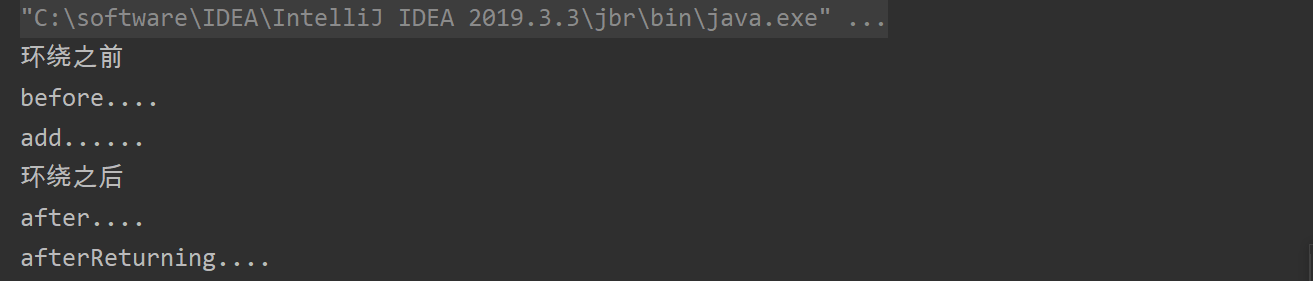

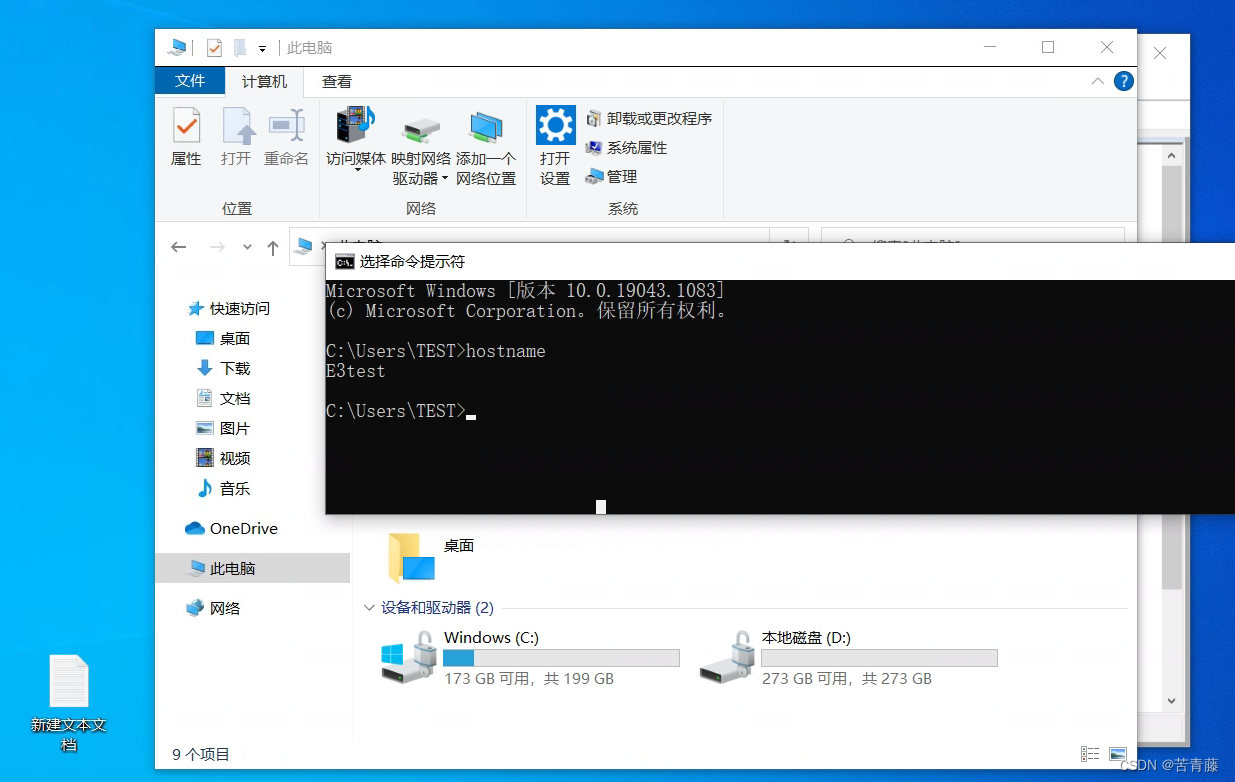

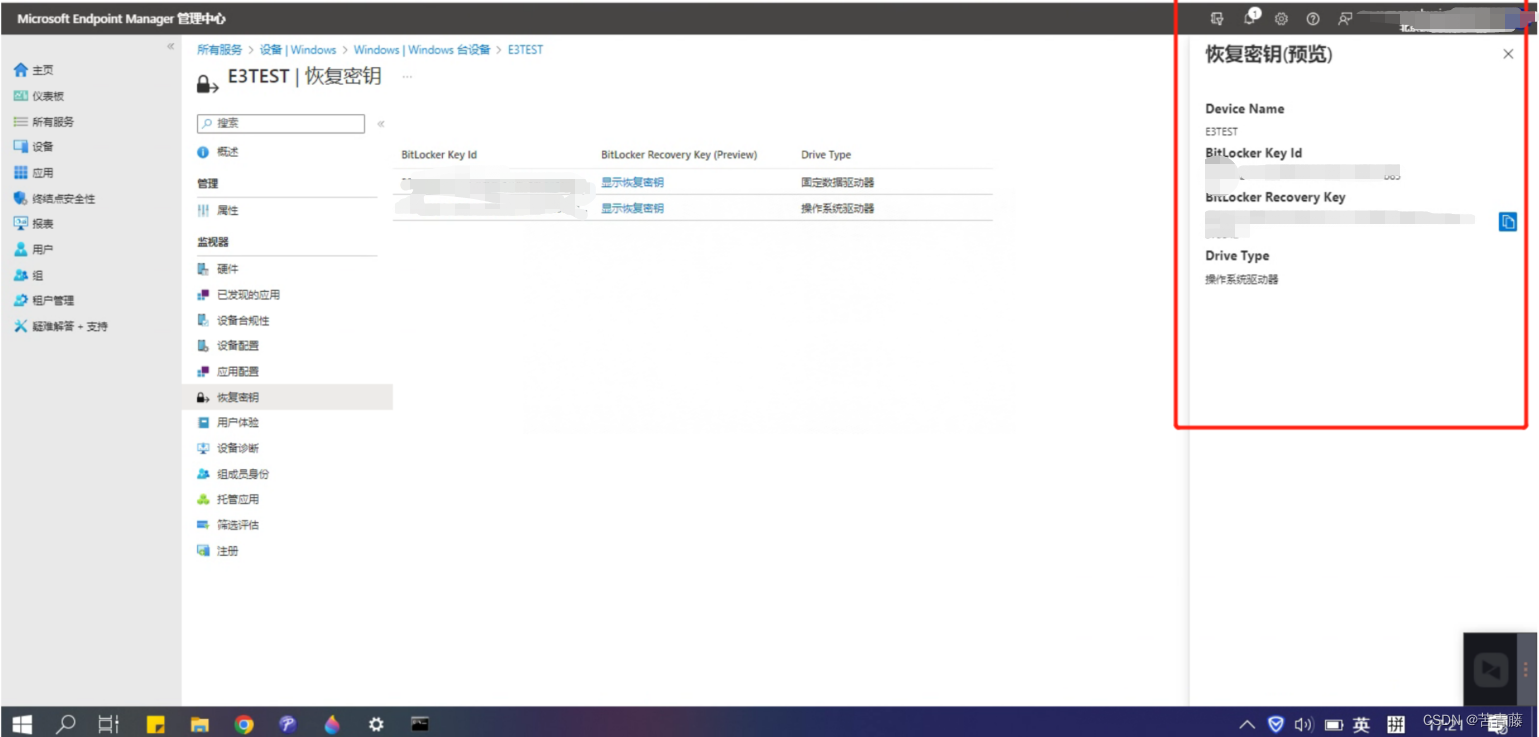

效果展示

*

*

![[优化]上下游交互策略](https://img-blog.csdnimg.cn/39f905196a9b433587b6a26a97e64703.png)