一、漏洞简介

vSphere 是 VMware 推出的虚拟化平台套件,包含 ESXi、vCenter Server 等一系列的软件。其中 vCenter Server 为 ESXi 的控制中心,可从单一控制点统一管理数据中心的所有 vSphere 主机和虚拟机。

vSphere Client(HTML5) 在 vCenter Server 插件中存在一个远程执行代码漏洞。未授权的攻击者可以通过开放 443 端口的服务器向 vCenter Server 发送精心构造的请求,写入webshell,控制服务器。

就是VMware套件有个Web管理界面,漏洞在一个未授权的上传接口,写入shell并执行命令。

二、影响范围

VMware vCenter Server 7.0系列 < 7.0.U1c

VMware vCenter Server 6.7系列 < 6.7.U3l

VMware vCenter Server 6.5系列 < 6.5 U3n

VMware ESXi 7.0系列 < ESXi70U1c-17325551

VMware ESXi 6.7系列 < ESXi670-202102401-SG

VMware ESXi 6.5系列 < ESXi650-202102101-SG

RedAlert勒索病毒又称为N13V勒索病毒,是2022年一款新型勒索病毒,同年7月被首次曝光,主要针对Windows和Linux VMWare ESXi服务器进行加密攻击,到目前为止该勒索病毒黑客组织在其暗网网站上公布了一名受害者,同时该名受害者在其官网上也发布了被黑客攻击的信息,该名受害者企业正在与网络犯罪领域的专家进行取证和溯源工作,并发布了相关的公告。

“勒索病毒”一览

勒索病毒是一种恶意程序,专门将本机与网路储存上的重要档案加密之后要求支付赎金才能解开档案。整体来讲,勒索病毒攻击分为六个阶段——初始入侵、持续驻留、内网渗透、命令控制、信息外泄、执行勒索。

勒索病毒难以根除的主要原因:一方面是,勒索病毒传播方式多样,传统网络安全防护技术无法完全覆盖;另一方面是,安全存储技术体系要求不够完善,数据存储层勒索防护措施应用不足。且随着网络安全体系的不断完善,勒索病毒也日益呈现出新特点:攻击对象日趋精准化、攻击主体日益专业化、攻击模式趋于多样化。

危机应对

随着整体数据规模持续增长,面对日益猖狂的勒索病毒,各国各地区纷纷做出应对。我国国家互联网应急中心出台的《勒索软件防范指南》,从分类分级、密码设置等方面作出指导,提出了“要备份重要数据和系统。重要的文件、数据和业务系统要定期进行备份,并采取隔离措施,严格限制对备份设备和备份数据的访问权限,防止勒索软件横移对备份数据进行加密”的方向性要求。

作为抵御勒索病毒的最后一道防线,科学可靠的数据备份与业务系统容灾可以帮企业将可能会面临的风险系数降至最低,使其业务在遭到勒索软件攻击后能够迅速恢复,确保的数据可用性和业务连续性。

针对此次ESXi Args勒索事件,为广大用户提供了行之有效的VMware虚拟机备份解决方案,最大程度上保证用户数据安全运行。

1、 LAN-Free提升备份效率

备份软件在备份VMware时,不仅支持LAN-Based的备份数据传输链路,还提供包括搭建备份网络、通过SAN传输备份数据的LAN-Free模式,不会占用生产带宽与网络,备份速度更快,备份效率更高,且不会影响生产环境的正常运行。

常规加固:

1.默认情况下,ESXi Shell 接口和 SSH 接口处于停用状态。除非要执行故障排除或支持活动,否则这些接口应保持停用状态。对于日常活动,

请使用 vSphere Client或vcenter管控,使操作受制于基于角色的访问控制权限。

2.默认情况下,只有ESXI主机内部分防火墙端口处于打开状态,需明确打开与特定服务关联的防火墙端口作用。。

3.ESXi 仅运行管理其功或服务,要求只分发仅限于运行 ESXi 所需的功能。

4.默认情况下,弱密码是被停用,来自客户端的通信将通过 SSL 进行保护。用于保护通道安全的确切算法取决于 SSL 握手。

在 ESXi 上创建的默认证书会使用带有 RSA 加密的 PKCS#1 SHA-256 作为签名算法。ESXi 使用内部 Web 服务支持通过 Web Client 进行访问。

该服务已修改为只运行 Web Client 进行系统管理和监控所需的功能。

5、条件允许话请尽快对ESXI各版本补丁修复,因ESXI所涉及虚拟化主机较多,业务用途各异,修补过程中需重起设备。

6.所有ESXI主机不允许直接暴露到互联网上,理论上禁止接入互联网。

中招什么办:

攻击者加密后,会导致关键数据被损坏,虚拟机 (VM)处于关闭、无法连接状态,可能造成用户生产环境停线的严重后果;除了面临部分业务被中断,被攻击者还面临着2比特币左右的勒索赎金,给正常工作带来了极为严重的影响。

风险排查、紧急加固及处置建议

勒索风险自查

步骤一:检查/store/packages/目录下是否存在vmtools.py后门文件。如果存在,建议立即删除该文件。

步骤二:检查/tmp/目录下是否存在encrypt、encrypt.sh、public.pem、motd、index.html文件,如果存在,应及时删除。

勒索处置建议

步骤一:立即隔离受感染的服务器,进行断网;

步骤二:使用数据恢复工具恢复数据或重装ESXi

美国CISA发布了 ESXiArgs 勒索软件恢复脚本,相关链接如下:

https://github.com/cisagov/ESXiArgs-Recover

步骤三:重复“勒索风险自查”步骤;

步骤四:恢复修改后的部分文件

(1)查看/usr/lib/vmware目录下的index.html文件是否为勒索信,如果是,立即删除该文件。

(2)查看/etc/目录下是否存在motd文件,如果存在,立即删除。

漏洞自查

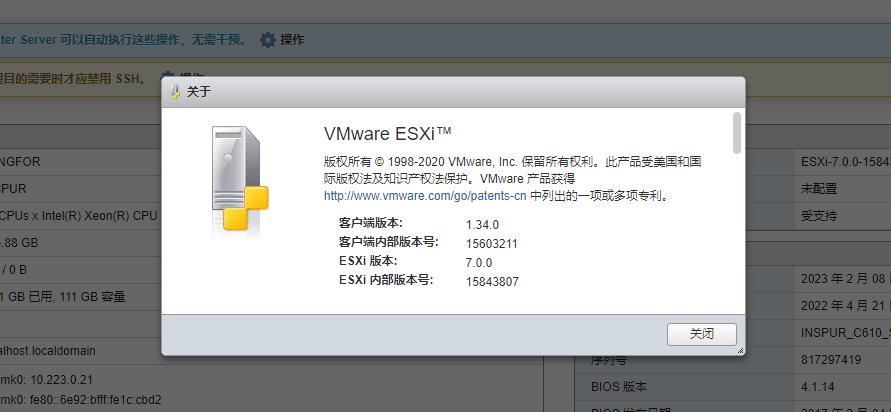

(1)查看ESXi的版本

方式1:登陆EXSi后台,点击帮助-关于,即可获取版本号。

方式2:访问EXSi终端,输入“vmware -vl”命令即可获取版本号。

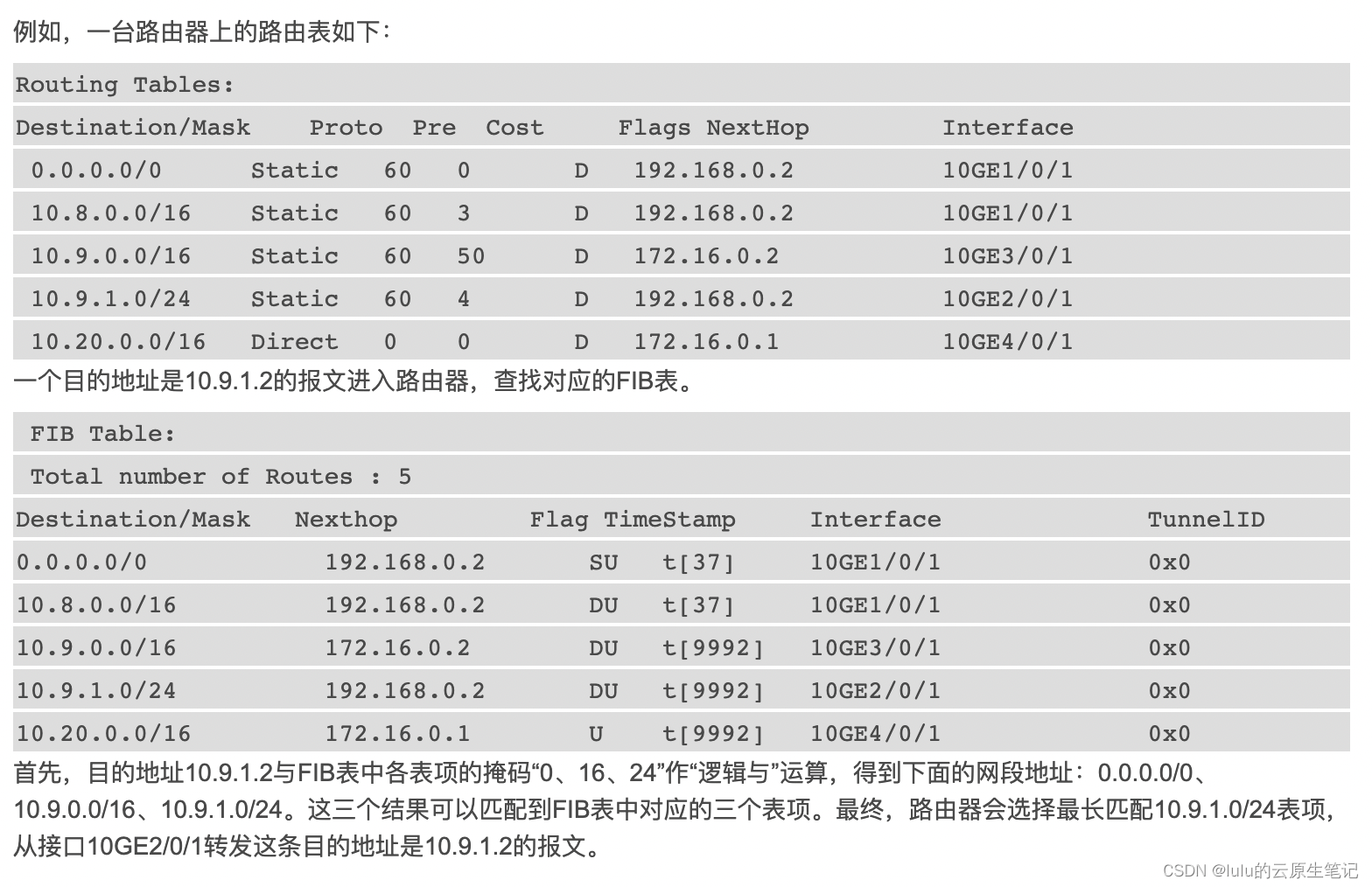

(2)查看OpenSLP服务是否开启

访问EXSi终端,输入“chkconfig --list | grep slpd”命令即可查看OpenSLP服务是否开启。输出“slpd on”为开启,输出“slpd off”则代表未开启。

若ESXi版本在漏洞影响范围内,且OpenSLP服务开启,则可能受此漏洞影响。

漏洞加固

加固方案1:升级ESXi至如下版本

加固方案2:在ESXi中禁用OpenSLP服务

禁用OpenSLP属于临时解决方案,该临时解决方案存在一定风险,建议用户可根据业务系统特性审慎选择采用临时解决方案:

1、使用以下命令在ESXi 主机上停止SLP 服务:

/etc/init.d/slpd stop

2、运行以下命令以禁用SLP 服务且重启系统 后生效:

esxcli network firewall ruleset set -r CIMSLP -e 0

chkconfig slpd off

3、运行此命令检查禁用SLP 服务成功:

chkconfig --list | grep slpd

若输出slpd off 则禁用成功

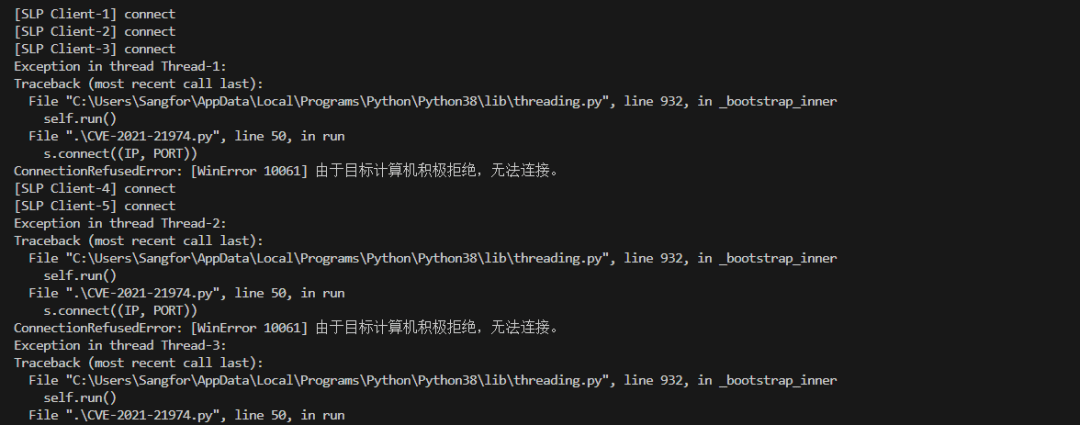

停止SLP服务后,运行攻击脚本发现427端口已经关闭,漏洞无法进行利用。