网络安全-信息收集- 谷歌浏览器插件收集信息,谷歌hacking搜索语法-带你玩不一样的搜索引擎

前言

一,我也是初学者记录的笔记

二,可能有错误的地方,请谨慎

三,欢迎各路大神指教

四,任何文章仅作为学习使用

五,学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

重要的事情说几次

玩出事了,无论你做了几层NAT

几层代理,都能抓到你

相信中央相信党,犯罪没有好下场

浏览器这个,我个人既喜欢谷歌也喜欢用微软的edge

推荐一个cloudss

store.cloudss.org

可以购买国外的服务器做代理

代理文章发不出来因为违反规定

谷歌浏览器有个插件叫做switchsharp,可以自行搜索如何安装与使用,支持一件切换的

浏览器插件呢能够做什么?

比如切换代理,方便某些功能的使用,也可以用来收集信息的哦~

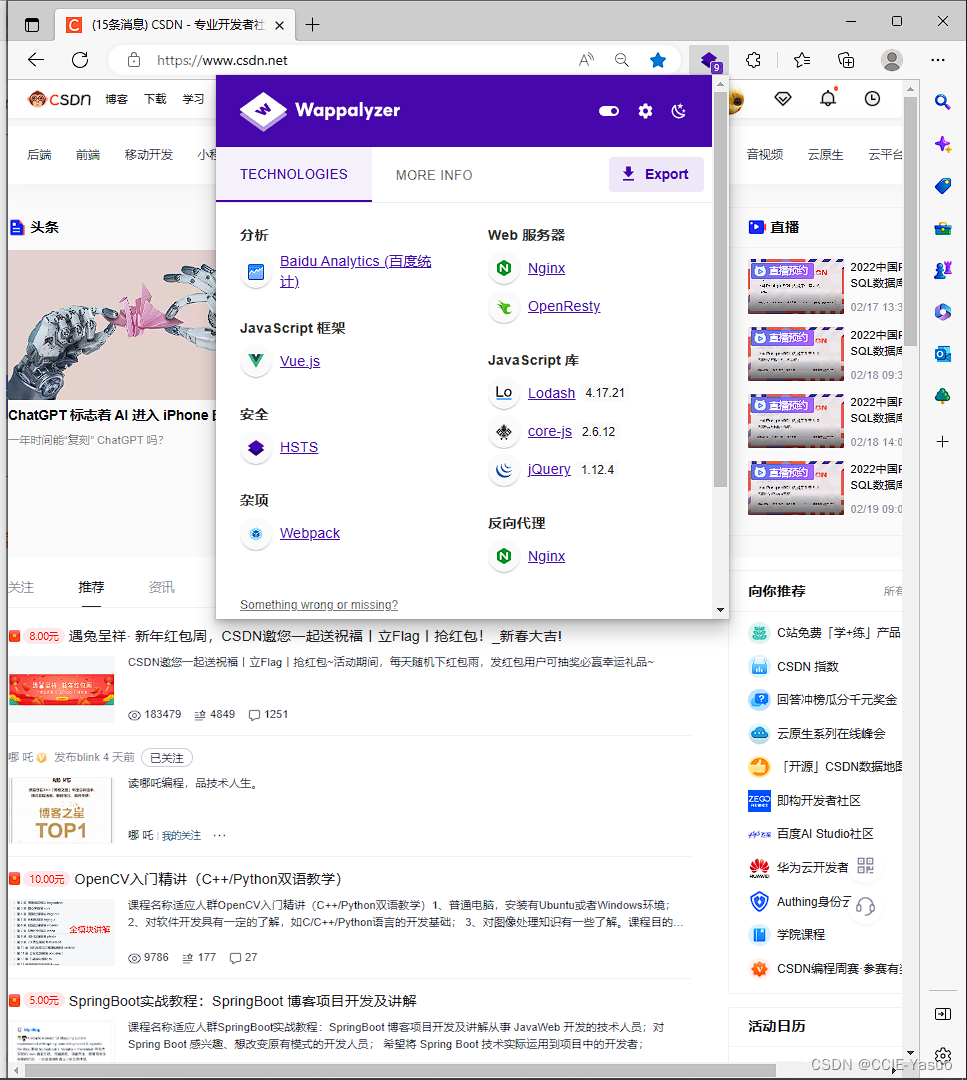

wappalyzer

谷歌商店里面即可找到,就不出教程了一会发不出去了

只能说路径

浏览器的右上角-更多工具-扩展程序-左上角三横杠-应用商店直接搜索

说了这么多 这个东西他有什么用呢?

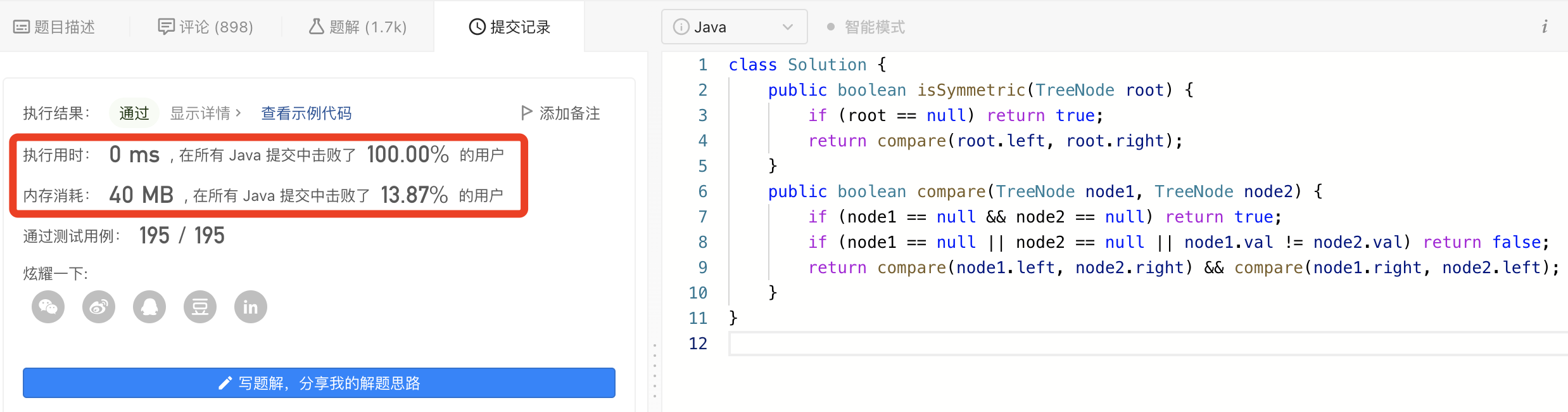

来看效果,以CSDN为例

这就是通过这个软件手机的来CSDN这个网站上面的数据

详细的版本,使用的是什么技术等,当然这些都是公开的,通过软件收集会更加的快,这个报告还是可以下载的哦

收集这个最常见的就是,知道他用什么框架,什么版本,可以找一下这个版本的已知漏洞,来测试,看看是否可以利用

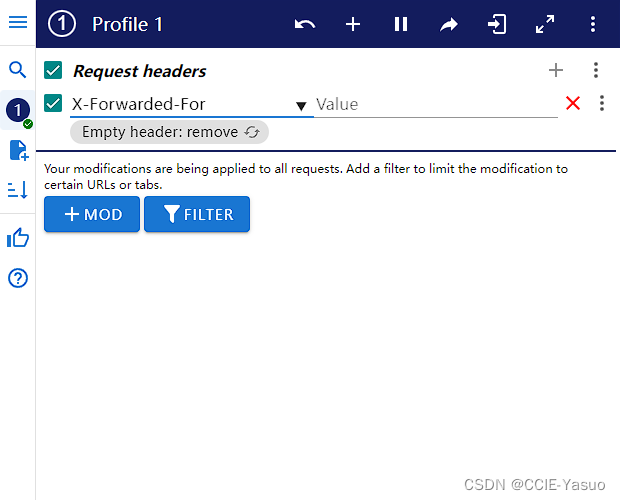

Modheader(也是在浏览器插件安装)

这个软件可以用来自定义请求头

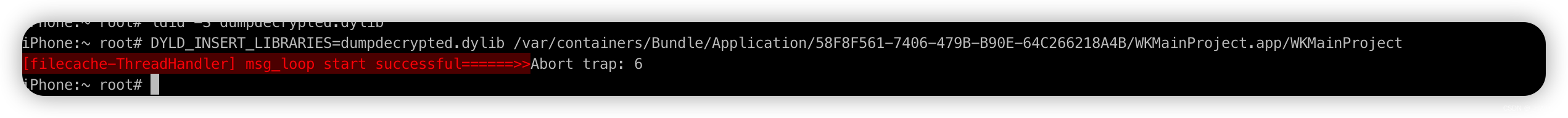

打开的界面是这样的,我们可以在我们发送的数据包里面注入XFF头

比如,某个设备,做了IP白名单,此时我们就可以通过这个软件

把我们的输出XFF改成这个IP才能访问

这里展示的就是X-Forwarded-For(XFF)代表最原始的IP,用来伪装IP

右边直接输入IP即可

这个可以用来做一个绕过这样

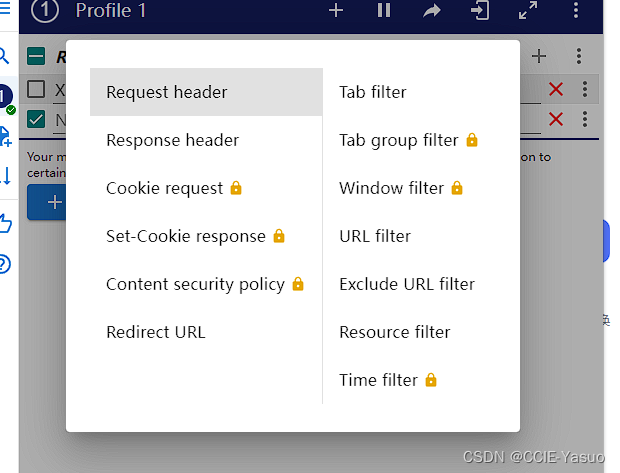

request header:头部 这个比如要求就是从什么网址来的数据才是合法的,代表的是http的请求头

reponse header:回复包 代表对方给我们回复的数据

剩下的几个要付费

cookie相当于打来浏览器之间的交互的信息

谷歌hacking语法(不同的搜索玩法)

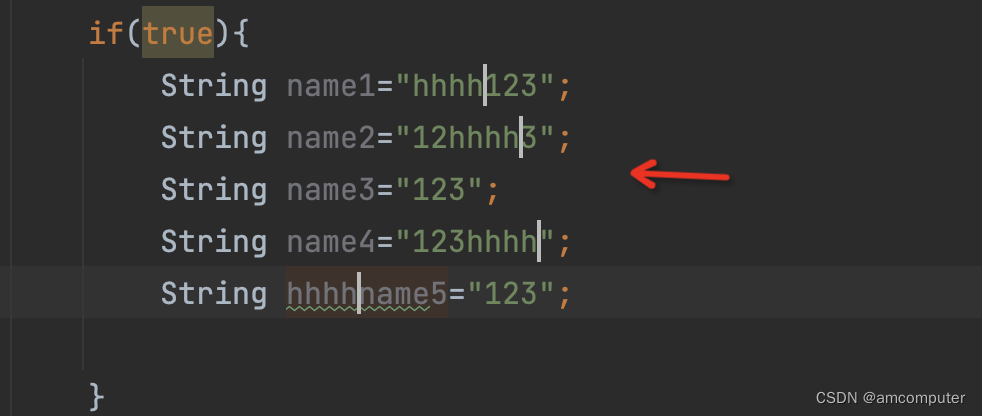

语法1:批量寻找网站后台

inurl:lgoin

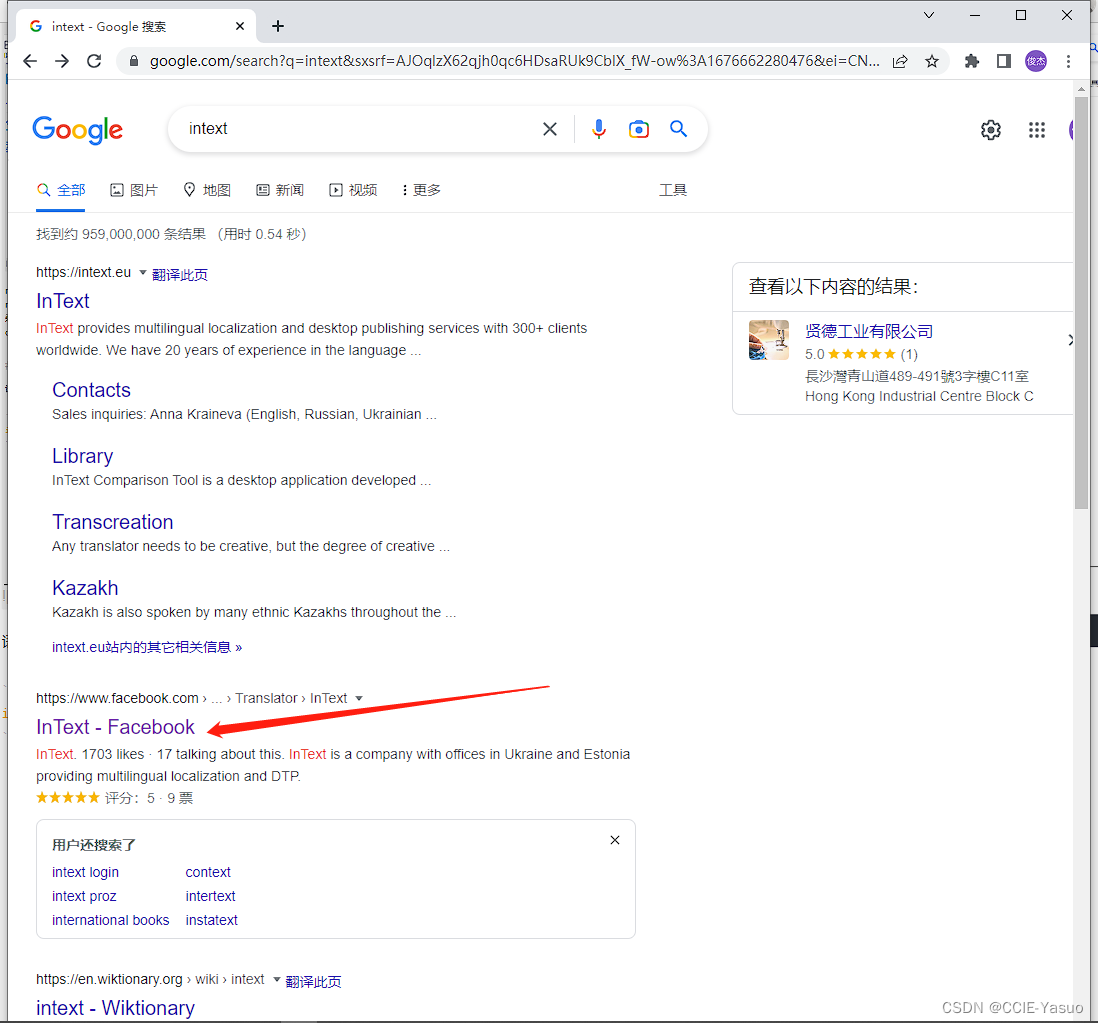

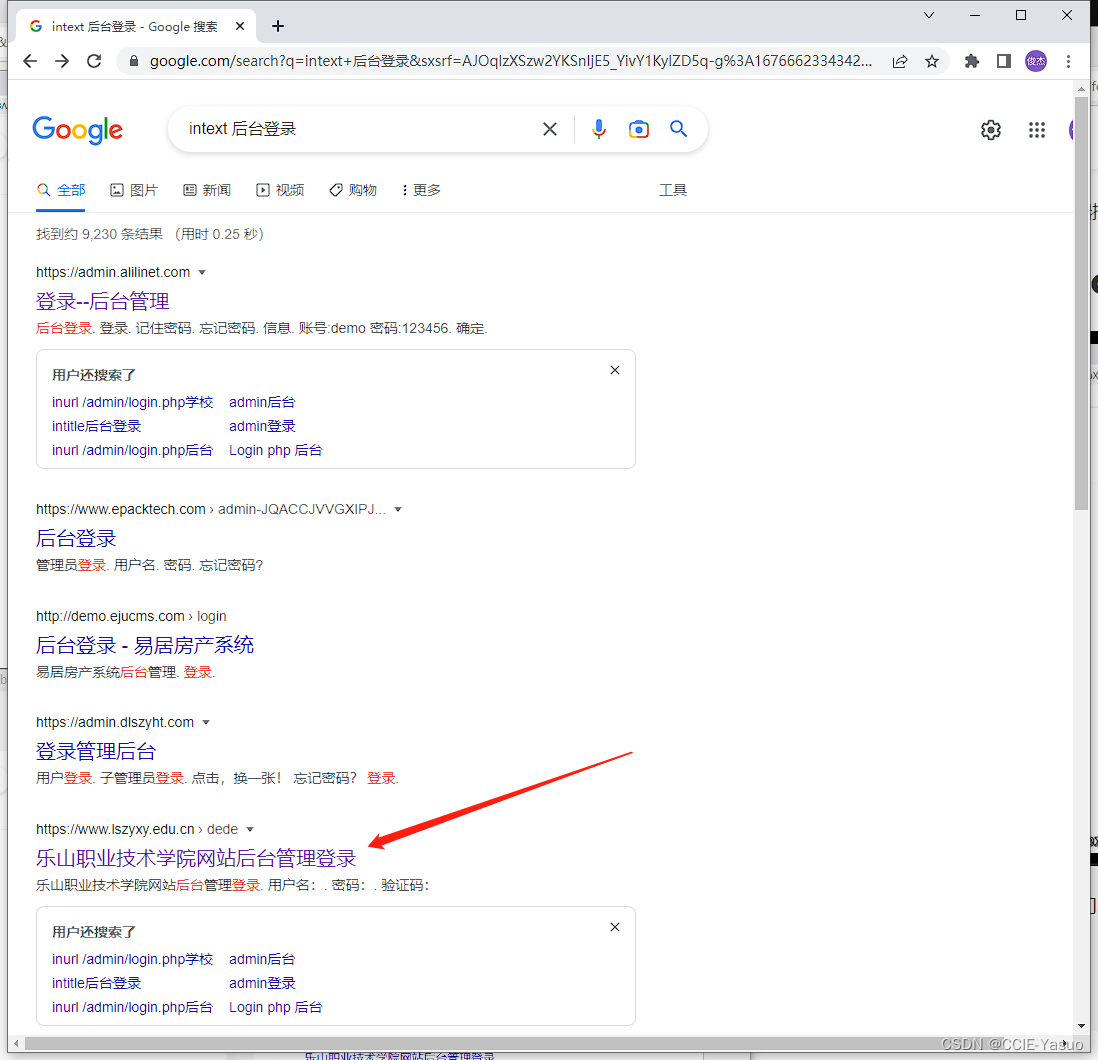

语法2:后台登录

intext

比如这里,我就找到了Facebook的后台登录

intext:后台登录

这个倒霉蛋估计,被爆破了不少

这个很常用哦!可以搜索到很多

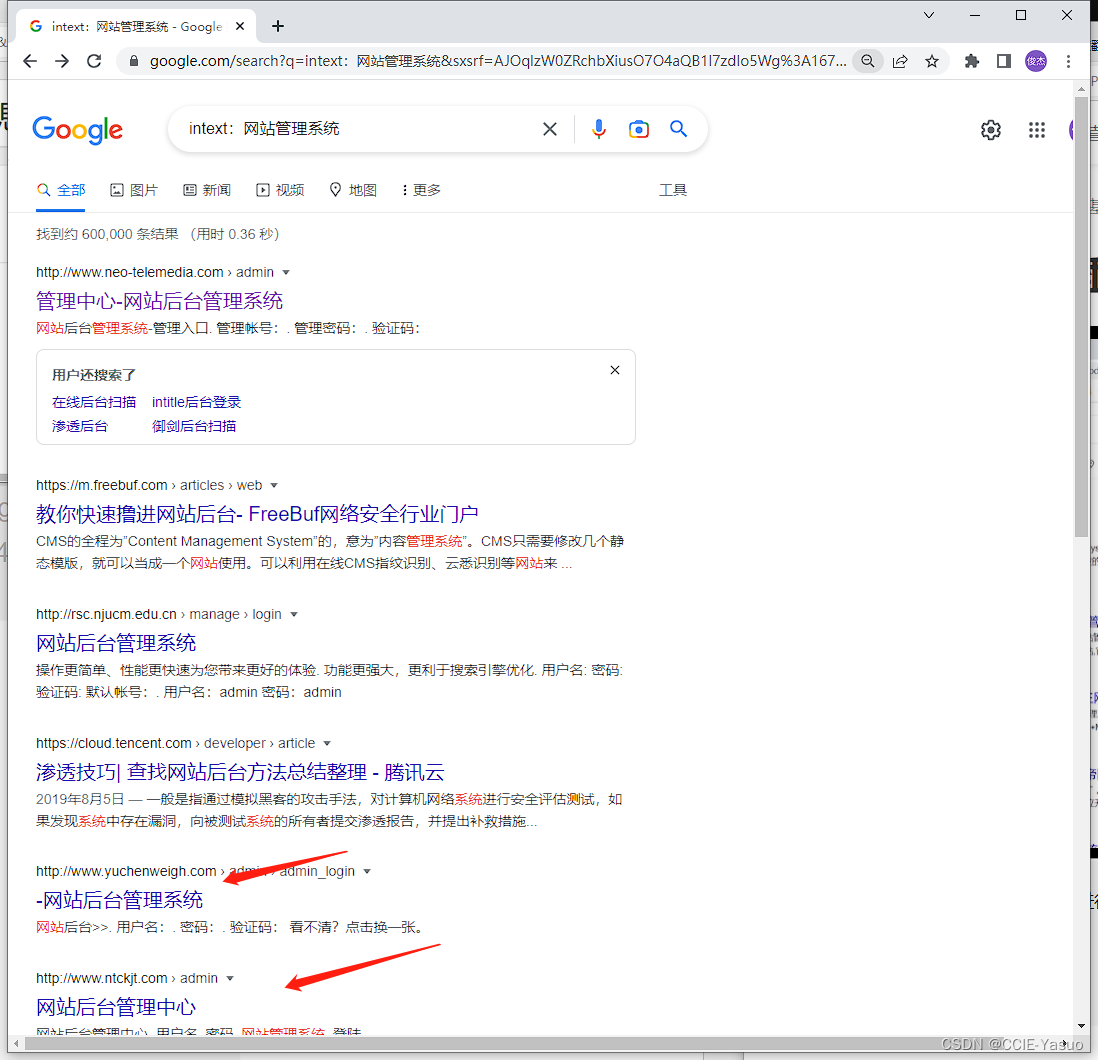

intext:网站管理系统

像这些如果没有做防暴力破解的话,一爆一个死

总之就是你需要什么后面跟什么

还有一个语法是intitle冒号后面跟你想要的也是有的

指定网站搜索后台

site:www.xxx.com inurl:login

site:www.xxx.com intext:后台登录

site:www.xxx.com intitle:网站管理系统

这个可以说是进阶版

比如百度

site:www.baidu.com inurl:login

这里已经检测到我相当于攻击的手段了

如果是内网,知道域名的情况下,很容易就找出来了

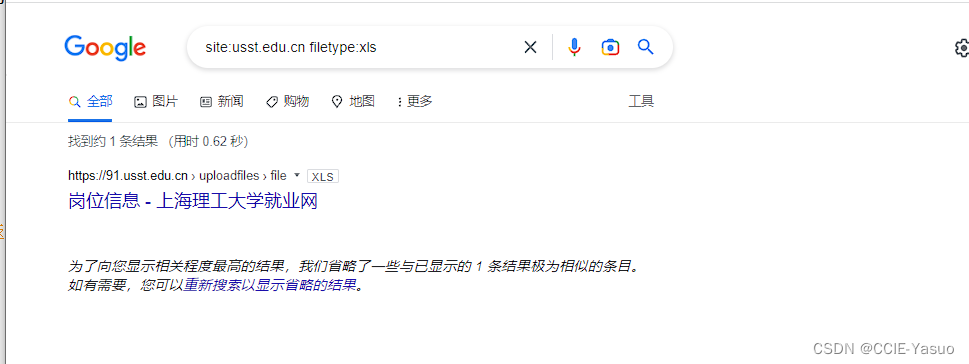

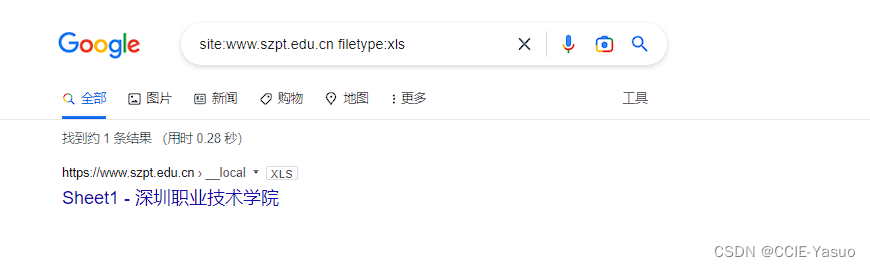

指定返回文件类型

filetype:xls 指定返回exls

filetpye:pdf 指定返回pdf

site:usst.edu.cn filetpye:xls 某一个网站指定返回xls

上海理工大学举例

深圳职业技术学院举例

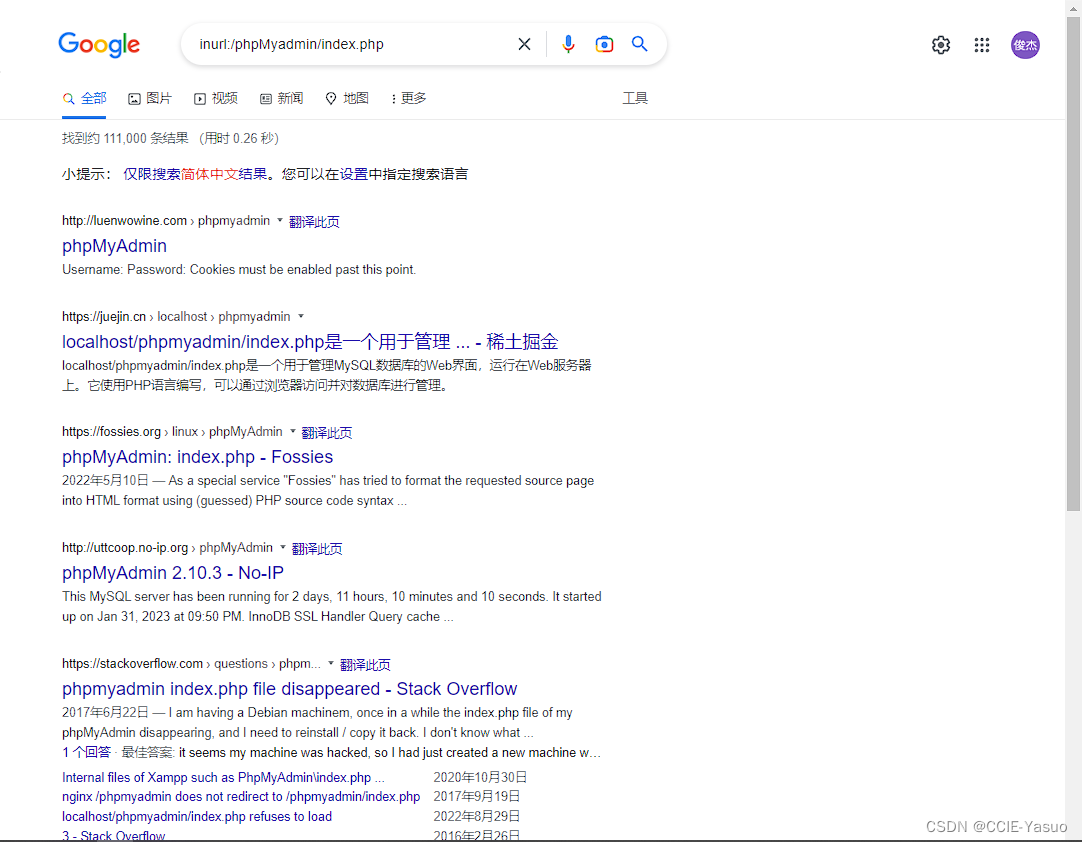

批量寻找phpMyadmin入口

inurl:/phpMyadmin/index.php

批量寻找可能存在注入漏洞网站

inurl:.php?id=

这里面搜索出来的都是有可能存在SQL注入漏洞的网站

这里也可以配合site语法来手动指定网站

批量寻找敏感文件

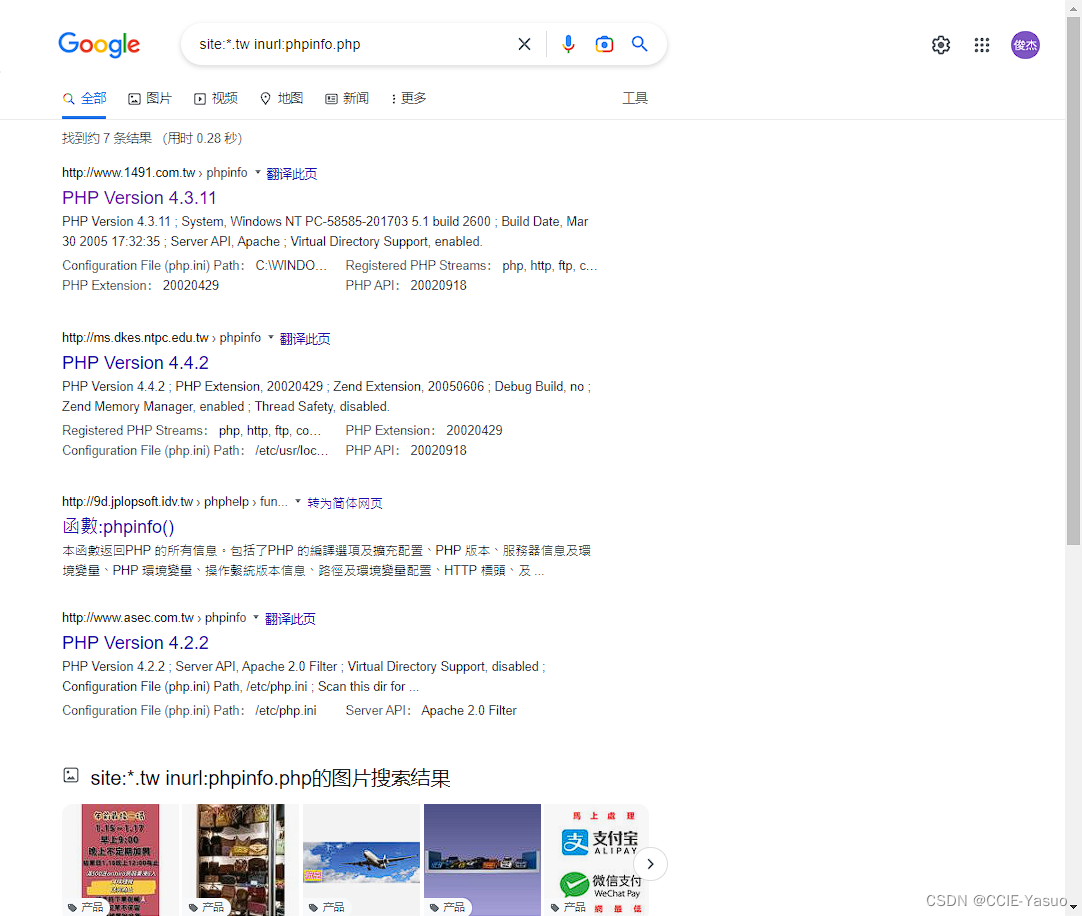

site:*.tw inurl:phpinfo.php

解释一下

这里的*是通配符的意思

tw是台湾的域名

就是万能的意思

比如我要指定某个站点

site:www.biadu.com inurl:phpinfo.php

这些搜索出来的请勿用于违法行为,仅学习使用哈。