0 序言

我之前搭建的hadoop用于测试,直接使用了8088和9870端口,没有放入docker,从而没有端口映射。于是,就被不法之徒盯上了,hadoop被提交了很多job,使得系统被感染了挖矿病毒,在前几天阿里云站内消息告知我的轻量级服务器有挖矿行为时,我才着手处理此事。

1 清理挖矿程序的基本步骤

先用top命令查看cpu占用率大的进程的PID,再用systemctl status cpu占用率大的进程的PID命令查看守护进程地址,以用rm命令删除挖矿程序。在用rm命令删除挖矿程序前,应该检查是否存在后门,以防止坏东西通过后门再次侵入。

所谓后门,我检查了路由条目和定时任务:

- 是否有多出来的定时任务(非自己加入的定时任务)?

- 是否有多出来的路由条目?

- 是否是应为集群中其他的服务器被感染,该服务器是被传染的?

说实在的,我一开始就检查了前两条,这也为后来挖矿程序的死灰复燃埋下了伏笔。这样子,我的清理工作也变成了两轮。

2 清理工作记录

我参考了这位博主的博文:

Linux挖矿病毒清理流程![]() https://blog.csdn.net/ouxx2009/article/details/123479424

https://blog.csdn.net/ouxx2009/article/details/123479424

2.1 先KILL挖矿进程(翻车)

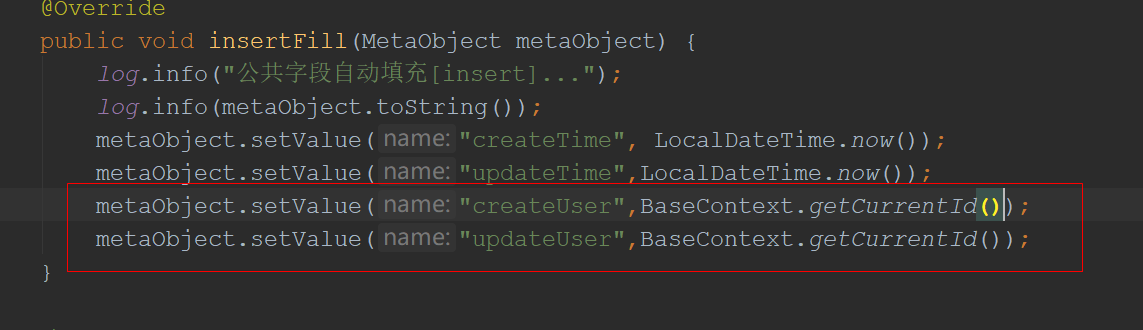

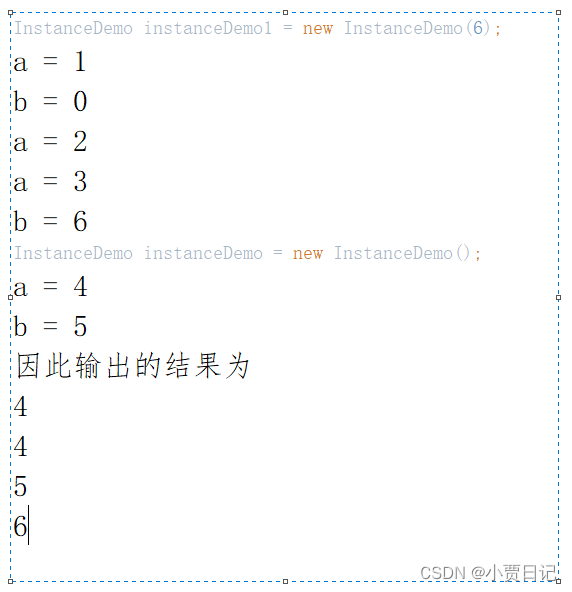

先用top查看cpu占用率大的进程的PID,如图所示:

前一段被挡掉了,但是从第二条命令systemctl status 16760可知,该进程的PID是16760。先键入chmod 600 /run/systemd/transient/session-10938.scope降低权限,然后用rm命令删除。

接着从下往上kill进程:

kill -9 16760

kill -9 66322.2 清除定时任务(翻车)

喜闻乐见,2min后这个进程又起来,哈哈。于是我就去检查了定时任务,使用crontab -e命令发现多了三条没见过的定时任务,直接手动删除即可,然后我等了10min多看他还没起来,就安心睡觉去了。

第二天起来,我看了一眼,挖矿进程没起来,我还以为这就结束了。出乎意料,几天后站内信告知我仍有挖矿服务,挖矿进程又起来了!

2.3 排查路由条目和集群其他云服务器(DONE)

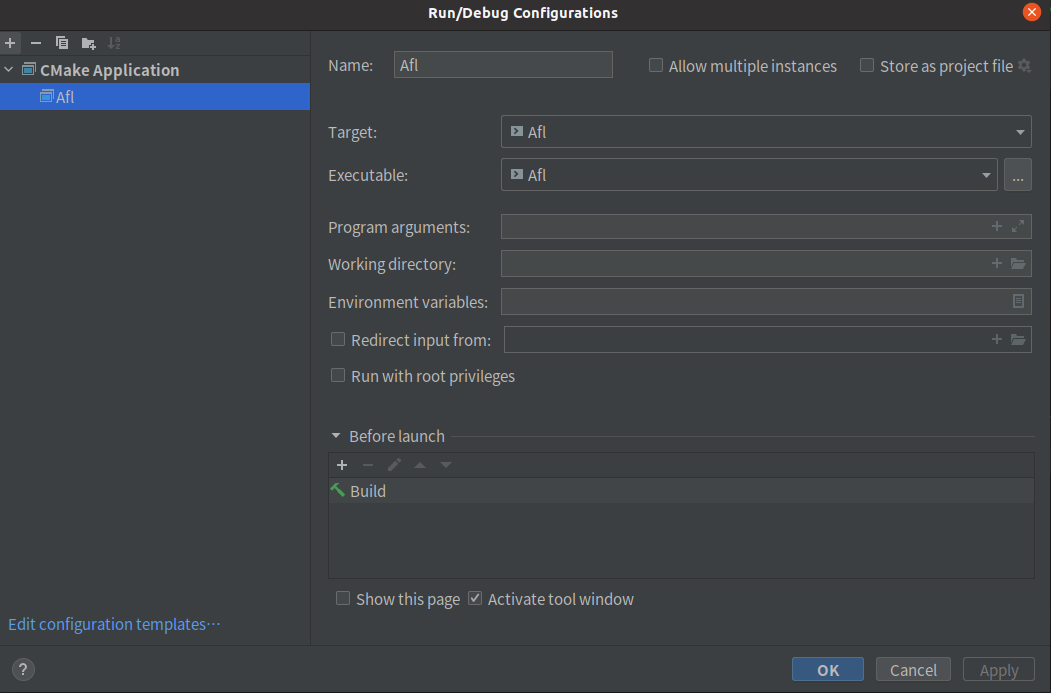

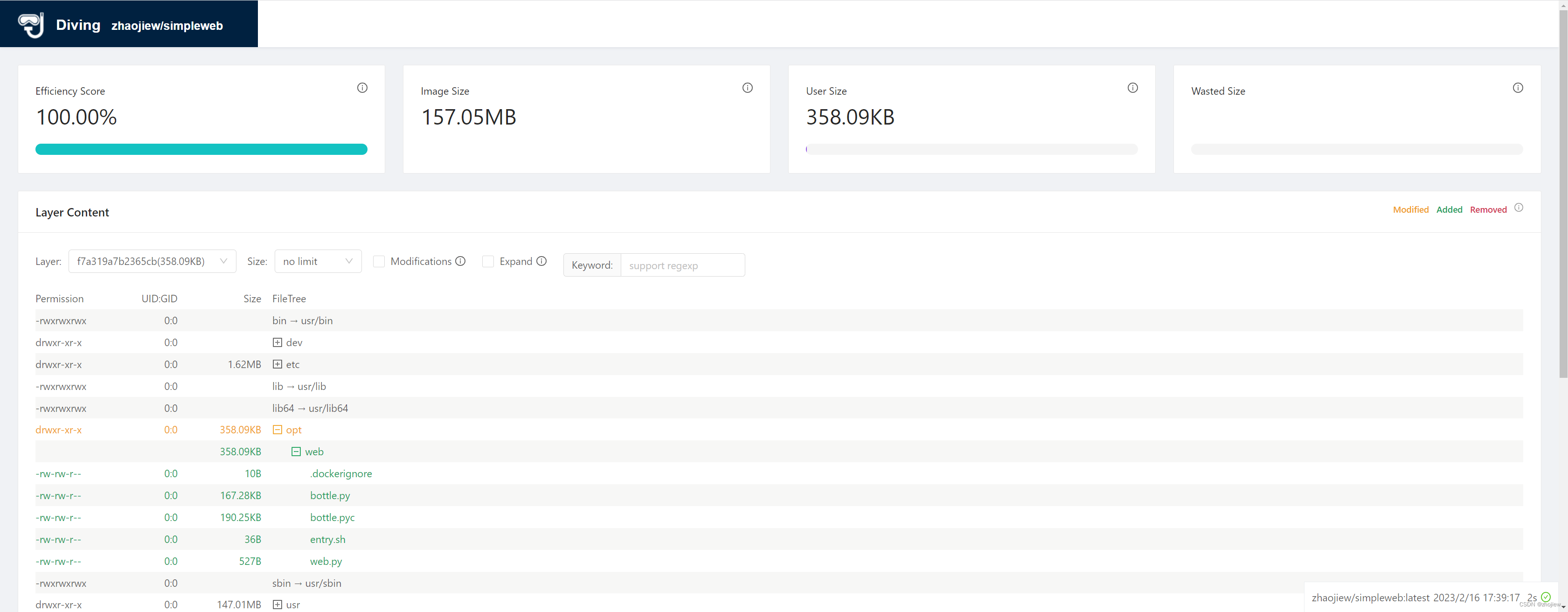

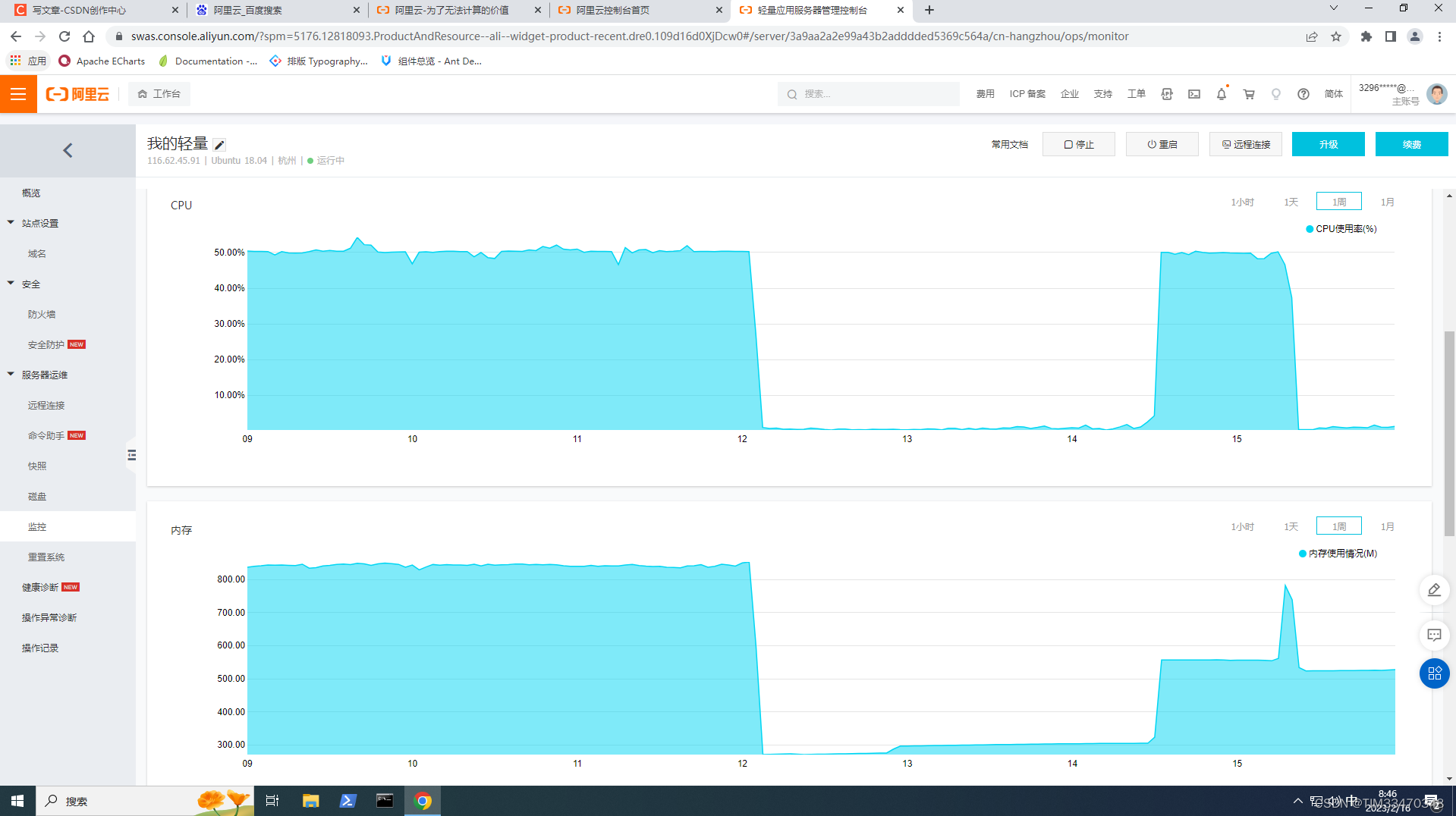

我查看了控制台的监控图表,发现确实是过了几天才起来的,如图所示:

我提交了工单,阿里云的员工替我摸查了一遍,建议我摸查路由表。

于是我按照建议摸查了路由表,发现并没有多出来的路由条目,只有原来指向集群中另外两台腾讯云的路由,接着我开始摸查腾讯云的那两台服务器。结果发现那两台确实有很大可能是跳板机,我查看了那两台服务器的定时任务,发现也有多出来的定时任务,但用top命令查看了却没有进程。定时任务我全部清理了。然后又按照原顺序把挖矿进程又kill了一遍,暂时就到这里吧。

3 后续

按照,上面这张图来看,我不知道还能再太平多久,我希望这个博客不要再有后续了,哈哈啊哈。