文章目录

- usbmon抓包及配合wireshark解析

usbmon抓包及配合wireshark解析

usbmon首先编译为内核模块,然后通过modprobe usbmon加载到linux sys文件系统中

root@root-PC:~# modprobe usbmon

而后 linux系统下安装 tcpdump

root@root-PC:~# apt-get install tcpdump

首先找到 USB 设备是挂接到那条USB总线上的:

可使用 lsusb 命令,也可以直接 访问sys文件系统下usb设备查看所有usb设备的详情(例如下述要找的是U盘设备):

root@root-PC:~# cat /sys/kernel/debug/usb/devices

T: Bus=04 Lev=02 Prnt=03 Port=02 Cnt=01 Dev#= 7 Spd=5000 MxCh= 0

D: Ver= 3.10 Cls=00(>ifc ) Sub=00 Prot=00 MxPS= 9 #Cfgs= 1

P: Vendor=058f ProdID=6387 Rev= 0.02

S: Manufacturer=aigo

S: Product=MiniKing

S: SerialNumber=BEFCBCC3

C:* #Ifs= 1 Cfg#= 1 Atr=80 MxPwr=800mA

I:* If#= 0 Alt= 0 #EPs= 2 Cls=08(stor.) Sub=06 Prot=50 Driver=usb-storage

E: Ad=81(I) Atr=02(Bulk) MxPS=1024 Ivl=0ms

E: Ad=02(O) Atr=02(Bulk) MxPS=1024 Ivl=0ms

通过tcpdump -D 可以查看在机器上 tcpdump 可以进行抓包的所有设备及总线:

root@root-PC:~# tcpdump -D

1.eth0 [Up, Running]

2.eth1 [Up, Running]

3.any (Pseudo-device that captures on all interfaces) [Up, Running]

4.lo [Up, Running, Loopback]

5.wlan0 [Up]

6.usbmon0 (All USB buses)

7.nflog (Linux netfilter log (NFLOG) interface)

8.nfqueue (Linux netfilter queue (NFQUEUE) interface)

9.usbmon1 (USB bus number 1)

10.usbmon2 (USB bus number 2)

11.usbmon3 (USB bus number 3)

12.usbmon4 (USB bus number 4)

然后可使用tcpdump抓包命令来进行USB设备的抓包(usbmon4代表的是USB总线4):

root@root-PC:~# tcpdump -i usbmon4 -w /root/usb_log.pcap

然后会在指定目录下生成相应的 .pcap文件

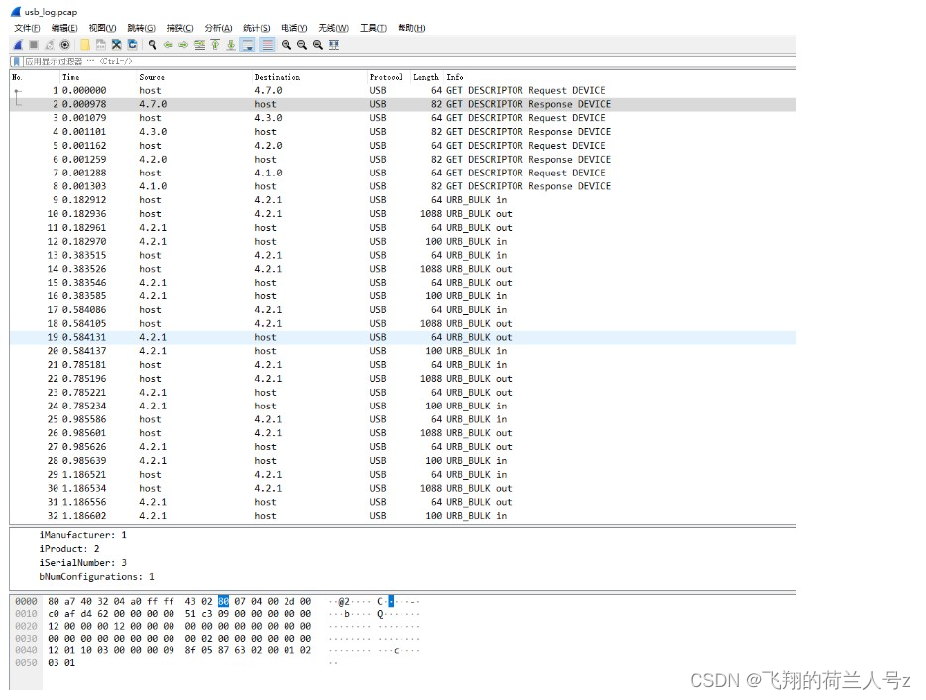

生成的 .pcap 文件可以直接导入到wireshark中进行usb协议栈的分析。

具体抓包内容需要根据USB协议进行解析

![[Vivado那些事儿]将自定义 IP (HDL)添加到 Vivado 模块设计(Block Design)](https://img-blog.csdnimg.cn/img_convert/3d5903d64f515403586b11db28e93c63.png)

![[Datawhale][CS224W]图机器学习(二)](https://img-blog.csdnimg.cn/img_convert/c5fffac80ff9c29f4fedbb86c97d6f68.png)